Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para ser adquirido por nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Antes de empezar, use el selector Elegir un tipo de directiva en la parte superior de esta página para elegir el tipo de directiva que está configurando. Azure Active Directory B2C ofrece dos métodos para definir cómo interactúan los usuarios con las aplicaciones: a través de flujos de usuario predefinidos o mediante directivas personalizadas totalmente configurables. Los pasos necesarios en este artículo son diferentes para cada método.

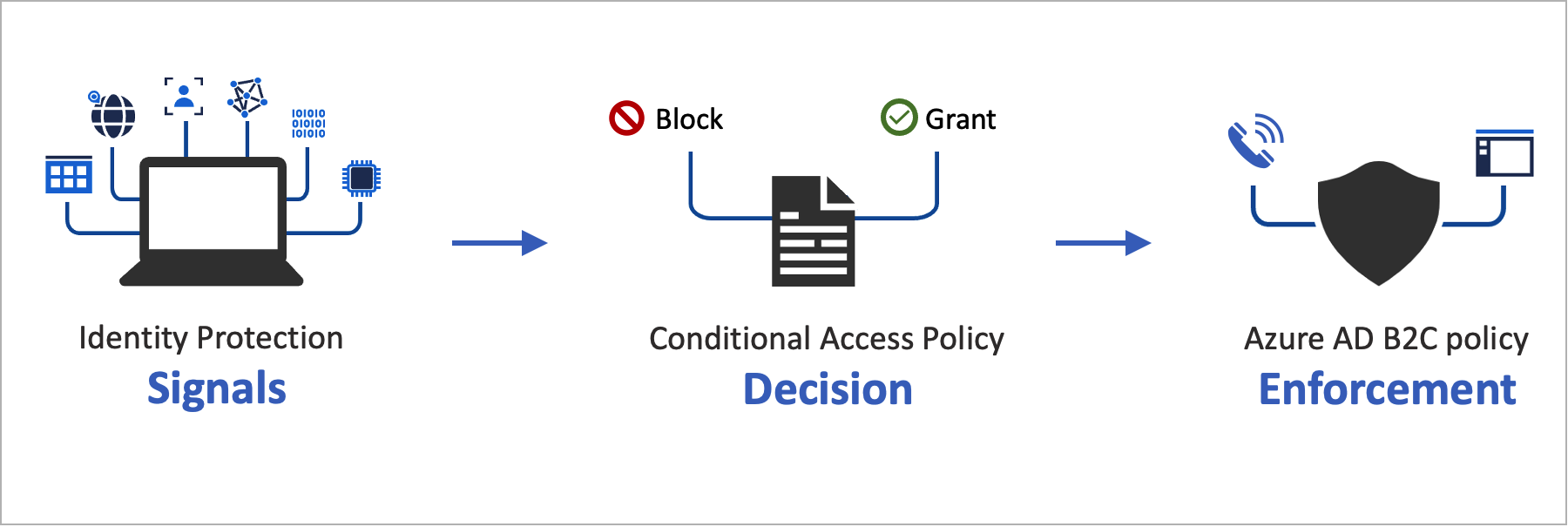

El acceso condicional se puede agregar a los flujos de usuario de Azure Active Directory B2C (Azure AD B2C) o a las directivas personalizadas para administrar inicios de sesión de riesgo en las aplicaciones. El acceso condicional de Microsoft Entra es la herramienta que usa Azure AD B2C para reunir señales, tomar decisiones y aplicar directivas de la organización.

La automatización de la evaluación de riesgos con condiciones de directiva significa que los inicios de sesión de riesgo se identifican inmediatamente y, a continuación, se corrigen o bloquean.

La automatización de la evaluación de riesgos con condiciones de directiva significa que los inicios de sesión de riesgo se identifican inmediatamente y, a continuación, se corrigen o bloquean.

Introducción al servicio

Azure AD B2C evalúa cada evento de inicio de sesión y garantiza que se cumplan todos los requisitos de directiva antes de conceder al usuario acceso. Durante esta fase de evaluación , el servicio de acceso condicional evalúa las señales recopiladas por las detecciones de riesgo de Identity Protection durante los eventos de inicio de sesión. El resultado de este proceso de evaluación es un conjunto de notificaciones que indica si se debe conceder o bloquear el inicio de sesión. La directiva de Azure AD B2C utiliza estas notificaciones para actuar dentro del flujo de usuario. Un ejemplo es bloquear el acceso o desafiar al usuario con una solución específica, como la autenticación multifactor (MFA). "Bloquear acceso" anula todas las demás configuraciones.

En el ejemplo siguiente se muestra un perfil técnico de acceso condicional que se usa para evaluar la amenaza de inicio de sesión.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Para asegurarse de que las señales de Identity Protection se evalúan correctamente, querrá llamar al ConditionalAccessEvaluationperfil técnico de todos los usuarios, incluidas las cuentas locales y sociales. De lo contrario, Identity Protection indica un grado incorrecto de riesgo asociado con los usuarios.

En la fase de corrección que se muestra a continuación, se dirige al usuario a un desafío de MFA. Una vez completado, Azure AD B2C informa a Identity Protection de que la amenaza de inicio de sesión identificada se ha corregido y mediante qué método. En este ejemplo, Azure AD B2C indica que el usuario ha completado correctamente el desafío de autenticación multifactor. La corrección también puede ocurrir a través de otros canales. Por ejemplo, cuando se restablece la contraseña de la cuenta, ya sea por el administrador o por el usuario. Puede comprobar el estado de riesgo del usuario en el informe de usuarios de riesgo.

Importante

Para corregir el riesgo dentro del recorrido correctamente, asegúrese de que se llama al perfil técnico de corrección después de ejecutar el perfil técnico de evaluación. Si se invoca la evaluación sin corrección, el estado de riesgo indica que está en riesgo.

Cuando la recomendación del perfil técnico de evaluación devuelve Block, no es necesaria la llamada al perfil técnico de evaluación. El estado de riesgo se establece en En riesgo.

En el ejemplo siguiente se muestra un perfil técnico de acceso condicional que se usa para corregir la amenaza identificada:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Componentes de la solución

Estos son los componentes que habilitan el acceso condicional en Azure AD B2C:

- Flujo de usuario o directiva personalizada que guía al usuario a través del proceso de inicio de sesión y registro.

- Directiva de acceso condicional que reúne señales para tomar decisiones y aplicar directivas de la organización. Cuando un usuario inicia sesión en la aplicación a través de una directiva de Azure AD B2C, la directiva de acceso condicional usa señales de protección de ID de Microsoft Entra para identificar inicios de sesión de riesgo y presenta la acción de corrección adecuada.

- Aplicación registrada que dirige a los usuarios al flujo de usuario de Azure AD B2C o a la directiva personalizada adecuada.

- TOR Browser para simular un inicio de sesión arriesgado.

Limitaciones y consideraciones del servicio

Al usar el acceso condicional de Microsoft Entra, tenga en cuenta lo siguiente:

- Identity Protection está disponible para identidades tanto locales como sociales, como Google o Facebook. En el caso de las identidades sociales, debe activar manualmente el acceso condicional. La detección es limitada porque las credenciales de la cuenta de redes sociales son administradas por el proveedor de identidades externo.

- En los inquilinos de Azure AD B2C, solo hay disponible un subconjunto de directivas de acceso condicional de Microsoft Entra ID.

Prerrequisitos

- Siga los pasos de Introducción a las directivas personalizadas en Active Directory B2C. En este tutorial se explica cómo actualizar archivos de directiva personalizados para usar la configuración del inquilino de Azure AD B2C.

- Si no ha registrado una aplicación web, registre una mediante los pasos descritos en registro de una aplicación web.

Nivel de precios

Azure AD B2C Premium P2 es necesario para crear directivas de inicio de sesión de riesgo, pero ahora está en desuso a partir del 1 de mayo de 2025. Los inquilinos Premium P1 pueden crear una directiva basada en la ubicación, la aplicación, el usuario o el grupo.

Preparación del inquilino de Azure AD B2C

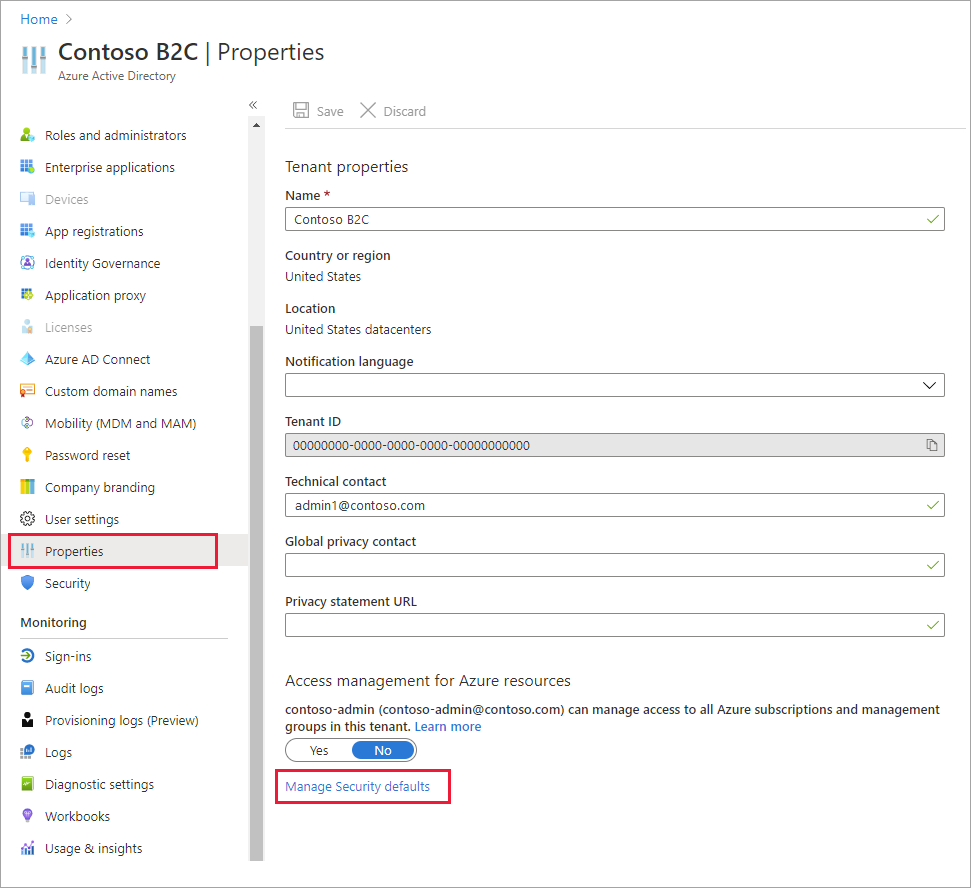

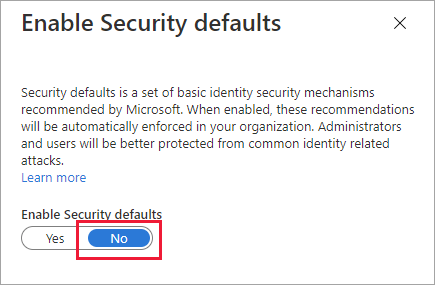

Para agregar una directiva de acceso condicional, deshabilite los valores predeterminados de seguridad:

Inicie sesión en Azure Portal.

Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

En Servicios de Azure, seleccione Microsoft Entra ID. O bien, use el cuadro de búsqueda para buscar y seleccionar el identificador de Microsoft Entra.

Seleccione Propiedades y, a continuación, seleccione Administrar valores predeterminados de seguridad.

En Habilitar valores predeterminados de seguridad, seleccione No.

Adición de una directiva de acceso condicional

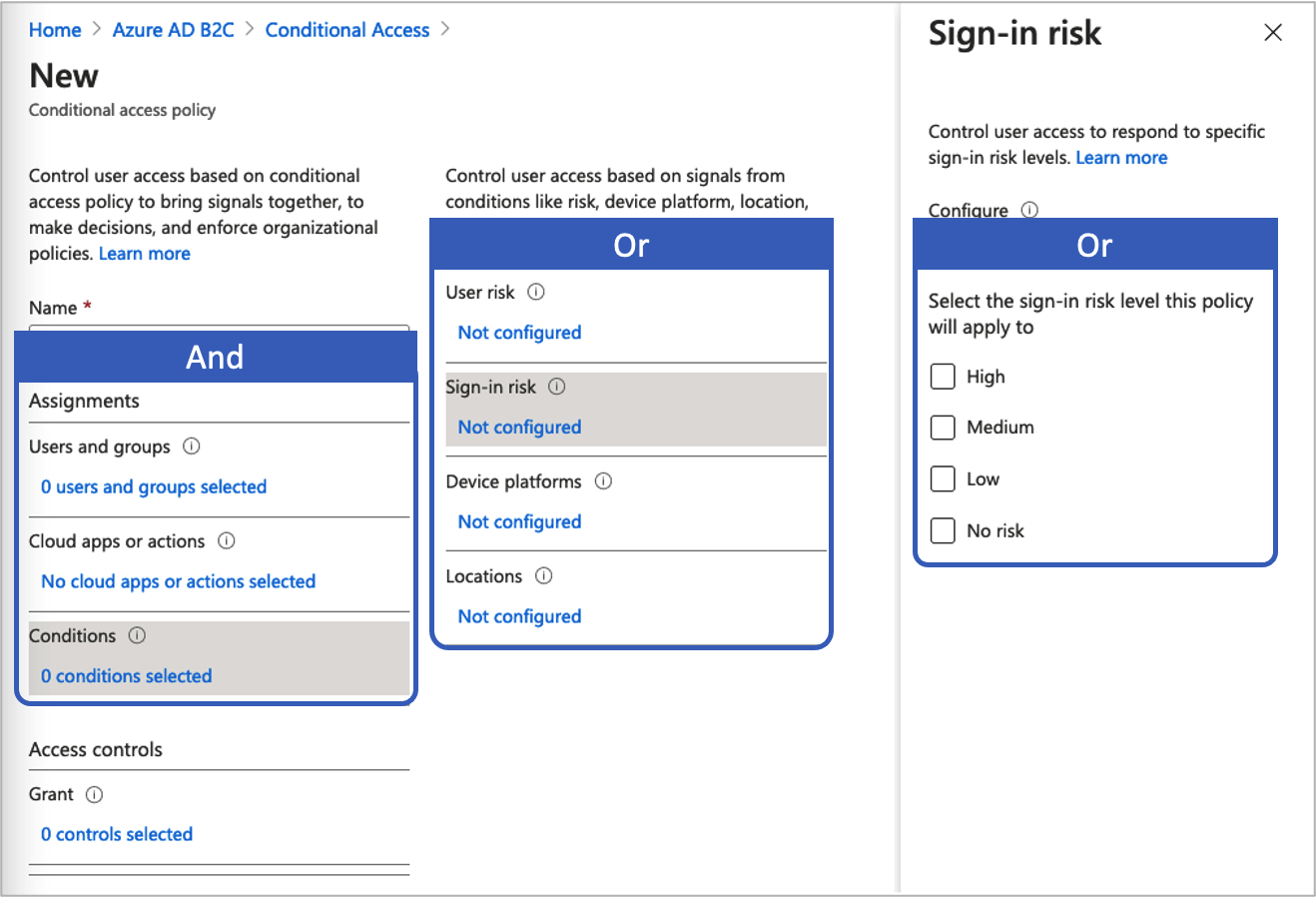

Una directiva de acceso condicional es una instrucción if-then de asignaciones y controles de acceso. Una directiva de acceso condicional reúne las señales para tomar decisiones y aplicar las directivas de la organización.

Sugerencia

En este paso, se configura la directiva de acceso condicional. Se recomienda usar una de las siguientes plantillas: Plantilla 1: Acceso condicional basado en el riesgo de inicio de sesión, Plantilla 2: Acceso condicional basado en el riesgo del usuario o Plantilla 3: Bloquear ubicaciones con acceso condicional. Puede configurar la directiva de acceso condicional a través de Azure Portal o MS Graph API.

El operador lógico entre las asignaciones es And. El operador de cada asignación es O.

Para agregar una directiva de acceso condicional:

Para agregar una directiva de acceso condicional:

En Azure Portal, busque y seleccione Azure AD B2C.

En Seguridad, seleccione Acceso condicional. Se abre la página Directivas de acceso condicional .

Seleccione + Nueva directiva.

Escriba un nombre para la directiva, como Bloquear inicio de sesión riesgoso.

En Asignaciones, elija Usuarios y grupos y, a continuación, seleccione una de las siguientes configuraciones compatibles:

Incluír Licencia Notas Todos los usuarios P1, P2 Esta política afecta a todos los usuarios. Para asegurarse de no bloquearse, excluya su cuenta administrativa eligiendo Excluir, seleccionando Roles de directorio y, a continuación, seleccionando Administrador global en la lista. También puede seleccionar Usuarios y grupos y, a continuación, seleccionar su cuenta en la lista Seleccionar usuarios excluidos . Seleccione Aplicaciones o acciones en la nube y, a continuación, Seleccionar aplicaciones. Busque la aplicación de usuario de confianza.

Seleccione Condiciones y, a continuación, seleccione una de las siguientes condiciones. Por ejemplo, seleccione Riesgo de inicio de sesión y Niveles de riesgo alto, medio y bajo .

Condición Licencia Notas Riesgo de usuario P2 Un riesgo de usuario representa la probabilidad de que una identidad o cuenta determinada esté en peligro. Riesgo de inicio de sesión P2 El riesgo de inicio de sesión representa la probabilidad de que el propietario de la identidad no autorice una solicitud de autenticación determinada. Plataformas de dispositivo No está soportado Se caracteriza por el sistema operativo que se ejecuta en un dispositivo. Para obtener más información, consulte Plataformas de dispositivos. Ubicaciones P1, P2 Las ubicaciones con nombre pueden incluir la información de la red IPv4 pública, el país o la región, o áreas desconocidas que no se asignan a países o regiones específicos. Para obtener más información, vea Ubicaciones. En Controles de acceso, seleccione Conceder. A continuación, seleccione si desea bloquear o conceder el acceso:

Opción Licencia Notas Bloquear acceso P1, P2 Impide el acceso en función de las condiciones especificadas en esta directiva de acceso condicional. Conceder acceso con Requerir autenticación de múltiples factores P1, P2 En función de las condiciones especificadas en esta directiva de acceso condicional, el usuario debe pasar por la autenticación multifactor de Azure AD B2C. En Habilitar directiva, seleccione una de las siguientes opciones:

Opción Licencia Notas Solo informe P1, P2 El modo solo informe permite a los administradores evaluar el impacto de las directivas de acceso condicional antes de habilitarlas en su entorno. Le recomendamos que compruebe la directiva con este estado y determine el impacto en los usuarios finales sin necesidad de autenticación multifactor ni bloqueo de usuarios. Para obtener más información, consulte Revisión de los resultados del acceso condicional en el informe de auditoría En P1, P2 La política de acceso se evalúa y no se aplica. Desactivado P1, P2 La política de acceso no está activada y no tiene ningún efecto en los usuarios. Para habilitar la directiva de acceso condicional de prueba, seleccione Crear.

Plantilla 1: acceso condicional basado en el riesgo de inicio de sesión

La mayoría de los usuarios tienen un comportamiento normal que puede seguirse, cuando se salen de esta norma, podría ser peligroso permitirles que simplemente inicien sesión. Es posible que sea conveniente bloquear a ese usuario o quizás simplemente puede pedirle que lleve a cabo la autenticación multifactor para demostrar que realmente es quien dice ser. Un riesgo de inicio de sesión representa la probabilidad de que el propietario de la identidad no haya autorizado una solicitud de autenticación determinada. Los inquilinos de Azure AD B2C con licencias P2 pueden crear directivas de acceso condicional que incorporen detecciones de riesgo de inicio de sesión de Microsoft Entra ID Protection.

Tenga en cuenta las limitaciones de las detecciones de Protección de Identidad para B2C. Si se detecta riesgo, los usuarios pueden realizar la autenticación multifactor para corregir automáticamente y cerrar el evento de inicio de sesión de riesgo para evitar ruido innecesario para los administradores.

Configure el acceso condicional a través de Azure Portal o las API de Microsoft Graph para habilitar una directiva de acceso condicional basada en riesgos de inicio de sesión que requiera MFA cuando el riesgo de inicio de sesión sea medio o alto.

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y elija las cuentas de acceso de emergencia o 'break-glass' de su organización.

- Seleccione Listo.

- En Aplicaciones en la nube o acciones>Incluir, seleccione Todas las aplicaciones en la nube.

- En Condiciones>Riesgo de inicio de sesión, establezca Configurar en Sí. En Seleccione el nivel de riesgo de inicio de sesión al que se aplicará esta directiva

- Seleccione Alto y Medio.

- Seleccione Listo.

- En Controles de acceso>Concesión, seleccione Conceder acceso, Requerir autenticación multifactor y seleccione Seleccionar.

- Confirma la configuración y establece Habilitar directiva en Activado.

- Seleccione Crear para habilitar su política.

Habilitación de la plantilla 1 con API de acceso condicional (opcional)

Cree una directiva de acceso condicional basada en el riesgo de inicio de sesión con las API de MS Graph. Para obtener más información, consulte API de acceso condicional. La plantilla siguiente se puede usar para crear una directiva de acceso condicional con el nombre para mostrar "Plantilla 1: Requerir MFA para el riesgo medio o alto de inicio de sesión" en modo de solo informe.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Plantilla 2: Acceso condicional basado en riesgos de usuario

Identity Protection puede calcular los niveles normales del comportamiento de un usuario y usarlos para basar las decisiones de su riesgo. El riesgo del usuario es un cálculo de la probabilidad de que se haya puesto en peligro una identidad. Los inquilinos B2C con licencias P2 pueden crear directivas de acceso condicional que incorporen el riesgo del usuario. Cuando se detecta que un usuario está en riesgo, puede solicitarle que cambie su contraseña de forma segura para remediar el riesgo y obtener acceso a su cuenta. Recomendamos encarecidamente configurar una política de riesgo de usuario para requerir un cambio de contraseña seguro para que los usuarios puedan corregirla por sí mismos.

Obtenga más información sobre el riesgo del usuario en Identity Protection, teniendo en cuenta las limitaciones de las detecciones de Identity Protection para B2C.

Configure el acceso condicional a través de Azure Portal o las API de Microsoft Graph para habilitar una directiva de acceso condicional basada en el riesgo del usuario que requiera autenticación multifactor (MFA) y cambio de contraseña cuando el riesgo del usuario sea medio o alto.

Para configurar el acceso condicional basado en usuario:

- Inicie sesión en Azure Portal.

- Vaya a Azure AD B2C>, Seguridad>, Acceso condicional.

- Seleccione Nueva directiva.

- Asigna un nombre a tu política. Recomendamos que las organizaciones establezcan un estándar significativo para los nombres de sus políticas.

- En Asignaciones, seleccione Usuarios y grupos.

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y elija las cuentas de acceso de emergencia o 'break-glass' de su organización.

- Seleccione Listo.

- En Aplicaciones en la nube o acciones>Incluir, seleccione Todas las aplicaciones en la nube.

- En Condiciones>Riesgo de usuario, establezca Configurar en Sí. En Configurar los niveles de riesgo de usuario necesarios para que se aplique la directiva

- Seleccione Alto y Medio.

- Seleccione Listo.

- En Controles de acceso>Conceder, seleccione Conceder acceso, Requerir cambio de contraseña, y luego seleccione Seleccionar. Requerir autenticación multifactor también es necesario de forma predeterminada.

- Confirma la configuración y establece Habilitar directiva en Activado.

- Seleccione Crear para habilitar su política.

Habilitación de la plantilla 2 con API de acceso condicional (opcional)

Para crear una directiva de acceso condicional basada en el riesgo del usuario con API de acceso condicional, consulte la documentación de las API de acceso condicional.

La siguiente plantilla se puede usar para crear una directiva de acceso condicional con el nombre visible "Plantilla 2: Requerir cambio de contraseña seguro para nivel de riesgo de usuario medio-alto" en modo de solo registro.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Plantilla 3: Bloquear ubicaciones con acceso condicional

Gracias a la condición de ubicación del acceso condicional, podrá controlar el acceso a las aplicaciones en la nube en función de la ubicación de red de un usuario. Configure el acceso condicional a través de Azure Portal o las API de Microsoft Graph para habilitar una directiva de acceso condicional que bloquee el acceso a ubicaciones específicas. Para obtener más información, consulte Uso de la condición de ubicación en una directiva de acceso condicional

Definición de ubicaciones

- Inicie sesión en Azure Portal.

- Vaya a Azure AD B2C>Seguridad>Acceso condicional>Ubicaciones con nombre.

- Seleccione la ubicación de los países o la ubicación de los intervalos de IP

- Asigne un nombre a la ubicación.

- Proporcione los intervalos de IP o seleccione los países o regiones de la ubicación que está especificando. Si elige Países o regiones, puede optar por incluir áreas desconocidas.

- Seleccione Guardar.

Para habilitar con la directiva de acceso condicional:

- Inicie sesión en Azure Portal.

- Vaya a Azure AD B2C>, Seguridad>, Acceso condicional.

- Seleccione Nueva directiva.

- Asigna un nombre a tu política. Recomendamos que las organizaciones establezcan un estándar significativo para los nombres de sus políticas.

- En Asignaciones, seleccione Usuarios y grupos.

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y elija las cuentas de acceso de emergencia o 'break-glass' de su organización.

- Seleccione Listo.

- En Aplicaciones en la nube o acciones>Incluir, seleccione Todas las aplicaciones en la nube.

-

Bajo condiciones>Ubicación

- Establece Configurar en Sí.

- En Incluir, seleccione Ubicaciones seleccionadas.

- Seleccione la ubicación con nombre que ha creado.

- Haga clic en Seleccionar

- En Controles> de acceso, seleccione Bloquear acceso y, a continuación, seleccione Seleccionar.

- Confirma la configuración y establece Habilitar directiva en Activado.

- Seleccione Crear para habilitar su política.

Habilitación de la plantilla 3 con API de acceso condicional (opcional)

Para crear una directiva de acceso condicional basada en la ubicación con las API de acceso condicional, consulte la documentación de las API de acceso condicional. Para configurar ubicaciones con nombre, consulte la documentación de las ubicaciones con nombre.

La siguiente plantilla se puede usar para crear una directiva de acceso condicional con el nombre para mostrar "Plantilla 3: Bloquear ubicaciones no permitidas" en modo de solo informe.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Adición de acceso condicional a un flujo de usuario

Una vez que haya agregado la directiva de acceso condicional de Microsoft Entra, habilite el acceso condicional en el flujo de usuario o la directiva personalizada. Al habilitar el acceso condicional, no es necesario especificar un nombre de directiva. Es posible que se apliquen varias directivas de acceso condicional a un usuario individual en cualquier momento. En este caso, tiene prioridad la política de control de acceso más estricta. Por ejemplo, si una política requiere MFA mientras que la otra bloquea el acceso, se bloquea al usuario.

Habilitar la autenticación multifactor (opcional)

Al agregar acceso condicional a un flujo de usuario, considere la posibilidad de usar la autenticación multifactor (MFA). Los usuarios pueden usar un código de un solo uso a través de SMS o voz, una contraseña de un solo uso por correo electrónico o un código de contraseña de un solo uso (TOTP) basado en el tiempo a través de una aplicación de autenticación para la autenticación multifactor. La configuración de MFA se configura por separado de la configuración de acceso condicional. Puede elegir entre estas opciones de MFA:

- Desactivado : MFA nunca se aplica durante el inicio de sesión y no se pide a los usuarios que se inscriban en MFA durante el registro o el inicio de sesión.

- Always On : MFA siempre es necesario, independientemente de la configuración del acceso condicional. Durante el registro, se pide a los usuarios que se inscriban en MFA. Durante el inicio de sesión, si los usuarios aún no están inscritos en MFA, se les pedirá que se inscriban.

-

Condicional : durante el registro y el inicio de sesión, se pide a los usuarios que se inscriban en MFA (usuarios nuevos y usuarios existentes que no están inscritos en MFA). Durante el inicio de sesión, MFA solo se aplica cuando una evaluación de directiva de acceso condicional activa lo requiere:

- Si el resultado es un desafío de MFA sin riesgo, se aplica MFA. Si el usuario aún no está inscrito en MFA, se le pedirá que se inscriba.

- Si el resultado es un desafío de MFA debido al riesgo y el usuario no está inscrito en MFA, se bloquea el inicio de sesión.

Nota:

Con la disponibilidad general del acceso condicional en Azure AD B2C, ahora se pide a los usuarios que se inscriban en un método MFA durante el registro. Los flujos de usuario de registro que creó antes de la disponibilidad general no reflejarán automáticamente este nuevo comportamiento, pero puede incluir el comportamiento mediante la creación de nuevos flujos de usuario.

Para habilitar el acceso condicional para un flujo de usuario, asegúrese de que la versión admita el acceso condicional. Estas versiones de flujo de usuario están etiquetadas como Recomendadas.

- Inicie sesión en Azure Portal.

- Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

- En Servicios de Azure, seleccione Azure AD B2C. O bien, use el cuadro de búsqueda para buscar y seleccionar Azure AD B2C.

- En Directivas, seleccioneFlujos de usuario. A continuación, seleccione el flujo de usuario.

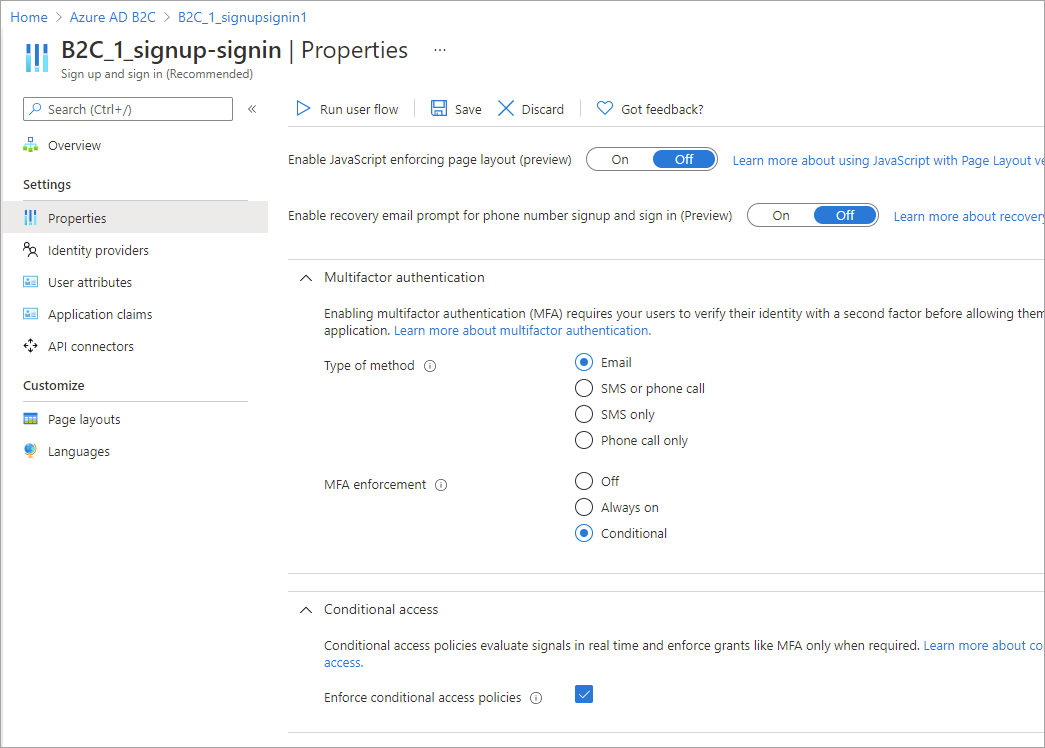

- Seleccione Propiedades y asegúrese de que el flujo de usuario admite el acceso condicional buscando la configuración etiquetada como Acceso condicional.

- En la sección Autenticación multifactor , seleccione el tipo de método deseado y, a continuación, en Aplicación de MFA, seleccione Condicional.

- En la sección Acceso condicional , active la casilla Aplicar directivas de acceso condicional .

- Haga clic en Guardar.

Agregue acceso condicional a su política

- Obtenga el ejemplo de una política de acceso condicional en GitHub.

- En cada archivo, reemplace la cadena

yourtenantpor el nombre del inquilino de Azure AD B2C. Por ejemplo, si el nombre del inquilino de B2C es contosob2c, todas las instancias deyourtenant.onmicrosoft.comse convierten encontosob2c.onmicrosoft.com. - Cargue los archivos de directivas.

Configuración de otra notificación que no sea el número de teléfono que se usará como MFA

En la directiva de acceso condicional anterior, el método de transformación de DoesClaimExist notificaciones comprueba si una notificación contiene un valor, por ejemplo, si la strongAuthenticationPhoneNumber notificación contiene un número de teléfono.

La transformación de notificaciones no se limita a la notificación strongAuthenticationPhoneNumber. Dependiendo del escenario, puede utilizar cualquier otra reclamación. En el siguiente fragmento XML, la notificación strongAuthenticationEmailAddress se comprueba en su lugar. La notificación que elija debe tener un valor válido, de lo contrario, la IsMfaRegistered notificación se establece en False. Cuando se establece en False, la evaluación de la directiva de acceso condicional devuelve un Block tipo de concesión, lo que impide que el usuario complete el flujo de usuario.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Prueba de la directiva personalizada

- Seleccione la política

B2C_1A_signup_signin_with_caoB2C_1A_signup_signin_with_ca_whatifpara abrir su página de información general. A continuación, seleccione Ejecutar flujo de usuario. En Aplicación, seleccione webapp1. La dirección URL de respuesta debe mostrarhttps://jwt.ms. - Copie la dirección URL de Ejecutar punto de conexión de flujo de usuario.

- Para simular un inicio de sesión arriesgado, abre el navegador Tor y usa la URL que copiaste en el paso anterior para iniciar sesión en la aplicación registrada.

- Escriba la información solicitada en la página de inicio de sesión y, a continuación, intente iniciar sesión. El token se devuelve a

https://jwt.msy debería mostrársele. En el token descodificado de jwt.ms, debería ver que el inicio de sesión fue bloqueado.

Prueba del flujo de usuario

- Seleccione el flujo de usuario que ha creado para abrir su página de información general y, a continuación, seleccione Ejecutar flujo de usuario. En Aplicación, seleccione webapp1. La dirección URL de respuesta debe mostrar

https://jwt.ms. - Copie la dirección URL de Ejecutar punto de conexión de flujo de usuario.

- Para simular un inicio de sesión arriesgado, abre el navegador Tor y usa la URL que copiaste en el paso anterior para iniciar sesión en la aplicación registrada.

- Escriba la información solicitada en la página de inicio de sesión y, a continuación, intente iniciar sesión. El token se devuelve a

https://jwt.msy debería mostrársele. En el token descodificado de jwt.ms, debería ver que el inicio de sesión fue bloqueado.

Revisión de los resultados del acceso condicional en el informe de auditoría

Para revisar el resultado de un evento de acceso condicional:

- Inicie sesión en Azure Portal.

- Si tiene acceso a varios inquilinos, seleccione el icono Configuración en el menú superior para cambiar a su inquilino de Azure AD B2C desde el menú Directorios y suscripciones.

- En Servicios de Azure, seleccione Azure AD B2C. O bien, use el cuadro de búsqueda para buscar y seleccionar Azure AD B2C.

- En Actividades, seleccione Registros de auditoría.

- Filtre el registro de auditoría estableciendo Categoría en B2C y estableciendo Tipo de recurso de actividad en IdentityProtection. Luego, seleccione Aplicar.

- Revisar la actividad de auditoría de los últimos siete días. Se incluyen los siguientes tipos de actividad:

- Evaluar directivas de acceso condicional: esta entrada del registro de auditoría indica que se realizó una evaluación de acceso condicional durante una autenticación.

- Corregir usuario: esta entrada indica que el usuario final cumplió la concesión o los requisitos de una directiva de acceso condicional y que esta actividad se notificó al motor de riesgos para mitigar (reducir el riesgo de) el usuario.

- Seleccione una entrada de registro Evaluar directiva de acceso condicional en la lista para abrir la página de Detalles de actividad: registro de auditoría que muestra los identificadores de registro de auditoría, junto con esta información en la sección Detalles adicionales.

- ConditionalAccessResult: concesión requerida por la evaluación de directivas condicionales.

- AppliedPolicies: una lista de todas las directivas de acceso condicional en las que se cumplieron las condiciones y las directivas están activadas.

- ReportingPolicies: una lista de las directivas de acceso condicional que se establecieron en modo de solo informe y en las que se cumplieron las condiciones.

Contenido relacionado

Personalización de la interfaz de usuario en un flujo de usuario de Azure AD B2C