Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

A partir del 1 de mayo de 2025, Azure AD B2C ya no estará disponible para ser adquirido por nuevos clientes. Obtenga más información en nuestras preguntas más frecuentes.

Aprenda a configurar Azure Active Directory B2C (Azure AD B2C) con la solución sin contraseña sin clave. Con Azure AD B2C como proveedor de identidades (IdP), integre Keyless con las aplicaciones del cliente para proporcionar autenticación sin contraseña. Keyless Zero-Knowledge Biometric (ZKB) es una autenticación multifactor sin contraseña que ayuda a eliminar el fraude, el phishing y la reutilización de credenciales, al tiempo que mejora la experiencia del cliente y protege la privacidad.

Vaya a keyless.io para obtener más información sobre:

Prerrequisitos

Para empezar, necesitará lo siguiente:

- Una suscripción a Azure

- Si no tiene una, obtenga una cuenta gratuita de Azure.

- Un inquilino de Azure AD B2C vinculado a la suscripción de Azure

- Un inquilino en la nube sin llave

- Ir a keyless.io para solicitar una demo

- La aplicación Keyless Authenticator instalada en un dispositivo de usuario

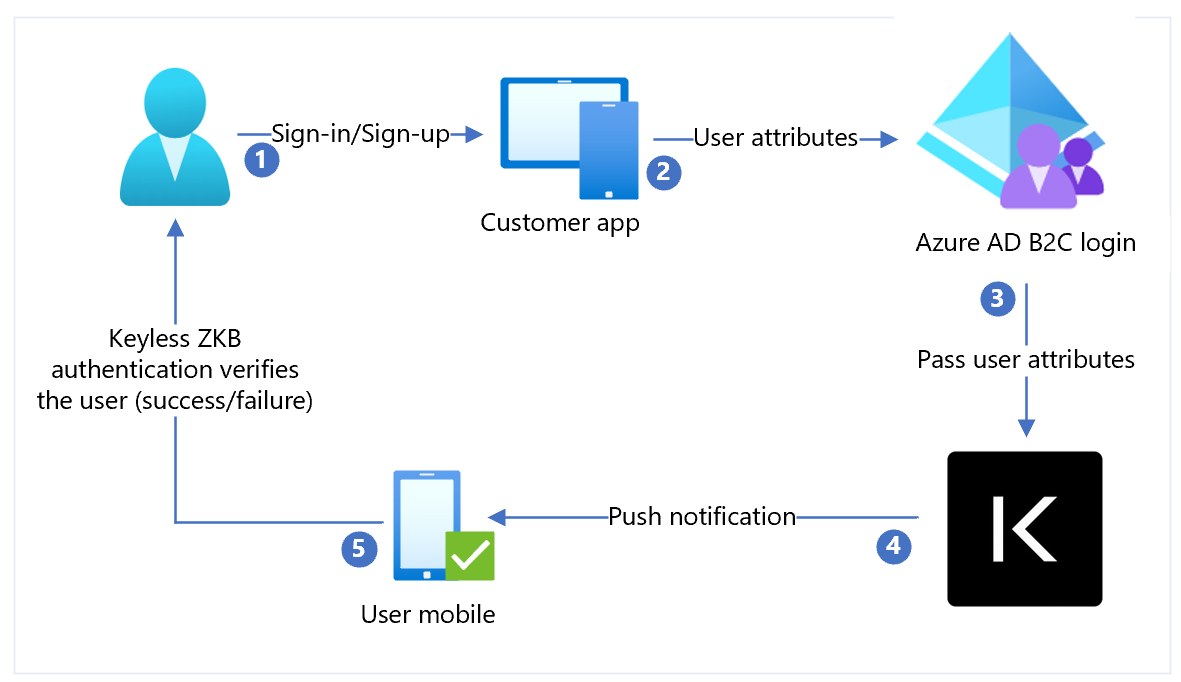

Descripción del escenario

La integración Keyless incluye los siguientes componentes:

- Azure AD B2C : servidor de autorización que comprueba las credenciales de usuario. También conocido como IdP.

- Aplicaciones web y móviles : aplicaciones móviles o web para proteger con Keyless y Azure AD B2C

- La aplicación móvil Keyless Authenticator : aplicación móvil para la autenticación en las aplicaciones habilitadas para Azure AD B2C

En el siguiente diagrama de arquitectura se muestra una implementación.

- El usuario llega a una página de inicio de sesión. El usuario selecciona iniciar sesión/registrarse e ingresa el nombre de usuario.

- La aplicación envía atributos de usuario a Azure AD B2C para la comprobación de identidad.

- Azure AD B2C envía atributos de usuario a Keyless para la autenticación.

- Keyless envía una notificación push al dispositivo móvil registrado de los usuarios para la autenticación, un escaneo biométrico facial.

- El usuario responde a la notificación push y se le concede o deniega el acceso.

Agregue un IdP, configúrelo y cree una política de flujo de usuario

Utilice las siguientes secciones para agregar un IdP, configurar el IdP y crear una política de flujo de usuario.

Agregar un nuevo proveedor de identidades

Para agregar un nuevo proveedor de identidad:

- Inicie sesión en Azure Portal como al menos el administrador de directivas de IEF de B2C del inquilino de Azure AD B2C.

- Seleccione Directorios + suscripciones.

- En la página Configuración del portal, Directorios y suscripciones , en la lista Nombre del directorio, busque el directorio de Azure AD B2C.

- Seleccione Cambiar.

- En la esquina superior izquierda de Azure Portal, seleccione Todos los servicios.

- Busque y seleccione Azure AD B2C.

- Vaya al Panel>Azure Active Directory B2C>Proveedores de identidades.

- Seleccione Proveedores de identidad.

- Selecciona Agregar.

Configuración de un proveedor de identidades

Para configurar un IdP:

- Seleccione Tipo de proveedor de identidades>OpenID Connect (versión preliminar).

- En Nombre, seleccione Sin clave.

- En Dirección URL de metadatos, inserte el URI de la aplicación autenticación de Keyless hospedada, seguido de la ruta de acceso, como

https://keyless.auth/.well-known/openid-configuration. - En Secreto de cliente, seleccione el secreto asociado a la instancia de autenticación sin clave. El secreto se usa más adelante en la configuración del contenedor sin clave.

- En ID de cliente, seleccione el ID de cliente. El ID de cliente se utiliza más adelante en la configuración del contenedor sin clave.

- En Ámbito, seleccione openid.

- En Tipo de respuesta, seleccione id_token.

- En Modo de respuesta, seleccione form_post.

- Selecciona Aceptar.

- Seleccione Asignar las notificaciones de este proveedor de identidades.

- En UserID, seleccione De la suscripción.

- En Nombre para mostrar, seleccione De la suscripción.

- En Modo de respuesta, seleccione De suscripción.

- Haga clic en Guardar.

Creación de una directiva de flujo de usuario

Keyless aparece como un nuevo IdP de OpenID Connect (OIDC) con proveedores de identidades B2C.

- Abra el inquilino de Azure AD B2C.

- En Directivas, seleccioneFlujos de usuario.

- Seleccione Nuevo flujo de usuario.

- Seleccione Registrarse e iniciar sesión.

- Seleccione una versión.

- Selecciona Crear.

- Escriba un nombre para la directiva.

- En la sección Proveedores de identidad, seleccione el proveedor de identidad sin clave creado.

- Escriba un nombre.

- Selecciona el IdP que has creado.

- Agrega una dirección de correo electrónico. Azure no redirigirá el inicio de sesión a Keyless; Aparecerá una pantalla con una opción de usuario.

- Deje el campo Autenticación multifactor .

- Seleccione Aplicar directivas de acceso condicional.

- En Atributos de usuario y notificaciones de token, en la opción Recopilar atributo , seleccione Dirección de correo electrónico.

- Agregue atributos de usuario que Microsoft Entra ID recopila con notificaciones que Azure AD B2C devuelve a la aplicación cliente.

- Selecciona Crear.

- Seleccione el nuevo flujo de usuario.

- En el panel izquierdo, seleccione Notificaciones de aplicación.

- En opciones, seleccione la casilla de verificación correo electrónico .

- Haga clic en Guardar.

Prueba del flujo de usuario

- Abra el inquilino de Azure AD B2C.

- En Directivas , seleccione Marco de experiencia de identidad.

- Seleccione la directiva SignUpSignIn creada.

- Seleccione Ejecutar flujo de usuario.

- En Aplicación, seleccione la aplicación registrada (el ejemplo es JWT).

- En URL de respuesta, seleccione la dirección URL de redireccionamiento.

- Seleccione Ejecutar flujo de usuario.

- Complete el proceso de registro y cree una cuenta.

- Una vez creado el atributo de usuario, se llama a Keyless durante el flujo.

Si el flujo está incompleto, confirme que el usuario está o no guardado en el directorio.