Configuración del Servidor Azure Multi-Factor Authentication para trabajar con AD FS en Windows Server

Si usa los Servicios de federación de Active Directory (AD FS) y desea proteger los recursos en la nube y los locales, puede configurar Servidor Azure Multi-Factor Authentication con AD FS. Esta configuración desencadena la verificación en dos pasos para los puntos de conexión de alto valor.

En este artículo se describe el uso de Servidor Azure Multi-Factor Authentication con AD FS a partir de Windows Server 2016. Para más información, lea sobre la protección de recursos en la nube y locales mediante Servidor Azure Multi-Factor Authentication con AD FS 2.0.

Importante

En septiembre de 2022, Microsoft anunció la entrada en desuso del Servidor Multi-Factor Authentication de Azure. A partir del 30 de septiembre de 2024, las implementaciones del Servidor Azure Multi-Factor Authentication ya no atenderán las solicitudes de autenticación multifactor, lo que podría provocar un error en las autenticaciones de su organización. Para garantizar que los servicios de autenticación funcionen sin interrupciones y sigan siendo compatibles, las organizaciones deben migrar los datos de autenticación de los usuarios al servicio Azure MFA basado en la nube mediante la utilidad de migración más reciente incluida en la última actualización del Servidor Azure MFA. Para más información, consulte Migración del Servidor Azure MFA.

Para empezar a trabajar con MFA basado en la nube, consulte Tutorial: Protección de los eventos de inicio de sesión de usuario mediante Azure AD Multi-Factor Authentication.

Si usa MFA basado en la nube, consulte Protección de recursos en la nube con Microsoft Entra Multi-Factor Authentication y AD FS.

Los clientes existentes que hayan activado el Servidor MFA antes del 1 de julio de 2019 podrán descargar la versión más reciente y las actualizaciones futuras, así como generar credenciales de activación como de costumbre.

Protección de Windows Server AD FS con Servidor Azure Multi-Factor Authentication

Al instalar Servidor Azure Multi-Factor Authentication tiene las siguientes opciones:

- Instalar Servidor Azure Multi-Factor Authentication localmente en el mismo servidor que AD FS

- Instalar el adaptador de autenticación multifactor de Azure localmente en el servidor AD FS y, a continuación, instalar el Multi-Factor Authentication Server en un equipo diferente

Antes de comenzar, tenga en cuenta lo siguiente:

- No tiene que instalar Servidor Azure Multi-Factor Authentication en el servidor de AD FS. Sin embargo, debe instalar el adaptador de Multi-Factor Authentication para AD FS en un equipo con Windows Server 2012 R2 o Windows Server 2016 en el que se ejecuta AD FS. Puede instalar el servidor en un equipo diferente si instala el adaptador de AD FS por separado en el servidor de federación de AD FS. Consulte los procedimientos siguientes para aprender a instalar el adaptador por separado.

- Si la organización usa métodos de verificación de aplicación móvil o mensaje de texto, las cadenas definidas en la configuración de la compañía contienen un marcador de posición <$application_name$>. En la versión 7.1 del Servidor MFA, puede especificar el nombre de aplicación que reemplazará este marcador de posición. En la versión 7.0 o anteriores, este marcador de posición no se reemplaza automáticamente cuando se usa el adaptador de AD FS. En esas versiones anteriores, quite el marcador de posición de las cadenas correspondientes cuando proteja AD FS.

- La cuenta que use para iniciar sesión debe tener derechos de usuario para crear grupos de seguridad en el servicio de Active Directory.

- El asistente para la instalación del adaptador de Multi-Factor Authentication para AD FS crea un grupo de seguridad denominado PhoneFactor Admins en la instancia de Active Directory. A continuación, se agrega la cuenta de servicio de AD FS del servicio de federación a este grupo. Compruebe que el grupo PhoneFactor Admins se haya creado en el controlador de dominio y que la cuenta de servicio de AD FS sea miembro de este grupo. Si es necesario, agregue la cuenta de servicio de AD FS manualmente al grupo PhoneFactor Admins en el controlador de dominio.

- Para obtener información sobre cómo instalar el SDK del servicio web con el portal de usuarios, consulte Implementación del Portal de usuarios para Servidor Azure Multi-Factor Authentication

Instalación de Servidor Azure Multi-Factor Authentication localmente en el servidor AD FS

Descargue e instale Servidor Azure Multi-Factor Authentication en el servidor de AD FS. Para obtener información sobre la instalación, consulte la introducción a Servidor Azure Multi-Factor Authentication.

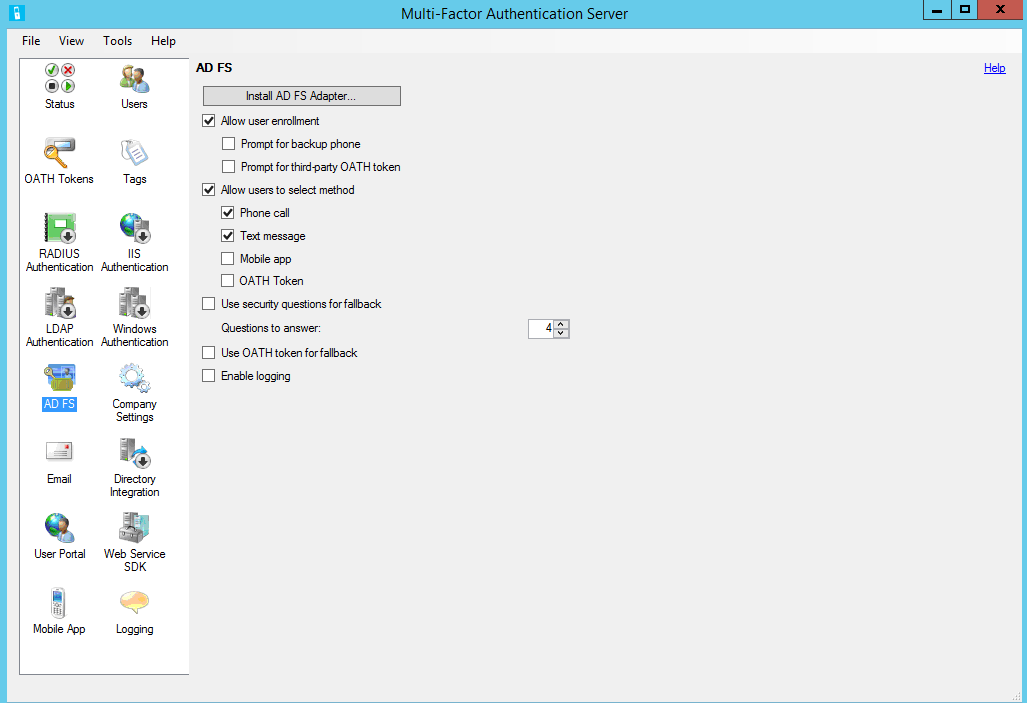

En la consola de administración del Servidor Azure Multi-Factor Authentication, haga clic en el icono de AD FS. Seleccione las opciones Permitir inscripción de usuario y Permitir a los usuarios seleccionar el método.

Seleccione las opciones adicionales que desee especificar para su organización.

Haga clic en Instalar adaptador de AD FS.

Si se muestra la ventana de Active Directory, eso significa dos cosas. El equipo está unido a un dominio y la configuración de Active Directory para proteger la comunicación entre el adaptador de AD FS y el servicio Multi-Factor Authentication está incompleta. Haga clic en Siguiente para completar esta configuración automáticamente o marque la casilla Omitir configuración automática de Active Directory y configurar los parámetros manualmente. Haga clic en Next.

Si se muestra la ventana de grupo local, eso significa dos cosas. El equipo no está unido a un dominio y la configuración del grupo local para proteger la comunicación entre el adaptador para AD FS y el servicio Multi-Factor Authentication está incompleta. Haga clic en Siguiente para completar esta configuración automáticamente o marque la casilla Omitir configuración automática de grupo local y configurar los parámetros manualmente. Haga clic en Next.

En el asistente para la instalación, haga clic en Siguiente. Servidor Azure Multi-Factor Authentication crea el grupo PhoneFactor Admins y agrega la cuenta de servicio de AD FS al grupo PhoneFactor Admins.

En la página Iniciar instalador, haga clic en Siguiente.

En el instalador del adaptador de Multi-Factor Authentication para AD FS, haga clic en Siguiente.

Cuando se haya completado la instalación, haga clic en Cerrar .

Una vez instalado el adaptador, debe registrarlo con AD FS. Abra Windows PowerShell y ejecute el siguiente comando:

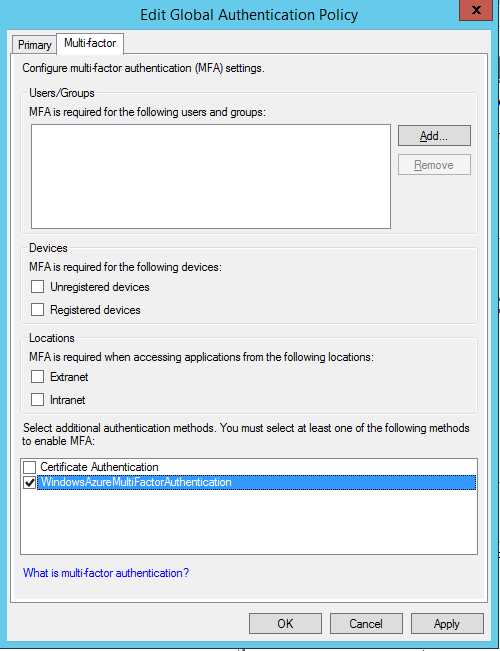

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Modifique la directiva de autenticación global en AD FS para usar el adaptador recién registrado. En la consola de administración de AD FS, vaya al nodo Directivas de autenticación . En la sección Autenticación multifactor, haga clic en el vínculo Editar situado junto a la sección Configuración global. En la ventana Editar directiva de autenticación global, seleccione Autenticación multifactor como método de autenticación adicional y haga clic en Aceptar. El adaptador está registrado como WindowsAzureMultiFactorAuthentication. Reinicie el servicio de AD FS para que surta efecto el registro.

En este punto, Servidor Multi-Factor Authentication está configurado para ser un proveedor de autenticación adicional y utilizarlo con AD FS.

Instalación de una instancia independiente del adaptador de AD FS mediante el SDK del servicio web

- Instale el SDK del servicio web en el servidor que ejecuta Servidor Multi-Factor Authentication.

- Copie los siguientes archivos del directorio \Archivos de programa\Multi-Factor Authentication Server en el servidor en el que planea instalar el adaptador de AD FS:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Ejecute el archivo de instalación MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- En el instalador del adaptador de Multi-Factor Authentication para AD FS, haga clic en Siguiente para iniciar la instalación.

- Cuando se haya completado la instalación, haga clic en Cerrar .

Edite el archivo MultiFactorAuthenticationAdfsAdapter.config

Siga estos pasos para editar el archivo MultiFactorAuthenticationAdfsAdapter.config:

- Establezca el nodo UseWebServiceSdk en true.

- Establezca el valor de WebServiceSdkUrl en la dirección URL del SDK del servicio web Multi-Factor Authentication. Por ejemplo: https://contoso.com/<nombreDelCertificado>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, Donde <nombreDelCertificado> es el nombre de su certificado.

- Edite el script Register-MultiFactorAuthenticationAdfsAdapter.ps1 agregando

-ConfigurationFilePath <path>al final del comandoRegister-AdfsAuthenticationProvider, donde <path> es la ruta de acceso completa al archivo MultiFactorAuthenticationAdfsAdapter.config.

Configuración del SDK del servicio web con nombre de usuario y contraseña

Hay dos opciones para configurar el SDK del servicio Web. La primera es con un nombre de usuario y una contraseña, y la segunda es con un certificado de cliente. Siga estos pasos para la primera opción o pase a la segunda.

- Establezca el valor de WebServiceSdkUsername en una cuenta miembro del grupo de seguridad PhoneFactor Admins. Utilice el formato <dominio>\<nombre de usuario>.

- Establezca el valor de WebServiceSdkPassword en la contraseña de la cuenta apropiada. El carácter especial "&" no se puede usar en WebServiceSdkPassword.

Configuración del SDK del servicio web con un certificado de cliente

Si no desea usar un nombre de usuario y una contraseña, siga estos pasos para configurar el SDK del servicio web con un certificado de cliente.

- Obtenga un certificado de cliente de una entidad de certificación para el servidor que ejecuta el SDK del servicio web. Aprenda a obtener certificados de cliente.

- Importe el certificado de cliente en el almacén de certificados personales del equipo local en el servidor que ejecuta el SDK del servicio web. Asegúrese de que el certificado público de la entidad de certificación está en el almacén de certificados de certificados raíz de confianza.

- Exporte las claves pública y privadas del certificado de cliente a un archivo .pfx.

- Exporte la clave pública en formato Base64 a un archivo .cer.

- En el Administrador del servidor, compruebe que está instalada la característica de servidor web (IIS)\servidor web\seguridad\autenticación de asignaciones de certificado de cliente de IIS. Si no está instalada, seleccione Agregar roles y características para agregar esta característica.

- En Administrador de IIS, haga doble clic en Editor de configuración en el sitio web que contiene el directorio virtual del SDK del servicio web. Es importante seleccionar el sitio web, no el directorio virtual.

- Vaya a la sección system.webServer/security/authentication/iisClientCertificateMappingAuthentication .

- Establezca enabled en true.

- Establezca oneToOneCertificateMappingsEnabled en true.

- Haga clic en el botón ... situado junto a oneToOneMappings y, después, haga clic en el vínculo Agregar.

- Abra el archivo .cer de Base64 que exportó anteriormente. Quite -----BEGIN CERTIFICATE----- , -----END CERTIFICATE----- y todos los saltos de línea. Copie la cadena resultante.

- Establezca certificate en la cadena que se copió en el paso anterior.

- Establezca enabled en true.

- Establezca userName en una cuenta que sea miembro del grupo de seguridad PhoneFactor Admins. Utilice el formato <dominio>\<nombre de usuario>.

- Establezca la contraseña en la de la cuenta adecuada y, después, cierre el Editor de configuración.

- Haga clic en el vínculo Aplicar .

- En el directorio virtual del SDK del servicio web, haga doble clic en Autenticación.

- Compruebe que Suplantación de ASP.NET y Autenticación básica se establecen en Habilitado y los restantes elementos se establecen en Deshabilitado.

- En el directorio virtual del SDK del servicio web, haga doble clic en Configuración de SSL.

- Establezca Certificados de cliente en Aceptar y, después, haga clic en Aplicar.

- Copie el archivo .pfx que exportó anteriormente en el servidor que ejecuta el adaptador de AD FS.

- Importe el archivo .pfx en el almacén de certificados personales del equipo local.

- Haga clic con el botón derecho y seleccione Administrar claves privadas, y, a continuación, otorgue acceso de lectura a la cuenta usada para iniciar sesión en el servicio AD FS.

- Abra el certificado de cliente y copie la huella digital de la pestaña Detalles .

- En el archivo MultiFactorAuthenticationAdfsAdapter.config, establezca WebServiceSdkCertificateThumbprint en la cadena que copió en el paso anterior.

Por último, para registrar el adaptador, ejecute el script \Archivos de programa\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 en PowerShell. El adaptador está registrado como WindowsAzureMultiFactorAuthentication. Reinicie el servicio de AD FS para que surta efecto el registro.

Protección de recursos de Microsoft Entra con AD FS

Para proteger los recursos de la nube, configure una regla de notificaciones para que los servicios de federación de Active Directory emitan la notificación multipleauthn cuando un usuario realice correctamente la verificación en dos pasos. Esta notificación se pasa al identificador de Microsoft Entra. Siga este procedimiento para realizar los pasos:

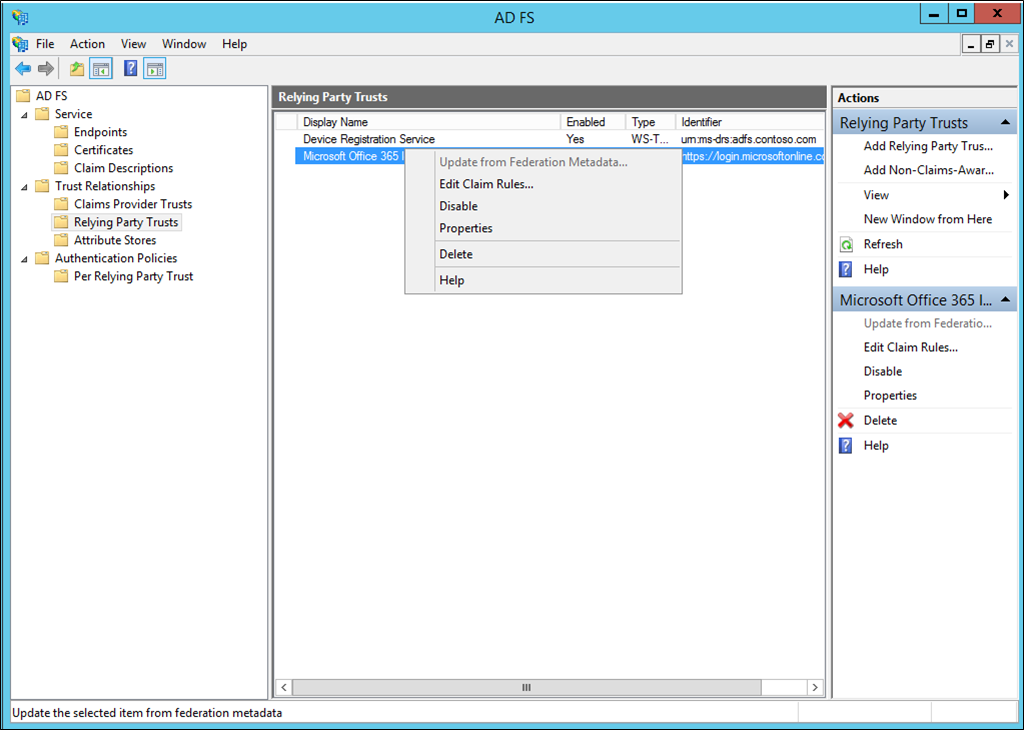

Abra Administración de AD FS.

A la izquierda, seleccione Relaciones de confianza para usuario autenticado.

Haga clic con el botón derecho en Plataforma de identidad de Microsoft Office 365 y seleccione Editar reglas de notificaciones…

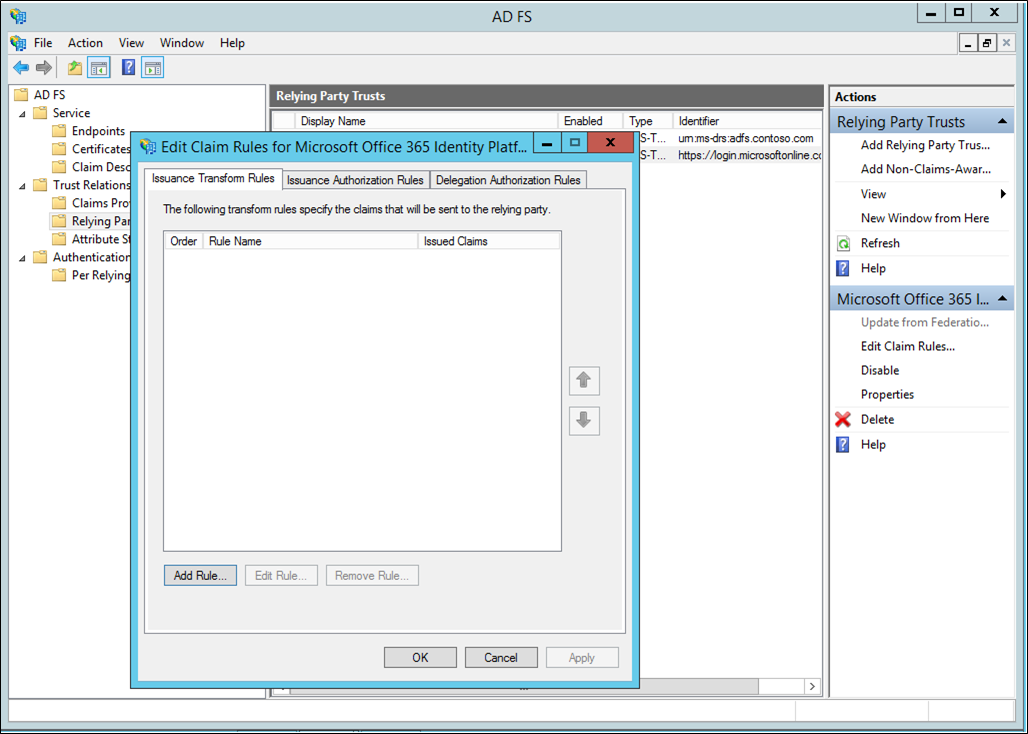

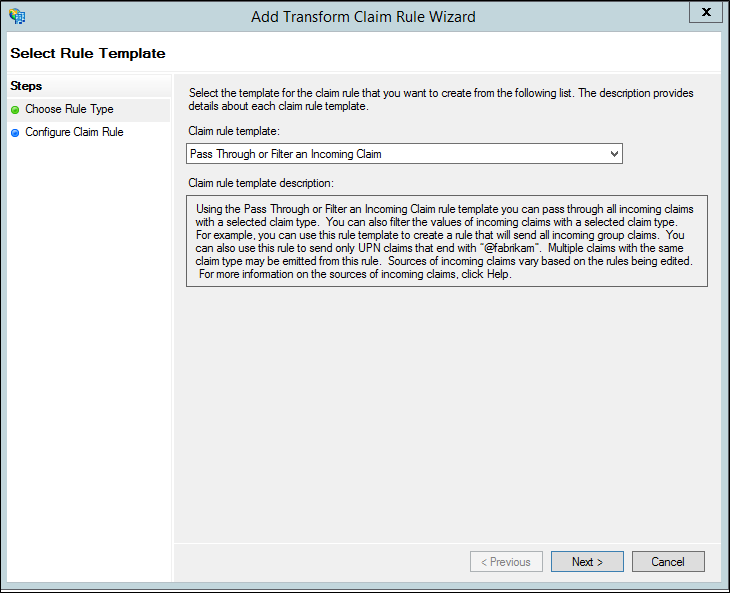

En Reglas de transformación de emisión, haga clic en Agregar regla.

En el Asistente para agregar regla de notificaciones de transformación, seleccione Pasar por una notificación entrante o filtrarla en la lista desplegable y haga clic en Siguiente.

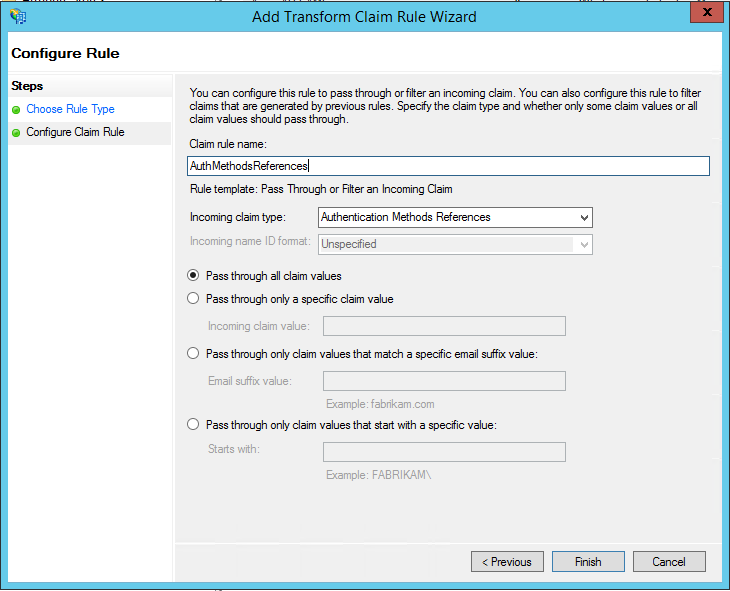

Asigne un nombre a la regla.

Seleccione Referencias de métodos de autenticación como tipo de notificación entrante.

Seleccione Pasar a través todos los valores de notificaciones.

Haga clic en Finalizar Cierre la consola de administración de AD FS.

Registros de la solución de problemas

Para ayudar a solucionar problemas del adaptador de AD FS del Servidor MFA use los pasos siguientes para habilitar el registro adicional.

- En la interfaz del Servidor MFA, abra la sección de AD FS y seleccione la casilla Habilitar registro.

- En cada servidor de AD FS, use regedit.exe para crear la clave del Registro

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathcon el valorC:\Program Files\Multi-Factor Authentication Server\(o cualquier otro directorio que elija). Tenga en cuenta que la barra diagonal inversa final es importante. - Cree el directorio

C:\Program Files\Multi-Factor Authentication Server\Logs(o cualquier otro directorio al que se haga referencia en el paso 2). - Conceda acceso de modificación en el directorio Logs a la cuenta del servicio AD FS.

- Reinicie el servicio AD FS.

- Compruebe que el archivo

MultiFactorAuthAdfsAdapter.logse creó en el directorio Logs.

Temas relacionados

Si desea obtener ayuda para solucionar problemas, consulte Preguntas más frecuentes relacionadas con Azure AD Multi-Factor Authentication.