Cómo planear la implementación de la combinación de Microsoft Entra

Puede unir dispositivos directamente a Microsoft Entra ID sin necesidad de unirlos a un entorno local de Active Directory, al tiempo que mantiene la productividad y la seguridad de los usuarios. La opción de unión a Microsoft Entra está preparada para la empresa tanto para implementaciones de ámbito como a escala. El acceso del inicio de sesión único (SSO) a los recursos locales también está disponible para los dispositivos que están unidos a Microsoft Entra. Para obtener más información, consulte Funcionamiento del inicio de sesión único para recursos locales en dispositivos unidos a Microsoft Entra.

Este artículo proporciona la información que necesita para planear su implementación de unión a Microsoft Entra.

Requisitos previos

En este artículo se da por hecho que está familiarizado con la introducción a la administración de dispositivos en Microsoft Entra ID.

Planeamiento de la implementación

Para planear la implementación de la unión a Microsoft Entra, debe familiarizarse con:

- Revisión de los escenarios

- Revisión de la infraestructura de identidad

- Evaluación de la administración de dispositivos

- Explicación de las consideraciones de aplicaciones y recursos

- Explicación de las opciones de aprovisionamiento

- Configuración de Enterprise State Roaming

- Configuración del acceso condicional

Revisión de los escenarios

La unión a Microsoft Entra le permite realizar la transición hacia un modelo primero en la nube con Windows. Si planea modernizar la administración de dispositivos y reducir los costes de TI relacionados con los dispositivos, la unión a Microsoft Entra proporciona una gran base para lograr esos objetivos.

Plantéese la unión a Microsoft Entra si sus objetivos coinciden con los criterios siguientes:

- Piensa utilizar Microsoft 365 como conjunto de aplicaciones de productividad para los usuarios.

- Quiere administrar dispositivos con una solución de administración de dispositivos en la nube.

- Quiere simplificar el aprovisionamiento de dispositivos para usuarios distribuidos geográficamente.

- Tiene previsto modernizar su infraestructura de aplicaciones.

Revisión de la infraestructura de identidad

La unión a Microsoft Entra funciona en entornos administrados y federados. La mayoría de las organizaciones implementan dominios administrados. Los escenarios de dominios administrados no exigen la configuración ni la administración de un servidor de federación como Servicios de federación de Active Directory (AD FS).

Entorno administrado

Un entorno administrado se puede implementar a través de Sincronización de hash de contraseñas o Autenticación de paso a través con inicio de sesión único de conexión directa.

Entorno federado

Un entorno federado debe tener un proveedor de identidades que admita los protocolos WS-Trust y WS-Fed:

- WS-Fed: este protocolo es necesario para unir un dispositivo a Microsoft Entra ID.

- WS-Trust: este protocolo es necesario para iniciar sesión en un dispositivo unido a Microsoft Entra.

Cuando use AD FS, debe habilitar los siguientes puntos de conexión de WS-Trust: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Si el proveedor de identidades no admite estos protocolos, la unión a Microsoft Entra no funcionará de forma nativa.

Nota

Actualmente, la unión de Microsoft Entra no funciona con AD FS 2019 configurado con proveedores de autenticación externos como método de autenticación principal. La unión a Microsoft Entra tiene, de forma predeterminada, la autenticación de contraseña como método principal, lo que provoca errores de autenticación en este escenario

Configuración del usuario

Si crea usuarios en:

- Active Directory local, debe sincronizarlos con Microsoft Entra ID mediante Microsoft Entra Connect.

- Microsoft Entra ID, no se requiere ninguna configuración adicional.

Los nombres principales de usuario (UPN) locales que difieren de los UPN de Microsoft Entra no se admiten en dispositivos unidos a Microsoft Entra. Si los usuarios usan un UPN local, debe planear usar su UPN principal en Microsoft Entra ID.

Los cambios de UPN solo se admiten a partir de la actualización de 2004 de Windows 10. Los usuarios de dispositivos que tengan esta actualización no experimentarán problemas después de cambiar sus UPN. En el caso de los dispositivos anteriores a la actualización de 2004 de Windows 10, los usuarios tendrán problemas con el acceso condicional y el SSO en sus dispositivos. Por lo tanto, para poder solucionar este problema, los usuarios deben iniciar sesión en Windows con el icono "Otro usuario" mediante su nuevo nombre principal de usuario.

Evaluación de la administración de dispositivos

Dispositivos admitidos

Unión a Microsoft Entra:

- Admite dispositivos con Windows 10 y 11.

- No se admite en versiones anteriores de Windows u otros sistemas operativos. Si tiene dispositivos Windows 7/8.1, debe actualizar al menos a Windows 10 para implementar la unión a Microsoft Entra.

- Es compatible con Estándar federal de procesamiento de información (FIPS) compatible con el módulo de plataforma segura (TPM) 2.0, pero no compatible con TPM 1.2. Si los dispositivos tienen TPM 1.2 compatible con FIPS, debe deshabilitarlos antes de continuar con la unión a Microsoft Entra. Microsoft no proporciona ninguna herramienta para deshabilitar el modo FIPS para TPM, ya que eso depende del fabricante de TPM. Póngase en contacto con el OEM de hardware para obtener soporte técnico.

Recomendación: use siempre la versión más reciente de Windows para aprovechar las características actualizadas.

Plataforma de administración

La característica Administración de dispositivos para dispositivos unidos a Microsoft Entra se basa en una plataforma de administración de dispositivos móviles (MDM) como Intune y en los CSP de MDM. A partir de Windows 10, hay un agente de MDM integrado que funciona con todas las soluciones MDM compatibles.

Nota

Dado que los dispositivos unidos a Microsoft Entra no están conectados a una instancia de Active Directory local, no se admiten las directivas de grupo. La administración de dispositivos unidos a Microsoft Entra solo es posible mediante MDM

Existen dos enfoques para la administración de dispositivos unidos a Microsoft Entra:

- Solo MDM: un dispositivo lo administra exclusivamente un proveedor de MDM como Intune. Todas las directivas se entregan como parte del proceso de inscripción de MDM. Para los clientes de Microsoft Entra ID P1 o P2, o EMS, la inscripción de MDM es un paso automatizado que forma parte de una unión a Microsoft Entra.

- Administración conjunta: un proveedor de MDM y Microsoft Configuration Manager administran un dispositivo. En este enfoque, el agente de Microsoft Configuration Manager se instala en un dispositivo administrado por MDM para administrar determinados aspectos.

Si usa directivas de grupo, evalúe el objeto de directiva de grupo (GPO) y la paridad de directivas MDM mediante análisis de directivas de grupo en Microsoft Intune.

Revise las directivas compatibles y no compatibles para determinar si puede usar una solución MDM en lugar de las directivas de grupo. Para las directivas que no son compatibles, tenga en cuenta las siguientes preguntas:

- ¿Las directivas no compatibles son necesarias para los dispositivos o usuarios unidos a Microsoft Entra?

- ¿Las directivas no compatibles se pueden aplicar a una implementación basada en la nube?

Si la solución MDM no está disponible a través de la galería de aplicaciones de Microsoft Entra, puede agregarla siguiendo el proceso descrito en Integración de Microsoft Entra con MDM.

A través de la administración conjunta, puede usar Microsoft Configuration Manager para administrar determinados aspectos de los dispositivos, mientras que las directivas se entregan a través de la plataforma MDM. Microsoft Intune permite la administración conjunta con Microsoft Configuration Manager. Para más información sobre la administración conjunta de dispositivos con Windows 10 o versiones posteriores, consulte ¿Qué es la administración conjunta?. Si usa un producto MDM distinto de Intune, consulte a su proveedor de MDM sobre los escenarios de coadministración aplicables.

Recomendación: Considere la posibilidad de usar la administración solo con MDM para los dispositivos unidos a Microsoft Entra.

Explicación de las consideraciones de aplicaciones y recursos

Se recomienda migrar las aplicaciones del entorno local a la nube para mejorar la experiencia de usuario y el control de acceso. Los dispositivos unidos a Microsoft Entra pueden proporcionar acceso perfectamente a aplicaciones tanto locales como en la nube. Para obtener más información, consulte Funcionamiento del inicio de sesión único para recursos locales en dispositivos unidos a Microsoft Entra.

En las secciones siguientes se indican las consideraciones para los distintos tipos de aplicaciones y recursos.

Aplicaciones basadas en la nube

Si una aplicación se agrega a la galería de aplicaciones de Microsoft Entra, los usuarios obtienen el inicio de sesión único a través de los dispositivos unidos a Microsoft Entra. No es necesario efectuar ninguna otra configuración. Los usuarios obtienen el inicio de sesión único en ambos exploradores, Microsoft Edge y Chrome. Para Chrome, debe implementar la extensión de cuentas de Windows 10.

Todas las aplicaciones Win32 que:

- Dependen del Administrador de cuentas web (WAM) para que las solicitudes de tokens también obtengan el inicio de sesión único en dispositivos unidos a Microsoft Entra.

- No confíe en WAM podría solicitar a los usuarios la autenticación.

Aplicaciones web locales

Si las aplicaciones se crean o hospedan de forma personalizada en el entorno local, debe agregarlas a los sitios de confianza del explorador a:

- Habilitar la autenticación integrada de Windows para que funcione

- Proporcionar una experiencia de inicio de sesión único sin aviso a los usuarios.

Si usa AD FS, consulte Comprobar y administrar el inicio de sesión único con AD FS.

Recomendación: Considere la posibilidad del hospedaje en la nube (por ejemplo, Azure) y la integración con Microsoft Entra ID para obtener una mejor experiencia.

Aplicaciones locales basadas en protocolos heredados

Los usuarios obtienen inicio de sesión único desde dispositivos unidos a Microsoft Entra si el dispositivo tiene acceso a un controlador de dominio.

Nota

Los dispositivos unidos a Microsoft Entra pueden proporcionar acceso perfectamente a aplicaciones tanto locales como en la nube. Para obtener más información, consulte Funcionamiento del inicio de sesión único para recursos locales en dispositivos unidos a Microsoft Entra.

Recomendación: Implemente el proxy de aplicación de Microsoft Entra para permitir el acceso seguro para estas aplicaciones.

Recursos compartidos de red local

Los usuarios disponen de inicio de sesión único desde dispositivos unidos a Microsoft Entra cuando un dispositivo tiene acceso a un controlador de dominio local. Obtener información sobre cómo funciona

Impresoras

Se recomienda implementar la Impresión universal para disponer de una solución de administración de impresión basada en la nube sin dependencias locales.

Aplicaciones locales basadas en la autenticación del equipo

Los dispositivos unidos a Microsoft Entra no admiten las aplicaciones locales basadas en la autenticación del equipo.

Recomendación: Considere la posibilidad de retirar estas aplicaciones y cambiar a sus alternativas modernas.

Servicios de Escritorio remoto

La conexión a Escritorio remoto para dispositivos unidos a Microsoft Entra requiere que el equipo host esté unido a Microsoft Entra o a Microsoft Entra híbrido. No se admite la conexión a Escritorio remoto desde un dispositivo no unido o que no pertenezca a Windows. Para obtener más información, vea Conexión a un equipo remoto unido a Microsoft Entra

Después de la actualización de Windows 10 2004, los usuarios pueden usar el escritorio remoto desde un dispositivo Windows 10 registrado o posterior de Microsoft Entra a otro dispositivo unido a Microsoft Entra.

Autenticación con RADIUS y Wi-Fi

Actualmente, los dispositivos unidos a Microsoft Entra no admiten la autenticación con RADIUS mediante un objeto de equipo local y un certificado para conectarse a puntos de acceso Wi-Fi, ya que RADIUS se basa en la presencia de un objeto de equipo local en este escenario. Como alternativa, puede usar certificados que se inserten a través de Intune o credenciales de usuario para autenticarse en Wi-Fi.

Explicación de las opciones de aprovisionamiento

Nota

Los dispositivos unidos a Microsoft Entra no se pueden implementar mediante la Herramienta de preparación del sistema (Sysprep) ni herramientas de creación de imágenes similares.

Para aprovisionar dispositivos unidos a Microsoft Entra, tiene los siguientes enfoques:

- Autoservicio en la configuración o en Configuración: en el modo de autoservicio, los usuarios pasan por el proceso de unión a Microsoft Entra durante la experiencia de configuración rápida o desde la Configuración de Windows. Para obtener más información, consulte Una su dispositivo de trabajo a la red de su organización.

- Windows Autopilot: permite realizar la configuración previa de dispositivos para ofrecer una experiencia de unión a Microsoft Entra más fluida en OOBE. Para obtener más información, consulte Introducción a Windows Autopilot.

- Inscripción masiva: permite la unión a Microsoft Entra controlada por un administrador mediante una herramienta de aprovisionamiento en bloque para configurar dispositivos. Para obtener más información, consulte Inscripción masiva para dispositivos Windows.

Esta es una comparación de estos tres enfoques

| Elemento | Configuración de autoservicio | Windows Autopilot | Inscripción masiva |

|---|---|---|---|

| Requiere la interacción del usuario para la configuración | Sí | Sí | No |

| Requiere un esfuerzo de TI | No | Sí | Sí |

| Flujos aplicables | OOBE y Configuración | Solo OOBE | Solo OOBE |

| Derechos de administrador local para el usuario primario | Sí, de forma predeterminada | Configurable | No |

| Requerir soporte técnico del OEM del dispositivo | No | Sí | No |

| Versiones compatibles | 1511 y posteriores | 1709 y posteriores | 1703 y posteriores |

Elija los enfoques de implementación que prefiera. Para ello, revise la tabla anterior y tenga en cuenta las consideraciones siguientes:

- ¿Sus usuarios son expertos en tecnología para realizar la instalación ellos mismos?

- La opción de autoservicio puede ser la mejor para estos usuarios. Considere la posibilidad de usar Windows Autopilot para mejorar la experiencia del usuario.

- ¿Sus usuarios son remotos o están en entornos corporativos?

- Las opciones Autoservicio o Autopilot son ideales para que los usuarios remotos puedan realizar la configuración sin problemas.

- ¿Prefiere una configuración controlada por el usuario o administrada por el administrador?

- La inscripción masiva funciona mejor con la implementación controlada por el administrador para configurar los dispositivos antes de entregárselos a los usuarios.

- ¿Compra dispositivos de 1 o 2 OEM, o tiene una distribución amplia de dispositivos de OEM?

- Si compra a OEM limitados que también admiten Autopilot, puede beneficiarse de una integración más estrecha con Autopilot.

Configuración de las opciones del dispositivo

El centro de administración de Microsoft Entra permite controlar la implementación de dispositivos unidos a Microsoft Entra en su organización. Para configurar las opciones relacionadas, vaya a Identidad>Dispositivos>Todos los dispositivos>Configuración del dispositivo. Más información

Los usuarios pueden unir dispositivos a Microsoft Entra ID

Establezca esta opción en Todos o Seleccionados en función del ámbito de la implementación y del usuario al que desee configurar en el dispositivo unido a Microsoft Entra.

Administradores locales adicionales en dispositivos unidos a Microsoft Entra

Elija Seleccionados y seleccione los usuarios que quiere agregar al grupo de administradores locales en todos los dispositivos unidos a Microsoft Entra.

Exigencia de autenticación multifactor (MFA) para unir dispositivos

Seleccione "Sí si necesita que los usuarios realicen MFA al unir dispositivos a Microsoft Entra ID.

Recomendación: Use la acción de usuario Registrar o unir dispositivos en el acceso condicional para aplicar MFA durante la unión de dispositivos.

Configurar las opciones de movilidad

Antes de poder configurar las opciones de movilidad, es posible que tenga que agregar un proveedor de MDM, primero.

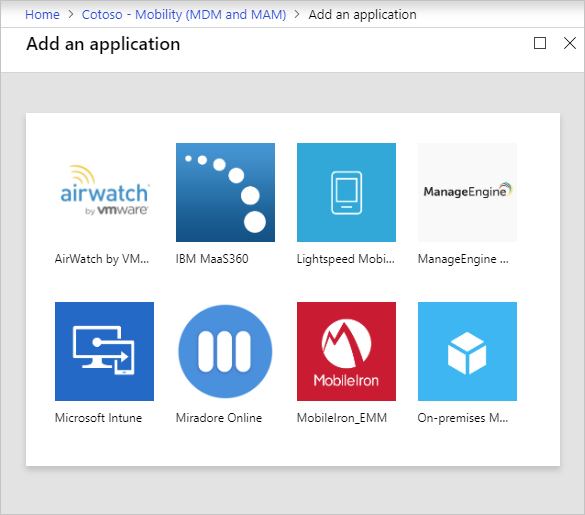

Para agregar un proveedor de MDM:

En la página Microsoft Entra ID, en la sección Administrar, seleccione

Mobility (MDM and MAM).Selecciona Agregar una aplicación.

Seleccione su proveedor de MDM en la lista.

Seleccione su proveedor de MDM para configurar las opciones relacionadas.

Ámbito de usuario de MDM

Seleccione Algunos o Todos en función del ámbito de la implementación.

En función del ámbito, se dará una de las siguientes situaciones:

- El usuario está en el ámbito de MDM: si tiene una suscripción a Microsoft Entra ID P1 o P2, la inscripción de MDM se automatiza junto con la unión a Microsoft Entra. Todos los usuarios con ámbito deben tener una licencia adecuada para su MDM. Si se produce un error en la inscripción de MDM en este escenario, la unión a Microsoft Entra se revierte.

- El usuario no está en el ámbito de MDM: si los usuarios no están en el ámbito de MDM, la unión a Microsoft Entra se completará sin ninguna inscripción a MDM. Esto da lugar a un dispositivo no administrado.

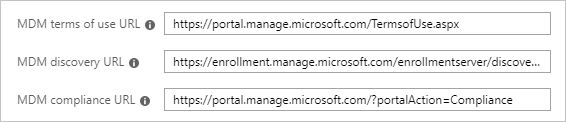

Direcciones URL de MDM

Hay tres direcciones URL relacionadas con la configuración de MDM:

- Dirección URL de condiciones de uso de MDM

- Dirección URL de descubrimiento de MDM

- Dirección URL de cumplimiento de MDM

Cada dirección URL tiene un valor predeterminado predefinido. Si estos campos están vacíos, póngase en contacto con el proveedor de MDM para obtener más información.

Valores de MAM

La administración de aplicaciones móviles (MAM) no se aplica a la unión a Microsoft Entra.

Configuración de Enterprise State Roaming

Si quiere habilitar State Roaming en Microsoft Entra ID para que los usuarios puedan sincronizar su configuración entre dispositivos, consulte Habilitación de Enterprise State Roaming en Microsoft Entra ID.

Recomendación: Habilite esta opción incluso para los dispositivos unidos a Microsoft Entra híbrido.

Configuración del acceso condicional

Si tiene un proveedor de MDM configurado para sus dispositivos unidos a Microsoft Entra, el proveedor marca el dispositivo como compatible en cuanto este pasa a administración.

Puede usar esta implementación para requerir dispositivos administrados para el acceso a aplicaciones en la nube mediante el acceso condicional.