Más información sobre los grupos y los derechos de acceso en Microsoft Entra ID

Microsoft Entra ID proporciona varias maneras para administrar el acceso a recursos, aplicaciones y tareas. Con los grupos de Microsoft Entra, puedes conceder acceso y permisos a un grupo de usuarios en lugar de hacerlo para cada usuario individual. Uno de los principales principios de seguridad de Confianza cero consiste en limitar el acceso a los recursos de Microsoft Entra solo a aquellos usuarios que necesiten dicho acceso.

En este artículo se proporciona información general sobre cómo se pueden usar juntos los grupos y los derechos de acceso para facilitar la administración de los usuarios de Microsoft Entra, a la vez que se aplican los procedimientos recomendados de seguridad.

Microsoft Entra ID permite usar grupos para administrar el acceso a aplicaciones, datos y recursos. Los recursos pueden:

- Formar parte de la organización de Microsoft Entra, como permisos para administrar objetos a través de roles en Microsoft Entra ID

- Ser externos a la organización, como para aplicaciones de software como servicio (SaaS)

- Servicios de Azure

- Sitios de SharePoint

- Recursos locales

Algunos grupos no se pueden administrar en Azure Portal:

- Los grupos sincronizados desde Active Directory local solo se pueden administrar en Active Directory local.

- Las listas de distribución y los grupos de seguridad habilitados para correo, solo se administran en el centro de administración de Exchange o en el centro de administración de Microsoft 365. Debes iniciar sesión en el Centro de administración de Exchange o en el Centro de administración de Microsoft 365 para administrar estos grupos.

Antes de crear un grupo debes saber que:

Existen dos tipos de grupos y tres tipos de pertenencia a grupos. Revisa las opciones a fin de encontrar la combinación adecuada para su escenario.

Tipos de grupo:

Seguridad: se usa para administrar el acceso de usuarios y equipos a los recursos compartidos.

Por ejemplo, puedes crear un grupo de seguridad para que todos los miembros del grupo tengan el mismo conjunto de permisos de seguridad. Los miembros de un grupo de seguridad pueden incluir usuarios, dispositivos, entidades de servicio y otros grupos (también denominados grupos anidados), que definen la directiva de acceso y los permisos. Entre los propietarios de un grupo de seguridad pueden incluirse usuarios y entidades de servicio.

Nota:

Al anidar un grupo de seguridad existente a otro grupo de seguridad, solo los miembros del grupo primario tendrán acceso a recursos y aplicaciones compartidos. Los miembros del grupo anidado no tienen la misma pertenencia asignada que los miembros del grupo primario. Para obtener más información sobre cómo administrar grupos anidados, consulta Procedimiento para administrar grupos.

Microsoft 365: proporciona oportunidades de colaboración al conceder a los miembros del grupo acceso a un buzón compartido, calendarios, archivos, sitios de SharePoint y mucho más.

Esta opción también permite ofrecer acceso al grupo a personas de fuera de la organización. Entre los miembros de un grupo de Microsoft 365 solo pueden incluirse usuarios. Entre los propietarios de un grupo de Microsoft 365 pueden incluirse usuarios y entidades de servicio. Para obtener más información sobre los Grupos de Microsoft 365, consulta Más información sobre los grupos de Microsoft 365.

Tipos de pertenencia:

Asignado: permite agregar usuarios específicos como miembros de un grupo y que tengan permisos exclusivos.

Grupo de pertenencia dinámica para usuarios: permite usar reglas de usuarios para agregar y quitar automáticamente usuarios como miembros. Si cambian los atributos de un miembro, el sistema examina las reglas para los grupos de pertenencia dinámica para el directorio. El sistema comprueba si el miembro cumple los requisitos de regla (se agrega) o ya no cumple los requisitos de reglas (se quita).

Grupo de pertenencia dinámica para dispositivos: permite usar reglas de dispositivos para agregar y quitar automáticamente dispositivos como miembros. Si cambian los atributos de un dispositivo, el sistema consulta las reglas de grupos de pertenencia dinámica del directorio para ver si el dispositivo cumple los requisitos de las reglas (se agrega) o ya no los cumple (se quita).

Importante

Puedes crear un grupo dinámico para dispositivos o usuarios, pero no para ambos. No se puede crear un grupo de dispositivos basado en los atributos de los propietarios de los dispositivos. Las reglas de pertenencia de dispositivo solo pueden hacer referencia a atribuciones de dispositivos. Para obtener más información sobre cómo crear un grupo dinámico para los usuarios y dispositivos, consulta Creación de un grupo dinámico y comprobación de su estado.

Antes de agregar derechos de acceso a un grupo debes saber que:

Después de crear un grupo de Microsoft Entra, debes concederle el acceso adecuado. Cada aplicación, recurso y servicio que requiera permisos de acceso debe administrarse por separado, ya que los permisos de uno pueden no ser los mismos que los de otro. Concede acceso mediante el principio de privilegios mínimos para ayudar a reducir el riesgo de ataque o una vulneración de seguridad.

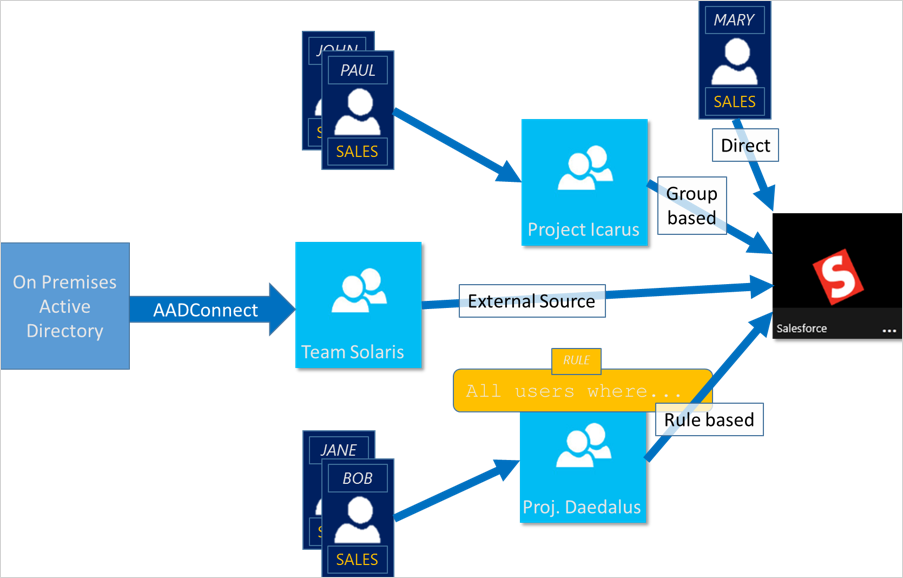

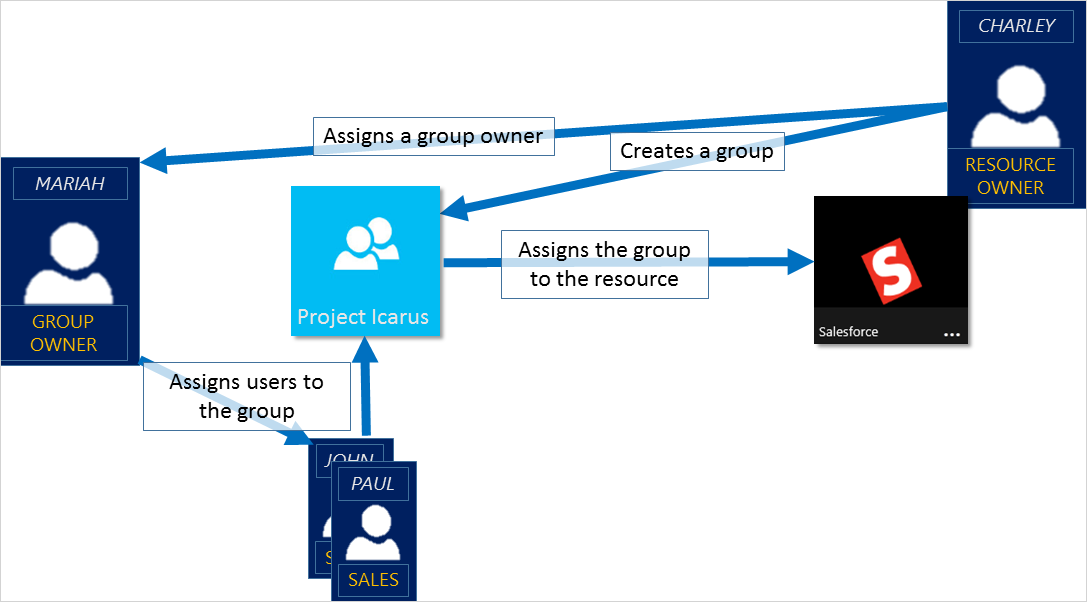

Cómo funciona la administración de acceso en Microsoft Entra ID

Microsoft Entra ID te ayuda a proporcionar acceso a los recursos de su organización, ya que proporciona derechos de acceso a un usuario individual o a todo un grupo de Microsoft Entra. El uso de grupos permite que el propietario del recurso o al propietario del directorio de Microsoft Entra asigne un conjunto de permisos de acceso a todos los miembros del grupo. El propietario del recurso o del directorio también puede conceder derechos de administrador, por ejemplo, a un administrador de departamento o a un administrador del departamento de soporte técnico, y permitir que dicha persona agregue y quite miembros. Para obtener información sobre cómo administrar propietarios de grupos, consulta el artículo Administración de grupos.

Formas de asignar derechos de acceso

Después de crear un grupo, debes decidir cómo asignar derechos de acceso. Explora las diferentes maneras de asignar derechos de acceso para determinar el mejor proceso para tu escenario.

Asignación directa. El propietario del recurso asigna directamente el usuario al recurso.

Asignación de un grupo. El propietario del recurso asigna un grupo de Microsoft Entra al recurso, que automáticamente concede a todos sus miembros acceso al recurso. La pertenencia a un grupo la administran el propietario del grupo y el propietario del recurso, lo que permite a ambos propietarios agregar o quitar miembros del grupo. Para obtener más información sobre la administración de la pertenencia a grupos, consulta el artículo Grupos administrados.

Asignación basada en reglas. El propietario del recurso crea un grupo y usa una regla para definir qué usuarios están asignados a un recurso concreto. La regla se basa en atributos que se asignan a usuarios individuales. El propietario del recurso administra la regla, lo que determina los atributos y valores que son necesarios para permitir el acceso al recurso. Para obtener más información, consulta Creación de un grupo dinámico y comprobación de su estado.

Asignación de una autoridad externa. El acceso procede de un origen externo, como un directorio local o una aplicación SaaS. En esta situación, el propietario del recurso asigna al grupo para proporcionar acceso al recurso y, después, el origen externo administra los miembros del grupo.

¿Pueden los usuarios unirse a grupos sin que se les asignen?

El propietario del grupo puede permitir a los usuarios buscar los grupos a los que se van a unir, en lugar de asignarlos. El propietario también puede configurar el grupo para que acepte todos los usuarios que se unan a o para que exija aprobación.

Cuando un usuario solicita unirse a un grupo, la solicitud se reenvía al propietario del mismo. Si es necesario, el propietario puede aprobar la solicitud y se notifica al usuario de la pertenencia al grupo. Si tiene varios propietarios y uno de ellos la rechaza, el usuario recibe una notificación, pero no se agrega al grupo. Para más información e instrucciones acerca de cómo permitir a los usuarios solicitar su unión a grupos, consulte Configuración de Microsoft Entra ID para que los usuarios puedan solicitar unirse a grupos.

Pasos siguientes

- Creación y administración de grupos y pertenencia a grupos de Microsoft Entra

- Más información sobre la concesión de licencias por grupos en Microsoft Entra ID

- Administrar el acceso a las aplicaciones SaaS mediante grupos

- Administrar reglas de grupos de pertenencia dinámica

- Obtén más información sobre Administración de identidades privilegiadas (PIM) para roles de Microsoft Entra