Uso de Gobierno de id. de Microsoft Entra para revisar y eliminar usuarios externos que ya no tienen acceso a los recursos

En este artículo, se describen las características y los métodos que le permiten localizar y seleccionar identidades externas para que pueda revisarlas y eliminarlas de Microsoft Entra ID si ya no son necesarias. La nube hace que sea más fácil que nunca colaborar con usuarios internos o externos. Al adoptar Office 365, las organizaciones empiezan a ver la proliferación de identidades externas (incluidos los invitados), ya que los usuarios trabajan juntos en datos, documentos o áreas de trabajo digitales como equipos. Las organizaciones deben equilibrar, habilitar la colaboración y cumplir los requisitos de seguridad y gobernanza. Una parte de estos esfuerzos debe incluir la evaluación y limpieza de los usuarios externos, a los que se ha invitado a colaborar en el inquilino y que provienen de organizaciones asociadas, y su eliminación de Microsoft Entra ID cuando ya no son necesarios.

Nota:

Se requiere una licencia válida de Microsoft Entra ID P2 o Microsoft Entra ID Governance, Enterprise Mobility + Security E5 de pago o de prueba para usar las revisiones de acceso de Microsoft Entra. Para más información, consulte Ediciones en Microsoft Entra.

¿Por qué revisar los usuarios de organizaciones externas del inquilino?

En la mayoría de las organizaciones, los usuarios finales inician el proceso de invitar a socios comerciales y proveedores para colaborar. La necesidad de colaborar lleva a las organizaciones a proporcionar a los propietarios de los recursos y a los usuarios finales una manera de evaluar y atestar los usuarios externos con regularidad. A menudo, el proceso de incorporación de nuevos partners de colaboración es un proceso planeado y previsto, pero hay muchas colaboraciones que no tienen una fecha de finalización clara y no siempre es obvio cuándo un usuario ya no necesita acceso. Además, la administración del ciclo de vida de las identidades impulsa a las empresas a mantener Microsoft Entra ID limpio y eliminar a los usuarios que ya no necesitan tener acceso a los recursos de la organización. Mantener solo las referencias de identidad pertinentes para asociados y proveedores en el directorio ayuda a reducir el riesgo de los empleados de seleccionar y conceder acceso inadvertidamente a usuarios externos que se deberían haber eliminado. Este documento le lleva por varias opciones que van desde sugerencias proactivas recomendadas hasta actividades reactivas y de limpieza para la gobernanza de las identidades externas.

Uso de la administración de derechos para conceder y revocar el acceso

Las características de administración de derechos permiten el ciclo de vida automatizado de las identidades externas con acceso a los recursos. Al establecer procesos y procedimientos para administrar el acceso mediante la administración de derechos, y publicar los recursos mediante paquetes de acceso, realizar un seguimiento del acceso de los usuarios externos a los recursos se convierte en un problema mucho menos complicado de resolver. Al administrar el acceso mediante los paquetes de acceso de administración de derechos de Microsoft Entra ID, la organización puede definir y administrar de forma centralizada el acceso de los usuarios, así como el de los usuarios de organizaciones asociadas. La administración de derechos utiliza aprobaciones y asignaciones de paquetes de acceso para realizar un seguimiento de dónde han solicitado acceso los usuarios externos y dónde se les ha asignado acceso. Si un usuario externo pierde todas sus asignaciones, la administración de derechos puede eliminar estos usuarios externos automáticamente del inquilino.

Búsqueda de invitados que no han sido invitados mediante la administración de derechos

Cuando los empleados están autorizados a colaborar con usuarios externos, pueden invitar a cualquier número de usuarios externos a la organización. La búsqueda y agrupación de partners externos en grupos dinámicos alineados con la empresa y la revisión de dichos partners puede no ser factible, ya que puede haber demasiadas empresas individuales que revisar, o bien no hay ningún propietario o patrocinador para la organización. Microsoft proporciona un script de PowerShell de ejemplo que puede ayudarle a analizar el uso de identidades externas en un inquilino. El script enumera las identidades externas y las categoriza. El script puede ayudarle a identificar y limpiar las identidades externas que ya no sean necesarias. Como parte de su salida, el script de ejemplo admite la creación automatizada de grupos de seguridad que contienen los asociados externos sin un grupo identificado, para un análisis más exhaustivo y su uso con las revisiones de acceso de Microsoft Entra. El script está disponible en GitHub. Una vez finalizada la ejecución del script, se genera un archivo HTML de salida que resalta las identidades externas que:

- Ya no tienen ninguna pertenencia a grupos en el inquilino

- Tienen una asignación para un rol con privilegios en el inquilino

- Tienen una asignación para una aplicación en el inquilino

La salida también incluye los dominios individuales de cada una de estas identidades externas.

Nota:

El script al que se hace referencia anteriormente es un script de ejemplo que comprueba la pertenencia a grupos, las asignaciones de roles y las asignaciones de aplicaciones en Microsoft Entra ID. Puede haber otras asignaciones de aplicaciones que los usuarios externos hayan recibido fuera de Microsoft Entra ID, como SharePoint (asignación de pertenencia directa), Azure RBAC o Azure DevOps.

Revisión de los recursos utilizados por identidades externas

Si tiene identidades externas que usan recursos, como Teams u otras aplicaciones, que aún no se rigen por la administración de derechos, puede que también desee revisar el acceso a estos recursos con regularidad. Las revisiones de acceso de Microsoft Entra le ofrecen la posibilidad de revisar el acceso de las identidades externas, al permitir que el propietario del recurso, las propias identidades externas u otra persona delegada de confianza, certifiquen si es necesario continuar con el acceso. Las revisiones de acceso se dirigen a un recurso y crean una actividad de revisión cuyo ámbito puede ser todo el que tiene acceso al recurso o bien solo los usuarios invitados. A continuación, el revisor verá la lista resultante de los usuarios que necesitan revisión: todos los usuarios, incluidos los empleados de la organización o solo las identidades externas.

El establecimiento de una cultura de revisión controlada por el propietario del recurso ayuda a controlar el acceso de las identidades externas. Los propietarios de recursos, quienes son responsables del acceso, la disponibilidad y la seguridad de la información que poseen, son, en la mayoría de los casos, la mejor audiencia para impulsar las decisiones sobre el acceso a sus recursos y están más cerca de los usuarios que tienen acceso a ellos que el departamento de TI central o un patrocinador que administra muchos usuarios externos.

Creación de revisiones de acceso para identidades externas

Los usuarios que ya no tienen acceso a los recursos del inquilino se pueden eliminar si ya no colaboran con la organización. Antes de bloquear y eliminar estas identidades externas, es posible que desee comunicarse con estos usuarios externos y asegurarse de que no se ha pasado por alto un proyecto o acceso permanente que todavía puedan necesitar. Al crear un grupo que contiene todas las identidades externas que se ha detectado que no tienen acceso a ningún recurso del inquilino, puede usar las revisiones de acceso para que todos los usuarios externos se otorguen su propia atestación sobre si todavía necesitan o tienen acceso, o si seguirán necesitando tener acceso en el futuro. Como parte de la revisión, el creador de la revisión en las revisiones de acceso puede usar la función Requerir motivo de la aprobación para requerir a los usuarios externos que proporcionen una justificación para el acceso continuado, mediante la cual puede obtener información sobre dónde y cómo todavía necesitan acceso en el inquilino. Además, puede habilitar la característica de configuración Correo electrónico de contenido adicional para el revisor para que los usuarios sepan que van a perder el acceso si no responden y, en caso de que sigan necesitando acceso, se requiere una justificación de su parte. Si desea continuar y permitir que las revisiones de acceso deshabiliten y eliminen las identidades externas en caso de que no respondan o proporcionen un motivo válido para el acceso continuado, puede usar la opción Deshabilitar y eliminar, como se describe en la sección siguiente.

Para crear una revisión de acceso para identidades externas, siga estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de Identity Governance.

Vaya aIdentidad>Grupos>Todos los grupos.

Busque el grupo que contiene miembros que son identidades externas que no tienen acceso a los recursos del inquilino y anote este grupo. Para automatizar la creación de un grupo con miembros que se ajusten a estos criterios, consulte: Recopilación de información sobre la proliferación de identidades externas.

Vaya a Gobierno de identidades>Revisiones de acceso.

Seleccione Nueva revisión de acceso.

Seleccione Equipos y grupos y, a continuación, seleccione el grupo que anotó anteriormente que contiene las identidades externas para establecer el ámbito de revisión.

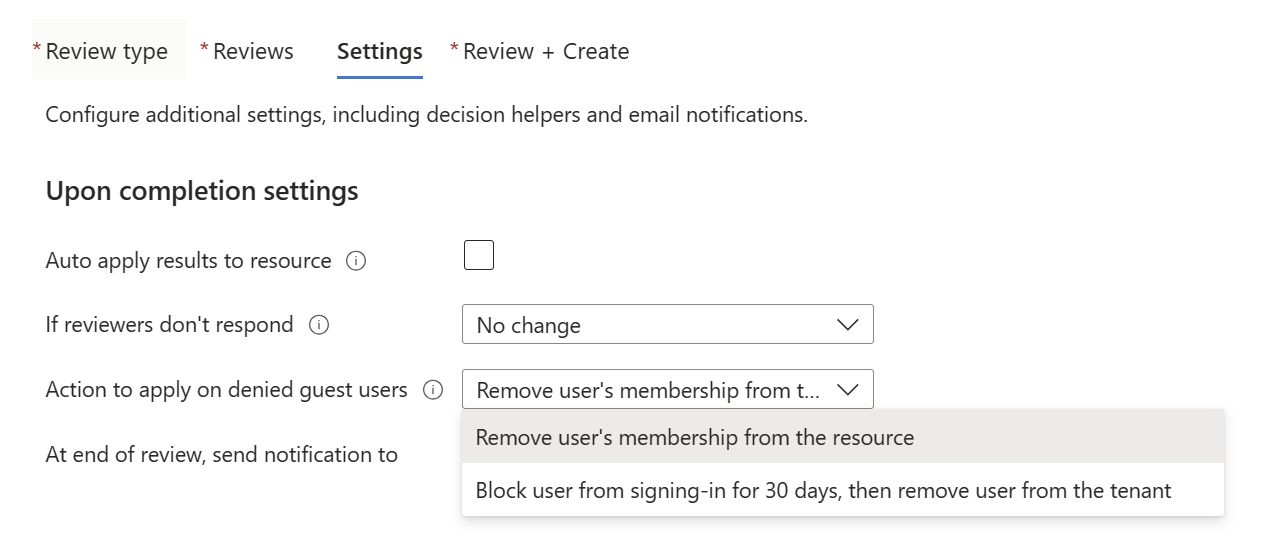

En la sección Configuración de finalización, puede seleccionar Impedir que los usuarios inicien sesión durante 30 días y, a continuación, eliminar el usuario del inquilino en la opción Acción que se aplicará a los usuarios denegados. Para más información, consulte Deshabilitación y eliminación de identidades externas con las revisiones de acceso de Microsoft Entra.

Una vez creada la revisión de acceso, el usuario invitado debe certificar su acceso antes de que finalice la revisión. Esto lo hace el invitado que aprueba o no aprueba su acceso en el portal Mi acceso. Para obtener una guía paso a paso completa, consulte: Revisión del acceso a los grupos y las aplicaciones en las revisiones de acceso.

Cuando finaliza la revisión, la página Resultados muestra una visión general de la respuesta proporcionada por cada identidad externa. Puede optar por aplicar los resultados automáticamente y permitir que las revisiones de acceso los deshabiliten y eliminen. También puede examinar las respuestas dadas y decidir si desea eliminar el acceso de un usuario o hacer un seguimiento de ellos y obtener información adicional antes de tomar una decisión. Si algunos usuarios siguen teniendo acceso a los recursos y usted aún no los ha revisado, puede usar la revisión como parte de su proceso de detección, y enriquecer el siguiente ciclo de revisión y atestación.

Para obtener una guía detallada paso a paso, consulte: Creación de una revisión de acceso de los grupos y las aplicaciones en Microsoft Entra ID.

Deshabilitación y eliminación de identidades externas con las revisiones de acceso de Microsoft Entra

Además de la opción de eliminar las identidades externas no deseadas de recursos como grupos o aplicaciones, las revisiones de acceso de Microsoft Entra pueden impedir que las identidades externas inicien sesión en el inquilino y eliminarlas de este después de 30 días. Una vez que seleccione Bloquear el inicio de sesión del usuario durante 30 días y después quitar el usuario del inquilino, la revisión permanecerá en el estado "Aplicando" durante 30 días. Durante este período, la configuración, los resultados, los revisores o los registros de auditoría de la revisión actual no se pueden ver ni configurar.

Esta configuración le permite identificar, bloquear y eliminar identidades externas del inquilino de Microsoft Entra. Las identidades externas que se han revisado y a las que el revisor ha denegado continuar con el acceso se bloquearán y eliminarán, independientemente del acceso a los recursos o de la pertenencia a grupos que tengan. Esta configuración es más útil como último paso después de haber validado que los usuarios externos en revisión ya no tienen acceso a los recursos y se pueden eliminar de manera segura del inquilino, o si desea asegurarse de que se eliminan, independientemente de su estado de acceso actual. La característica "Deshabilitar y eliminar" bloquea primero al usuario externo, retirando su capacidad de iniciar sesión en el inquilino y acceder a los recursos. En esta fase no se revoca el acceso a los recursos y, en caso de que quisiera volver a crear instancias del usuario externo, se puede volver a configurar la capacidad de iniciar sesión. Si no se realiza ninguna otra acción, una identidad externa bloqueada se eliminará del directorio después de 30 días, lo que eliminará la cuenta y su acceso.