Instalar los agentes de Microsoft Entra Connect Health

En este artículo, obtendrá información sobre cómo instalar y configurar los agentes de Microsoft Entra Connect Health.

Obtenga información sobre cómo descargar los agentes.

Nota:

Microsoft Entra Connect Health no está disponible en la nube soberana de China.

Requisitos

En la tabla siguiente aparece una lista de requisitos para utilizar Microsoft Entra Connect Health:

| Requisito | Descripción |

|---|---|

| Tiene una suscripción de Microsoft Entra ID P1 o P2. | Microsoft Entra Connect Health es una característica de Microsoft Entra ID P1 o P2. Para obtener más información, consulte Registrarse para Microsoft Entra ID P1 o P2. Para iniciar una prueba gratis de 30 días, consulte cómo iniciar una prueba. |

| Es administrador global en Microsoft Entra ID. | Actualmente, solo las cuentas de administrador global pueden instalar y configurar agentes de mantenimiento. Para más información, consulte Administración del directorio de Microsoft Entra. Con el control de acceso basado en rol de Azure (RBAC de Azure) puede permitir que otros usuarios de la organización accedan a Microsoft Entra Connect Health. Para más información, consulte Azure RBAC para Connect Health. Importante: Utilice una cuenta profesional o educativa para instalar los agentes. No puede usar una cuenta de Microsoft para instalar los agentes. Para más información, consulte Registro en Azure AD como organización. |

| El agente de Microsoft Entra Connect Health está instalado en cada servidor de destino. | Los agentes de mantenimiento se deben instalar y configurar en los servidores de destino para que puedan recibir datos y proporcionar las funcionalidades de supervisión y análisis. Por ejemplo, para obtener datos de la infraestructura de Servicios de federación de Active Directory (AD FS), debe instalar el agente en el servidor de AD FS y en el servidor de Proxy de aplicación web. Del mismo modo, para obtener datos de la infraestructura de AD Domain Services local, debe instalar el agente en los controladores de dominio. |

| Los puntos de conexión del servicio de Azure tienen una conectividad de salida. | Durante la instalación y el tiempo de ejecución, el agente requiere conectividad a los puntos de conexión del servicio de Microsoft Entra Connect Health. Si los firewalls bloquean la conectividad de salida, agregue los puntos de conexión de conectividad de salida a una lista de permitidos. |

| La conectividad de salida se basa en direcciones IP. | Para más información sobre el filtrado de firewall basado en direcciones IP, consulte los intervalos IP de Azure. |

| La inspección de TLS del tráfico de salida está filtrada o deshabilitada. | Las operaciones de carga de datos o de paso de registro de agente pueden generar un error si la inspección de TLS o la finalización del tráfico de salida se producen en el nivel de red. Para más información, consulte el artículo sobre la configuración de la inspección de TLS. |

| Los puertos del firewall en el servidor están ejecutando el agente. | El agente requiere que los siguientes puertos de firewall estén abiertos para que se pueda comunicar con los puntos de conexión del servicio de Microsoft Entra Connect Health: - Puerto TCP 443 - Puerto TCP 5671 La versión más reciente del agente no requiere el puerto 5671. Actualice a la versión más reciente, para que solo sea necesario el puerto 443. Para más información, consulte La identidad híbrida requería puertos y protocolos. |

| Si está habilitada la seguridad mejorada de Internet Explorer, permita los sitios web especificados. | Si está habilitada la seguridad mejorada de Internet Explorer, permita los siguientes sitios web en el servidor en el que instala el agente: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - El servidor de federación de la organización de confianza para Microsoft Entra (por ejemplo, https://sts.contoso.com). Para más información, consulte el artículo sobre la configuración de Internet Explorer. Si tiene un proxy en la red, consulte la nota que aparece al final de esta tabla. |

| Está instalada la versión 5.0 o posterior de PowerShell. | Windows Server 2016 incluye la versión 5.0 de PowerShell. |

Importante

Windows Server Core no admite la instalación del agente de Microsoft Entra Connect Health.

Nota:

Si tiene un entorno muy bloqueado y restringido, debe agregar más direcciones URL que las que aparecen en la tabla para una seguridad mejorada de Internet Explorer. Agregue también las direcciones URL que aparecen en la tabla de la siguiente sección.

Nuevas versiones del agente y Actualización automática

Si se publica una nueva versión del agente de mantenimiento, los agentes instalados existentes se actualizan de forma automática.

Conectividad saliente a los extremos del servicio de Azure

Durante la instalación y el tiempo de ejecución, el agente necesita conectividad a los puntos de conexión del servicio de Microsoft Entra Connect Health. Si los firewalls bloquean la conectividad de salida, asegúrese de que las direcciones URL de la tabla siguiente no estén bloqueadas de forma predeterminada.

No deshabilite la supervisión de seguridad ni la inspección de estas direcciones URL. En su lugar, permítalas como lo haría con otro tipo de tráfico de Internet.

Estas direcciones URL permiten la comunicación con los puntos de conexión de servicio de Microsoft Entra Connect Health. Más adelante en este artículo, aprenderá a comprobar la conectividad de salida mediante Test-MicrosoftEntraConnectHealthConnectivity.

| Entorno de dominio | Puntos de conexión del servicio de Azure necesarios |

|---|---|

| Público general | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Puerto: 5671 (si 5671 está bloqueado, el agente cambia a 443, pero se recomienda usar el puerto 5671. Este punto de conexión no es necesario en la versión más reciente del agente).- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (este punto de conexión solo se utiliza para la detección durante el registro).- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - http://www.microsoft.com - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (este punto de conexión solo se utiliza para la detección durante el registro).- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Descargar los agentes

Para descargar e instalar el agente Microsoft Entra Connect Health:

- Asegúrese de cumplir los requisitos para instalar Microsoft Entra Connect Health.

- Introducción a Microsoft Entra Connect Health para AD FS:

- Introducción al uso de Microsoft Entra Connect Health para la sincronización:

- Descargue e instale la versión más reciente de Microsoft Entra Connect. El agente de mantenimiento para la sincronización se instala como parte de la instalación de Microsoft Entra Connect (versión 1.0.9125.0 o posterior).

- Introducción a Microsoft Entra Connect Health para AD Domain Services:

Instalación del agente para AD FS

Para obtener información sobre cómo instalar y supervisar AD FS con el agente de Microsoft Entra Connect Health, consulte Agentes de Microsoft Entra Connect Health para AD FS.

Instalación del agente para la sincronización

El agente de sincronización de Microsoft Entra Connect Health se instala automáticamente en la última versión de Microsoft Entra Connect. Para utilizar Microsoft Entra Connect para la sincronización, descargue la última versión de Microsoft Entra Connect e instálela.

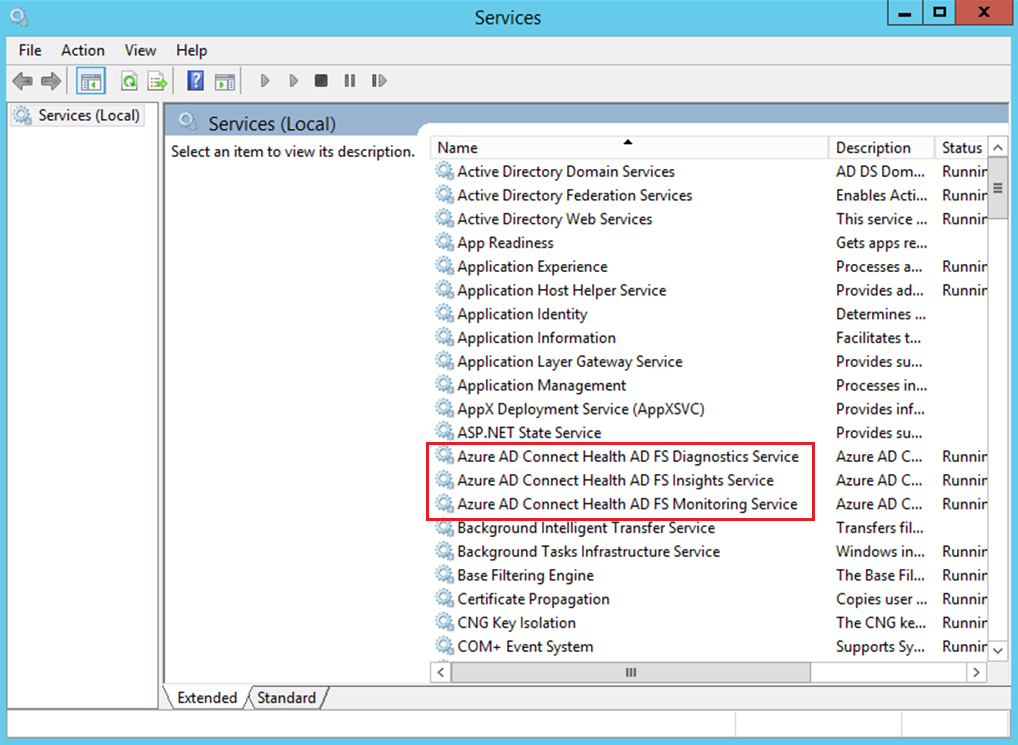

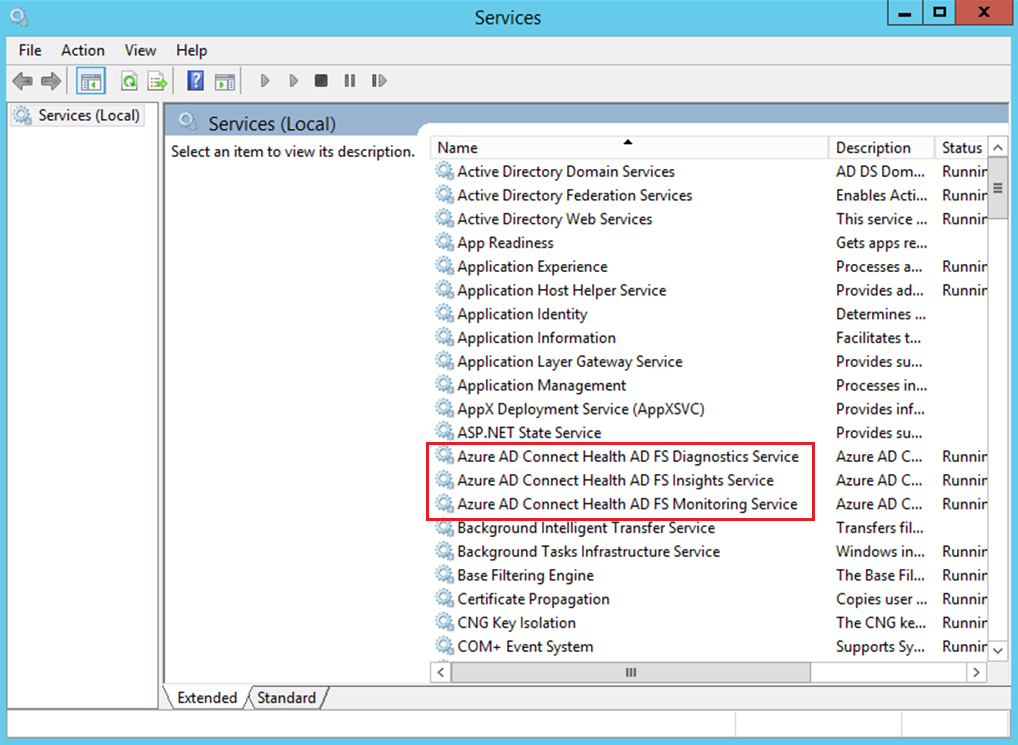

Para comprobar que se instaló el agente, busque los siguientes servicios en el servidor. Si ha completado la configuración, los servicios deben aparecer ya en ejecución. De lo contrario, estarán detenidos hasta que se complete la configuración.

- Actualizador del agente de Microsoft Entra Connect

- Agente de salud de Microsoft Entra Connect

Nota:

Recuerde que debe tener Microsoft Entra ID P1 o P2 para usar Microsoft Entra Connect Health. Si no tiene Microsoft Entra ID P1 o P2, no puede completar la configuración en el Centro de administración de Microsoft Entra. Para más información, consulte los requisitos.

Registre manualmente Microsoft Entra Connect Health para la sincronización

Si se produce un error del agente de registro de Microsoft Entra Connect Health para la sincronización después de instalar correctamente Microsoft Entra Connect, puede utilizar un comando de PowerShell para registrar el agente manualmente.

Importante

Utilice este comando de PowerShell solo si falla el registro del agente después de instalar Microsoft Entra Connect.

Registre manualmente el agente de Microsoft Entra Connect Health para la sincronización mediante el siguiente comando de PowerShell. Los servicios de Microsoft Entra Connect Health se iniciarán después de que el agente se haya registrado correctamente.

Register-MicrosoftEntraConnectHealthAgent -AttributeFiltering $true -StagingMode $false

El comando toma los siguientes parámetros:

AttributeFiltering:$true(predeterminado) si Microsoft Entra Connect no está sincronizando el conjunto de atributos predeterminado y se ha personalizado para usar un conjunto de atributos filtrados. En otros casos, use$false.StagingMode:$false(predeterminado) si el servidor de Microsoft Entra Connect no está en modo de ensayo. Si el servidor está configurado para estar en modo de ensayo, utilice$true.

Cuando se le solicite autenticación, use la misma cuenta de administrador global (como admin@domain.onmicrosoft.com) que utilizó para configurar Microsoft Entra Connect.

Instalación del agente para AD Domain Services

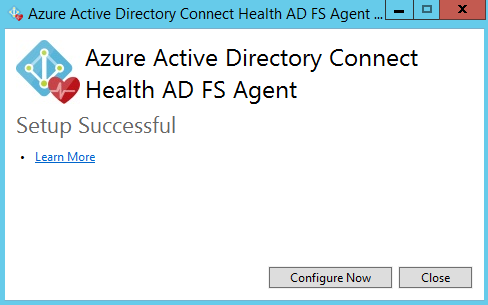

Para iniciar la instalación del agente, haga doble clic en el archivo .exe que ha descargado. En la primera ventana, seleccione Instalar.

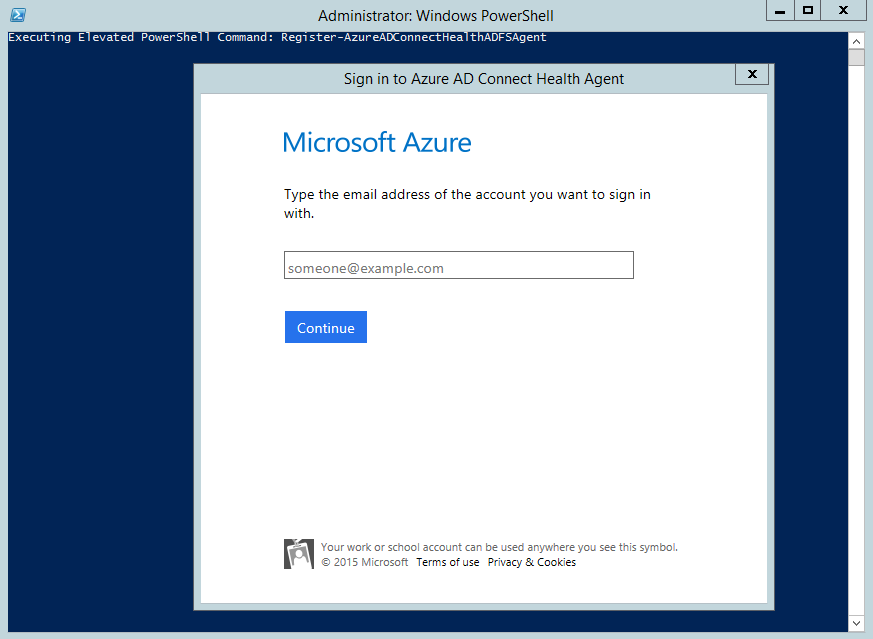

Cuando se le solicite, inicie sesión con una cuenta de Microsoft Entra que tenga permisos para registrar el agente. De forma predeterminada, la cuenta de administrador de identidad híbrida tiene permisos.

Después de iniciar sesión, el proceso de instalación se completará y podrá cerrar la ventana.

En este momento, los servicios del agente deben comenzar a permitir automáticamente que el agente cargue de forma segura los datos necesarios en el servicio en la nube.

Para comprobar que se ha instalado el agente, busque los siguientes servicios en el servidor. Si completó la configuración, estos servicios deben aparecer en ejecución. De lo contrario, estarán detenidos hasta que se complete la configuración.

- Actualizador del agente de Microsoft Entra Connect

- Agente de salud de Microsoft Entra Connect

Instalación rápida del agente en varios servidores

Crear una cuenta de usuario en Microsoft Entra ID. Proteja la cuenta mediante una contraseña.

Asigne el rol Propietario para esta cuenta de Microsoft Entra local en Microsoft Entra Connect Health mediante el portal. Asigne el rol a todas las instancias de servicio.

Descargue el archivo de MSI .exe en el controlador de dominio local para la instalación.

Ejecute el siguiente script. Reemplace los parámetros por la nueva cuenta de usuario y su contraseña.

AdHealthAddsAgentSetup.exe /quiet Start-Sleep 30 $userName = "NEWUSER@DOMAIN" $secpasswd = ConvertTo-SecureString "PASSWORD" -AsPlainText -Force $myCreds = New-Object System.Management.Automation.PSCredential ($userName, $secpasswd) import-module "C:\Program Files\Azure Ad Connect Health Adds Agent\PowerShell\AdHealthAdds" Register-MicrosoftEntraConnectHealthAgent -Credential $myCreds

Cuando haya terminado, puede quitar el acceso a la cuenta local completando una o varias de las siguientes tareas:

- Quite la asignación de rol de la cuenta local para Microsoft Entra Connect Health.

- Cambie la contraseña de la cuenta local.

- Deshabilite la cuenta local de Microsoft Entra.

- Elimine la cuenta local de Microsoft Entra.

Registro del agente mediante PowerShell

Después de instalar el archivo setup.exe del agente correspondiente, puede registrar el agente con los siguientes comandos de PowerShell en función del rol. Abra PowerShell como administrador y ejecute el comando correspondiente:

Register-MicrosoftEntraConnectHealthAgent

Nota:

Para registrarse en nubes soberanas, use las siguientes líneas de comandos:

Register-MicrosoftEntraConnectHealthAgent -UserPrincipalName upn-of-the-user

Estos comandos aceptan Credential como parámetro para completar el registro de forma no interactiva o para completarlo en un equipo que ejecuta Server Core. Tenga en cuenta estos factores:

- Puede capturar

Credentialen una variable de PowerShell que se pasa como parámetro. - Puede proporcionar cualquier identidad de Microsoft Entra que tenga permisos para registrar los agentes y que no tenga la autenticación multifactor habilitada.

- De forma predeterminada, los administradores globales tienen permisos para registrar los agentes. También puede permitir que otras identidades con menos privilegios realicen este paso. Para más información, consulte Azure RBAC.

$cred = Get-Credential

Register-MicrosoftEntraConnectHealthAgent -Credential $cred

Configuración de agentes de Microsoft Entra Connect Health para usar el proxy HTTP

Puede configurar agentes de Microsoft Entra Connect Health para trabajar con un proxy HTTP.

Nota:

Netsh WinHttp set ProxyServerAddressno se admite. El agente utiliza System.Net en lugar de los servicios HTTP de Windows para crear solicitudes web.- La dirección del proxy HTTP configurada se utiliza para transmitir mensajes HTTPS cifrados.

- No se admiten los servidores proxy autenticados (mediante HTTPBasic).

Cambio de configuración de proxy del agente

Para configurar el agente de Microsoft Entra Connect Health a fin de que utilice un proxy HTTP, puede hacer lo siguiente:

- Importación de configuración de proxy existente

- Especificación manual de direcciones de proxy

- Borrado de la configuración de proxy existente

Nota:

Para actualizar la configuración de proxy, debe reiniciar todos los servicios del agente de Microsoft Entra Connect Health. Para reiniciar todos los agentes, ejecute el siguiente comando:

Restart-Service AzureADConnectHealthAgent*

Importación de configuración de proxy existente

Puede importar la configuración de proxy HTTP de Internet Explorer para que los agentes de Microsoft Entra Connect Health puedan utilizar la configuración. En cada uno de los servidores que ejecutan el agente de mantenimiento, ejecute el siguiente comando de PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromInternetSettings

Puede importar la configuración de proxy WinHTTP para que los agentes de Microsoft Entra Connect Health puedan utilizarla. En cada uno de los servidores que ejecutan el agente de mantenimiento, ejecute el siguiente comando de PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -ImportFromWinHttp

Especificación manual de direcciones de proxy

Puede especificar un servidor proxy de forma manual. En cada uno de los servidores que ejecutan el agente de mantenimiento, ejecute el siguiente comando de PowerShell:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress address:port

Este es un ejemplo:

Set-MicrosoftEntraConnectHealthProxySettings -HttpsProxyAddress myproxyserver: 443

En este ejemplo:

- El valor

addresspuede ser un nombre de dominio DNS que se pueda resolver o una dirección IPv4. - Puede omitir

port. Si es así, el puerto predeterminado es 443.

Borrado de la configuración de proxy existente

Puede borrar la configuración de proxy existente ejecutando el comando siguiente:

Set-MicrosoftEntraConnectHealthProxySettings -NoProxy

Lectura de la configuración de proxy actual

Puede ejecutar el comando siguiente para leer la configuración de proxy actual:

Get-MicrosoftEntraConnectHealthProxySettings

Prueba de la conectividad con el servicio de Microsoft Entra Connect Health

En ocasiones, el agente de Microsoft Entra Connect Health pierde la conectividad con el servicio Microsoft Entra Connect Health. Las causas de esta pérdida de conectividad pueden incluir problemas de red, problemas de permisos y otros problemas.

Si el agente no puede enviar datos al Servicio de mantenimiento de Microsoft Entra Connect durante más de dos horas, aparece la siguiente alerta en el portal: Los datos del servicio de salud no están actualizados.

Puede averiguar si el agente de Microsoft Entra Connect Health afectado puede cargar datos en el servicio Microsoft Entra Connect Health ejecutando el siguiente comando de PowerShell:

Test-MicrosoftEntraConnectHealthConnectivity -Role ADFS

El parámetro de Role tiene actualmente los siguientes valores:

ADFSSyncADDS

Nota:

Para poder utilizar la herramienta de conectividad, primero debe registrar el agente. Si no puede completar el registro del agente, asegúrese de cumplir con todos los requisitos de Microsoft Entra Connect Health. La conectividad se prueba de forma predeterminada durante el registro del agente.

Pasos siguientes

Consulte los artículos relacionados siguientes:

- Microsoft Entra Connect Health

- Operaciones de Microsoft Entra Connect Health

- Uso de Microsoft Entra Connect Health con AD FS

- Uso de Microsoft Entra Connect Health para sincronización

- Uso de Microsoft Entra Connect Health con AD Domain Services

- Preguntas más frecuentes sobre Microsoft Entra Connect Health

- Historial de versiones de Microsoft Entra Connect Health