Detección de recursos de Azure para su administración en Privileged Identity Management

Puede usar Privileged Identity Management (PIM) en Microsoft Entra ID, para mejorar la protección de los recursos de Azure. Esto ayuda a:

- Organizaciones que ya usan Privileged Identity Management para proteger roles de Microsoft Entra.

- Grupos de administración y propietarios de suscripciones que están intentando proteger los recursos de producción.

La primera vez que se configura Privileged Identity Management para recursos de Azure, es preciso detectar y seleccionar los recursos que quiere proteger con Privileged Identity Management. Al detectar recursos a través de Privileged Identity Management, PIM crea la entidad de servicio de PIM (MS-PIM) asignada como administrador de acceso de usuario en el recurso. No hay ningún límite en cuanto al número de recursos que se pueden administrar con Privileged Identity Management. Sin embargo, se recomienda comenzar con los recursos de producción más críticos.

Nota:

PIM ahora puede administrar automáticamente los recursos de Azure en un inquilino sin que se requiera incorporación. La experiencia de usuario actualizada usa la API ARM de PIM más reciente, lo que permite mejorar el rendimiento y la granularidad al elegir el ámbito correcto que desea administrar.

Permisos necesarios

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Puede ver y administrar los grupos de administración o las suscripciones en que tiene permisos Microsoft.Authorization/roleAssignments/write, como los roles Administrador de acceso de usuario o Propietario. Si no es propietario de una suscripción, pero sí un administrador global y no ve ninguna suscripción o grupo de administración de Azure que administrar, puede elevar el acceso para administrar los recursos.

Detección de recursos

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

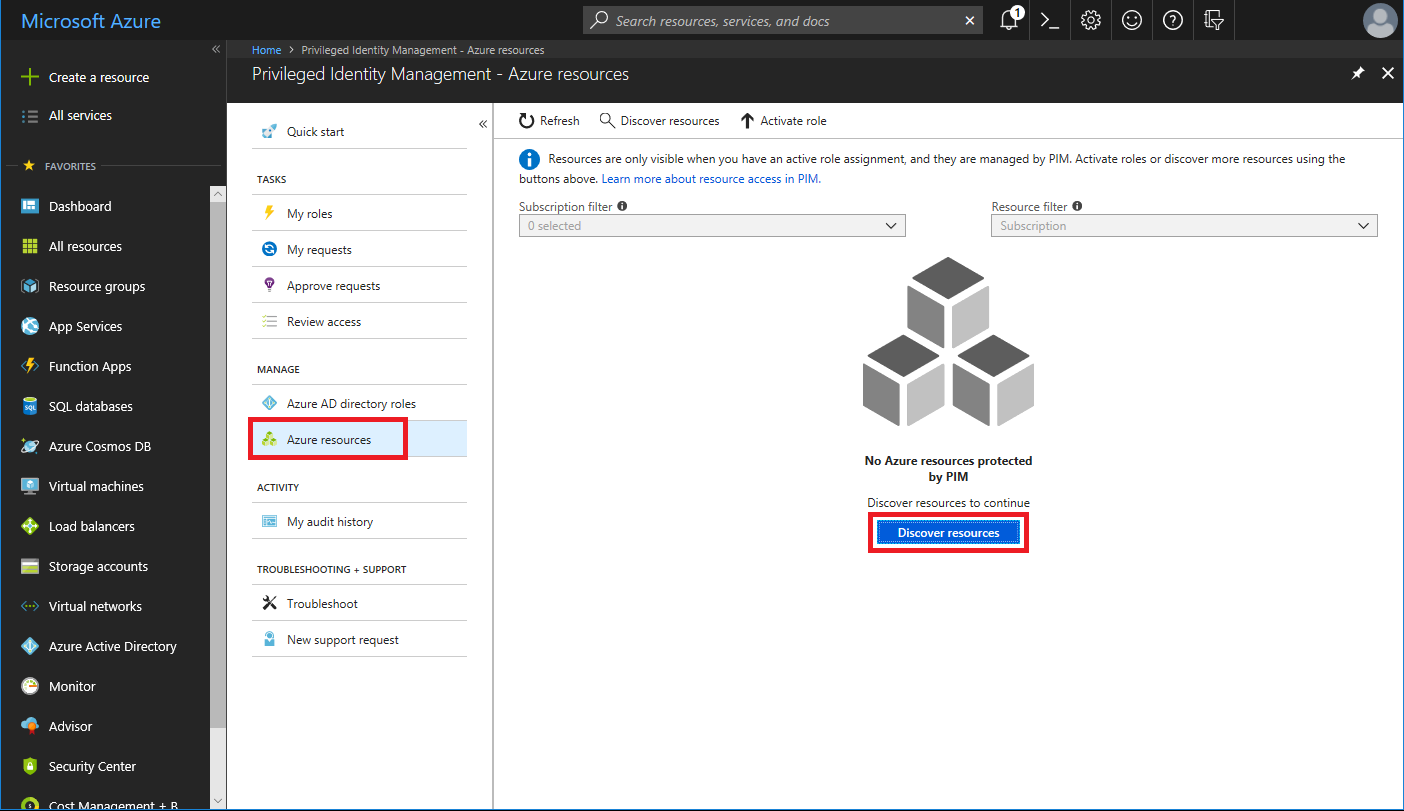

Vaya a Gobierno de identidades>Privileged Identity Management>Recursos de Azure.

Si esta es la primera vez que usa Privileged Identity Management para recursos de Azure, verá la página Detectar recursos.

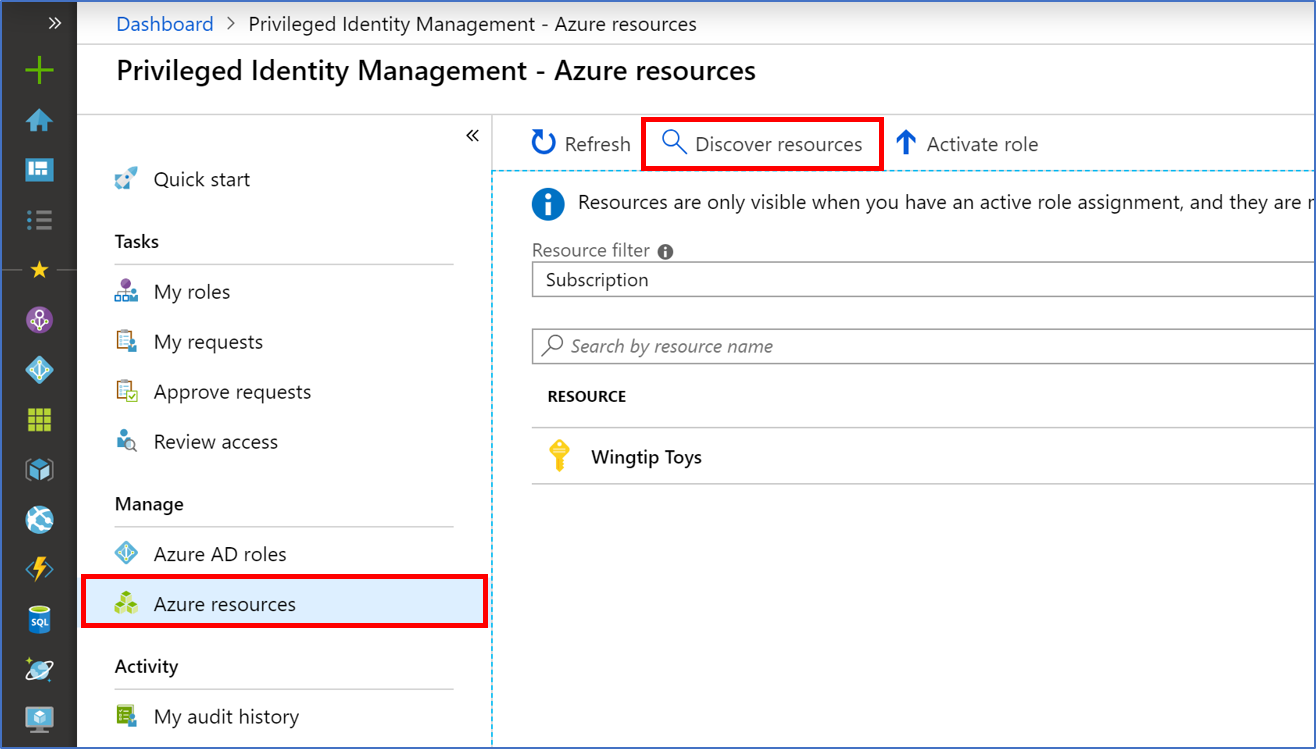

Si otro administrador de la organización ya administra recursos de Azure en Privileged Identity Management, verá una lista de los recursos que se están administrando actualmente.

Seleccione Detectar recursos para iniciar la experiencia de detección.

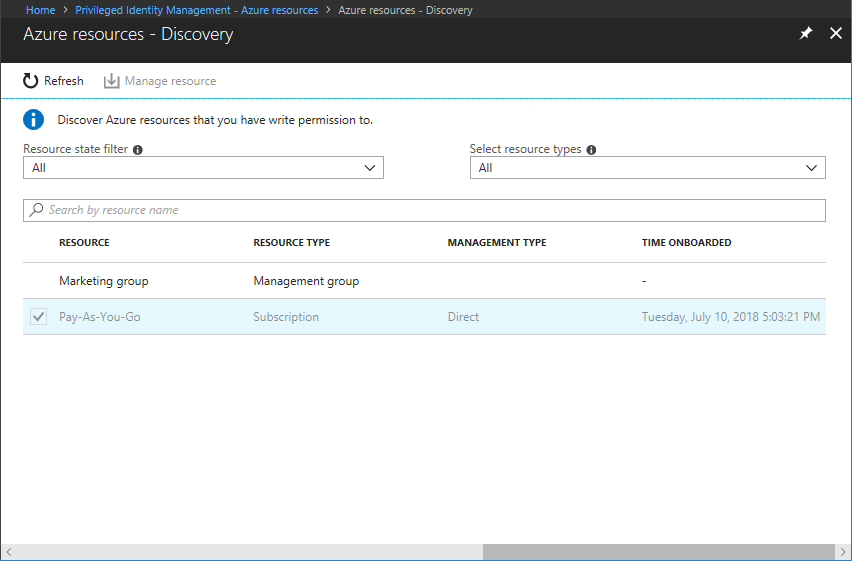

En la página Detección, utilice Filtro de estado de recursos y Seleccionar tipo de recurso para filtrar los grupos de administración o las suscripciones en las que tiene permiso de escritura. Empezar con Todo es, probablemente, más fácil.

Puede buscar y seleccionar recursos de grupo de administración o suscripción para administrarlos en Privileged Identity Management. Al administrar un grupo de administración o una suscripción en Privileged Identity Management, también se pueden administrar sus recursos secundarios.

Nota

Al agregar un nuevo recurso secundario de Azure a un grupo de administración administrado por PIM, puede hacer que se administre el recurso secundario buscándolo en PIM.

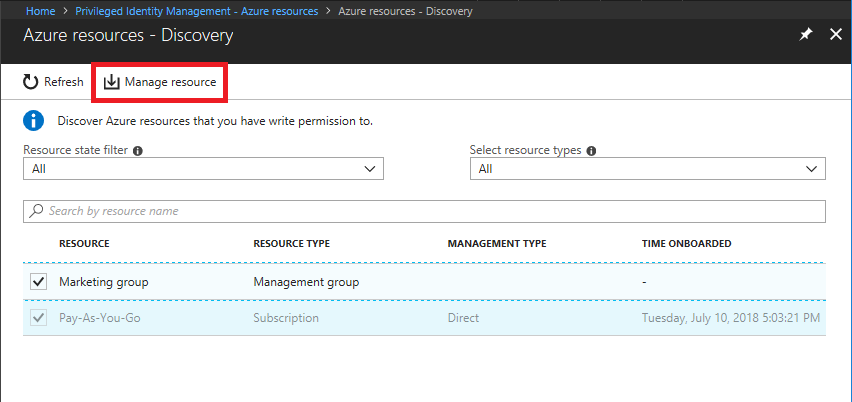

Seleccione los recursos no administrados que quiera administrar.

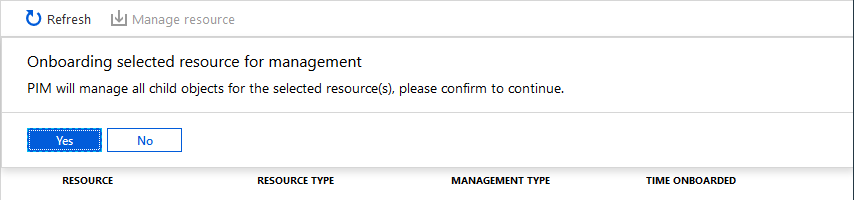

Seleccione Administrar recurso para empezar a administrar los recursos seleccionados. La entidad de servicio de PIM (MS-PIM) se asigna como administrador de acceso de usuario en el recurso.

Nota

Una vez definido un grupo de administración o suscripción como administrado, no puede ser no administrado. Esto impide que otro administrador de recursos pueda eliminar la configuración de Privileged Identity Management.

Si ve un mensaje para confirmar la incorporación del recurso seleccionado para su administración, seleccione Sí. A continuación, se configurará PIM para administrar todos los objetos secundarios nuevos y existentes en los recursos.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de