Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Como administrador global de Microsoft Entra ID, es posible que no tenga acceso a todas las suscripciones y grupos de administración del inquilino. En este artículo se describen los medios para elevar sus derechos de acceso a todas las suscripciones y grupos de administración.

Nota:

Para obtener información acerca de cómo ver o eliminar datos personales, consulte Solicitudes generales de interesados para el RGPD, Solicitudes de los interesados de Azure para el RGPD, o Solicitudes de los interesados de Windows para el RGPD, en función de sus necesidades y áreas específicas. Para más información sobre RGPD, consulte Información sobre los procedimientos recomendados para el cumplimiento del RGPD y la sección RGPD del portal de confianza de servicios.

¿Por qué necesita elevar los derechos de acceso?

Si es un administrador global, es posible que haya momentos en los que quiera realizar las siguientes acciones:

- Recuperar el acceso a una suscripción o grupo de administración de Azure cuando un usuario ha perdido el acceso

- Conceder a otro usuario o a sí mismo acceso a un grupo de administración o una suscripción de Azure

- Ver todas las suscripciones o grupos de administración de Azure de una organización

- Permitir que una aplicación de automatización (por ejemplo, una aplicación de facturación o auditoría) tenga acceso a todas las suscripciones o grupos de administración de Azure

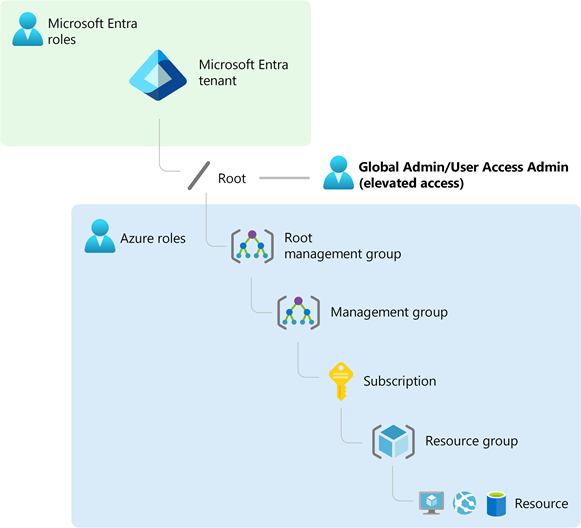

¿Cómo funciona el acceso con privilegios elevados?

Microsoft Entra ID y los recursos de Azure están protegidos de forma independiente entre sí. Es decir, las asignaciones de roles de Microsoft Entra no conceden acceso a los recursos de Azure y las asignaciones de roles de Azure no conceden acceso a Microsoft Entra ID. Sin embargo, si es Administrador global en Microsoft Entra ID, puede asignarse acceso a todas las suscripciones y grupos de administración de Azure del inquilino. Use esta funcionalidad si no tiene acceso a recursos de suscripción a Azure, como máquinas virtuales o cuentas de almacenamiento, y quiere usar su privilegio de administrador global para obtener acceso a esos recursos.

Al elevar el acceso, se le asigna el rol Administrador de acceso de usuario en Azure en el ámbito raíz (/). Esto le permite ver todos los recursos y asignar acceso en cualquier suscripción o grupo de administración del inquilino. Se pueden quitar las asignaciones de roles de administrador de acceso de usuario mediante Azure PowerShell, CLI de Azure o la API de REST.

Debe quitar este acceso con privilegios elevados una vez que haya hecho los cambios necesarios en el ámbito raíz.

Pasos a realizar en el ámbito raíz

Paso 1: Elevación de los privilegios de acceso de un administrador global

Siga estos pasos para elevar los privilegios de acceso de un administrador global mediante Azure Portal.

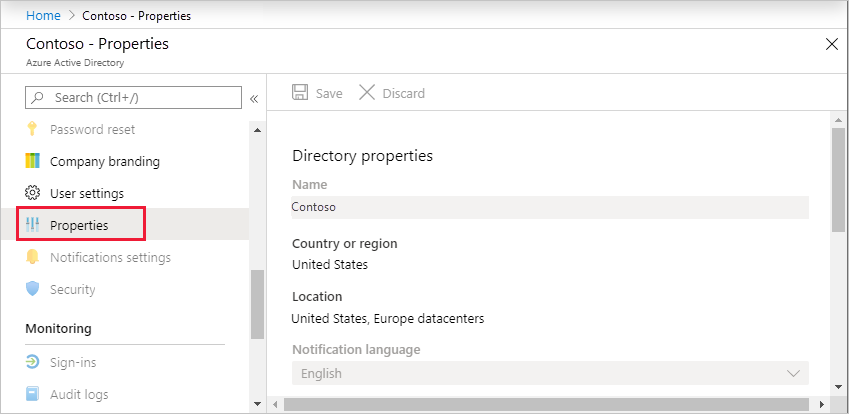

Inicie sesión en Azure Portal como administrador global.

Si usa Microsoft Entra Privileged Identity Management, active la asignación de roles de administrador global.

Vaya a Microsoft Entra ID>Administrar>Propiedades.

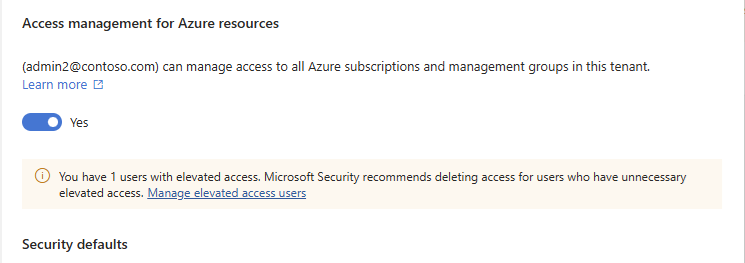

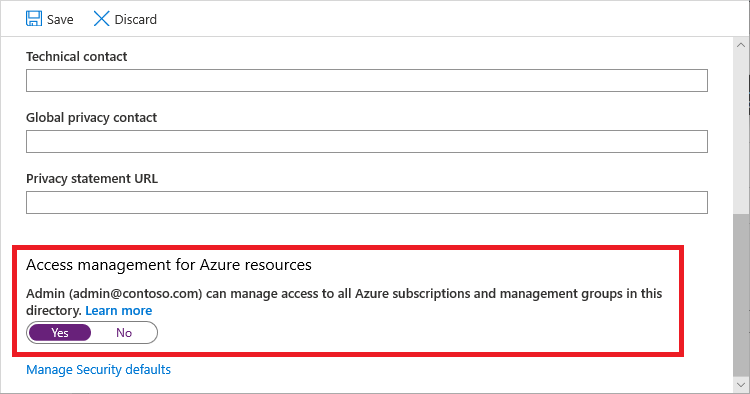

En Administración del acceso para los recursos de Azure, establezca el botón de alternancia en Sí.

Al establecer el botón de alternancia en Sí, se le asigna el rol de administrador de accesos de usuario en Azure RBAC en el ámbito raíz (/). Esto le concede permiso para asignar roles en todas las suscripciones y grupos de administración de Azure asociados a este inquilino de Microsoft Entra. Este botón de alternancia solo está disponible para los usuarios que tengan asignado el rol de administrador global de Microsoft Entra ID.

Al establecer el botón de alternancia en No, se quita el rol de administrador de accesos de usuario en Azure RBAC de su cuenta de usuario. Ya no puede asignar roles en todas las suscripciones y grupos de administración de Azure asociados a este inquilino de Microsoft Entra. Puede ver y administrar solo las suscripciones de Azure y los grupos de administración a los que se le ha concedido acceso.

Nota:

Si usa Privileged Identity Management, la desactivación de la asignación de roles no cambia la opción Administración de acceso para recursos de Azure a No. Para mantener el acceso con privilegios mínimos, se recomienda establecer esta opción en No antes de desactivar la asignación de roles.

Seleccione Guardar para guardar la configuración.

Esta configuración no es una propiedad global y se aplica solo al usuario que tiene la sesión iniciada. No puede elevar los privilegios de acceso para todos los miembros del rol de administrador global.

Cierre la sesión e inicie sesión de nuevo para actualizar el acceso.

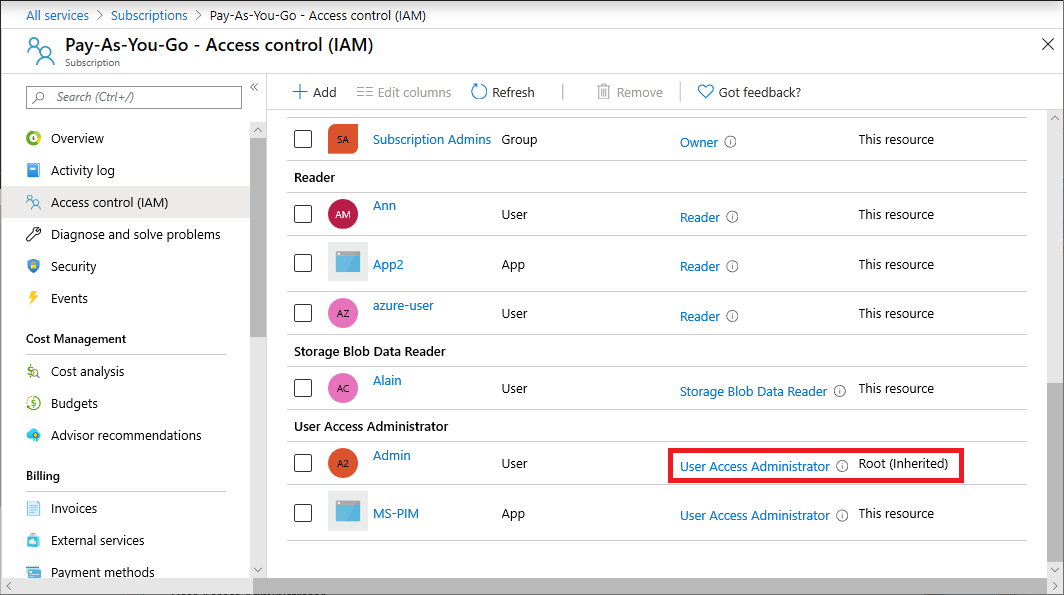

Ahora debería tener acceso a todas las suscripciones y grupos de administración del inquilino. Al ver la página Control de acceso (IAM), observará que se le ha asignado el rol Administrador de acceso de usuario en el ámbito raíz.

Haga los cambios que tenga que hacer con privilegios de acceso elevados.

Para obtener más información sobre la asignación de roles, consulte Asignaciones de roles de Azure mediante Azure Portal. Si usa Privileged Identity Management, consulte Detección de recursos de Azure para administrar o Asignación de roles de recursos de Azure.

Siga los pasos de la sección siguiente para quitar el acceso con privilegios elevados.

Paso 2: Eliminación de privilegios de acceso elevados

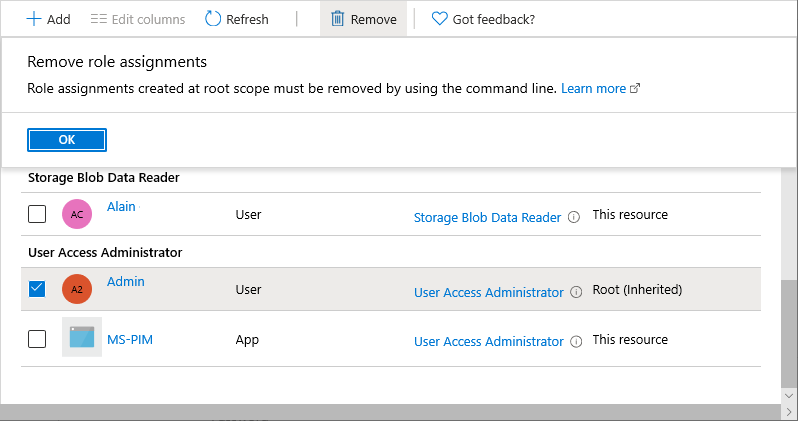

Para quitar la asignación del rol de administrador de accesos de usuario en el ámbito raíz (/), siga estos pasos.

Inicie sesión como el mismo usuario que se usó para elevar el acceso.

Vaya a Microsoft Entra ID>Administrar>Propiedades.

Establezca el botón de alternancia Administración del acceso para los recursos de Azure de nuevo en No. Puesto que se trata de una configuración que se realiza a nivel de usuario, debe haber iniciado sesión con el mismo usuario que el utilizado para elevar los privilegios de acceso.

Si intenta quitar la asignación de roles Administrador de acceso de usuario en la página Control de acceso (IAM), verá el siguiente mensaje. Para quitar la asignación de roles, debe establecer el botón de alternancia en No o usar Azure PowerShell, la CLI de Azure o la API REST.

Cerrar sesión como un administrador global.

Si usa Privileged Identity Management, desactive la asignación de roles de administrador global.

Nota:

Si usa Privileged Identity Management, la desactivación de la asignación de roles no cambia la opción Administración de acceso para recursos de Azure a No. Para mantener el acceso con privilegios mínimos, se recomienda establecer esta opción en No antes de desactivar la asignación de roles.

Visualización de usuarios con acceso elevado

Si tiene usuarios con acceso elevado y tiene los permisos adecuados, los banners se muestran en un par de ubicaciones de Azure Portal. Los administradores globales tienen permisos para leer las asignaciones de roles de Azure desde el ámbito raíz y a continuación para todos los grupos de administración de Azure y suscripciones dentro de un inquilino. En esta sección se describe cómo determinar si tiene usuarios con acceso elevado en el inquilino.

Opción 1

En Azure Portal, inicie sesión como administrador global.

Vaya a Microsoft Entra ID>Administrar>Propiedades.

En Administración de acceso para recursos de Azure, busque el siguiente banner.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersSeleccione el vínculo Administrar usuarios de acceso elevados para ver una lista de usuarios con acceso elevado.

Opción 2

En Azure Portal, inicie sesión como administrador global con acceso con privilegios elevados.

Vaya a una suscripción.

Seleccione Control de acceso (IAM).

En la parte superior de la página, busque el siguiente banner.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsSeleccione el vínculo Ver asignaciones de roles para ver una lista de usuarios con acceso elevado.

Eliminación del acceso con privilegios elevados para los usuarios

Si tiene usuarios con acceso elevado, debe tomar medidas inmediatas y quitar ese acceso. Para quitar estas asignaciones de roles, también debe tener acceso elevado. En esta sección se describe cómo quitar el acceso elevado para los usuarios del inquilino mediante Azure Portal. Esta funcionalidad se está implementando en fases, por lo que es posible que aún no esté disponible en el inquilino.

Inicie sesión en Azure Portal como administrador global.

Vaya a Microsoft Entra ID>Administrar>Propiedades.

En Administración de acceso para recursos de Azure, establezca el botón de alternancia en Sí tal como se describe anteriormente en Paso 1: Elevar el acceso para un administrador global.

Seleccione el vínculo Administrar usuarios de acceso con privilegios elevados.

Aparece el panel Usuarios con acceso con privilegios elevados con una lista de usuarios con acceso elevado en el inquilino.

Para quitar el acceso elevado para los usuarios, agregue una marca de verificación junto al usuario y seleccione Quitar.

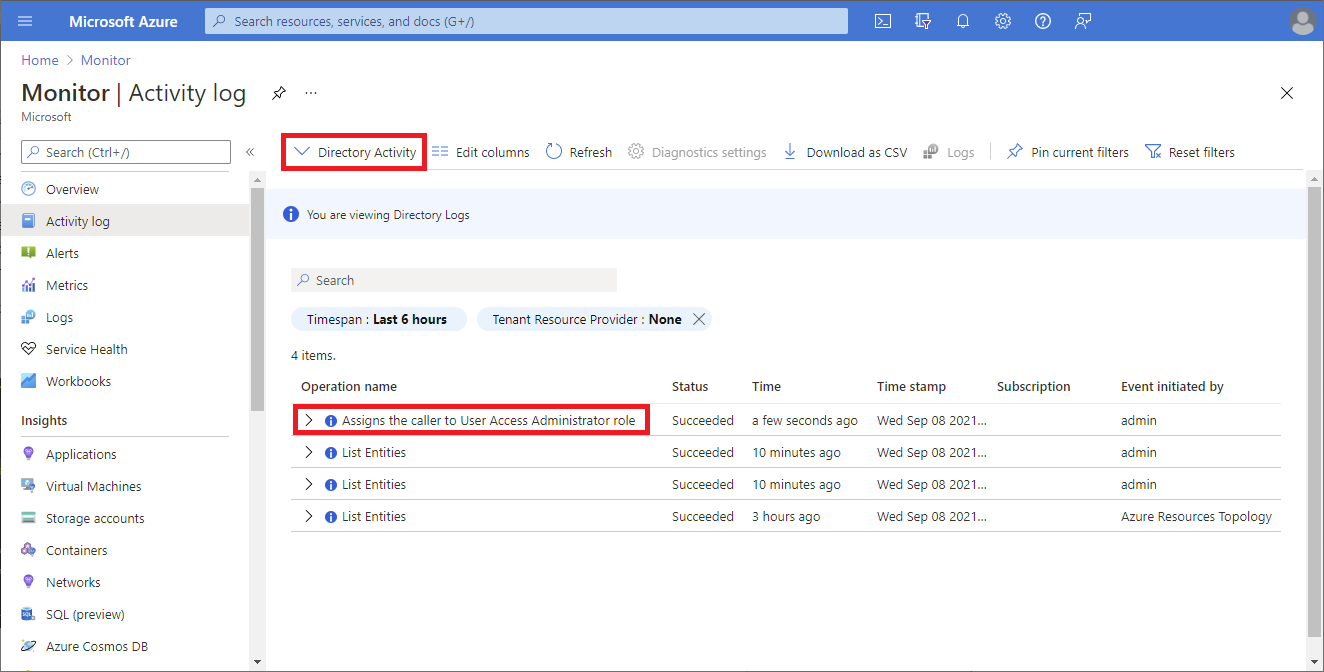

Visualización de las entradas de registros de elevación del acceso

Cuando se eleva o se quita el acceso, se agrega una entrada a los registros. Como administrador de Microsoft Entra ID, es posible que quiera comprobar cuándo se elevó el acceso y quién lo hizo.

Las entradas de registro de elevación de acceso aparecen tanto en los registros de auditoría del directorio de Microsoft Entra como en los registros de actividad de Azure. Las entradas de registro de elevación de acceso para los registros de auditoría de directorio y los registros de actividad incluyen información similar. Sin embargo, los registros de auditoría de directorio son más fáciles de filtrar y exportar. Además, la funcionalidad de exportación permite transmitir eventos de acceso, que se pueden usar para las soluciones de alerta y detección, como Microsoft Sentinel u otros sistemas. Para obtener información sobre cómo enviar registros a diferentes destinos, consulte Establecer la configuración de diagnóstico de Microsoft Entra para los registros de actividad.

En esta sección se describen distintas formas de ver las entradas de los registros de elevación del acceso.

Importante

Las entradas de registros de elevación de acceso en los registros de auditoría de directorios de Microsoft Entra se encuentra actualmente en versión preliminar. Esta versión preliminar se ofrece sin Acuerdo de Nivel de Servicio y no se recomienda para cargas de trabajo de producción. Es posible que algunas características no sean compatibles o que tengan sus funcionalidades limitadas. Para más información, consulte Términos de uso complementarios de las Versiones Preliminares de Microsoft Azure.

Inicie sesión en Azure Portal como administrador global.

Vaya a Microsoft Entra ID>Supervisión>Registros de auditoría.

En el filtro Servicio, seleccione Azure RBAC (elevación de acceso) y, a continuación, seleccione Aplicar.

Se mostrarán los registros de elevación de acceso.

Para ver los detalles sobre cuándo se elevó o quitó el acceso, seleccione estas entradas del registro de auditoría.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userPara descargar y ver la carga de las entradas de registro en formato JSON, seleccione Descargar y JSON.

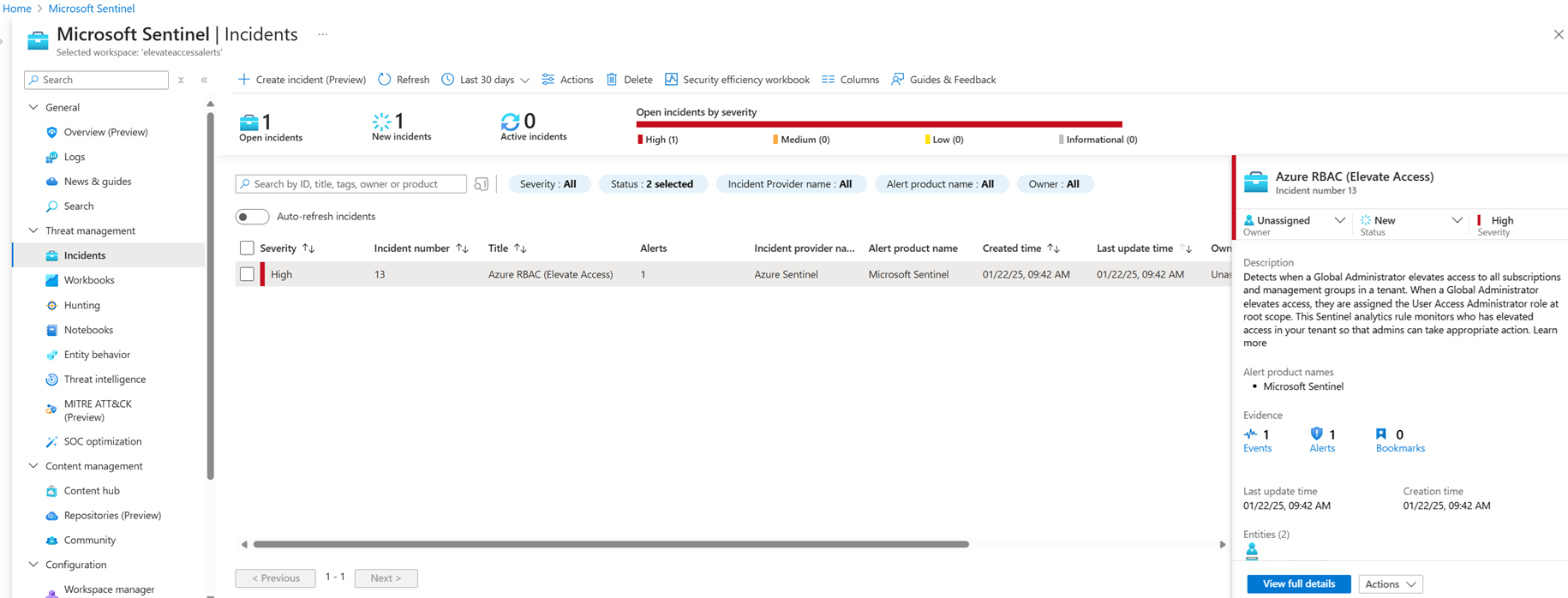

Detección de la elevación de los privilegios de acceso mediante Microsoft Sentinel

Para detectar eventos de elevación de los privilegios de acceso y obtener visibilidad de las actividades potencialmente fraudulentas, puede usar Microsoft Sentinel. Microsoft Sentinel es una plataforma de administración de eventos e información de seguridad (SIEM) que proporciona funcionalidades de análisis de seguridad y respuesta a amenazas. En esta sección se describe cómo conectar los registros de auditoría de Microsoft Entra a Microsoft Sentinel para poder detectar casos de elevación de los privilegios de acceso en su organización.

Paso 1: Habilitación de Microsoft Sentinel

Para empezar, agregue Microsoft Sentinel a un área de trabajo de Log Analytics existente o cree una nueva.

Habilite Microsoft Sentinel siguiendo los pasos que se describen en Habilitación de Microsoft Sentinel.

Paso 2: Conexión de datos de Microsoft Entra a Microsoft Sentinel

En este paso, instalará la solución Microsoft Entra ID y usará el conector de Microsoft Entra ID para recopilar datos de Microsoft Entra ID.

Es posible que su organización ya tenga definida una configuración de diagnóstico para integrar los registros de auditoría de Microsoft Entra. Para comprobarlo, consulte las instrucciones para ver la configuración de diagnóstico que figuran en Cómo acceder a la configuración de diagnóstico.

Instale la solución Microsoft Entra ID siguiendo los pasos que se describen en Detección y administración del contenido listo para usar de Microsoft Sentinel.

Use el conector de Microsoft Entra ID para recopilar los datos de Microsoft Entra ID siguiendo los pasos de Conexión de datos de Microsoft Entra a Microsoft Sentinel.

En la página Conectores de datos, marque la casilla Registros de auditoría.

Paso 3: Creación de una regla de elevación de los privilegios de acceso

En este paso, creará una regla de análisis programados basada en una plantilla para examinar los registros de auditoría de Microsoft Entra en busca de eventos de elevación de los privilegios de acceso.

Cree una regla de análisis de elevación de los privilegios de acceso siguiendo los pasos que se describen en Creación de una regla a partir de una plantilla.

Seleccione la plantilla de RBAC de Azure (elevación de los privilegios de acceso) y, luego, seleccione el botón Crear regla del panel de detalles.

Si no ve el panel de detalles, seleccione el icono de expansión en el borde derecho.

En el asistente para reglas de análisis, use la configuración predeterminada para crear una nueva regla programada.

Paso 4: Visualización de incidentes de elevación de los privilegios de acceso

En este paso, verá e investigará los incidentes de elevación de los privilegios de acceso.

Consulte en la página Incidentes los incidentes de elevación de los privilegios de acceso siguiendo los pasos que se describen en Exploración e investigación de incidentes en Microsoft Sentinel.