Asignación de roles de Microsoft Entra

En este artículo se describe cómo asignar roles de Microsoft Entra a usuarios y grupos mediante el Centro de administración de Microsoft Entra, Microsoft Graph PowerShell o Microsoft Graph API. También se describe cómo asignar roles en distintos ámbitos, como los ámbitos de inquilino, registro de aplicaciones y unidades administrativas.

Puede asignar asignaciones de roles directas e indirectas a un usuario. Si a un usuario se le asigna un rol por pertenecer a un grupo, añada al usuario al grupo para realizar la asignación del rol. Para obtener más información, consulte Usar grupos de Microsoft Entra para administrar asignaciones de roles.

En Microsoft Entra ID, los roles normalmente se asignan para aplicarlos a todo el inquilino. Sin embargo, también puede asignar roles de Microsoft Entra para distintos recursos, como registros de aplicaciones o unidades administrativas. Por ejemplo, podría asignar el rol Administrador del departamento de soporte técnico para que solo se aplique a una unidad administrativa determinada y no a todo el inquilino. Los recursos a los que se aplica una asignación de roles también se denominan ámbito. Se admite restringir el ámbito de una asignación de roles para roles integrados y personalizados. Para obtener más información sobre el ámbito, vea Información general sobre el control de acceso basado en rol (RBAC) en Microsoft Entra ID.

Roles de Microsoft Entra en PIM

Si tiene una licencia de Microsoft Entra ID P2 y Privileged Identity Management (PIM), tiene funcionalidades adicionales al asignar roles, como hacer que un usuario sea apto para una asignación de roles o definir la hora de inicio y finalización de una asignación de roles. Para obtener información sobre cómo asignar roles de Microsoft Entra en PIM, consulte estos artículos:

| Método | Información |

|---|---|

| Centro de administración de Microsoft Entra | Asignación de roles de Microsoft Entra en Privileged Identity Management |

| Microsoft Graph PowerShell | Tutorial: asignación de roles de Microsoft Entra en Privileged Identity Management mediante Microsoft Graph PowerShell |

| Microsoft Graph API | Administrar asignaciones de roles de Microsoft Entra mediante las API de PIM Asignación de roles de Microsoft Entra en Privileged Identity Management |

Prerrequisitos

- Administrador de roles con privilegios

- Módulo de Microsoft Graph para PowerShell al usar PowerShell

- Consentimiento del administrador al usar el Explorador de Graph para Microsoft Graph API

Para obtener más información, consulte Requisitos previos para usar PowerShell o el Explorador de Graph.

Asignación de roles con ámbito del inquilino

En esta sección se describe cómo asignar roles en el ámbito del inquilino.

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde el que empiece.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Identidad>Roles y administradores>Roles y administradores.

Seleccione un nombre de rol para abrir el rol. No agregue una marca de verificación junto al rol.

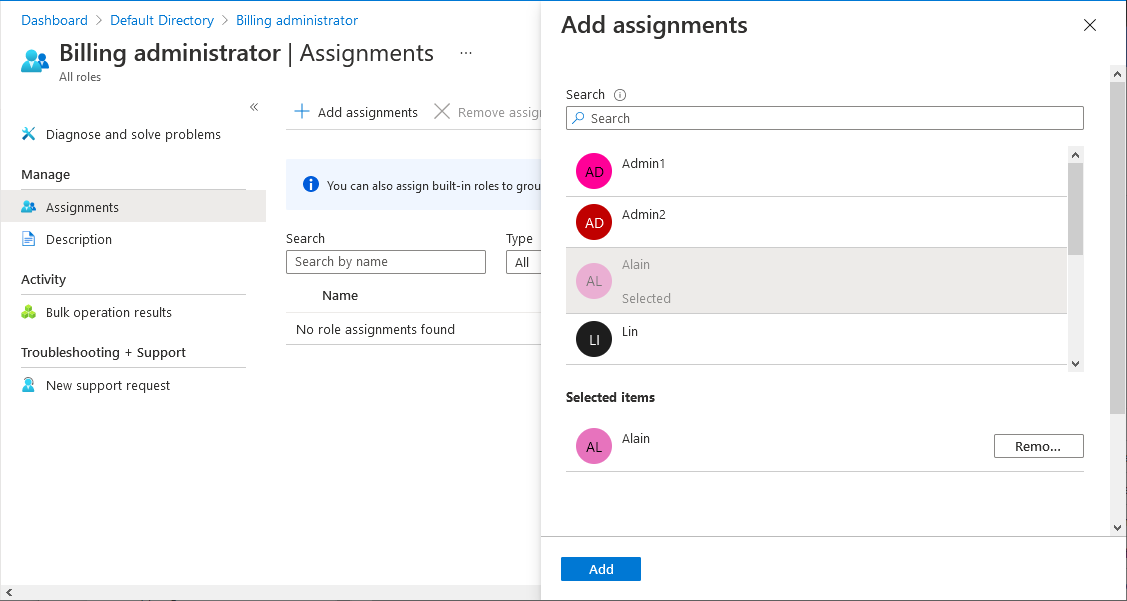

Seleccione Agregar asignaciones y, a continuación, seleccione los usuarios o grupos que desea asignar a este rol.

Solo se muestran los grupos a los que se pueden asignar roles. Si un grupo no aparece en la lista, deberá crear un grupo asignable a roles. Para más información, consulte Creación de un grupo al que se pueden asignar roles en Microsoft Entra ID.

Si su experiencia es diferente de la siguiente captura de pantalla, es posible que tenga Microsoft Entra ID P2 y PIM. Para más información, consulte Asignación de roles de recursos de Microsoft Entra en Privileged Identity Management.

Seleccione Agregar para asignar el rol.

Asignación de roles con el ámbito de registro de aplicaciones

Los roles integrados y los roles personalizados se asignan de forma predeterminada en el ámbito de inquilino para conceder permisos de acceso a todos los registros de aplicaciones de la organización. Además, los roles personalizados y algunos roles integrados pertinentes (en función del tipo de recurso de Microsoft Entra) también se pueden asignar en el ámbito de un único recurso de Microsoft Entra. Esto le permite conceder al usuario el permiso para actualizar las credenciales y las propiedades básicas de una sola aplicación sin tener que crear un segundo rol personalizado.

En esta sección se describe cómo asignar roles en un ámbito de registro de aplicaciones.

Inicie sesión en el centro de administración de Microsoft Entra al menos como Desarrollador de aplicaciones.

Vaya aIdentidad>Aplicaciones>Registros de aplicaciones.

Seleccione una aplicación. Puede usar el cuadro de búsqueda para buscar la aplicación deseada.

Es posible que tenga que seleccionar Todas las aplicaciones para ver la lista completa de los registros de aplicaciones en el inquilino.

Seleccione Roles y administradores en el menú de navegación izquierdo para ver la lista de todos los roles disponibles para asignarse mediante el registro de aplicaciones.

Seleccione el rol deseado.

Sugerencia

Aquí no verá toda la lista de roles integrados o personalizados de Microsoft Entra. Esto es lo esperado. Se muestran los roles que tienen permisos relacionados solo con la administración de registros de aplicaciones.

Seleccione Agregar asignaciones y, a continuación, seleccione los usuarios o grupos a los que desea asignar este rol.

Seleccione Agregar para asignar el rol con ámbito en el registro de aplicaciones.

Asignación de roles con ámbito de unidad administrativa

En Microsoft Entra ID, para un control administrativo más pormenorizado, puede asignar un rol de Microsoft Entra con un ámbito limitado a una o varias unidades administrativas . Cuando se asigna un rol de Microsoft Entra en el ámbito de una unidad administrativa, los permisos de rol solo se aplican al administrar miembros de la propia unidad administrativa y no se aplican a ajustes o configuraciones a nivel de inquilino.

Por ejemplo, un administrador al que se asigna el rol Administrador de grupos en el ámbito de una unidad administrativa puede administrar grupos que son miembros de la unidad administrativa, pero no pueden administrar otros grupos del inquilino. Tampoco pueden administrar la configuración a nivel de cliente relacionada con los grupos, como la expiración o las políticas de nombres de grupos.

En esta sección se explica cómo asignar roles de Microsoft Entra dentro del ámbito de una unidad administrativa.

Prerrequisitos

- Licencia P1 o P2 de Microsoft Entra ID para cada administrador de unidad administrativa

- Licencias gratuitas de Id. de Microsoft Entra para miembros de la unidad administrativa

- Administrador de roles con privilegios

- Módulo de Microsoft Graph para PowerShell al usar PowerShell

- Consentimiento del administrador al usar el Explorador de Graph para Microsoft Graph API

Para obtener más información, consulte Requisitos previos para usar PowerShell o el Explorador de Graph.

Roles asignables en el ámbito de una unidad administrativa

Los siguientes roles de Microsoft Entra se pueden asignar con ámbito de unidad administrativa. Además, cualquier rol personalizado se puede asignar con ámbito de unidad administrativa siempre que los permisos del rol personalizado incluyan al menos un permiso relevante para los usuarios, grupos o dispositivos.

| Rol | Descripción |

|---|---|

| Administrador de Autenticación | Tiene acceso para ver, establecer y restablecer la información del método de autenticación solo para cualquier usuario que no sea administrador en la unidad administrativa asignada. |

| Administrador de dispositivos en la nube | Acceso limitado para administrar dispositivos en el identificador de Microsoft Entra. |

| Administrador de grupos | Solo puede administrar todos los aspectos de los grupos de la unidad administrativa asignada. |

| Administrador del servicio de asistencia | Solo se pueden restablecer las contraseñas de los no administradores de la unidad administrativa asignada. |

| Administrador de licencias | Solo puede asignar, quitar y actualizar asignaciones de licencias dentro de la unidad administrativa. |

| administrador de contraseñas | Solo se pueden restablecer las contraseñas de los no administradores dentro de la unidad administrativa asignada. |

| administrador de impresoras | Puede administrar impresoras y conectores de impresora. Para obtener más información, consulte Delegación de la administración de impresoras en Impresión universal. |

| Administrador de autenticación privilegiada | Puede acceder a la información del método de autenticación para ver, establecer y restablecer la información del método de autenticación para cualquier usuario (administrador o no administrador). |

| administrador de SharePoint | Solo puede administrar grupos de Microsoft 365 en la unidad administrativa asignada. En el caso de los sitios de SharePoint asociados a grupos de Microsoft 365 en una unidad administrativa, también puede actualizar las propiedades del sitio (nombre de sitio, dirección URL y directiva de uso compartido externo) mediante el Centro de administración de Microsoft 365. No se puede usar el Centro de administración de SharePoint ni las API de SharePoint para administrar sitios. |

| Administrador de Teams | Solo puede administrar grupos de Microsoft 365 en la unidad administrativa asignada. Puede administrar los miembros del equipo en el Centro de administración de Microsoft 365 solo para los equipos asociados a grupos de la unidad administrativa asignada. No se puede usar el Centro de administración de Teams. |

| Administrador de dispositivos de Teams | Puede realizar tareas relacionadas con la administración en dispositivos certificados de Teams. |

| Administrador de usuarios | Puede administrar todos los aspectos de los usuarios y grupos, incluido el restablecimiento de contraseñas para administradores limitados solo en la unidad administrativa asignada. Actualmente no se pueden administrar las fotografías de perfil de los usuarios. |

| <Rol personalizado> | Puede realizar acciones que se aplican a usuarios, grupos o dispositivos, según la definición del rol personalizado. |

Determinados permisos de rol solo se aplican a los usuarios que no son administradores cuando se asignan con el ámbito de una unidad administrativa. Es decir, los Administradores de Mesa de Ayuda de la unidad administrativa pueden restablecer contraseñas para los usuarios de la unidad administrativa solo si esos usuarios no tienen roles de administrador. La siguiente lista de permisos está restringida cuando el destino de una acción es otro administrador:

- Leer y modificar métodos de autenticación de usuario o restablecer contraseñas de usuario

- Modificar propiedades confidenciales del usuario, como números de teléfono, direcciones de correo electrónico alternativas o claves secretas de autorización abierta (OAuth)

- Eliminar o restaurar cuentas de usuario

Entidades de seguridad que se pueden asignar con un ámbito de unidad administrativa

Las siguientes entidades de seguridad pueden asignarse a un rol con un ámbito de unidad administrativa:

- Usuarios

- Grupos asignables de roles de Microsoft Entra

- Entidades de servicio

Entidades de servicio y usuarios invitados

Las entidades de servicio y los usuarios invitados no podrán usar una asignación de roles con ámbito en una unidad administrativa a menos que también tengan asignados los permisos correspondientes para leer los objetos. Esto se debe a que las entidades de servicio y los usuarios invitados no reciben permisos de lectura de directorio de forma predeterminada, que son necesarias para realizar acciones administrativas. Para permitir que una entidad de servicio o un usuario invitado usen una asignación de roles cuyo ámbito sea una unidad administrativa, debe asignar el rol Lectores de directorio (u otro rol que incluya los permisos de lectura) en un ámbito de inquilino.

Actualmente no es posible asignar permisos de lectura de directorios con ámbito a una unidad administrativa. Para obtener más información sobre los permisos predeterminados para los usuarios, consulte permisos de usuario predeterminados.

Asignación de roles con ámbito de unidad administrativa

En esta sección se describe cómo asignar roles en el ámbito de la unidad administrativa.

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Identity>Roles y administradores>Unidades de administración.

Seleccione una unidad administrativa.

Seleccione Roles y administradores en el menú de navegación izquierdo para ver la lista de todos los roles disponibles para asignarse a través de una unidad administrativa.

Seleccione el rol deseado.

Sugerencia

Aquí no verá toda la lista de roles integrados o personalizados de Microsoft Entra. Esto es lo esperado. Se muestran los roles que tienen permisos relacionados con los objetos que se admiten en la unidad administrativa. Para ver la lista de objetos admitidos en una unidad administrativa, consulte Unidades administrativas en Microsoft Entra ID.

Seleccione Agregar asignaciones y, a continuación, seleccione los usuarios o grupos a los que desea asignar este rol.

Seleccione Agregar para asignar el rol con ámbito en la unidad administrativa.