Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

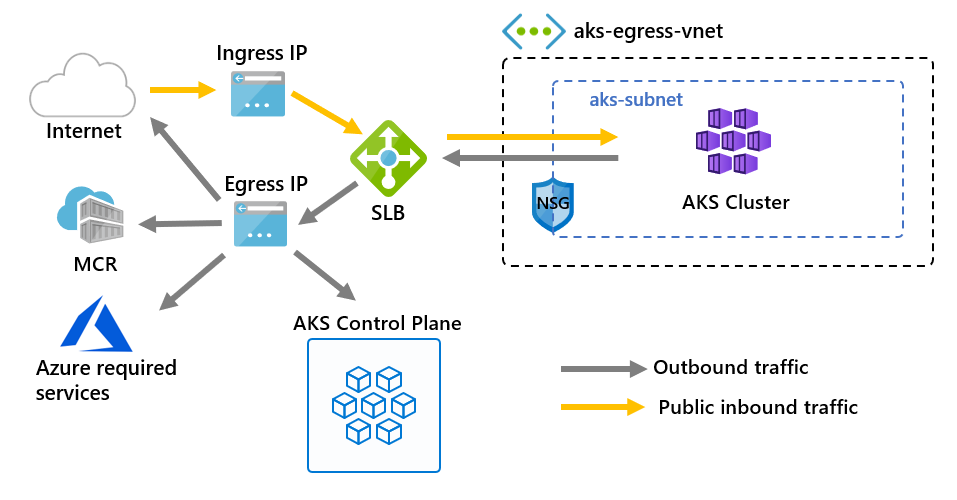

Puede personalizar la salida de un clúster de AKS para adaptarse a escenarios específicos. De forma predeterminada, AKS crea un Standard Load Balancer que se va a configurar y usar para la salida. Sin embargo, es posible que la configuración predeterminada no cumpla los requisitos de todos los escenarios si no se permiten direcciones IP públicas o se requieren saltos adicionales para la salida.

En este artículo se tratan los distintos tipos de conectividad saliente que están disponibles en clústeres de AKS.

Nota

Ahora puede actualizar la outboundType después de la creación del clúster.

Importante

En clústeres no privados, el tráfico del clúster del servidor de API se enruta y procesa a través del tipo de salida de clústeres. Para evitar que el tráfico del servidor de API se procese como tráfico público, considere la posibilidad de usar un clúster privado o consulte la característica Integración con red virtual del servidor de API.

Limitaciones

- La configuración de

outboundTyperequiere clústeres de AKS con un valor devm-set-typedeVirtualMachineScaleSets, y un valor deload-balancer-skudeStandard.

Tipos de salida en AKS

Puede configurar un clúster de AKS mediante los siguientes tipos de salida: equilibrador de carga, puerta de enlace NAT o enrutamiento definido por el usuario. El tipo de salida afecta solo al tráfico de salida del clúster. Para obtener más información, consulte cómo configurar los controladores de entrada.

Tipo de salida de loadBalancer

El equilibrador de carga se usa para la salida a través de una dirección IP pública asignada a AKS. El tipo de salida de loadBalancer admite los servicios de Kubernetes del tipo loadBalancer, que esperan la salida del equilibrador de carga creado por el proveedor de recursos de AKS.

Si se establece loadBalancer, AKS completa automáticamente la configuración siguiente:

- Se crea una dirección IP pública para la salida del clúster.

- La dirección IP pública se asocia al recurso de equilibrador de carga.

- Se configuran los grupos de back-end del equilibrador de carga para los nodos del agente en el clúster.

Para más información, consulte Uso de un equilibrador de carga estándar en AKS.

Tipo de salida de managedNatGateway o userAssignedNatGateway

Si se selecciona managedNatGateway o userAssignedNatGateway para outboundType, AKS se basa en NAT Gateway de Redes de Azure para la salida del clúster.

- Seleccione

managedNatGatewayal usar redes virtuales administradas. AKS aprovisionará una puerta de enlace NAT y la adjuntará a la subred del clúster. - Seleccione

userAssignedNatGatewayal usar traiga sus propias redes virtuales. Esta opción requiere que tenga una puerta de enlace NAT creada antes de la creación del clúster.

Para obtener más información, consulte usar puerta de enlace NAT con AKS.

Tipo de salida de userDefinedRouting

Nota

El tipo de salida de userDefinedRouting es un escenario de redes avanzado y requiere una configuración de red adecuada.

Si se establece userDefinedRouting, AKS no configura automáticamente las rutas de acceso de salida. El programa de instalación de salida lo completa usted.

Debe implementar el clúster de AKS en una red virtual existente con una subred configurada. Cuando no se usa una arquitectura de Standard Load Balancer (SLB), debe establecer salidas explícitas. Esta arquitectura requiere el envío explícito del tráfico de salida a un dispositivo, como un firewall, una puerta de enlace o un proxy, o para permitir que NAT se realice mediante una dirección IP pública asignada al equilibrador de carga estándar o dispositivo.

Para más información, consulte Configuración de la salida del clúster a través del enrutamiento definido por el usuario.

Tipo de salida de none

Importante

El tipo de salida none solo está disponible con clúster aislado de red y requiere una planeación cuidadosa para asegurarse de que el clúster funciona según lo previsto sin dependencias no deseadas en servicios externos. Para ver clústeres totalmente aislados, consulte Consideraciones sobre clústeres aislados.

Si se establece none, AKS no configurará automáticamente las rutas de salida. Esta opción es similar a userDefinedRouting pero no requiere una ruta predeterminada como parte de la validación.

El tipo de salida none se admite tanto en escenarios de red virtual propia (BYO) como en escenarios de red virtual administrada. Sin embargo, debe asegurarse de que el clúster de AKS se implementa en un entorno de red donde se definen rutas de acceso de salida explícitas si es necesario. Para escenarios de red virtual BYO, el clúster debe implementarse en una red virtual existente con una subred que ya esté configurada. Dado que AKS no crea un equilibrador de carga estándar ni ninguna infraestructura de salida, debe establecer rutas de salida explícitas si es necesario. Las opciones de salida pueden incluir el enrutamiento del tráfico a un firewall, proxy, puerta de enlace u otras configuraciones de red personalizadas.

Tipo de salida de block (versión preliminar)

Importante

El tipo de salida block solo está disponible con clúster aislado de red y requiere una planeación cuidadosa para asegurarse de que no existen dependencias de red no deseadas. Para ver clústeres totalmente aislados, consulte Consideraciones sobre clústeres aislados.

Si se establece block, AKS configura reglas de red para bloquear activamente todo el tráfico de salida desde el clúster. Esta opción es útil para entornos muy seguros en los que se debe restringir la conectividad saliente.

Al usar block:

- AKS garantiza que ningún tráfico público de Internet pueda dejar el clúster a través de reglas de grupo de seguridad de red (NSG). El tráfico de red virtual no se ve afectado.

- Debe permitir explícitamente cualquier tráfico de salida necesario a través de configuraciones de red adicionales.

La opción block proporciona otro nivel de aislamiento de red, pero requiere un planeamiento cuidadoso para evitar interrumpir las cargas de trabajo o las dependencias.

Actualización de outboundType después de la creación del clúster

Cambiar el tipo de salida después de que la creación del clúster implemente o quite los recursos según sea necesario para colocar el clúster en la nueva configuración de salida.

En las tablas siguientes, se muestran las rutas de migración admitidas entre los tipos de salida para las redes virtuales administradas y propias.

Rutas de migración admitidas para una red virtual administrada

En cada fila se muestra si el tipo de salida se puede migrar a los tipos enumerados en la parte superior. "Compatible" significa que la migración es posible, mientras que "No compatible" o "N/A" significa que no lo es.

| Desde|A | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

N/D | Compatible | No compatible | No compatible | Compatible | Compatible |

managedNATGateway |

Compatible | N/D | No compatible | No compatible | Compatible | Compatible |

userAssignedNATGateway |

No compatible | No compatible | N/D | No compatible | No compatible | No compatible |

none |

Compatible | Compatible | No compatible | No compatible | N/D | Compatible |

block |

Compatible | Compatible | No compatible | No compatible | Compatible | N/D |

Rutas de migración admitidas para la red virtual propia

| Desde|A | loadBalancer |

managedNATGateway |

userAssignedNATGateway |

userDefinedRouting |

none |

block |

|---|---|---|---|---|---|---|

loadBalancer |

N/D | No compatible | Compatible | Compatible | Compatible | No compatible |

managedNATGateway |

No compatible | N/D | No compatible | No compatible | No compatible | No compatible |

userAssignedNATGateway |

Compatible | No compatible | N/D | Compatible | Compatible | No compatible |

userDefinedRouting |

Compatible | No compatible | Compatible | N/D | Compatible | No compatible |

none |

Compatible | No compatible | Compatible | Compatible | N/D | No compatible |

La migración solo se admite entre loadBalancer, managedNATGateway (si se usa una red virtual administrada) userAssignedNATGateway y userDefinedRouting (si se usa una red virtual personalizada).

Advertencia

La migración del tipo de salida a los tipos administrados por el usuario (userAssignedNATGateway o userDefinedRouting) cambiará las direcciones IP públicas salientes del clúster.

si los intervalos IP autorizados está habilitado, asegúrese de que se anexa un nuevo intervalo IP de salida al intervalo IP autorizado.

Advertencia

Cambiar el tipo de salida en un clúster es perjudicial para la conectividad de red y da lugar a un cambio de la dirección IP de salida del clúster. Si se configuran reglas de firewall para restringir el tráfico del clúster, debe actualizarlas para que coincidan con la nueva dirección IP de salida.

Actualizar un clúster para usar un nuevo tipo de salida

Nota

Debe usar una versión >= 2.56 de la CLI de Azure para migrar el tipo de salida. Use az upgrade para actualizar a la versión más reciente de la CLI de Azure.

- Actualice la configuración de salida del clúster mediante el comando

az aks update.

Actualizar el clúster de loadbalancer a managedNATGateway

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type managedNATGateway --nat-gateway-managed-outbound-ip-count <number of managed outbound ip>

Actualizar el clúster de managedNATGateway a loadbalancer

az aks update --resource-group <resourceGroup> --name <clusterName> \

--outbound-type loadBalancer \

<--load-balancer-managed-outbound-ip-count <number of managed outbound ip>| --load-balancer-outbound-ips <outbound ip ids> | --load-balancer-outbound-ip-prefixes <outbound ip prefix ids> >

Advertencia

No reutilice una dirección IP que ya esté en uso en configuraciones de salida anteriores.

Actualizar el clúster de managedNATGateway a userDefinedRouting

- Agregar tabla de rutas predeterminada de la ruta

0.0.0.0/0. Consulte Personalización de la salida del clúster con una tabla de enrutamiento definida por el usuario en Azure Kubernetes Service (AKS)

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userDefinedRouting

Actualizar el clúster de loadbalancer a userAssignedNATGateway en el escenario de red virtual BYO

- Asocie la puerta de enlace NAT con la subred a la que está asociada la carga de trabajo. Consulte Creación de una puerta de enlace NAT administrada o asignada por el usuario

az aks update --resource-group <resourceGroup> --name <clusterName> --outbound-type userAssignedNATGateway

Pasos siguientes

- Configuración del equilibrio de carga estándar en un clúster de AKS

- Configuración de NAT Gateway en un clúster de AKS

- Configuración del enrutamiento definido por el usuario en un clúster de AKS

- Documentación de NAT Gateway

- Información general de redes de Microsoft Azure

- Administrar las tablas de rutas

Azure Kubernetes Service