Azure Virtual Desktop para la empresa

Azure Virtual Desktop es un servicio de virtualización de escritorio y aplicación que se ejecuta en Azure. Este artículo pretende ayudar a los arquitectos de infraestructura de escritorio, arquitectos de la nube, administradores de escritorio y administradores de sistemas a explorar Azure Virtual Desktop y compilar soluciones de infraestructura de escritorio virtualizada (VDI) a escala empresarial. Las soluciones a escala empresarial suelen abarcar 1.000 o más escritorios virtuales.

Arquitectura

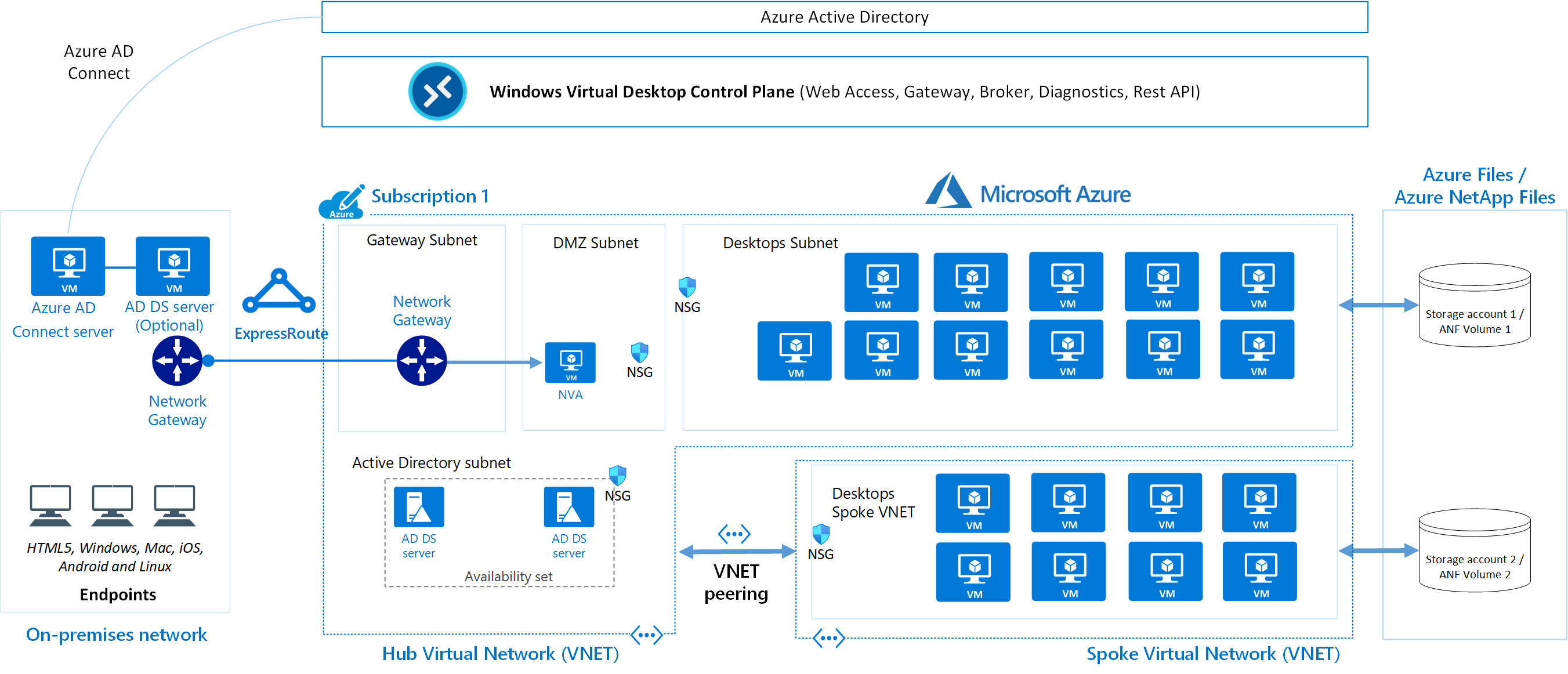

En el diagrama siguiente se muestra una configuración de arquitectura típica para Azure Virtual Desktop:

Descargue un archivo de Visio de esta arquitectura.

Flujo de datos

Los elementos de flujo de datos del diagrama se describen aquí:

Los puntos de conexión de la aplicación se encuentran en la red local del cliente. Azure ExpressRoute extiende la red local a Azure, y Microsoft Entra Connect integra Active Directory Domain Services (AD DS) del cliente con Microsoft Entra ID.

El plano de control de Azure Virtual Desktop controla los componentes de acceso web, puerta de enlace, agente, diagnósticos y extensibilidad, como las API REST.

El cliente administra el identificador de AD DS y Microsoft Entra, las suscripciones de Azure, las redes virtuales, Azure Files o Azure NetApp Files y los grupos de hosts y áreas de trabajo de Azure Virtual Desktop.

Para aumentar la capacidad, el cliente usa dos suscripciones de Azure en una arquitectura radial y las conecta mediante el emparejamiento de redes virtuales.

Para más información sobre los procedimientos recomendados del contenedor de perfiles de FSLogix: Azure Files y Azure NetApp Files, consulte ejemplos de configuración de FSLogix.

Componentes

La arquitectura del servicio Azure Virtual Desktop es similar a Servicios de Escritorio remoto (RDS) de Windows Server. Aunque Microsoft administra la infraestructura y los componentes de intermediación, los clientes empresariales administran sus propias máquinas virtuales (VM), datos y clientes.

Componentes que Microsoft administra

Microsoft administra los siguientes servicios de Azure Virtual Desktop como parte de Azure:

Acceso web: mediante el servicio Web Access dentro de Azure Virtual Desktop, puede acceder a escritorios virtuales y aplicaciones remotas a través de un explorador web compatible con HTML5 como lo haría con un equipo local, desde cualquier lugar y en cualquier dispositivo. Puede proteger el acceso web mediante la autenticación multifactor en Microsoft Entra ID.

Puerta de enlace: el servicio Puerta de enlace de conexión remota conecta usuarios remotos a aplicaciones y escritorios de Azure Virtual Desktop desde cualquier dispositivo conectado a Internet que pueda ejecutar un cliente de Azure Virtual Desktop. El cliente se conecta a una puerta de enlace que, a su vez, orquesta una conexión desde una máquina virtual a la misma puerta de enlace.

Agente de conexión: el servicio Connection Broker administra las conexiones de usuario a escritorios virtuales y aplicaciones remotas. El Agente de conexión proporciona equilibrio de carga y reconexión a las sesiones existentes.

Diagnósticos: Diagnóstico de Escritorio remoto es un agregador basado en eventos que marca cada acción de usuario o administrador en la implementación de Azure Virtual Desktop como un éxito o error. Los administradores pueden consultar la agregación de eventos para identificar los componentes con errores.

Componentes de extensibilidad: Azure Virtual Desktop incluye varios componentes de extensibilidad. Puede administrar Azure Virtual Desktop mediante Windows PowerShell o con las API REST proporcionadas, que también aportan compatibilidad con herramientas de terceros.

Componentes que administra

Puede administrar los siguientes componentes de las soluciones de Azure Virtual Desktop:

Azure Virtual Network: con Azure Virtual Network, los recursos de Azure, como las máquinas virtuales, pueden comunicarse de forma privada entre sí y con Internet. Al conectar los grupos de hosts de Azure Virtual Desktop a un dominio de Active Directory, puede definir la topología de red para acceder a los escritorios virtuales y a las aplicaciones virtuales desde la intranet o desde Internet, en función de las directivas de la organización. Puede conectar una instancia de Azure Virtual Desktop a una red local mediante una red privada virtual (VPN) o puede usar Azure ExpressRoute para ampliar la red local a Azure a través de una conexión privada.

Microsoft Entra ID: Azure Virtual Desktop usa microsoft Entra ID para la administración de identidades y acceso. La integración de Microsoft Entra aplica características de seguridad de Microsoft Entra, como el acceso condicional, la autenticación multifactor y Intelligent Security Graph, y ayuda a mantener la compatibilidad de aplicaciones en máquinas virtuales unidas a un dominio.

Active Directory Domain Services (opcional): las máquinas virtuales de Azure Virtual Desktop pueden estar unidas a un dominio a un servicio de AD DS o usar Deploy Microsoft Entra joined virtual machines in Azure Virtual Desktop (Implementación de máquinas virtuales unidas a Microsoft Entra en Azure Virtual Desktop)

- Al usar un dominio de AD DS, el dominio debe estar sincronizado con Microsoft Entra ID para asociar usuarios entre los dos servicios. Puede usar Microsoft Entra Connect para asociar AD DS con el identificador de Microsoft Entra.

- Al usar la unión a Microsoft Entra, revise las configuraciones admitidas para asegurarse de que se admite el escenario.

Hosts de sesión de Azure Virtual Desktop: los hosts de sesión son máquinas virtuales a las que se conectan los usuarios para sus escritorios y aplicaciones. Se admiten varias versiones de Windows y se pueden crear imágenes con sus aplicaciones y personalizaciones. Puede elegir los tamaños de máquina virtual, incluidas las máquinas virtuales habilitadas para GPU. Cada host de sesión tiene un agente host de Azure Virtual Desktop, que registra la VM como parte del área de trabajo o el inquilino de Azure Virtual Desktop. Cada grupo de hosts puede tener uno o varios grupos de aplicaciones, que son colecciones de aplicaciones remotas o sesiones de escritorio a las que pueda acceder. Para ver qué versiones de Windows se admiten, consulte Sistemas operativos y licencias.

Área de trabajo de Azure Virtual Desktop: el área de trabajo o el inquilino de Azure Virtual Desktop es una construcción de administración para administrar y publicar recursos del grupo de hosts.

Detalles del escenario

Posibles casos de uso

La mayor demanda de soluciones de escritorio virtual para empresas proviene de:

Aplicaciones de seguridad y regulación, como los servicios financieros, la sanidad y la administración pública.

Necesidades de personal elástico, como el trabajo a distancia, fusiones y adquisiciones, empleados a corto plazo, contratistas y acceso de socios.

Determinados empleados, como los usuarios BYOD y los usuarios móviles, los centros de llamadas y los trabajadores de las sucursales.

Cargas de trabajo especializadas, como diseño e ingeniería, aplicaciones heredadas y pruebas de desarrollo de software.

Escritorios personales y agrupados

Mediante el uso de soluciones de escritorio personales, a veces denominadas escritorios persistentes, los usuarios siempre pueden conectarse al mismo host de sesión específico. Los usuarios pueden modificar normalmente su experiencia de escritorio para satisfacer sus preferencias personales, y pueden guardar archivos en el entorno de escritorio. Soluciones de escritorio personal:

- Permite a los usuarios personalizar su entorno de escritorio, incluidas las aplicaciones instaladas por el usuario, y los usuarios pueden guardar archivos dentro del entorno de escritorio.

- Permitir la asignación de recursos dedicados a usuarios específicos, lo que puede ser útil para algunos casos de uso de fabricación o desarrollo.

Las soluciones de escritorio agrupadas, también denominadas escritorios no persistentes, asignan usuarios a cualquier host de sesión que esté disponible actualmente, en función del algoritmo de equilibrio de carga. Dado que los usuarios no siempre vuelven al mismo host de sesión cada vez que se conectan, tienen una capacidad limitada para personalizar el entorno de escritorio y no suelen tener acceso de administrador.

Nota:

La terminología persistente y no persistente en este caso se refiere a la persistencia del perfil de usuario. No implica que el disco del sistema operativo revierta a una imagen maestra o descarte los cambios al reiniciar.

Mantenimiento de Windows

Hay varias opciones para actualizar los escritorios de Azure Virtual Desktop. La implementación de una imagen actualizada cada mes garantiza el cumplimiento y el estado.

- Microsoft Endpoint Configuration Manager (MECM) actualiza los sistemas operativos de escritorio y servidor.

- Actualizaciones de Windows para empresas actualiza sistemas operativos de escritorio como Windows 11 Enterprise multisesión.

- Azure Update Management actualiza los sistemas operativos del servidor.

- Azure Log Analytics comprueba el cumplimiento.

- Implemente una nueva imagen (personalizada) en los hosts de sesión todos los meses con las actualizaciones más recientes de Windows y las aplicaciones. Puede usar una imagen de Azure Marketplace o una imagen administrada por Azure personalizada.

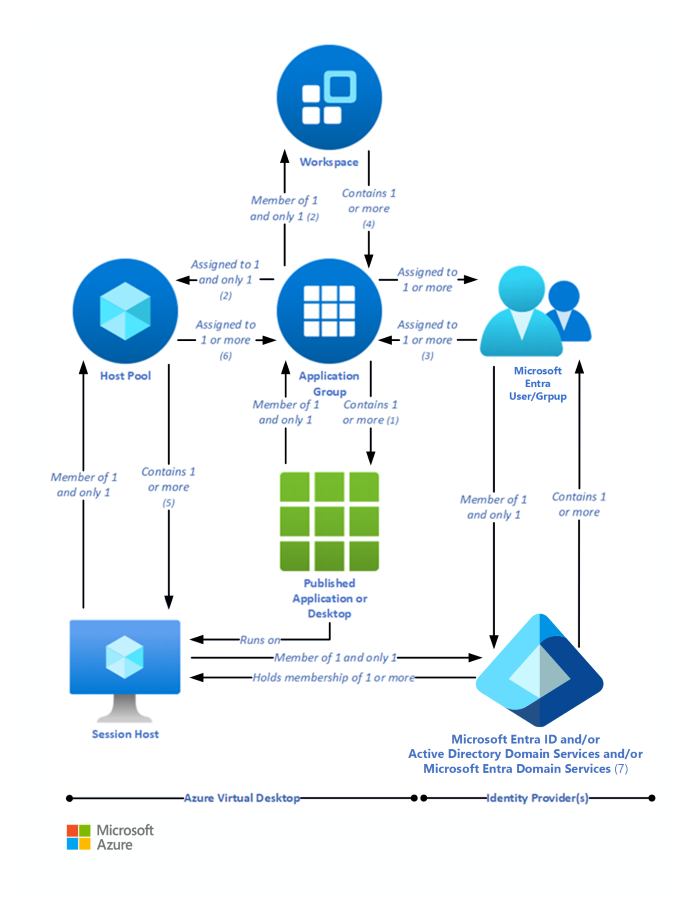

Relaciones entre componentes lógicos clave

Las relaciones entre los grupos host, las áreas de trabajo y otros componentes lógicos clave varían. Se resumen en el siguiente diagrama:

Los números de las descripciones siguientes corresponden a los del diagrama anterior.

- (1) Un grupo de aplicaciones que contiene un escritorio publicado solo puede contener paquetes MSIX montados en el grupo host (los paquetes estarán disponibles en el menú Inicio del host de sesión), no puede contener ningún otro recurso publicado y se denomina grupo de aplicaciones de escritorio.

- (2) Los grupos de aplicaciones asignados al mismo grupo host deben ser miembros del mismo área de trabajo.

- (3) Una cuenta de usuario se puede asignar a un grupo de aplicaciones directamente o a través de un grupo de Microsoft Entra. Es posible no asignar ningún usuario a un grupo de aplicaciones, pero entonces no podrá dar servicio a ninguno.

- (4) Es posible tener un área de trabajo vacía, pero no puede atender a los usuarios.

- (5) Es posible tener un grupo host vacío, pero no puede atender a los usuarios.

- (6) Es posible que un grupo host no tenga asignados ningún grupo de aplicaciones, pero no puede atender a los usuarios.

-

(7) El identificador de Entra de Microsoft es necesario para Azure Virtual Desktop. Esto se debe a que las cuentas y los grupos de usuarios de Microsoft Entra deben utilizarse siempre para asignar usuarios a los grupos de aplicaciones de Azure Virtual Desktop. Microsoft Entra ID también se usa para autenticar a los usuarios en el servicio Azure Virtual Desktop. Los hosts de sesión de Azure Virtual Desktop también pueden ser miembros de un dominio de Microsoft Entra y, en esta situación, las aplicaciones publicadas de Azure Virtual Desktop y las sesiones de escritorio también se iniciarán y ejecutarán (no solo se asignarán) mediante cuentas de Microsoft Entra.

- (7) Como alternativa, los hosts de sesión de Azure Virtual Desktop pueden ser miembros de un dominio de AD DS y, en esta situación, las aplicaciones publicadas y las sesiones de escritorio de Azure Virtual Desktop se iniciarán y ejecutarán (pero no asignadas) mediante cuentas de AD DS. Para reducir la sobrecarga administrativa y del usuario, AD DS se puede sincronizar con Microsoft Entra ID a través de Microsoft Entra Connect.

- (7) Por último, los hosts de sesión de Azure Virtual Desktop pueden ser miembros de un dominio de Microsoft Entra Domain Services y, en esta situación, las aplicaciones publicadas y las sesiones de escritorio de Azure Virtual Desktop se iniciarán y ejecutarán (pero no asignadas) mediante cuentas de Microsoft Entra Domain Services. Microsoft Entra ID solo se sincroniza automáticamente con Microsoft Entra Domain Services de una manera, de Microsoft Entra ID a Microsoft Entra Domain Services.

| Recurso | Propósito | Relaciones lógicas |

|---|---|---|

| Escritorio publicado | Un entorno de escritorio de Windows que se ejecuta en hosts de sesión de Azure Virtual Desktop y se entrega a los usuarios a través de la red | Miembro de uno y solo un grupo de aplicaciones (1) |

| Aplicación publicada | Una aplicación de Windows que se ejecuta en hosts de sesión de Azure Virtual Desktop y se entrega a los usuarios a través de la red | Miembro de un solo grupo de aplicaciones. |

| Grupo de aplicaciones | Una agrupación lógica de aplicaciones publicadas o un escritorio publicado. | - Contiene un escritorio publicado (1) o una o varias aplicaciones publicadas. - Asignado a uno y solo un grupo host (2) - Miembro de una y solo una área de trabajo (2) - Se le asignan una o varias cuentas de usuario o grupos de Microsoft Entra (3) |

| Cuenta de usuario/grupo de Microsoft Entra | Identifica los usuarios a los que se les permite iniciar escritorios o aplicaciones publicados | - Miembro de uno y solo una instancia de Microsoft Entra ID - Asignado a uno o varios grupos de aplicaciones (3) |

| Microsoft Entra ID (7) | Proveedor de identidades | - Contiene una o más cuentas o grupos de usuarios, que se deben usar para asignar a los usuarios a los grupos de aplicaciones, y también se pueden usar para iniciar sesión en los hosts de sesión - Puede mantener las pertenencias de los hosts de sesión. - Se puede sincronizar con AD DS o Microsoft Entra Domain Services |

| AD DS (7) | Proveedor de servicios de identidad y de directorio. | - Contiene una o varias cuentas de usuario o grupos, que se pueden usar para iniciar sesión en los hosts de sesión - Puede mantener las pertenencias de los hosts de sesión. - Se puede sincronizar con Microsoft Entra ID |

| Microsoft Entra Domain Services (7) | Proveedor de servicios de identidad y directorio basados en plataforma como servicio (PaaS) | - Contiene una o varias cuentas de usuario o grupos, que se pueden usar para iniciar sesión en los hosts de sesión - Puede mantener las pertenencias de los hosts de sesión. - Sincronizado con Microsoft Entra ID |

| Área de trabajo | Agrupación lógica de grupos de aplicaciones. | Contiene uno o varios grupos de aplicaciones (4) |

| Grupo de hosts | Un grupo de hosts de sesión idénticos que sirven para un propósito común. | : contiene uno o varios hosts de sesión (5) - Se le asignan uno o varios grupos de aplicaciones (6) |

| Host de sesión | Una máquina virtual que hospeda escritorios o aplicaciones publicados. | Miembro de un solo grupo de hosts. |

Consideraciones

Estas consideraciones implementan los pilares de Azure Well-Architected Framework, que es un conjunto de principios rectores que puede usar para mejorar la calidad de una carga de trabajo. Para obtener más información, consulte Well-Architected Framework.

Use la herramienta de evaluación para evaluar la preparación de la carga de trabajo de Azure Virtual Desktop. Esta herramienta comprueba la alineación con los procedimientos recomendados descritos en la documentación de carga de trabajo de Azure Virtual Desktop.

Fiabilidad

La confiabilidad ayuda a garantizar que la aplicación pueda cumplir los compromisos que realice para sus clientes. Para obtener más información, consulte Lista de comprobación de revisión de diseño para confiabilidad.

- Asegurarse de que la capacidad está reservada: para garantizar la asignación garantizada de recursos de proceso, puede solicitar una reserva de capacidad a petición sin compromiso de términos y puede combinarse con instancias reservadas.

-

Agregar resistencia dentro de la región: use zonas de disponibilidad para los servicios de Azure que las admitan, como:

- Máquinas virtuales (hosts de sesión)

- Azure Storage (FSLogix o App Attach). Para más información, consulte Redundancia de Azure Storage.

- Creación de un plan de continuidad empresarial: si las zonas de disponibilidad no cumplen los destinos de RTO o RPO, revise las instrucciones sobre continuidad empresarial multiregión y recuperación ante desastres (BCDR) para Azure Virtual Desktop.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el uso indebido de sus valiosos datos y sistemas. Para obtener más información, consulte Lista de comprobación de revisión de diseño para seguridad.

Tenga en cuenta los siguientes factores relacionados con la seguridad al implementar Azure Virtual Desktop.

- Uso de Microsoft Entra ID: los usuarios pueden iniciar sesión en Azure Virtual Desktop desde cualquier lugar mediante diferentes dispositivos y clientes. Para minimizar el riesgo de acceso no autorizado y proporcionar a su organización la capacidad de administrar riesgos de inicio de sesión, aplique la autenticación multifactor de Microsoft Entra mediante el acceso condicional.

- Uso del cifrado: de forma predeterminada, la mayoría de los discos administrados de Azure se cifran en reposo cuando se conservan en la nube. Si los hosts de sesión requieren un cifrado más amplio, como el cifrado de un extremo a otro, revise las instrucciones sobre las opciones de cifrado de disco administrado para proteger los datos almacenados contra el acceso no autorizado.

- Uso de redes privadas: si necesita conectividad privada con recursos de Azure Virtual Desktop, use Azure Private Link con Azure Virtual Desktop para restringir el tráfico entre la red virtual y el servicio en Microsoft Network.

Nota:

Para más recomendaciones de seguridad, consulte las instrucciones sobre recomendaciones de seguridad para Azure Virtual Desktop.

Optimización de costos

La optimización de costos se centra en formas de reducir los gastos innecesarios y mejorar las eficiencias operativas. Para obtener más información, consulte Lista de comprobación de revisión de diseño para la optimización de costos.

Tenga en cuenta los siguientes factores relacionados con los costos al implementar Azure Virtual Desktop.

- Planear la compatibilidad con varias sesiones: en el caso de las cargas de trabajo con requisitos de proceso idénticos, generalmente grupos de hosts agrupados, windows Enterprise multisesión ofrece la posibilidad de aceptar más usuarios para iniciar sesión en una sola máquina virtual a la vez; reducir los costos y la sobrecarga administrativa.

- Optimización de licencias: si tiene Software Assurance, puede usar ventaja híbrida de Azure para reducir el costo de la infraestructura de proceso de Azure.

- Proceso de compra previa: puede confirmar planes de un año o tres años, Azure Reservations, en función del uso de la máquina virtual para recibir un descuento para reducir significativamente el costo de los recursos. Esto se puede combinar con ventaja híbrida de Azure para ahorrar más.

- Escalar y reducir horizontalmente según sea necesario: si la confirmación en Azure Reservations no es adecuada para sus necesidades actuales, considere la posibilidad de tener en cuenta los planes de escalado automático para el aprovisionamiento y desaprovisionamiento dinámico de hosts de sesión a medida que cambia la demanda a lo largo del día o la semana.

- Evaluar las opciones de equilibrio de carga: configure el algoritmo de equilibrio de carga del grupo de hosts en profundidad. Tenga en cuenta, sin embargo, esta configuración puede degradar la experiencia de los usuarios; la experiencia de usuario optimizada por amplitud predeterminada. Para más información, consulte Configuración del equilibrio de carga del grupo de hosts en Azure Virtual Desktop.

Excelencia operativa

La excelencia operativa abarca los procesos de operaciones que implementan una aplicación y lo mantienen en ejecución en producción. Para obtener más información, consulte Lista de comprobación de revisión de diseño para la excelencia operativa.

-

Configurar alertas: configure las alertas de Service Health y Resource Health para mantenerse informados sobre el estado de los servicios y regiones de Azure que use.

- Supervise la solución de Azure Storage que usa para hospedar recursos compartidos de FSLogix Profiles o App Attach para asegurarse de que no se superan los umbrales, lo que podría tener un impacto negativo en la experiencia del usuario.

- Recopilación de datos de rendimiento: instale el Agente de supervisión de Azure en los hosts de sesión de Azure Virtual Desktop para extraer y supervisar los contadores de rendimiento y los registros de eventos. Para obtener más información, consulte la lista de métricas y contadores de rendimiento configurables y registros de eventos.

- Recopilar información de uso: use Azure Virtual Desktop Insights para ayudar con comprobaciones como las versiones de cliente que se conectan, las oportunidades para ahorrar costos o saber si tiene limitaciones de recursos o problemas de conectividad.

- Ajuste de la configuración de diagnóstico: habilite la configuración de diagnóstico para todos los servicios, áreas de trabajo de Azure Virtual Desktop, grupos de aplicaciones, grupos de hosts, cuentas de almacenamiento. Determine qué configuración es significativa para las operaciones. Desactive la configuración que no sea significativa para evitar costos indebidos; Las cuentas de almacenamiento (específicamente el servicio de archivos) que ven una gran cantidad de IOPS pueden incurrir en altos costos de supervisión.

Eficiencia del rendimiento

La eficiencia del rendimiento hace referencia a la capacidad de escalado de la carga de trabajo para satisfacer las demandas de los usuarios de forma eficaz. Para obtener más información, vea Lista de comprobación de revisión de diseño para la eficiencia del rendimiento.

- Usar exclusiones de antivirus: para soluciones de perfil como FSLogix que montan archivos de disco duro virtual, se recomienda excluir esas extensiones de archivo. Para obtener más información, consulte Configurar exclusiones de archivos y carpetas antivirus.

- Ajuste de la latencia: para los clientes que usan una conexión VPN de punto a sitio (P2S) usan un túnel dividido basado en el Protocolo de datagramas de usuario (UDP) para reducir la latencia y optimizar el uso del ancho de banda del túnel. Para los clientes en el sitio que usan una VPN o Azure ExpressRoute, use RDP Shortpath para reducir el tiempo de ida y vuelta, lo que mejora la experiencia del usuario en aplicaciones y métodos de entrada sensibles a la latencia.

-

Uso del proceso de tamaño correcto: las directrices de ajuste de tamaño de máquina virtual enumeran el número máximo sugerido de usuarios por unidad de procesamiento central virtual (vCPU) y configuraciones mínimas de máquina virtual para diferentes cargas de trabajo. Estos datos ayudan a calcular las máquinas virtuales que se necesitan en el grupo de hosts.

- Utilice herramientas de simulación para probar implementaciones con pruebas de esfuerzo y simulaciones de uso de la vida real. Asegúrese de que el sistema responde y es lo suficientemente resistente como para satisfacer las necesidades del usuario y recuerde variar los tamaños de carga al realizar las pruebas.

- Usar discos de sistema operativo efímeros: si trata los hosts de sesión como el ganado en lugar de mascotas, los discos del sistema operativo efímeros son una excelente manera de mejorar el rendimiento, la latencia similar a los discos temporales y ahorrar costos simultáneamente, ya que son gratuitos.

Limitaciones

Azure Virtual Desktop, al igual que Azure, tiene ciertas limitaciones de servicio que debe conocer. Para evitar tener que realizar cambios en la fase de escalado, es recomendable abordar algunas de estas limitaciones durante la fase de diseño.

Para más información sobre las limitaciones del servicio Azure Virtual Desktop, consulte Límites del servicio Azure Virtual Desktop.

Además:

- No puede crear más de 500 grupos de aplicaciones por cada inquilino de Microsoft Entra*.

- *Si necesita más de 500 grupos de aplicaciones, envíe una incidencia de soporte técnico a través de Azure Portal.

- Se recomienda no publicar más de 50 aplicaciones por grupo de aplicaciones.

- Se recomienda implementar no más de 5000 máquinas virtuales por suscripción de Azure por región. Esta recomendación se aplica a los grupos de hosts personales y agrupados basados en Windows 10 Enterprise y Windows Enterprise para sesiones múltiples. La mayoría de los clientes usan Windows Enterprise para sesiones múltiples, que permite que varios usuarios inicien sesión en cada máquina virtual. Puede aumentar los recursos de las máquinas virtuales de host de sesión individuales para permitir más sesiones de usuario.

- En el caso de las herramientas de escalado de host de sesión automatizadas, los límites son unas 2500 máquinas virtuales por suscripción de Azure por región, porque la interacción del estado de la máquina virtual consume más recursos.

- Para administrar entornos empresariales con más de 5000 VM por suscripción de Azure en la misma región, puede crear varias suscripciones de Azure en una arquitectura tipo hub-and-spoke, y conectarlas mediante el emparejamiento de redes virtuales, (usando una suscripción por radio). También puede implementar las VM en otra región de la misma suscripción para aumentar el número de VM.

- Las limitaciones de la API de la suscripción de Azure Resource Manager no permiten más de 600 reinicios de máquina virtual de Azure por hora mediante Azure Portal. Puede reiniciar todas las máquinas a la vez mediante el sistema operativo, que no consume ninguna llamada a la API de la suscripción de Azure Resource Manager. Para más información sobre el recuento y la solución de problemas de límites en función de la suscripción de Azure, consulte Solución de problemas de errores de limitación de API.

- Actualmente, puede implementar hasta 132 máquinas virtuales en una sola implementación de plantillas de ARM en el portal de Azure Virtual Desktop. Para crear más de 132 máquinas virtuales, ejecute la implementación de plantillas de ARM en el portal de Azure Virtual Desktop varias veces.

- Los prefijos de nombre de host de sesión de máquina virtual de Azure no pueden superar los 11 caracteres, debido a la asignación automática de nombres de instancia y al límite de NetBIOS de 15 caracteres por cuenta de equipo.

- De forma predeterminada, puede implementar hasta 800 instancias de la mayoría de los tipos de recurso en un grupo de recursos. Azure Compute no tiene este límite.

Para más información sobre las limitaciones de la suscripción de Azure, consulte Límites, cuotas y restricciones de suscripción y servicios de Azure.

Implementación de este escenario

Se puede emplear una colección de plantillas de ARM para automatizar la implementación del entorno de Azure Virtual Desktop. Estas plantillas de ARM solo admiten objetos de Azure Virtual Desktop de Azure Resource Manager. Estas plantillas de ARM no admiten Azure Virtual Desktop (clásico).

Hay más escenarios disponibles en Microsoft Developer Tools que admiten varias opciones de implementación:

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Autor principal:

- Tom Hickling | Administrador sénior de productos, ingeniería de Azure Virtual Desktop

Otro colaborador:

- Nelson Del Villar | Arquitecto de soluciones en la nube, infraestructura básica de Azure

Pasos siguientes

- Las integraciones de asociados de Azure Virtual Desktop enumeran los proveedores de asociados de Azure Virtual Desktop aprobados y los proveedores de software independientes.

- Usa la Herramienta de optimización de escritorio virtual para ayudar a optimizar el rendimiento en un entorno de VDI de Windows 11 Enterprise (infraestructura de escritorio virtual).

- Para más información, consulte Implementación de máquinas virtuales unidas a Microsoft Entra en Azure Virtual Desktop.

- Obtenga más información sobre Active Directory Domain Services.

- ¿Qué es Microsoft Entra Connect?

- Más información sobre Azure Virtual Desktop Well-Architected Framework

Recursos relacionados

- Para más información sobre varias arquitecturas de bosques de Active Directory, consulte Arquitectura de varios bosques de Active Directory en Azure Virtual Desktop.