El objetivo de este artículo es proporcionar detalles técnicos para implementar cargas de trabajo de Murex en Azure.

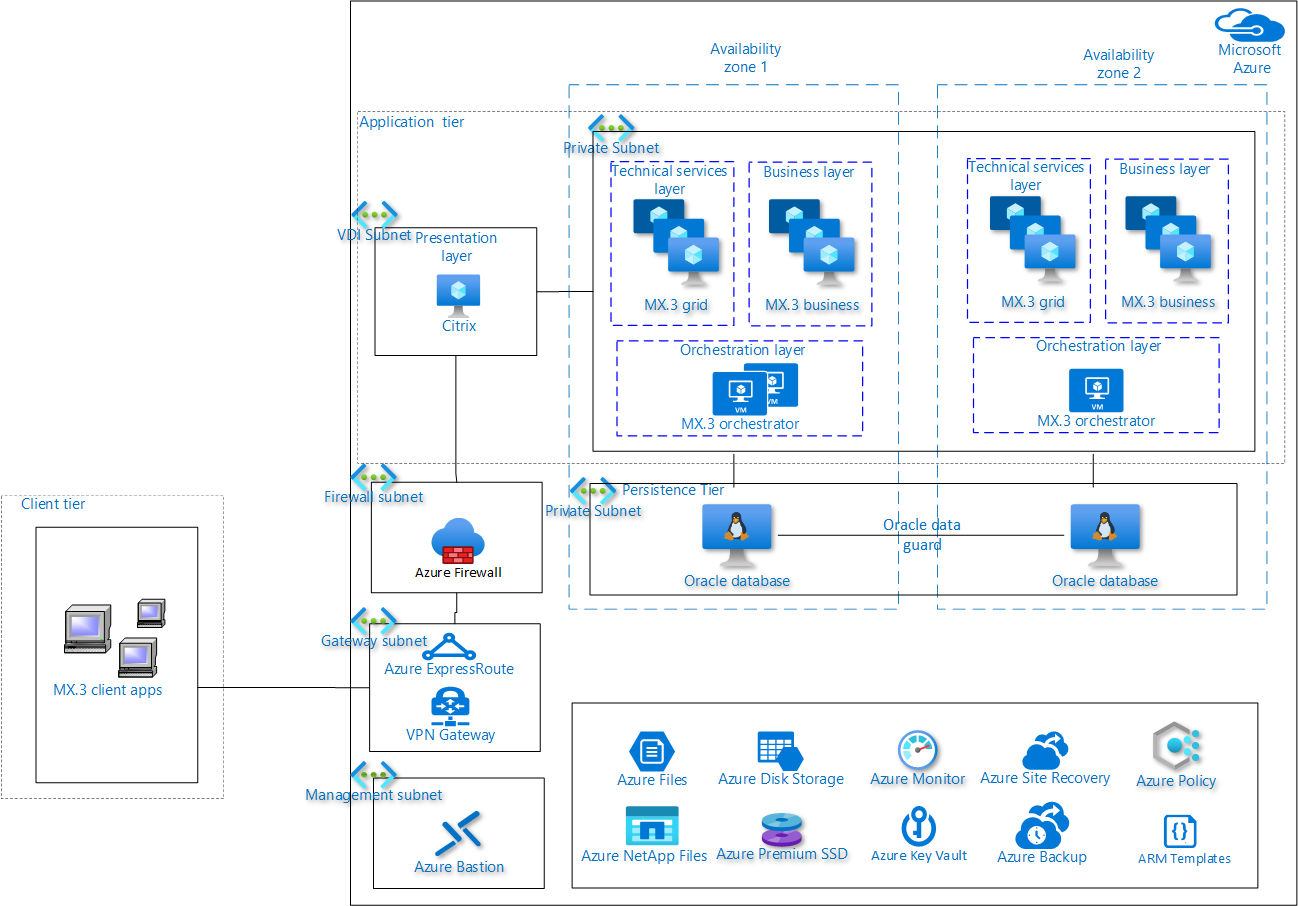

Architecture

Las cargas de trabajo de Murex MX.3 se pueden ejecutar en bases de datos como Oracle, Sybase o SQL Server. Esta arquitectura se centra en los detalles para implementar la aplicación MX.3 con Oracle como base de datos.

Descargue un archivo Visio de esta arquitectura.

Flujo de trabajo

- Acceda al componente de la capa de presentación de MX.3 del nivel de aplicación hospedado en Azure mediante una conexión VPN o Azure ExpressRoute entre Azure y el entorno local. La conexión está protegida mediante Azure Firewall.

- Acceda a la capa de presentación mediante soluciones de infraestructura de escritorio virtual (VDI), como Citrix. También puede acceder directamente a la capa mediante una aplicación de escritorio o mediante la interfaz web proporcionada por la aplicación MX.3.

- El nivel de aplicación contiene la capa de presentación, la capa de negocio, la capa de orquestación y la capa de cuadrícula. Accede a la base de datos de Oracle para almacenar y recuperar datos.

- La capa de presentación accede a los componentes de la capa de negocio, la capa de orquestación y la capa de cuadrícula para completar el proceso de negocio.

- La base de datos de Oracle usa SSD prémium de Azure o Azure NetApp Files como mecanismo de almacenamiento para un acceso más rápido.

- El nivel de aplicación accede a los servicios de Azure Key Vault para almacenar de forma segura las claves de cifrado y los secretos.

- Los usuarios administradores acceden de forma segura a los servidores de Murex MX.3 mediante el servicio Azure Bastion.

Componentes

- Azure Bastion: Azure Bastion es un servicio totalmente administrado que proporciona acceso más seguro y sin problemas por medio del Protocolo de escritorio remoto (RDP) y el protocolo Secure Shell (SSH) a las máquinas virtuales sin exponerlas mediante direcciones IP públicas.

- Azure Monitor: Azure Monitor le permite recopilar y analizar los datos de telemetría de sus entornos de Azure y locales, y actuar sobre dichos datos.

- Azure Firewall: Azure Firewall es un servicio de seguridad de firewall de red inteligente y nativo de nube que proporciona la mejor protección contra amenazas para las cargas de trabajo en la nube que se ejecutan en Azure.

- Azure ExpressRoute: utilice Azure ExpressRoute para crear conexiones privadas entre los centros de datos de Azure y la infraestructura de su entorno local o de coubicación.

- Azure Files: recursos compartidos de archivos en la nube totalmente administrados a los que se puede acceder mediante los protocolos estándar del sector SMB y NFS.

- Azure Disk Storage: Azure Disk Storage ofrece almacenamiento en bloques duradero y de alto rendimiento para aplicaciones críticas y críticas para la empresa.

- Azure Site Recovery: implemente procesos de replicación, conmutación por error y recuperación con Site Recovery para ayudar a mantener las aplicaciones en funcionamiento durante las interrupciones planeadas y no planeadas.

- Azure NetApp Files: Azure NetApp Files es un servicio de almacenamiento de archivos de alto rendimiento, medido y de clase empresarial.

- Azure Key Vault: use Azure Key Vault para almacenar y acceder de forma segura a los secretos.

- Azure VPN Gateway: VPN Gateway envía el tráfico cifrado entre una red virtual de Azure y una ubicación local mediante la red pública de Internet.

- Azure Policy: utilice Azure Policy para crear, asignar y administrar las definiciones de directivas en el entorno de Azure.

- Azure Backup: Azure Backup es una solución de copia de seguridad rentable, segura y con un solo clic que se puede escalar en función de las necesidades de almacenamiento de copias de seguridad.

Detalles del escenario

Murex es un proveedor líder de software global para operaciones bursátiles, gestión de riesgos y procesamiento, y soluciones posteriores al comercio para mercados de capital. Muchos bancos implementan la plataforma MX.3 de tercera generación de Murex para administrar riesgos, acelerar la transformación y simplificar el cumplimiento, todo ello al tiempo que impulsan el crecimiento de los ingresos. La plataforma de Murex permite a los clientes obtener un mayor control de sus operaciones, mejorar la eficiencia y reducir el costo operativo.

MX.3 es una aplicación cliente/servidor basada en una estructura de arquitectura de tres niveles. Los bancos usan MX.3 para sus requisitos empresariales, como las ventas y el comercio, la administración de riesgos empresariales y las garantías e inversiones.

Microsoft Azure proporciona a los clientes de Murex una manera rápida y sencilla de crear y escalar una infraestructura de MX.3. Azure permite un entorno seguro, confiable y eficaz para sistemas de producción, desarrollo y pruebas. Reduce significativamente el costo de la infraestructura necesaria para operar el entorno de MX.3.

Para obtener información detallada sobre los distintos niveles y capas de la aplicación Murex MX.3, y los requisitos de proceso y almacenamiento, póngase en contacto con el equipo técnico de Murex.

Linux es una marca comercial de su empresa correspondiente. El uso de esta marca no implica ninguna aprobación.

Posibles casos de uso

Esta solución es idónea para su uso en el sector financiero. Los siguientes son algunos casos de uso potenciales.

- Obtener un mejor control de las operaciones, mejorar la eficiencia y reducir el costo de la infraestructura.

- Crear un entorno seguro, confiable y eficaz para producción y desarrollo.

Consideraciones

Estas consideraciones implementan los pilares del marco de buena arquitectura de Azure, que es un conjunto de principios guía que se pueden usar para mejorar la calidad de una carga de trabajo. Para más información, consulte Marco de buena arquitectura de Microsoft Azure.

Murex MX.3 es una carga de trabajo compleja con requisitos de alta memoria, baja latencia y alta disponibilidad. En esta sección, se describen algunas de las consideraciones técnicas que se deben analizar al implementar una carga de trabajo de Murex MX.3 en Azure.

- MX.3 usa una arquitectura cliente/servidor. Al implementarlo en Azure, debe seguir una arquitectura de infraestructura como servicio (IaaS). Analice cuidadosamente los servicios de Azure nativos para asegurarse de que cumplen los requisitos técnicos de Murex.

- Puede implementar la solución MX.3 en Azure por completo o puede implementar un conjunto parcial de componentes de Azure mediante un modelo híbrido. En este artículo, no se tratan los modelos híbridos. Debe analizar cuidadosamente la arquitectura y los requisitos técnicos antes de usar un modelo híbrido de implementación. Los modelos híbridos de implementación para MX.3 están sujetos a revisión técnica por parte del equipo de Murex.

- Puede acceder al nivel de cliente de MX.3 directamente desde el escritorio del usuario o mediante soluciones de VDI como Citrix.

- Las cargas de trabajo de Murex MX.3 en varios niveles requieren tipos específicos de recursos de proceso para cumplir los requisitos funcionales y técnicos. Consulte la arquitectura de Murex MX.3 para comprender los requisitos de proceso, memoria y almacenamiento de una carga de trabajo de MX.3.

- La aplicación MX.3 requiere conectividad externa (Internet) e interna (local) para realizar tareas. La arquitectura de Azure para la aplicación MX.3 debe admitir un modelo de conectividad seguro para integrarse con servicios internos y externos. Use una VPN de sitio a sitio de Azure o ExpressRoute (recomendado) para conectarse con los servicios locales.

- Para la copia de seguridad, puede usar los servicios de copia de seguridad nativos de Azure combinados con Azure Storage. Use estos servicios para las copias de seguridad diarias, semanales o mensuales de las máquinas virtuales de la aplicación o cualquier otro requisito específico de copia de seguridad o archivado del nivel de aplicación. Para los requisitos de base de datos, use las herramientas de copia de seguridad o replicación nativa de la base de datos.

- Para obtener alta disponibilidad y resistencia en las soluciones de Murex en Azure, debe ejecutar cada capa del nivel de aplicación en al menos dos máquinas virtuales. Puede usar una configuración del conjunto de disponibilidad de Azure para lograr una alta disponibilidad en varias máquinas virtuales. También puede usar Azure Virtual Machine Scale Sets para la redundancia y mejorar el rendimiento de las aplicaciones que se distribuyen entre varias instancias. Para lograr una alta disponibilidad para la capa de orquestación, hospédela en varias instancias e invoque las instancias mediante scripts personalizados. Puede usar características de alta disponibilidad de base de datos como Oracle Data Guard o SQL Server Always On para lograr los requisitos de alta disponibilidad.

- Para lograr las métricas de rendimiento necesarias para las cargas de trabajo de Murex, considere la posibilidad de almacenar el directorio de la aplicación MX.3 y las bases de datos en Azure Managed Disks con SSD prémium. En el caso de operaciones de entrada y salida por segundo elevadas y requisitos de baja latencia, puede usar Azure NetApp Files como opción de almacenamiento. Puede usar un grupo con ubicación por proximidad y una aceleración de red en Azure para lograr un alto rendimiento de red entre capas.

- Puede usar Azure Monitor para supervisar los componentes de la infraestructura de Azure. Puede usar su mecanismo de alertas para tomar cualquier acción preventiva, como el escalado automático o la notificación.

- Use servicios como Azure Key Vault para satisfacer los requisitos de seguridad de la aplicación MX.3 en Azure mediante el almacenamiento de claves y certificados. Puede usar redes virtuales de Azure, grupos de seguridad de red (NSG) y grupos de seguridad de aplicaciones para controlar el acceso entre varias capas y niveles. Puede usar Azure Firewall, la protección contra DDoS y los servicios Azure Application Gateway o Web Application Firewall para proteger la capa de front-end en función de los requisitos de seguridad.

- Puede lograr la automatización de la infraestructura mediante servicios de infraestructura como código (IaC), como las plantillas de Azure Resource Manager o los scripts de Terraform. Puede usar las herramientas de DevOps de Murex para satisfacer los requisitos de DevOps de nivel de aplicación.

Confiabilidad

La confiabilidad garantiza que la aplicación pueda cumplir los compromisos contraídos con los clientes. Para más información, consulte Resumen del pilar de fiabilidad.

- Todas las capas del nivel de aplicación se hospedan en al menos dos máquinas virtuales o en conjuntos de escalado de máquinas virtuales dentro de cada zona de disponibilidad para admitir una alta resistencia.

- Las capas de negocio y de cuadrícula del nivel de aplicación se hospedan en conjuntos de escalado de máquinas virtuales. Estos conjuntos de escalado admiten el escalado automático de las máquinas virtuales en función de las condiciones preconfiguradas.

- En el caso de las capas de orquestación, los servidores se pueden distribuir entre diferentes máquinas virtuales si es necesario. Si hay problemas con una de las máquinas virtuales, puede configurar scripts de automatización (plantilla de Resource Manager o Terraform) y notificaciones de alertas para aprovisionar automáticamente más máquinas virtuales.

- Para el nivel de persistencia, puede lograr una alta disponibilidad de la base de datos de Oracle mediante una solución de Oracle Data Guard. En esta solución, varias máquinas virtuales se ejecutan en varias zonas de disponibilidad con la replicación activa configurada entre ellas.

- En el nivel de aplicación, se hospedan máquinas virtuales redundantes para cada una de las capas. Si hay un desastre en cualquiera de las máquinas virtuales, Azure garantiza que otra instancia de la máquina virtual se aprovisione automáticamente para admitir el nivel necesario de recuperación ante desastres.

- Para la recuperación ante desastres, debe ejecutar el sitio de recuperación ante desastres en otra región de Azure. Puede usar configuraciones de recuperación ante desastres activo-activo o activo-pasivo en función de los requisitos de objetivo de punto de recuperación y de tiempo de recuperación. Puede usar Site Recovery para automatizar el proceso de recuperación ante desastres y la replicación nativa de las bases de datos. También puede usar herramientas de copia de seguridad para lograr el nivel necesario de métricas de RPO.

- Para el nivel de persistencia, debe configurar Oracle DataGuard con el máximo rendimiento (confirmación sincrónica) para evitar cualquier impacto en MX.3. Las instancias de base de datos de Oracle entre zonas de disponibilidad garantizan que la aplicación se recupere con una pérdida de datos mínima.

- Si se produce un error en una región, puede usar scripts de automatización (Resource Manager o Terraform) o los servicios de Site Recovery para aprovisionar el entorno rápidamente en una región emparejada de Azure.

- En función de los requisitos de objetivo de punto de recuperación, puede usar soluciones nativas de copia de seguridad de Oracle como Recovery Manager (RMAN) para hacer copias de seguridad periódicas de la base de datos y restaurarla.

Seguridad

La seguridad proporciona garantías contra ataques deliberados y el abuso de datos y sistemas valiosos. Para más información, consulte Introducción al pilar de seguridad.

- Puede usar Azure Firewall para proteger la red virtual de MX.3. Ayuda en la inteligencia sobre amenazas y el control del tráfico entrante a la capa de presentación y del tráfico saliente desde el nivel de aplicación a Internet.

- Tener grupos de seguridad de red en la subred de la aplicación y la subred de base de datos en una aplicación MX.3 puede proporcionar control sobre el tráfico de red que fluye dentro y fuera de la base de datos, la empresa y la capa de orquestación.

- Puede usar el servicio Azure Key Vault para almacenar de forma segura cualquier información confidencial y certificados.

Optimización de costos

La optimización de costos trata de buscar formas de reducir los gastos innecesarios y mejorar las eficiencias operativas. Para más información, vea Información general del pilar de optimización de costos.

- Puede hospedar recursos de infraestructura para soluciones de VDI como Citrix en Azure. El nivel de cliente usa soluciones de VDI para acceder al nivel de aplicación y optimizar el costo general y el rendimiento de la solución.

- Para el proceso, use Azure Reservations y el plan de ahorro de Azure para el proceso y obtenga un ahorro significativo en los precios de pago por uso.

Puede usar la calculadora de precios de Azure para calcular los costos.

Excelencia operativa

La excelencia operativa abarca los procesos de las operaciones que implementan una aplicación y la mantienen en ejecución en producción. Para más información, consulte Introducción al pilar de excelencia operativa.

- Puede usar Azure Monitor para supervisar la plataforma y usar los registros de Azure Monitor para supervisar la aplicación. No obstante, también puede configurar su propia herramienta personalizada para supervisar la plataforma y la aplicación si es necesario.

- Puede usar el etiquetado de recursos para etiquetar los recursos y ampliar la supervisión de alertas y notificaciones mediante la integración eficaz de un sistema de administración de servicios de TI.

- Puede usar herramientas de IaC como las plantillas de Resource Manager o los scripts de Terraform para automatizar el proceso de aprovisionamiento de la infraestructura. Puede usar herramientas de Azure DevOps para integrar las herramientas de IaC con la cadena de herramientas de DevOps de Murex.

- Puede usar directivas de Azure para codificar los requisitos de seguridad o cumplimiento, y validar el entorno de Azure para los requisitos de auditoría y cumplimiento.

Puede aprovisionar las máquinas virtuales del nivel de orquestación del nivel de aplicación mediante scripts personalizados.

Eficiencia del rendimiento

La eficiencia del rendimiento es la capacidad de la carga de trabajo para escalar con el fin de satisfacer de manera eficiente las demandas que los usuarios hayan ejercido sobre ella. Para obtener más información, vea Resumen del pilar de eficiencia del rendimiento.

- Puede lograr un alto rendimiento del almacenamiento para un servidor de bases de datos mediante el almacenamiento Ultra de Azure NetApp Files para hospedar la base de datos de Oracle. Sin embargo, también puede usar una máquina virtual de Azure con un disco administrado para reducir el rendimiento de almacenamiento, como el almacenamiento SSD prémium.

- Para escenarios de baja latencia, use grupos con ubicación por proximidad de Azure entre la aplicación y el nivel de persistencia.

- Para mejorar el rendimiento y la confiabilidad, use ExpressRoute para conectarse a un sistema local.

- Puede usar Azure Files para almacenar los archivos utilizados por el nivel de aplicación de MX.3, como archivos de configuración, archivos de registro y archivos binarios.

Modelo de red en estrella tipo hub-and-spoke

Una consideración clave al implementar cargas de trabajo de MX.3 en Azure es definir la arquitectura de la zona de aterrizaje. Esta arquitectura contiene la suscripción, el grupo de recursos, el aislamiento de red virtual y la conectividad entre los distintos componentes de la solución. En esta sección, se describe la arquitectura de la zona de aterrizaje para implementar una carga de trabajo de MX.3 en Azure, basada en Microsoft Cloud Adoption Framework.

En el diagrama siguiente, se muestra una vista general de una zona de aterrizaje que usa la topología de red en estrella tipo hub-and-spoke en Azure.

- El uso de este modelo permite un aislamiento seguro de las redes de radio que se usan para ejecutar entornos diferentes. El modelo también mantiene el acceso de control seguro y una capa de servicio compartido en la red del concentrador.

- Puede usar el mismo modelo en estrella tipo hub-and-spoke en otra región, ya que es una solución de varias regiones. Puede crear un centro para cada región, seguido de radios diferentes para no producción y producción.

- Puede usar esta zona de aterrizaje para una sola suscripción o varias suscripciones en función de cómo clasifique las aplicaciones la organización.

A continuación, se describe cada componente de la zona de aterrizaje.

Centro de conectividad: el centro de conectividad es una red virtual que actúa como una ubicación central para administrar la conectividad externa con la red local de un cliente de MX.3 y los servicios de hospedaje usados por varias cargas de trabajo.

Radio: los radios son redes virtuales que hospedan las cargas de trabajo de Azure de MX.3 y se conectan al centro de conectividad central mediante el emparejamiento de red virtual.

Emparejamiento de red virtual: las redes virtuales de concentrador y radio están conectadas mediante el emparejamiento de red virtual, que admite conexiones de baja latencia entre las redes virtuales.

Puerta de enlace: se usa una puerta de enlace para enviar tráfico desde la red local de un cliente de MX.3 a la red virtual de Azure. Puede cifrar el tráfico antes de que se envíe.

Subred de puerta de enlace: la puerta de enlace que envía tráfico desde el entorno local a Azure usa una subred específica llamada subred de puerta de enlace. Esta subred forma parte del intervalo de direcciones IP de red virtual que se especifican al configurar una red virtual. Contiene las direcciones IP que usan los recursos y servicios de puerta de enlace de la red virtual.

Máquina virtual de Jumpbox de Azure: el jumpbox conecta las máquinas virtuales de Azure de las capas de aplicación y persistencia mediante una dirección IP dinámica. El jumpbox impide que se expongan al público todas las máquinas virtuales de aplicación y de base de datos. Esta conexión es el punto de entrada para conectarse mediante RDP desde la red local.

Azure Firewall: debe enrutar cualquier conectividad entrante y saliente entre las máquinas virtuales de MX.3 e Internet mediante Azure Firewall. Algunos ejemplos típicos de esta conectividad son la sincronización de tiempo o la actualización de definiciones de antivirus.

Azure Bastion: mediante Azure Bastion, puede conectarse de forma segura a las máquinas virtuales de aplicación y de base de datos mediante Azure Portal. Implemente el host de Azure Bastion dentro de la red virtual del centro de conectividad y, a continuación, acceda a las máquinas virtuales de las redes virtuales de radio emparejadas. Este componente es opcional y puede usarlo según sea necesario.

Subred de Azure Bastion: Azure Bastion requiere una subred dedicada llamada AzureBastionSubnet. Debe crear esta subred en el centro de conectividad y debe implementar el host bastion en esta subred.

Subred de administración de Azure: el jumpbox de Azure debe estar en la subred de administración. El jumpbox contiene las máquinas virtuales que implementan las funcionalidades de administración y supervisión para las máquinas virtuales de aplicación y de base de datos en la red virtual de radio.

Subred de aplicación: puede colocar todos los componentes del nivel de aplicación aquí. Tener una subred de aplicación dedicada también ayuda a controlar el tráfico a las capas de negocio, orquestación y servicios técnicos mediante grupos de seguridad de red.

Subred de base de datos: puede colocar los componentes de la subred de base de datos en una subred dedicada para administrar el tráfico alrededor de la base de datos.

Vínculo privado: varios servicios de Azure, como los almacenes de Recovery Services, Azure Cache for Redis y Azure Files se conectan mediante un vínculo privado a la red virtual. Tener un vínculo privado entre estos servicios y la red virtual protege la conexión entre los puntos de conexión de Azure al eliminar la exposición de los datos a Internet.

Colaboradores

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Creadores de entidad de seguridad:

- Gansu Adhinarayanan | Director, Estratega tecnológico asociado

- Vandana Bagalkot | Arquitecto principal de soluciones en la nube

- Marc van Houten | Arquitecto sénior de soluciones en la nube

Otros colaboradores:

- Astha Malik | Responsable de programas sénior

- Jason Martinez | Escritor técnico

Para ver los perfiles no públicos de LinkedIn, inicie sesión en LinkedIn.

Pasos siguientes

- Centralización de los servicios principales mediante la arquitectura de red virtual en estrella tipo hub-and-spoke de Azure

- Introducción a las aplicaciones Finance and Operations

- Topología de red de concentrador y radio

- Arquitectura de Murex MX.3

- Procedimientos recomendados para el éxito con IaaS de Oracle en Azure

- Arquitecturas de referencia para Oracle Database Enterprise Edition en Azure

- Ejecución de las cargas de trabajo de Oracle más exigentes en Azure sin sacrificar el rendimiento ni la escalabilidad