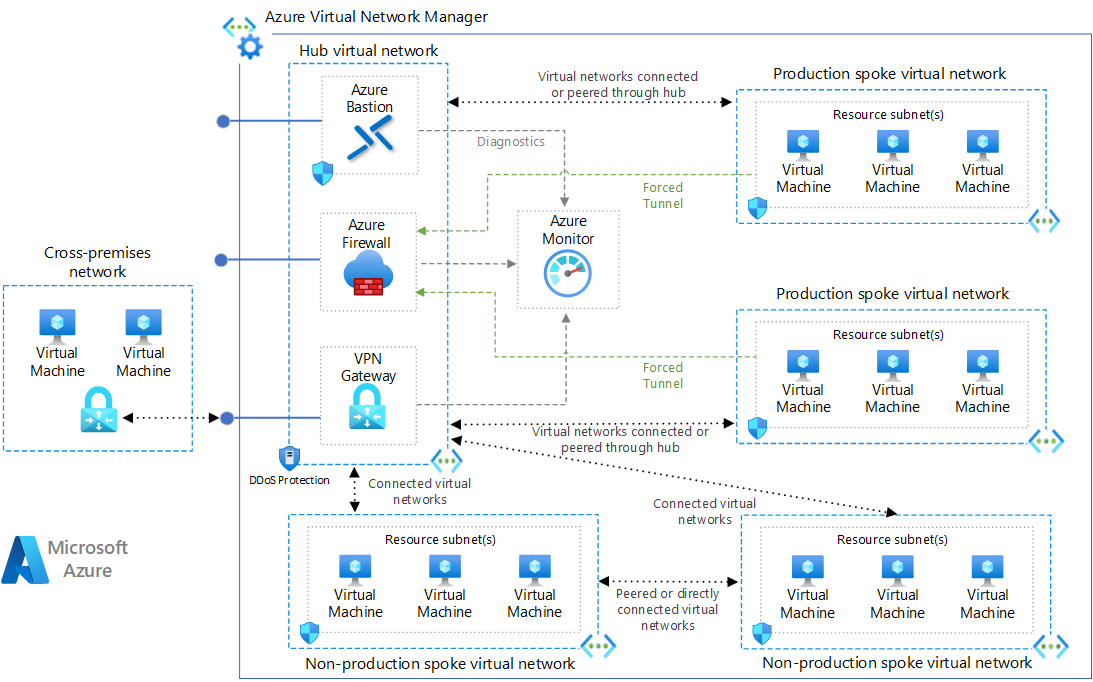

Topología de red en estrella tipo hub-and-spoke en Azure

Esta arquitectura de referencia implementa un patrón de red en estrella tipo hub-and-spoke con componentes de infraestructura de centro administrados por el cliente. Para obtener una solución de infraestructura de concentrador administrado por Microsoft, consulte Topología de red en estrella tipo Hub-spoke con Azure Virtual WAN.

Hub-spoke es una de las topologías de red recomendadas por Cloud Adoption Framework. Consulte Definición de una topología de red de Azure para comprender por qué esta topología se considera un procedimiento recomendado para muchas organizaciones.

Architecture

Descargue un archivo de Visio de esta arquitectura.

Hub-spoke concepts

Las topologías de red en estrella tipo hub-spoke suelen incluir los siguientes conceptos arquitectónicos:

Red virtual del concentrador: la red virtual del concentrador hospeda los servicios compartidos de Azure. Las cargas de trabajo hospedadas en las redes virtuales de radio pueden usar estos servicios. La red virtual de centro es el punto central de conectividad para las redes entre entornos locales. El concentrador contiene el punto de salida principal y proporciona un mecanismo para conectar un radio a otro en situaciones en las que se necesita tráfico entre redes virtuales.

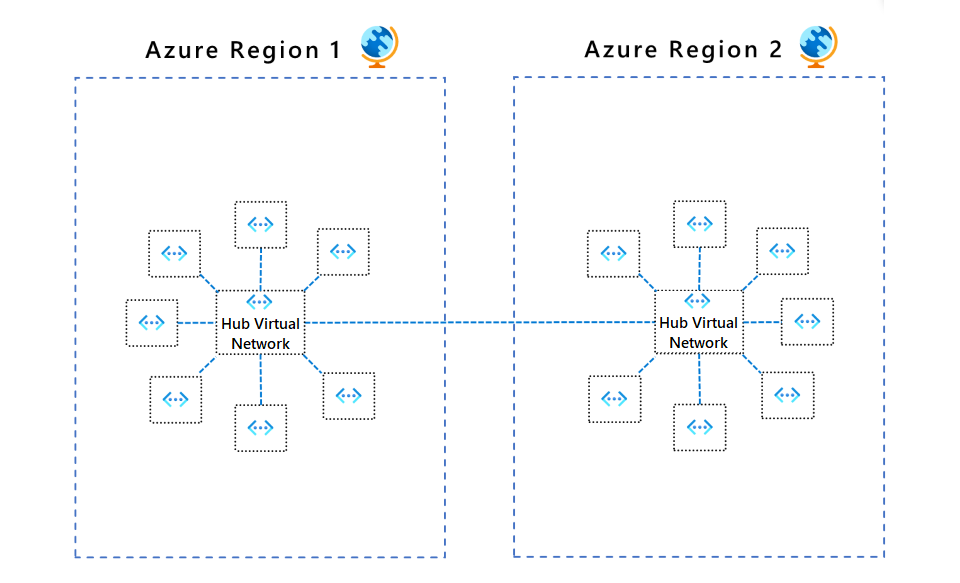

Un centro es un recurso regional. Las organizaciones que tienen sus cargas de trabajo en varias regiones deben tener varios centros, uno por región.

El centro habilita los conceptos siguientes:

Cross-premise gateway - Cross-premise connectivity is the ability to connect and integrate different network environments to one another. Esta puerta de enlace suele ser una VPN o un circuito ExpressRoute.

Egress control - The management and regulation of outbound traffic that originates in the peered spoke virtual networks.

(opcional) Control de entrada : la administración y regulación del tráfico entrante a los puntos de conexión que existen en redes virtuales de radio emparejadas.

Remote access - Remote access is how individual workloads in spoke networks are accessed from network location other than the spoke's own network. Esto podría ser para los datos o el plano de control de la carga de trabajo.

Acceso de radio remoto para máquinas virtuales : el concentrador puede ser una ubicación cómoda para crear una solución de conectividad remota entre organizaciones para el acceso RDP y SSH a las máquinas virtuales distribuidas en todas las redes radiales.

Routing - Manages and directs traffic between the hub and the connected spokes to enable secure and efficient communication.

Redes virtuales de radio: las redes virtuales radiales aíslan y administran las cargas de trabajo por separado en cada radio. Cada carga de trabajo puede incluir varios niveles, con varias subredes que se conectan mediante equilibradores de carga de Azure. Los radios pueden existir en distintas suscripciones y representar entornos diferentes, como producción y no producción. Una carga de trabajo podría incluso distribuirse entre varios radios.

En la mayoría de los escenarios, un radio solo debe emparejarse con una sola red central y esa red central debe estar en la misma región que el radio.

Estas redes radiales siguen las reglas para el acceso saliente predeterminado. Un propósito principal de esta topología de red en estrella tipo hub-spoke es dirigir generalmente el tráfico saliente de Internet a través de los mecanismos de control ofrecidos por el centro.

de conectividad cruzada de red virtual: la conectividad de red virtual es la ruta de acceso en la que una red virtual aislada puede comunicarse con otra a través de un mecanismo de control. El mecanismo de control aplica los permisos y la dirección permitida de las comunicaciones entre redes. Un centro proporcionará una opción para admitir la selección de conexiones entre redes para fluir a través de la red centralizada.

DNS - Hub-spoke solutions are often responsible for providing a DNS solution to be used by all peered spokes, especially for cross-premises routing and for private endpoint DNS records.

Components

Azure Virtual Network es el bloque de creación fundamental para las redes privadas en Azure. Virtual Network permite muchos recursos de Azure, como las máquinas virtuales de Azure, para la comunicación segura con otros usuarios, con Internet y con las redes entre entornos locales.

This architecture connects virtual networks to the hub by using peering connections which are non-transitive, low-latency connections between virtual networks. Las redes virtuales emparejadas pueden intercambiar tráfico a través de la red troncal de Azure sin necesidad de un enrutador. En una arquitectura en estrella tipo hub-spoke, el emparejamiento directo de redes virtuales entre sí es mínimo y está reservado para escenarios de casos especiales.

Azure Bastion is a fully managed service that provides more secure and seamless Remote Desktop Protocol (RDP) and Secure Shell Protocol (SSH) access to VMs without exposing their public IP addresses. En esta arquitectura, Azure Bastion se usa como una oferta administrada para admitir el acceso directo a las máquinas virtuales en radios conectados.

Azure Firewall is a managed cloud-based network security service that protects Virtual Network resources. Este servicio de firewall con estado tiene alta disponibilidad integrada y escalabilidad en la nube sin restricciones para ayudarle a crear, aplicar y registrar directivas de conectividad de red y aplicaciones en suscripciones y redes virtuales.

En esta arquitectura, Azure Firewall tiene varios roles potenciales. El firewall es el punto de salida principal para el tráfico destinado a Internet desde las redes virtuales de radio emparejadas. El firewall también se puede usar para inspeccionar el tráfico entrante mediante reglas IDPS. Por último, el firewall también se puede usar como servidor proxy DNS para admitir reglas de tráfico FQDN.

VPN Gateway is a specific type of virtual network gateway that sends encrypted traffic between a virtual network on Azure and different network over the public internet. También puede usar VPN Gateway para enviar tráfico cifrado entre otras redes virtuales de concentradores a través de la red de Microsoft.

En esta arquitectura, sería una opción para conectar algunos o todos los radios a la red remota. Los radios normalmente no implementarían su propia instancia de VPN Gateway y, en su lugar, usarían la solución centralizada que ofrece el centro. Debe establecer la configuración de enrutamiento para administrar esta conectividad.

La puerta de enlace de Azure ExpressRoute intercambia rutas IP y enruta el tráfico de red entre la red local y la red virtual de Azure. En esta arquitectura, ExpressRoute sería la opción alternativa a una instancia de VPN Gateway para conectar algunos o todos los radios a una red remota. Los radios no implementarían su propio ExpressRoute y, en su lugar, esos radios usarían la solución centralizada que ofrece el centro. Al igual que con una instancia de VPN Gateway, debe establecer la configuración de enrutamiento para administrar esta conectividad.

Azure Monitor can collect, analyze, and act on telemetry data from cross-premises environments, including Azure and on-premises. Azure Monitor le ayuda a maximizar el rendimiento y la disponibilidad de las aplicaciones y a identificar de forma proactiva los problemas en cuestión de segundos. En esta arquitectura, Azure Monitor es el receptor de registros y métricas para los recursos del centro y para las métricas de red. Azure Monitor también se puede usar como receptor de registro para los recursos de las redes radiales, pero es una decisión para las distintas cargas de trabajo conectadas y esta arquitectura no lo exige.

Alternatives

Esta arquitectura implica la creación, configuración y mantenimiento de varios primitivos de recursos de Azure, a saber: virtualNetworkPeerings, routeTablesy subnets.

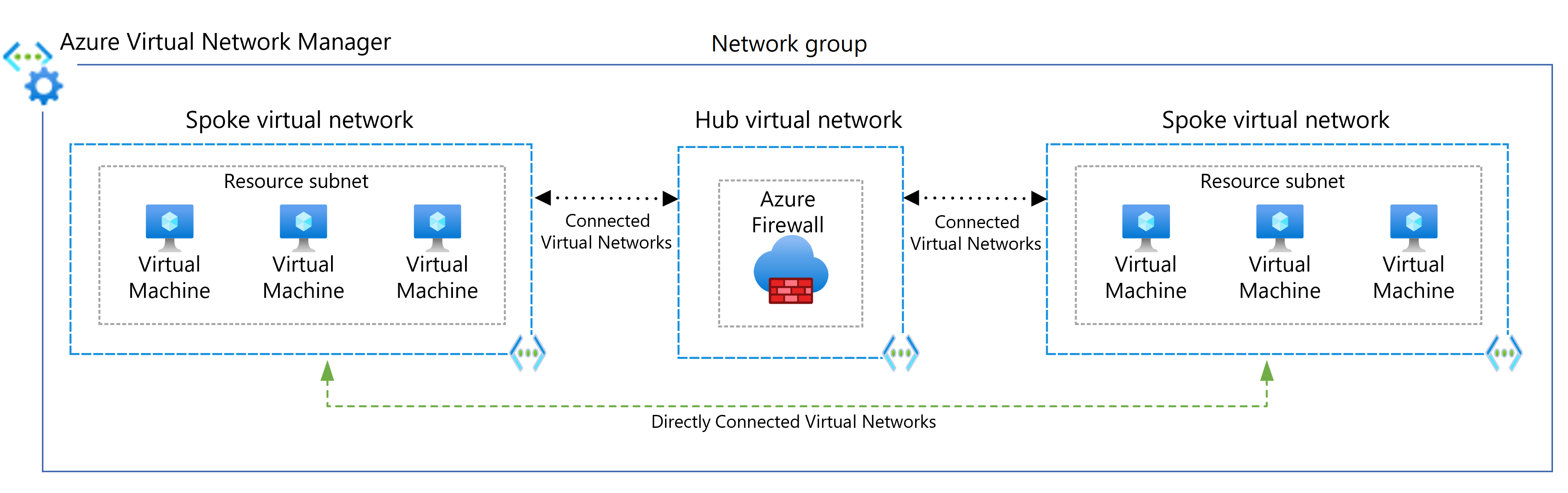

Azure Virtual Network Manager es un servicio de administración que le ayuda a agrupar, configurar, implementar y administrar redes virtuales a gran escala en suscripciones, regiones y directorios de Microsoft Entra. With Virtual Network Manager, you can define network groups to identify and logically segment your virtual networks. You can use connected groups that allow virtual networks within a group to communicate with each other as if they were manually connected. Esta capa agrega una capa de abstracción sobre esos primitivos para centrarse en describir la topología de red frente a trabajar sobre la implementación de esa topología.

Se recomienda evaluar el uso de Virtual Network Manager como una manera de optimizar el tiempo que pasa con las operaciones de administración de red. Evalúe el costo del servicio con respecto al valor calculado o ahorro para determinar si Virtual Network Manager es una ventaja neta para el tamaño y la complejidad de la red.

Scenario details

Esta arquitectura de referencia implementa un patrón de red en estrella tipo hub-and-spoke en el que la red virtual de centro actúa como punto central de conectividad con muchas redes virtuales de radio. Las redes virtuales de radio se conectan con el centro y se pueden usar para aislar las cargas de trabajo. También puede habilitar escenarios entre locales usando el centro para conectarse a las redes locales.

Esta arquitectura describe un patrón de red con componentes de infraestructura de centro administrados por el cliente. Para obtener una solución de infraestructura de concentrador administrado por Microsoft, consulte Topología de red en estrella tipo Hub-spoke con Azure Virtual WAN.

Las ventajas de usar una configuración de concentrador y radio administrado por el cliente incluyen:

- Cost savings

- Superación de los límites de las suscripciones

- Workload isolation

- Flexibility

- Más control sobre cómo se implementan las aplicaciones virtuales de red (NVA), como el número de NIC, el número de instancias o el tamaño de proceso.

- Uso de NVA que no son compatibles con Virtual WAN

Para obtener más información, consulte Topología de red en estrella tipo Hub-and-spoke.

Posibles casos de uso

Algunos de los usos típicos de una arquitectura en estrella tipo hub-and-spoke incluyen cargas de trabajo que:

- Tienen varios entornos que requieren servicios compartidos. Por ejemplo, puede que una carga de trabajo tenga entornos de desarrollo, pruebas y producción. Los servicios compartidos pueden incluir identificadores de DNS, protocolo de tiempo de red (NTP) o Active Directory Domain Services (AD DS). Los servicios compartidos se colocan en la red virtual de centro, mientras que cada entorno se implementa en un radio diferente para mantener el aislamiento.

- No requieren conectividad entre sí, pero requieren acceso a servicios compartidos.

- Requieren control central sobre la seguridad, como un firewall de red perimetral (también conocido como DMZ) en el centro con administración de cargas de trabajo segregada en cada radio.

- Requieren un control central sobre la conectividad, como la conectividad selectiva o el aislamiento entre radios de determinados entornos o cargas de trabajo.

Recommendations

Las siguientes recomendaciones aplican para la mayoría de los escenarios. Siga estas recomendaciones a menos que tenga requisitos concretos que las invaliden.

Grupos de recursos, suscripciones y regiones

En esta solución de ejemplo se usa un único grupo de recursos de Azure. También puede implementar el centro y cada radio en diferentes grupos de recursos y suscripciones.

Cuando se emparejan redes virtuales en distintas suscripciones, las suscripciones pueden estar asociadas al mismo inquilino de Microsoft Entra o a uno diferente. Esta flexibilidad permite la administración descentralizada de cada carga de trabajo, al tiempo que se mantienen los servicios compartidos en el centro. Consulte Creación de un emparejamiento de redes virtuales: Resource Manager, distintas suscripciones y inquilinos de Microsoft Entra.

Zonas de aterrizaje de Azure

La arquitectura de la zona de aterrizaje de Azure se basa en la topología en estrella tipo hub-spoke. En esa arquitectura, los recursos compartidos y la red del centro se administran mediante un equipo de plataforma centralizado, mientras que los radios comparten un modelo de copropiedad con el equipo de la plataforma y el equipo de carga de trabajo que usa la red de radios. Todos los centros residen en una suscripción de "conectividad" para la administración centralizada, mientras que las redes virtuales radiales existen en muchas suscripciones de cargas de trabajo individuales, denominadas suscripciones de zona de aterrizaje de aplicaciones.

Subredes de la red virtual

En las siguientes recomendaciones se describe cómo se deben configurar las subredes de la red virtual.

GatewaySubnet

La puerta de enlace de red virtual requiere esta subred. También puede usar una topología en estrella tipo hub-and-spoke sin puerta de enlace en caso de que no necesite conectividad de red entre locales.

Cree una subred denominada GatewaySubnet con un intervalo de direcciones de al menos 26. El intervalo de direcciones de /26 proporciona a la subred suficientes opciones de configuración de escalabilidad para evitar alcanzar las limitaciones de tamaño de la puerta de enlace en el futuro y adaptarse a un mayor número de circuitos ExpressRoute. Para más información sobre cómo configurar la puerta de enlace, consulte Red híbrida mediante una puerta de enlace de VPN.

AzureFirewallSubnet

Create a subnet named AzureFirewallSubnet with an address range of at least /26. Independientemente de la escala, el intervalo de direcciones /26 es el tamaño recomendado y cubre las posibles limitaciones de tamaño en el futuro. Esta subred no admite grupos de seguridad de red (NSG).

Azure Firewall necesita esta subred. Si usa una aplicación virtual de red asociada (NVA), siga sus requisitos de red.

Conectividad de la red de radio

El emparejamiento de red virtual o los grupos conectados son relaciones no transitivas entre redes virtuales. Si necesita que las redes virtuales de radio se conecten entre sí, agregue una conexión de emparejamiento entre esos radios o colóquelas en el mismo grupo de red.

Conexiones de radio a través de Azure Firewall o NVA

El número de emparejamientos de red virtual por red virtual es limitado. Si tiene varios radios que necesitan conectarse entre sí, se podría quedar sin conexiones de emparejamiento. Los grupos conectados también tienen limitaciones. For more information, see Networking limits and Connected groups limits.

En este escenario, considere la posibilidad de usar rutas definidas por el usuario (UDR) para forzar que el tráfico de radio se envíe a Azure Firewall o a una NVA que actúa como un enrutador en el centro. Este cambio permitirá que los radios se conecten entre sí. Para admitir esta configuración, debe implementar una instancia de Azure Firewall con la configuración de túnel forzado habilitada. Para más información, consulte Tunelización forzada de Azure Firewall.

La topología de este diseño arquitectónico facilita los flujos de salida. Aunque Azure Firewall se usa principalmente para la seguridad de salida, también puede ser un punto de entrada. Para más consideraciones sobre el enrutamiento de entrada de NVA del centro, consulte Firewall y Application Gateway para redes virtuales.

Conexiones radiales a redes remotas a través de una puerta de enlace de centro

Para configurar los radios para que se comuniquen con redes remotas a través de una puerta de enlace de centro, puede usar emparejamientos de red virtual o grupos de red conectados.

To use virtual network peerings, in the virtual network Peering setup:

- Configure the peering connection in the hub to Allow gateway transit.

- Configure la conexión de emparejamiento en cada radio para usar la puerta de enlace de la red virtual remota.

- Configure all peering connections to Allow forwarded traffic.

Para más información, consulte Creación de un emparejamiento de red virtual.

Para usar grupos de red conectados:

- En Virtual Network Manager, cree un grupo de red y agregue las redes virtuales miembro.

- Creación de una configuración de conectividad en estrella tipo hub-and-spoke.

- En Los grupos de red de radio, seleccione Concentrador como puerta de enlace.

Para más información, consulte Creación de una topología en estrella tipo hub-and-spoke con Azure Virtual Network Manager.

Comunicaciones de red de radio

Hay dos maneras principales de permitir que las redes virtuales de radio se comuniquen entre sí:

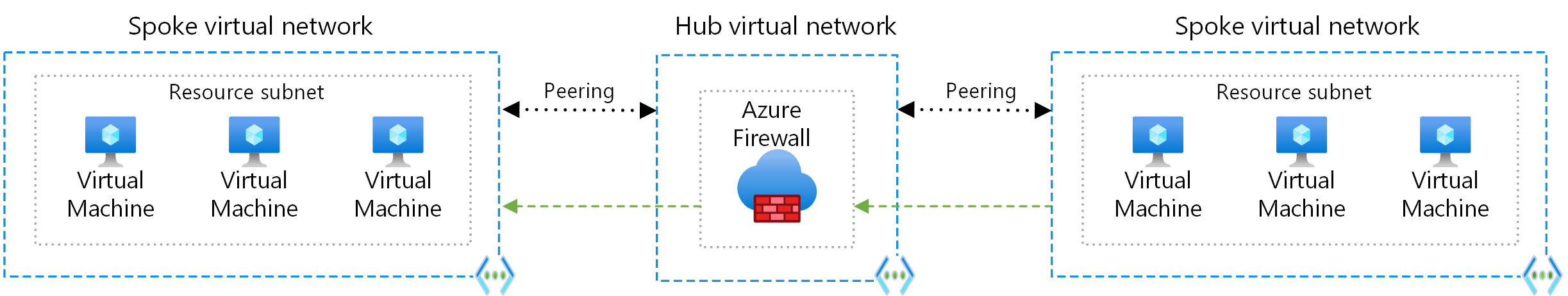

- Comunicación a través de una NVA como un firewall y un enrutador. Este método incurre en un salto entre los dos radios.

- Comunicación mediante el emparejamiento de red virtual o la conectividad directa de Virtual Network Manager entre radios. Este enfoque no provoca un salto entre los dos radios y se recomienda para minimizar la latencia.

- Private Link se puede usar para exponer de forma selectiva recursos individuales a otras redes virtuales. Por ejemplo, exponer un equilibrador de carga interno a una red virtual diferente, sin necesidad de formar ni mantener relaciones de emparejamiento o enrutamiento.

For more information on spoke-to-spoke networking patterns, see Spoke-to-spoke networking.

Comunicación a través de un NVA

Si necesita conectividad entre radios, considere la posibilidad de implementar Azure Firewall u otro NVA en el centro. A continuación, cree rutas para reenviar el tráfico de un radio al firewall o al dispositivo virtual de red, que puede realizar el enrutamiento al segundo radio. En este escenario, debe configurar las conexiones de emparejamiento para que permitan el tráfico reenviado.

También puede usar una puerta de enlace de VPN para enrutar el tráfico entre los radios, aunque esta decisión afecta a la latencia y el rendimiento. Para más información sobre la configuración, consulte Configuración del tránsito de VPN Gateway para el emparejamiento de redes virtuales.

Evalúe los servicios que comparte en el centro para asegurarse de que el centro se escale para tener un número mayor de radios. Por ejemplo, si el centro de conectividad proporciona servicios de firewall, tenga en cuenta los límites de ancho de banda de la solución de firewall al agregar varios radios. Puede mover algunos de estos servicios compartidos a un segundo nivel de centros.

Comunicación directa entre redes radiales

Para conectarse directamente entre redes virtuales de radio sin atravesar la red virtual de centro, puede crear conexiones de emparejamiento entre radios o habilitar la conectividad directa para el grupo de red. Es mejor limitar el emparejamiento o la conectividad directa a las redes virtuales de radio que forman parte del mismo entorno y carga de trabajo.

Al usar Virtual Network Manager, puede agregar redes virtuales de radio a grupos de red manualmente, o bien agregar redes automáticamente en función de las condiciones que defina.

En el diagrama siguiente se muestra el uso de Virtual Network Manager para la conectividad directa entre radios.

Considerations

Estas consideraciones implementan los pilares del marco de buena arquitectura de Azure, que es un conjunto de principios guía que se pueden usar para mejorar la calidad de una carga de trabajo. Para más información, consulte Microsoft Azure Well-Architected Framework.

Reliability

La confiabilidad garantiza que la aplicación pueda cumplir los compromisos que realice para sus clientes. Para obtener más información, consulte Información general sobre el pilar de confiabilidad.

Use Availability zones for Azure services in the hub that support them.

Como regla general, es mejor tener al menos un concentrador por región y conectar solo los radios a esos centros desde la misma región. Esta configuración ayuda a las regiones de mamparo a evitar un error en el centro de una región, lo que provoca errores de enrutamiento de red generalizados en regiones no relacionadas.

Para una mayor disponibilidad, puede utilizar ExpressRoute y una VPN para la conmutación por error. Consulte Conexión de una red local a Azure mediante ExpressRoute con conmutación por error de VPN y siga las instrucciones para diseñar y diseñar Azure ExpressRoute para lograr resistencia.

Debido a cómo Azure Firewall implementa reglas de aplicación de FQDN, asegúrese de que todos los recursos que van a salir a través del firewall usan el mismo proveedor DNS que el propio firewall. Sin esto, Azure Firewall podría bloquear el tráfico legítimo porque la resolución IP del firewall del FQDN difiere de la resolución IP del autor del tráfico del mismo FQDN. La incorporación del proxy de Azure Firewall como parte de la resolución DNS de radio es una solución para asegurarse de que los FQDN están sincronizados con el originador del tráfico y Azure Firewall.

Security

La seguridad proporciona garantías contra ataques deliberados y el abuso de datos y sistemas valiosos. Para obtener más información, consulte Lista de comprobación de revisión de diseño para seguridad.

Para protegerse frente a ataques DDoS, habilite Azure DDOS Protection en cualquier red virtual perimetral. Cualquier recurso que tenga una dirección IP pública es susceptible a un ataque DDoS. Incluso si las cargas de trabajo no se exponen públicamente, todavía tiene direcciones IP públicas que deben protegerse, como:

- Direcciones IP públicas de Azure Firewall

- Direcciones IP públicas de VPN Gateway

- DIRECCIÓN IP pública del plano de control de ExpressRoute

Para minimizar el riesgo de acceso no autorizado y aplicar directivas de seguridad estrictas, establezca siempre reglas de denegación explícitas en grupos de seguridad de red (NSG).

Use la versión Prémium de Azure Firewall para habilitar la inspección de TLS, el sistema de detección y prevención de intrusiones de red (IDPS) y el filtrado de direcciones URL.

Seguridad de Virtual Network Manager

Para garantizar un conjunto de líneas base de reglas de seguridad, asegúrese de asociar reglas de administración de seguridad con redes virtuales en grupos de red. Las reglas de administración de seguridad tienen prioridad sobre las reglas de NSG y se evalúan antes que éstas. Al igual que las reglas de NSG, las reglas de administración de seguridad admiten la priorización, las etiquetas de servicio y los protocolos L3-L4. Para obtener más información, consulte Reglas de administración de seguridad en Virtual Network Manager.

Use Virtual Network Manager deployments to facilitate controlled rollout of potentially breaking changes to network group security rules.

Cost Optimization

La optimización de costos consiste en formas de reducir los gastos innecesarios y mejorar la eficiencia operativa. Para obtener más información, consulte Lista de comprobación de revisión de diseño para la optimización de costos.

Tenga en cuenta los siguientes factores relacionados con los costos al implementar y administrar redes en estrella tipo hub-and-spoke. Para más información, consulte Precios de red virtual.

Costos asociados a Azure Firewall

Esta arquitectura implementa una instancia de Azure Firewall en la red de centro. El uso de una implementación de Azure Firewall como una solución compartida consumida por varias cargas de trabajo puede aportar un ahorro considerable en los costos en la nube en comparación con otros NVA. Para más información, consulte Azure Firewall frente a aplicaciones virtuales de red.

Para usar todos los recursos implementados de forma eficaz, elija el tamaño de Azure Firewall adecuado. Decida qué características necesita y qué nivel se adapta mejor a su conjunto actual de cargas de trabajo. Para más información sobre las SKU de Azure Firewall disponibles, consulte ¿Qué es Azure Firewall?

Direct peering

El uso selectivo del emparejamiento directo u otra comunicación enrutada sin concentrador entre radios puede evitar el costo del procesamiento de Azure Firewall. El ahorro puede ser significativo para las redes que tienen cargas de trabajo con comunicación de alto rendimiento y bajo riesgo entre radios, como la sincronización de bases de datos o las operaciones de copia de archivos grandes.

Operational Excellence

La excelencia operativa abarca los procesos de operaciones que implementan una aplicación y lo mantienen en ejecución en producción. Para obtener más información, consulte Lista de comprobación de revisión de diseño para la excelencia operativa.

Habilite la configuración de diagnóstico para todos los servicios, como Azure Bastion, Azure Firewall y la puerta de enlace entre locales. Determine qué configuración es significativa para las operaciones. Desactive la configuración que no sea significativa para evitar costos indebidos. Los recursos como Azure Firewall pueden ser detallados con el registro y puede incurrir en altos costos de supervisión.

Use Connection monitor for end-to-end monitoring to detect anomalies and to identify and troubleshoot network issues.

Use Azure Network Watcher para supervisar y solucionar problemas de componentes de red, incluido el uso de Análisis de tráfico para mostrar los sistemas de las redes virtuales que generan más tráfico. Puede identificar visualmente los cuellos de botella antes de que supongan un problema.

Si usa ExpressRoute, use el recopilador de tráfico de ExpressRoute , donde puede analizar los registros de flujo de los flujos de red enviados a través de los circuitos ExpressRoute. El recopilador de tráfico de ExpressRoute proporciona visibilidad sobre el tráfico que fluye a través de enrutadores perimetrales empresariales de Microsoft.

Use reglas basadas en FQDN en Azure Firewall para protocolos distintos de HTTP o al configurar SQL Server. El uso de FQDN reduce la carga de administración sobre la administración de direcciones IP individuales.

Planee el direccionamiento IP en función de los requisitos de emparejamiento y asegúrese de que el espacio de direcciones no se superponga entre ubicaciones locales y ubicaciones de Azure.

Automatización con Azure Virtual Network Manager

Para administrar de forma centralizada los controles de conectividad y seguridad, use Azure Virtual Network Manager para crear nuevas topologías de red virtual en estrella tipo hub-and-spoke o incorporar topologías existentes. El uso de Virtual Network Manager garantiza que las topologías de red en estrella tipo hub and spoke estén preparadas para un crecimiento futuro a gran escala en varias suscripciones, grupos de administración y regiones.

Entre los escenarios de casos de uso de ejemplo de Virtual Network Manager se incluyen los siguientes:

- Democratización de la administración de redes virtuales de radio en grupos como unidades de negocio o equipos de aplicaciones. La democratización puede dar lugar a un gran número de requisitos de reglas de seguridad de red y conectividad entre redes virtuales.

- Estandarización de varias arquitecturas de réplica en varias regiones de Azure para garantizar una superficie global para las aplicaciones.

To ensure uniform connectivity and network security rules, you can use network groups to group virtual networks in any subscription, management group, or region under the same Microsoft Entra tenant. Puede incorporar automáticamente o manualmente redes virtuales a grupos de red a través de asignaciones de pertenencia dinámicas o estáticas.

You define discoverability of the virtual networks that Virtual Network Manager manages by using Scopes. Esta característica proporciona flexibilidad para un número deseado de instancias de Network Manager, lo que permite una mayor democratización de la administración de los grupos de redes virtuales.

To connect spoke virtual networks in the same network group to each other, use Virtual Network Manager to implement virtual network peering or direct connectivity. Use the global mesh option to extend mesh direct connectivity to spoke networks in different regions. En el diagrama siguiente se muestra la conectividad de malla global entre regiones.

Puede asociar redes virtuales dentro de un grupo de red a un conjunto de líneas base de reglas de administración de seguridad. Las reglas de administración de seguridad del grupo de red impiden que los propietarios de redes virtuales de radio sobrescriban las reglas de seguridad de línea base, al tiempo que les permiten agregar sus propios conjuntos de reglas de seguridad y grupos de seguridad de red. Para obtener un ejemplo del uso de reglas de administración de seguridad en topologías en estrella tipo hub-and-spoke, consulte Tutorial: Creación de una red en estrella tipo hub-and-spoke protegida.

To facilitate a controlled rollout of network groups, connectivity, and security rules, Virtual Network Manager configuration deployments help you safely release potentially breaking configuration changes to hub and spoke environments. Para más información, consulte Implementaciones de configuración en Azure Virtual Network Manager.

Para simplificar y simplificar el proceso de creación y mantenimiento de configuraciones de ruta, puede usar la administración automatizada de rutas definidas por el usuario (UDR) en Azure Virtual Network Manager.

Para simplificar y centralizar la administración de direcciones IP, puede usar la administración de direcciones IP (IPAM) en Azure Virtual Network Manager. IPAM evita conflictos de espacio de direcciones IP entre redes virtuales locales y en la nube.

Para empezar a trabajar con Virtual Network Manager, consulte Creación de una topología en estrella tipo hub-and-spoke con Azure Virtual Network Manager.

Performance Efficiency

La eficacia del rendimiento es la capacidad de la carga de trabajo para escalar para satisfacer las demandas que los usuarios le han puesto de forma eficaz. Para obtener más información, consulte Introducción al pilar de eficiencia del rendimiento.

For workloads that communicate from on-premises to virtual machines in an Azure virtual network that require low latency and high bandwidth, consider using ExpressRoute FastPath. FastPath permite enviar tráfico directamente a máquinas virtuales de la red virtual desde el entorno local, pasando la puerta de enlace de red virtual de ExpressRoute, lo que aumenta el rendimiento.

For spoke-to-spoke communications that require low-latency, consider configuring spoke-to-spoke networking.

Choose the appropriate gateway SKU that meet your requirements, such as number of point-to-site or site-to-site connections, required packets-per-second, bandwidth requirements, and TCP flows.

En el caso de los flujos sensibles a la latencia, como SAP o el acceso al almacenamiento, considere la posibilidad de omitir Azure Firewall o incluso enrutar a través del centro en absoluto. Puede probar la latencia introducida por Azure Firewall para ayudar a informar de su decisión. You can use features such as VNet peering that connects two or more networks or Azure Private Link that enables you to connect to a service over a private endpoint in your virtual network.

Comprenda que la habilitación de determinadas características en Azure Firewall, como el sistema de detección y prevención de intrusiones (IDPS), reduce el rendimiento. Para más información, consulte Rendimiento de Azure Firewall.

Implementación de este escenario

Esta implementación incluye una red virtual de centro y dos radios conectados, e implementa también una instancia de Azure Firewall y un host de Azure Bastion. Opcionalmente, la implementación puede incluir máquinas virtuales en la primera red de radio y una puerta de enlace de VPN. Puede elegir entre el emparejamiento de red virtual o los grupos conectados de Virtual Network Manager para crear las conexiones de red. Cada método tiene varias opciones de implementación.

Hub-and-spoke con implementación de emparejamiento de red virtual

Hub-and-spoke con implementación de grupos conectados de Virtual Network Manager

Contributors

Microsoft mantiene este artículo. Originalmente lo escribieron los siguientes colaboradores.

Principal authors:

- Alejandra Palacios | Senior Customer Engineer

- Jose Moreno | Principal Engineer

- Adam Torkar | Azure Networking Global Blackbelt at Microsoft

Other contributors:

- Matthew Bratschun | Customer Engineer

- Jay Li | Senior Product Manager

- Telmo Sampaio | Principal Service Engineering Manager

Para ver perfiles de LinkedIn no públicos, inicie sesión en LinkedIn.

Next steps

- Para obtener información sobre los centros virtuales protegidos y las directivas de seguridad y enrutamiento asociadas que Azure Firewall Manager configura, consulte ¿Qué es un centro virtual protegido?

Advanced scenarios

La arquitectura puede diferir de esta sencilla arquitectura en estrella tipo hub-spoke. A continuación se muestra una lista de instrucciones para algunos escenarios avanzados:

Agregar más regiones y mallar completamente los concentradores entre sí - Redes de radio a radio para patrones de conectividad de varias regiones y redes de varias regiones con Azure Route Server

Reemplazo de Azure Firewall por una aplicación virtual de red personalizada (NVA) - Implementación de aplicaciones virtuales de red de alta disponibilidad

Reemplazo de Azure Virtual Network Gateway con NVA - de SDWAN personalizadoIntegración de SDWAN con topologías de red en estrella tipo hub-and-spoke de Azure

Use Azure Route Server para proporcionar transitividad entre ExpressRoute y VPN o SDWAN, o para personalizar los prefijos anunciados a través de BGP en puertas - de enlace de red virtual de Azure.Compatibilidad de Azure Route Server con ExpressRoute y VPN de Azure

Agregar un solucionador privado o servidores - DNSArquitectura de resolución privada

Related resources

Explore las siguientes arquitecturas relacionadas: