Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Microsoft Azure es una plataforma de servicios en la nube multiinquilino que las agencias gubernamentales pueden usar para implementar diversas soluciones. Una plataforma en la nube multi inquilino implica que hay varios datos y aplicaciones de clientes que se almacenan en el mismo hardware físico. Azure usa el aislamiento lógico para separar las aplicaciones y los datos de cada cliente. Este enfoque proporciona las ventajas económicas y de escala de los servicios en la nube multiinquilino, a la vez que ayuda rigurosamente a evitar que los clientes accedan a los datos o aplicaciones de otro. Azure está disponible globalmente en más de 60 regiones y las pueden usar las entidades gubernamentales en todo el mundo para cumplir los rigurosos requisitos de protección de datos en un amplio espectro de clasificaciones de datos, incluidos los datos no clasificados y clasificados.

En este artículo se abordan los problemas comunes de residencia, seguridad y aislamiento de datos pertinentes a los clientes del sector público mundial. También explora las tecnologías disponibles en Azure para proteger las cargas de trabajo no clasificadas y clasificadas en la nube multiinquilino pública en combinación con Azure Stack Hub y Azure Stack Edge implementados localmente y en el perímetro.

Resumen Ejecutivo

Microsoft Azure proporciona compromisos sólidos de los clientes con respecto a las directivas de residencia y transferencia de datos. La mayoría de los servicios de Azure permiten especificar la región de implementación. Para esos servicios, Microsoft no almacenará los datos fuera de la geografía especificada. Puede usar opciones de cifrado de datos extensas y sólidas para ayudar a proteger los datos en Azure y controlar quién puede acceder a ellos.

A continuación se muestran algunas de las opciones disponibles para proteger los datos en Azure:

- Puede elegir almacenar el contenido más confidencial en los servicios que almacenan datos en reposo en Geography.

- Puede obtener más protección mediante el cifrado de datos con su propia clave mediante Azure Key Vault.

- Aunque no puede controlar la ruta de red precisa para los datos en tránsito, el cifrado de estos en tránsito ayuda a protegerlos de la interceptación.

- Azure es un servicio operado globalmente de 24x7; sin embargo, el soporte técnico y la solución de problemas rara vez requieren acceso a los datos.

- Si desea tener un control adicional para escenarios de soporte técnico y solución de problemas, puede usar Customer Lockbox para Azure para aprobar o denegar el acceso a sus datos.

- Microsoft le notificará cualquier infracción de sus datos ( cliente o personal) en un plazo de 72 horas después de la declaración de incidentes.

- Puede supervisar posibles amenazas y responder a incidentes por su cuenta mediante Microsoft Defender for Cloud.

Con las tecnologías de protección de datos de Azure y las funcionalidades perimetrales inteligentes de la cartera de productos de Azure Stack, puede procesar datos confidenciales y secretos en una infraestructura aislada segura dentro de la nube multiinquilino pública o los datos secretos principales locales y en el perímetro bajo su control operativo total.

Introducción

Los gobiernos de todo el mundo están en proceso de transformación digital, investigando activamente soluciones y seleccionando arquitecturas que les ayudarán a realizar la transición de muchas de sus cargas de trabajo a la nube. Hay muchos impulsores detrás de la transformación digital, incluida la necesidad de involucrar a los ciudadanos, capacitar a los empleados, transformar servicios gubernamentales y optimizar las operaciones gubernamentales. Los gobiernos de todo el mundo también buscan mejorar su posición de ciberseguridad para proteger sus recursos y contrarrestar el panorama de amenazas en constante evolución.

Para los gobiernos y el sector público en todo el mundo, Microsoft proporciona Azure , una plataforma pública de servicios en la nube multiinquilino, que puede usar para implementar varias soluciones. Una plataforma de servicios en la nube multiinquilino implica que varias aplicaciones y datos del cliente se almacenan en el mismo hardware físico. Azure usa el aislamiento lógico para separar las aplicaciones y los datos de cada cliente. Este enfoque proporciona las ventajas económicas y de escala de los servicios en la nube multiinquilino, a la vez que ayuda rigurosamente a evitar que otros clientes accedan a sus datos o aplicaciones.

Una nube pública de hiper escala proporciona resistencia cuando se producen desastres naturales y guerras. La nube proporciona capacidad para la redundancia de conmutación por error y permite a las naciones soberanas ofrecer flexibilidad con respecto al planeamiento de la resistencia global. La nube pública de Hiperescala también ofrece un entorno enriquecido con características que incorpora las últimas innovaciones en la nube, como la inteligencia artificial, el aprendizaje automático, los servicios de IoT, el perímetro inteligente y muchos más para ayudar a los clientes gubernamentales a aumentar la eficacia y desbloquear información sobre sus operaciones y rendimiento.

Con las funcionalidades de nube pública de Azure, se beneficia del rápido crecimiento de características, resistencia y el funcionamiento rentable de la nube de hiperescala, a la vez que obtiene los niveles de aislamiento, seguridad y confianza necesarios para controlar las cargas de trabajo en un amplio espectro de clasificaciones de datos, incluidos los datos no clasificados y clasificados. Con las tecnologías de protección de datos de Azure y las funcionalidades perimetrales inteligentes de la cartera de productos de Azure Stack, puede procesar datos confidenciales y secretos en una infraestructura aislada segura dentro de la nube multiinquilino pública o los datos secretos principales locales y en el perímetro bajo su control operativo total.

En este artículo se abordan los problemas comunes de residencia, seguridad y aislamiento de datos pertinentes a los clientes del sector público mundial. También explora las tecnologías disponibles en Azure para ayudar a proteger las cargas de trabajo no clasificadas, confidenciales y secretas en la nube multiinquilino pública en combinación con los productos de Azure Stack implementados localmente y en el perímetro para escenarios completamente desconectados que implican datos de alto secreto. Dado que las cargas de trabajo no clasificadas comprenden la mayoría de los escenarios implicados en la transformación digital del sector público mundial, Microsoft recomienda iniciar el recorrido en la nube con cargas de trabajo no clasificadas y, a continuación, avanzar a cargas de trabajo clasificadas de aumento de la confidencialidad de los datos.

Residencia de datos

Las regulaciones de privacidad establecidas son silenciosas en la residencia de datos y la ubicación de los datos, y permiten transferencias de datos de acuerdo con mecanismos aprobados, como las cláusulas contractuales estándar de la UE (también conocidas como cláusulas modelo de la UE). Microsoft se compromete contractualmente en el anexo de protección de datos de productos y servicios de Microsoft (DPA) que todas las posibles transferencias de datos de clientes fuera de la UE, el Espacio Económico Europeo (EEE) y Suiza se regirán por las cláusulas modelo de la UE. Microsoft cumplirá los requisitos de las leyes de protección de datos del EEE y Suiza con respecto a la recopilación, el uso, la transferencia, la retención y otros procesamientos de datos personales del EEE y Suiza. Todas las transferencias de datos personales están sujetas a medidas de seguridad y requisitos de documentación adecuados. Sin embargo, muchos clientes que consideran la adopción de la nube buscan garantías sobre los datos personales y de clientes que se mantienen dentro de los límites geográficos correspondientes a las operaciones del cliente o la ubicación de los usuarios finales del cliente.

La soberanía de datos implica la residencia de datos; sin embargo, también presenta reglas y requisitos que definen quién tiene control sobre los datos del cliente almacenados en la nube. En muchos casos, la soberanía de datos exige que los datos del cliente estén sujetos a las leyes y a la jurisdicción legal del país o región en el que residen los datos. Estas leyes pueden tener implicaciones directas sobre el acceso a datos incluso para las solicitudes de soporte técnico iniciadas por el cliente o el mantenimiento de la plataforma. Puede usar la nube multiinquilino pública de Azure en combinación con los productos de Azure Stack para soluciones perimetrales y locales para satisfacer los requisitos de soberanía de datos, como se describe más adelante en este artículo. Estos otros productos se pueden implementar para ponerle únicamente en control de sus datos, incluyendo el almacenamiento, el procesamiento, la transmisión y el acceso remoto.

Entre varias categorías de datos y definiciones que Microsoft estableció para los servicios en la nube, se describen las cuatro categorías siguientes en este artículo:

- Los datos de los clientes son todos los datos que se proporcionan a Microsoft para administrarlos en su nombre a través del uso de los servicios en línea de Microsoft.

- El contenido del cliente es un subconjunto de datos de cliente e incluye, por ejemplo, el contenido almacenado en la cuenta de Azure Storage.

- Los datos personales significan cualquier información asociada a una persona física específica, por ejemplo, nombres e información de contacto de los usuarios finales. Sin embargo, los datos personales también podrían incluir datos que no son datos de clientes, como el identificador de usuario que Azure puede generar y asignar a su administrador; estos datos personales se consideran seudonimosos porque no pueden identificar a un individuo por sí solo.

- Los datos de soporte técnico y consultoría significan todos los datos proporcionados por usted a Microsoft para obtener soporte técnico o servicios profesionales.

Para obtener más información sobre las opciones para controlar la residencia de datos y cumplir las obligaciones de protección de datos, consulte Habilitación de la residencia de datos y la protección de datos en regiones de Microsoft Azure. En las secciones siguientes se abordan las implicaciones clave de la nube para la residencia de datos y los principios fundamentales que guían la protección de tus datos en reposo, en tránsito y como parte de las solicitudes de soporte que inicies.

Datos en reposo

Microsoft proporciona información transparente sobre la ubicación de los datos para todos los servicios en línea disponibles desde Dónde se encuentran los datos. Expanda la sección Políticas de residencia y transferencia de datos de servicios en la nube para revelar vínculos para servicios en línea individuales.

Si desea asegurarse de que los datos solo se almacenan en la geografía elegida, debe seleccionar entre los muchos servicios regionales que realizan este compromiso.

Servicios regionales frente a no regionales

Microsoft Azure proporciona compromisos de cliente sólidos con respecto a las directivas de residencia y transferencia de datos:

- Almacenamiento de datos para servicios regionales: La mayoría de los servicios de Azure se implementan de forma regional y permiten especificar la región en la que se implementará el servicio. Microsoft no almacenará los datos fuera de la geografía que especificó, excepto algunos servicios regionales y servicios de versión preliminar, tal como se describe en la página Ubicación de datos de Azure. Este compromiso ayuda a garantizar que los datos almacenados en una región determinada permanecerán en la geografía correspondiente y no se moverán a otra geografía para la mayoría de los servicios regionales. Para obtener disponibilidad del servicio, consulte Productos disponibles por región.

- Almacenamiento de datos para servicios no regionales: Determinados servicios de Azure no permiten especificar la región donde se implementarán los servicios, tal como se describe en la página de ubicación de datos. Para obtener una lista completa de los servicios no regionales, consulte Productos disponibles por región.

Los datos de una cuenta de Azure Storage siempre se replican para ayudar a garantizar la durabilidad y la alta disponibilidad. Azure Storage copia los datos para protegerlos de errores transitorios de hardware, interrupciones de red o energía, e incluso desastres naturales masivos. Normalmente, puede optar por replicar los datos dentro del mismo centro de datos, entre zonas de disponibilidad dentro de la misma región o entre regiones separadas geográficamente. En concreto, al crear una cuenta de almacenamiento, puede seleccionar una de las siguientes opciones de redundancia:

- Almacenamiento con redundancia local (LRS)

- Almacenamiento con redundancia de zona (ZRS)

- Almacenamiento con redundancia geográfica (GRS)

- Almacenamiento con redundancia de zona geográfica (GZRS)

Los datos de una cuenta de Azure Storage siempre se replican tres veces en la región primaria. Azure Storage proporciona opciones de redundancia de LRS y ZRS para replicar datos en la región primaria. En el caso de las aplicaciones que requieren alta disponibilidad, puede elegir la replicación geográfica en una región secundaria que se encuentra a cientos de kilómetros de distancia de la región primaria. Azure Storage ofrece opciones grS y GZRS para copiar datos en una región secundaria. Hay más opciones disponibles para configurar el acceso de lectura (RA) a la región secundaria (RA-GRS y RA-GZRS), como se explica en Acceso de lectura a los datos de la región secundaria.

Las opciones de redundancia de Azure Storage pueden tener implicaciones en la residencia de datos, ya que Azure se basa en regiones emparejadas para ofrecer almacenamiento con redundancia geográfica (GRS). Por ejemplo, si le preocupa la replicación geográfica entre regiones que abarcan límites de país o región, puede elegir LRS o ZRS para mantener los datos de Azure Storage en reposo dentro de los límites geográficos del país o región en el que se encuentra la región primaria. De forma similar, la replicación geográfica para Azure SQL Database se puede obtener mediante la configuración de la replicación asincrónica de transacciones en cualquier región del mundo, aunque también se recomienda usar regiones emparejadas para este propósito. Si necesita mantener los datos relacionales dentro de los límites geográficos de su país o región, no debe configurar la replicación asincrónica de Azure SQL Database en una región fuera de ese país o región.

Como se describe en la página de ubicación de datos, la mayoría de los servicios regionales de Azure respetan el compromiso de datos en reposo para asegurarse de que los datos permanecen dentro del límite geográfico donde se implementa el servicio correspondiente. En la página ubicación de datos se indican algunas excepciones a esta regla. Debe revisar estas excepciones para determinar si el tipo de datos almacenados fuera de la implementación elegida Geography satisface sus necesidades.

No regional Los servicios de Azure no permiten especificar la región donde se implementarán los servicios. Algunos servicios no regionales no almacenan los datos, sino que simplemente proporcionan funciones de enrutamiento globales, como Azure Traffic Manager o Azure DNS. Otros servicios no regionales están diseñados para el almacenamiento en caché de datos en ubicaciones perimetrales de todo el mundo, como Content Delivery Network: estos servicios son opcionales y no debe usarlos para el contenido confidencial del cliente que desea mantener en su geografía. Un servicio no regional que garantiza una explicación adicional es el identificador de Entra de Microsoft, que se describe en la sección siguiente.

Datos del cliente en microsoft Entra ID

Microsoft Entra ID es un servicio no regional que puede almacenar datos de identidad globalmente, excepto las implementaciones de Microsoft Entra en:

- Estados Unidos, donde los datos de identidad se almacenan únicamente en Estados Unidos.

- Europa, donde Microsoft Entra ID mantiene la mayoría de los datos de identidad dentro de los centros de datos europeos, excepto como se indica en Almacenamiento de datos de identidad para los clientes europeos en Microsoft Entra ID.

- Australia y Nueva Zelanda, donde los datos de identidad se almacenan en Australia, excepto como se indica en El almacenamiento de datos del cliente para los clientes australianos y de Nueva Zelanda en Microsoft Entra ID.

Microsoft Entra ID proporciona un panel con información transparente sobre la ubicación de los datos para cada servicio de componentes de Microsoft Entra. Entre otras características, Microsoft Entra ID es un servicio de administración de identidades que almacena datos de directorio para los administradores de Azure, incluidos los datos personales de usuario clasificados como información de identificación de usuario final (EUII), por ejemplo, nombres, direcciones de correo electrónico, etc. En Microsoft Entra ID, puede crear usuarios, grupos, dispositivos, aplicaciones y otras entidades con varios tipos de atributos, como Integer, DateTime, Binary, String (limitado a 256 caracteres), etc. Microsoft Entra ID no está pensado para almacenar el contenido del cliente y no es posible almacenar blobs, archivos, registros de base de datos y estructuras similares en el identificador de Microsoft Entra. Además, el identificador de Entra de Microsoft no está pensado para ser un servicio de administración de identidades para los usuarios finales externos: se debe usar el identificador externo de Microsoft Entra para ese fin.

Microsoft Entra ID implementa amplias características de protección de datos, como el aislamiento de inquilinos y el control de acceso, el cifrado de datos en tránsito, el cifrado y la administración de secretos, el cifrado de nivel de disco, los algoritmos criptográficos avanzados usados por varios componentes de Microsoft Entra, consideraciones operativas de datos para el acceso interno, etc. La información detallada está disponible en el documento técnico Consideraciones de seguridad de datos de Active Directory.

Generación de datos seudonimosos para sistemas internos

Los datos personales se definen ampliamente. Incluye no solo datos de clientes, sino también identificadores personales únicos, como probablemente identificador único (PUID) y identificador único global (GUID), que a menudo se etiqueta como identificador único universal (UUID). Estos identificadores personales únicos son identificadores seudónimos. Este tipo de información se genera automáticamente para realizar un seguimiento de los usuarios que interactúan directamente con los servicios de Azure, como los administradores. Por ejemplo, PUID es una cadena aleatoria generada mediante programación a través de una combinación de caracteres y dígitos para proporcionar una alta probabilidad de unicidad. Los identificadores seudonimosos se almacenan en sistemas internos centralizados de Azure.

Mientras que EUII representa los datos que se pueden usar por sí mismos para identificar a un usuario (por ejemplo, nombre de usuario, nombre para mostrar, nombre principal de usuario o incluso dirección IP específica del usuario), los identificadores seudonimosos se consideran seudonimosos porque no pueden identificar a un individuo por sí mismos. Los identificadores seudonimosos no contienen ninguna información que haya cargado o creado.

Datos en tránsito

Aunque no puede controlar la ruta de acceso de red precisa para los datos en tránsito, el cifrado de datos en tránsito ayuda a proteger los datos de la interceptación.

Los datos en tránsito se aplican a los siguientes escenarios que implican datos que viajan entre:

- Los usuarios finales y el servicio de Azure

- El centro de datos local y la región de Azure

- Centros de datos de Microsoft como parte de la operación esperada del servicio de Azure

Aunque los datos en tránsito entre dos puntos dentro de la geografía elegida normalmente permanecerán en esa geografía, no es posible garantizar este resultado 100% del tiempo debido a la forma en que las redes vuelven a enrutar automáticamente el tráfico para evitar congestión u omitir otras interrupciones. Dicho esto, los datos en tránsito se pueden proteger a través del cifrado, como se detalla a continuación y en la sección Cifrado de datos en tránsito .

Conexión de los usuarios finales con el servicio de Azure

La mayoría de los clientes se conectarán a Azure a través de Internet y el enrutamiento preciso del tráfico de red dependerá de los muchos proveedores de red que contribuyen a la infraestructura de Internet. Como se indica en el Anexo de protección de datos de productos y servicios de Microsoft (DPA), Microsoft no controla ni limita las regiones desde las que usted o los usuarios finales pueden acceder o mover datos de clientes. Puede aumentar la seguridad habilitando el cifrado en tránsito. Por ejemplo, puede usar Azure Application Gateway para configurar el cifrado de un extremo a otro del tráfico. Como se describe en la sección Cifrado de datos en tránsito , Azure usa el protocolo Seguridad de la capa de transporte (TLS) para ayudar a proteger los datos cuando viaja entre usted y los servicios de Azure. Sin embargo, Microsoft no puede controlar las rutas de tráfico de red correspondientes a la interacción del usuario final con Azure.

La conexión del centro de datos a la región de Azure

Virtual Network (VNet) proporciona un medio para que las máquinas virtuales (VM) de Azure actúen como parte de la red interna (local). Tiene opciones para conectarse de forma segura a una red virtual desde la infraestructura local: elija una VPN protegida por IPsec (por ejemplo, VPN de punto a sitio o VPN de sitio a sitio) o una conexión privada mediante Azure ExpressRoute con varias opciones de cifrado de datos.

- La VPN protegida por IPsec usa un túnel cifrado establecido en la red pública de Internet, lo que significa que debe confiar en los proveedores de servicios de Internet locales para cualquier garantía relacionada con la red.

- ExpressRoute permite crear conexiones privadas entre los centros de datos de Microsoft y tu infraestructura local o centro de alojamiento compartido. Las conexiones de ExpressRoute no pasan por la red pública de Internet y ofrecen una menor latencia y una mayor confiabilidad que las conexiones VPN protegidas con IPsec. Las ubicaciones de ExpressRoute son los puntos de entrada a la red troncal global de Microsoft y pueden o no coincidir con la ubicación de las regiones de Azure. Por ejemplo, puede conectarse a Microsoft en Ámsterdam a través de ExpressRoute y tener acceso a todos los servicios en la nube de Azure hospedados en Norte y Oeste de Europa. Sin embargo, también es posible tener acceso a las mismas regiones de Azure desde conexiones expressRoute ubicadas en otro lugar del mundo. Una vez que el tráfico de red entra en la red troncal de Microsoft, se garantiza que atraviesa esa infraestructura de red privada en lugar de la red pública de Internet.

Tráfico entre la red troncal global de Microsoft

Como se describe en la sección Datos en reposo , los servicios de Azure como Storage y SQL Database se pueden configurar para la replicación geográfica para ayudar a garantizar la durabilidad y la alta disponibilidad, especialmente para escenarios de recuperación ante desastres. Azure se basa en regiones emparejadas para entregar almacenamiento con redundancia geográfica (GRS) y también se recomiendan regiones emparejadas al configurar la replicación geográfica activa para Azure SQL Database. Las regiones emparejadas se encuentran dentro de la misma geografía.

El tráfico entre regiones se cifra mediante la Seguridad de control de acceso multimedia (MACsec), que protege el tráfico de red en la capa de vínculo de datos (capa 2 de la pila de redes) y se basa en el cifrado de bloques AES-128 para el cifrado. Este tráfico permanece completamente dentro de la red troncal global de Microsoft y nunca entra en la red pública de Internet. La red troncal es una de las más grandes del mundo con más de 200.000 km de fibra óptica iluminada y sistemas de cable subsea. Sin embargo, no se garantiza que el tráfico de red siga siempre la misma ruta de acceso de una región de Azure a otra. Para proporcionar la confiabilidad necesaria para la nube de Azure, Microsoft tiene muchas rutas de acceso de red físicas con enrutamiento automático en torno a la congestión o errores para lograr una confiabilidad óptima. Por lo tanto, Microsoft no puede garantizar que el tráfico de red que atraviesa entre regiones de Azure siempre se limitará a la geografía correspondiente. En las interrupciones de la infraestructura de red, Microsoft puede volver a enrutar el tráfico de red cifrado a través de su red troncal privada para garantizar la disponibilidad del servicio y el mejor rendimiento posible.

Datos para la asistencia al cliente y solución de problemas

Azure es un servicio operado globalmente de 24x7; sin embargo, la compatibilidad y la solución de problemas rara vez requieren acceso a los datos. Si desea un control adicional sobre los escenarios de soporte técnico y solución de problemas, puede usar Customer Lockbox para Azure para aprobar o denegar las solicitudes de acceso a sus datos.

El soporte técnico de Microsoft Azure está disponible en los mercados donde se ofrece Azure. Está dotado de personal globalmente para proporcionar acceso las 24 horas del día, todos los días de la semana a los ingenieros de soporte técnico, a través de correo electrónico y teléfono. Puede crear y administrar solicitudes de soporte técnico en Azure Portal. Según sea necesario, los ingenieros de soporte técnico de primera línea pueden escalar las solicitudes al personal de Azure DevOps responsable del desarrollo y las operaciones del servicio de Azure. Estos ingenieros de Azure DevOps también están ubicados por todo el mundo. Los mismos procesos y controles de acceso de producción se imponen a todos los ingenieros de Microsoft, que incluyen el personal de soporte técnico compuesto por empleados y subprocesadores o proveedores a tiempo completo de Microsoft.

Como se explica en la sección Cifrado de datos en reposo , los datos se cifran en reposo de forma predeterminada cuando se almacenan en Azure y puede controlar sus propias claves de cifrado en Azure Key Vault. Además, el acceso a los datos no es necesario para resolver la mayoría de las solicitudes de soporte técnico al cliente. Los ingenieros de Microsoft dependen en gran medida de los registros para proporcionar asistencia al cliente. Como se describe en la sección Acceso a datos internos, Azure tiene controles para restringir el acceso a los datos para escenarios de soporte técnico y solución de problemas en caso de que sea necesario acceder. Por ejemplo, las disposiciones de acceso Just-In-Time (JIT) restringen el acceso a los sistemas de producción a los ingenieros de Microsoft que tienen autorización para estar en ese rol y se les concedieron credenciales de acceso temporales. Como parte del flujo de trabajo de soporte técnico, Customer Lockbox le pone a cargo de aprobar o denegar el acceso a sus datos solicitado por los ingenieros de Microsoft. Cuando se combinan, estas tecnologías y procesos de Azure (cifrado de datos, JIT y Caja de seguridad del cliente) proporcionan una mitigación de riesgos adecuada para proteger la confidencialidad y la integridad de los datos.

Los clientes gubernamentales de todo el mundo esperan tener el control total de proteger sus datos en la nube. Como se describe en la sección siguiente, Azure proporciona amplias opciones para el cifrado de datos a través de todo su ciclo de vida (en reposo, en tránsito y en uso), incluido el control de cliente de las claves de cifrado.

Cifrado de datos

Azure tiene una amplia compatibilidad para proteger los datos mediante el cifrado de datos. Si necesita seguridad adicional para el contenido del cliente más confidencial almacenado en los servicios de Azure, puede cifrarlo mediante sus propias claves de cifrado que controle en Azure Key Vault. Aunque no puede controlar la ruta de red precisa para los datos en tránsito, el cifrado de estos en tránsito ayuda a protegerlos de la interceptación. Azure admite los siguientes modelos de cifrado de datos:

- Cifrado del lado servidor que usa claves administradas por el servicio, claves administradas por el cliente (CMK) en Azure o CMK en hardware controlado por el cliente.

- Cifrado del lado cliente que le permite administrar y almacenar claves locales o en otra ubicación segura.

El cifrado de datos proporciona garantías de aislamiento que están vinculadas directamente al acceso a la clave de cifrado. Dado que Azure usa cifrados seguros para el cifrado de datos, solo las entidades con acceso a las claves de cifrado pueden tener acceso a los datos. Revocar o eliminar claves de cifrado hace que los datos correspondientes no sean accesibles.

Administración de claves de cifrado

La protección y administración adecuadas de las claves de cifrado es esencial para la seguridad de los datos. Azure Key Vault es un servicio en la nube para almacenar y administrar secretos de forma segura. El servicio Key Vault admite dos tipos de recursos:

- El almacén admite secretos, claves y certificados protegidos por software y módulos de seguridad de hardware (HSM). Los almacenes proporcionan una solución de administración de claves multiinquilino, de bajo coste, fácil de implementar, resistente a la zona (si está disponible) y una solución de administración de claves de alta disponibilidad adecuada para escenarios de aplicaciones en la nube más comunes. Los HSM correspondientes tienen validación FIPS 140.

- HSM administrado solo admite claves criptográficas protegidas con HSM. Proporciona un HSM de un solo inquilino, totalmente administrado, de alta disponibilidad y resistente a zonas (si está disponible) como servicio para almacenar y administrar las claves criptográficas. Es más adecuado para aplicaciones y escenarios de uso que controlan claves de alto valor. También le ayuda a cumplir los requisitos normativos, de cumplimiento y seguridad más estrictos. Los HSM administrado usan HSM validados por FIPS 140 nivel 3 para proteger sus claves criptográficas.

Key Vault permite almacenar las claves de cifrado en módulos de seguridad de hardware (HSM) validados por FIPS 140. Con Azure Key Vault, puede importar o generar claves de cifrado en HSM, lo que garantiza que las claves nunca dejan el límite de protección de HSM para admitir escenarios de incorporación de claves propias (BYOK ). Las claves generadas dentro de los HSM de Azure Key Vault no se pueden exportar: no puede haber ninguna versión de texto no cifrado de la clave fuera de los HSM. El HSM subyacente aplica esta vinculación.

Nota:

Azure Key Vault está diseñado, implementado y operado de forma que Microsoft y sus agentes no vean ni extraigan las claves criptográficas. Para obtener garantías adicionales, consulte ¿Cómo protege Azure Key Vault las claves?

Para obtener más información, consulte Acerca de Azure Key Vault.

Cifrado de datos en tránsito

Azure proporciona muchas opciones para cifrar los datos en tránsito. El cifrado de datos en tránsito aísla el tráfico de red de otro tráfico y ayuda a proteger los datos de la interceptación. Para obtener más información, consulte Cifrado de datos en tránsito.

Cifrado de datos en reposo

Azure proporciona amplias opciones para cifrar datos en reposo para ayudarle a proteger los datos y satisfacer sus necesidades de cumplimiento mediante claves de cifrado administradas por Microsoft y claves de cifrado administradas por el cliente. Este proceso se basa en varias claves de cifrado y servicios, como Azure Key Vault y el identificador de Microsoft Entra, para garantizar el acceso seguro a las claves y la administración centralizada de claves. Para más información sobre el cifrado de Azure Storage y el cifrado de discos de Azure, consulte Cifrado de datos en reposo.

Azure SQL Database proporciona cifrado de datos transparente (TDE) en reposo de forma predeterminada. TDE realiza operaciones de cifrado y descifrado en tiempo real en los datos y archivos de registro. La clave de cifrado de base de datos (DEK) es una clave simétrica almacenada en el registro de arranque de la base de datos para su disponibilidad durante la recuperación. Se protege a través de un certificado almacenado en la base de datos maestra del servidor o una clave asimétrica denominada Protector de TDE almacenado bajo el control en Azure Key Vault. Key Vault admite bring your own key (BYOK), que le permite almacenar el protector de TDE en Key Vault y controlar las tareas de administración de claves, incluidos los permisos de clave, la rotación, la eliminación, la habilitación de auditorías e informes en todos los protectores de TDE, etc. La clave se puede generar mediante Key Vault, importar o transferir a Key Vault desde un dispositivo HSM local. También puede usar la característica Always Encrypted de Azure SQL Database, diseñada específicamente para ayudar a proteger los datos confidenciales, ya que permite cifrar los datos dentro de las aplicaciones y nunca revelar las claves de cifrado en el motor de base de datos. De esta manera, Always Encrypted proporciona separación entre los usuarios que poseen los datos (y pueden verlos) y aquellos usuarios que administran los datos (pero no deben tener acceso).

Cifrado de datos en uso

Microsoft le permite proteger los datos durante todo su ciclo de vida: en reposo, en tránsito y en uso. La computación confidencial de Azure y el cifrado homomórfico son dos técnicas que protegen los datos mientras se procesan en la nube.

Azure confidential computing (Computación confidencial de Azure)

La computación confidencial de Azure es un conjunto de funcionalidades de seguridad de datos que ofrece cifrado de datos mientras se usa. Este enfoque significa que los datos se pueden procesar en la nube con la garantía de que siempre está bajo su control, incluso cuando los datos están en uso mientras están en memoria durante los cálculos. La computación confidencial de Azure admite diferentes máquinas virtuales para cargas de trabajo de IaaS:

Máquinas virtuales de inicio seguro: el lanzamiento de confianza está disponible en las máquinas virtuales de generación 2, lo que ofrece características de seguridad protegidas: arranque seguro, módulo de plataforma de confianza virtual y supervisión de integridad de arranque, que protegen contra kits de arranque, rootkits y malware de nivel de kernel.

Máquinas virtuales confidenciales con tecnología AMD SEV-SNP: Puede elegir máquinas virtuales de Azure basadas en CPU de la serie AMD EPYC 7003 para elevar y desplazar aplicaciones sin necesidad de cambios en el código. Estas CPU AMD EPYC usan la tecnología AMD Secure Encrypted Virtualization – Paginación anidada segura (SEV-SNP) para cifrar toda la máquina virtual en tiempo de ejecución. Las claves de cifrado usadas para el cifrado de máquina virtual se generan y protegen mediante un procesador seguro dedicado en la CPU EPYC y no se pueden extraer por ningún medio externo. Estas máquinas virtuales de Azure se encuentran actualmente en versión preliminar y están disponibles para seleccionar clientes. Para más información, consulte Azure y AMD anuncian un punto de referencia en la evolución de la computación confidencial.

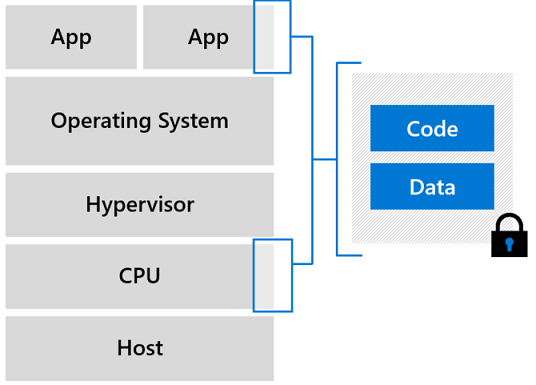

Máquinas virtuales confidenciales con enclaves de aplicaciones Intel SGX: Puede elegir máquinas virtuales de Azure basadas en la tecnología Intel Software Guard Extensions (Intel SGX) que admita la confidencialidad de forma granular hasta el nivel de aplicación. Con este enfoque, cuando los datos están claros, lo que es necesario para un procesamiento eficaz de datos en la memoria, los datos se protegen dentro de un entorno de ejecución de confianza basado en hardware (TEE, también conocido como enclave), como se muestra en la figura 1. Intel SGX aísla una parte de la memoria física para crear un enclave donde el código y los datos seleccionados están protegidos frente a la visualización o modificación. TEE ayuda a garantizar que solo el diseñador de aplicaciones tenga acceso a los datos de TEE: se deniega el acceso a todos los demás, incluidos los administradores de Azure. Además, TEE ayuda a garantizar que solo se permita que el código autorizado tenga acceso a los datos. Si el código está alterado o manipulado, se deniegan las operaciones y se deshabilita el entorno.

Figura 1. Protección de un entorno de ejecución seguro

Las máquinas virtuales de la serie DCsv2, DCsv3 y DCdsv3 de Azure tienen la última generación de procesadores Intel Xeon con tecnología Intel SGX. Para más información, consulte Compilación con enclaves SGX. La protección ofrecida por Intel SGX, cuando la usan adecuadamente los desarrolladores de aplicaciones, puede evitar el riesgo debido a ataques de software con privilegios y muchos ataques basados en hardware. Una aplicación que usa Intel SGX debe dividirse en componentes confiables y no confiables. La parte que no es de confianza de la aplicación configura el enclave, lo que permite que el elemento de confianza se ejecute dentro del enclave. Ningún otro código, independientemente del nivel de privilegio, tiene acceso al código que se ejecuta en el enclave o a los datos asociados al código del enclave. Los procedimientos recomendados de diseño requieren que la partición de confianza contenga solo la cantidad mínima de contenido necesaria para proteger los secretos del cliente. Para obtener más información, consulte Desarrollo de aplicaciones en Intel SGX.

Tecnologías como Intel Software Guard Extensions (Intel SGX) o AMD Secure Encrypted Virtualization – Secure Nested Paging (SEV-SNP) son mejoras recientes de CPU que admiten implementaciones de computación confidencial. Estas tecnologías están diseñadas como extensiones de virtualización y proporcionan conjuntos de características, como el cifrado y la integridad de la memoria, la confidencialidad y la integridad del estado de la CPU, y la atestación. Azure proporciona ofertas de computación confidencial adicionales que están disponibles con carácter general o disponibles en versión preliminar:

- Microsoft Azure Attestation : un servicio de atestación remota para validar la confiabilidad de varios entornos de ejecución de confianza (TEE) y comprobar la integridad de los archivos binarios que se ejecutan dentro de los TEE.

- Azure Confidential Ledger : registro de prueba de alteraciones para almacenar datos confidenciales para el mantenimiento y la auditoría de registros o para la transparencia de datos en escenarios de varias partes. Ofrece garantías de que se escribe una vez y se leen muchas, lo que hacen que los datos no se puedan borrar ni modificar. El servicio se basa en el marco del consorcio confidencial de Microsoft Research.

- Contenedores compatibles con enclave que se ejecutan en Azure Kubernetes Service (AKS): Los nodos de computación confidencial en AKS usan Intel SGX para crear entornos de enclave aislados en los nodos entre cada aplicación contenedora.

- Always Encrypted con enclaves seguros en Azure SQL : la confidencialidad de los datos confidenciales está protegida contra malware y usuarios no autorizados con privilegios elevados mediante la ejecución de consultas SQL directamente dentro de un TEE cuando la instrucción SQL contiene cualquier operación en datos cifrados que requieran el uso del enclave seguro donde se ejecuta el motor de base de datos.

- Computación confidencial en el perímetro : Azure IoT Edge admite aplicaciones confidenciales que se ejecutan dentro de enclaves seguros en un dispositivo de Internet de las cosas (IoT). Los dispositivos de IoT a menudo se exponen a alteraciones y falsificación, porque los actores no válidos pueden acceder físicamente a ellos. Los dispositivos IoT Edge confidenciales agregan confianza e integridad en el perímetro mediante la protección del acceso a los datos capturados por el propio dispositivo, y almacenados en él, antes de transmitirlos en secuencias a la nube.

En función de los comentarios de los clientes, Microsoft ha empezado a invertir en escenarios de nivel superior para la computación confidencial de Azure. Puede revisar las recomendaciones de escenario como punto de partida para desarrollar sus propias aplicaciones mediante marcos y servicios de computación confidencial.

Cifrado homomórfico

El cifrado homomórfico hace referencia a un tipo especial de tecnología de cifrado que permite realizar cálculos en datos cifrados, sin necesidad de acceder a una clave necesaria para descifrar los datos. Los resultados del cálculo se cifran y solo los puede revelar el propietario de la clave de cifrado. De esta manera, solo se procesan los datos cifrados en la nube y solo se pueden revelar los resultados del cálculo.

Para ayudarle a adoptar el cifrado homomórfico, Microsoft SEAL proporciona un conjunto de bibliotecas de cifrado que permiten realizar cálculos directamente en datos cifrados. Este enfoque le permite crear servicios de proceso y almacenamiento de datos cifrados de un extremo a otro, donde nunca es necesario compartir las claves de cifrado con el servicio en la nube. Microsoft SEAL pretende facilitar el uso y disponibilidad del cifrado homomórfico a todos los usuarios. Proporciona una API sencilla y cómoda y incluye varios ejemplos detallados que muestran cómo se puede usar correctamente y de forma segura la biblioteca.

También anunciamos una colaboración de varios años con Intel y la Agencia de Proyectos de Investigación Avanzada de Defensa (DARPA) para dirigir la comercialización del cifrado totalmente homomórfico (FHE). Esta tecnología habilitará el cálculo en datos siempre cifrados o criptogramas. Con FHE, los datos nunca deben descifrarse, lo que reduce el potencial de las ciberamenazas.

El cifrado de datos en la nube es un requisito importante de mitigación de riesgos que esperan los clientes gubernamentales de todo el mundo. Como se describe en esta sección, Azure le ayuda a proteger los datos a través de todo su ciclo de vida, ya sea en reposo, en tránsito o incluso en uso. Además, Azure ofrece una administración completa de claves de cifrado para ayudarle a controlar las claves en la nube, incluidos los permisos de clave, la rotación, la eliminación, etc. El cifrado de datos de un extremo a otro mediante cifrados avanzados es fundamental para garantizar la confidencialidad y la integridad de los datos en la nube. Sin embargo, muchos clientes también esperan garantías sobre cualquier posible acceso a los datos de clientes por parte de los ingenieros de Microsoft para el mantenimiento del servicio, el soporte al cliente u otros escenarios. Estos controles se describen en la sección siguiente.

Acceso a datos internos

La amenaza interna se caracteriza como potencial para proporcionar conexiones de puerta trasera y acceso de administrador con privilegios del proveedor de servicios en la nube (CSP) a sus sistemas y datos. Microsoft proporciona compromisos de cliente sólidos con respecto a quién puede acceder a sus datos y en qué términos. El acceso a tus datos por parte del personal de operaciones y soporte de Microsoft se deniega por defecto. El acceso a los datos no es necesario para operar Azure. Además, para la mayoría de los escenarios de soporte técnico que implican incidencias de solución de problemas iniciadas por el cliente, no se necesita acceso a los datos.

Ningún derecho de acceso predeterminado y las disposiciones de acceso Just-In-Time (JIT) reducen en gran medida los riesgos asociados a los derechos de acceso elevados de administrador local tradicionales que suelen persistir durante toda la duración del empleo. Microsoft hace que sea considerablemente más difícil para los usuarios internos malintencionados manipular las aplicaciones y los datos. Las mismas restricciones y procesos de control de acceso se imponen a todos los ingenieros de Microsoft, incluidos los empleados a tiempo completo y los subprocesadores o proveedores.

Para obtener más información sobre cómo Microsoft restringe el acceso interno a los datos, consulte Restricciones sobre el acceso interno.

Solicitudes gubernamentales de sus datos

Las solicitudes gubernamentales de sus datos siguen un procedimiento estricto según las prácticas de Microsoft para responder a las solicitudes gubernamentales. Microsoft toma medidas sólidas para ayudar a proteger los datos contra el acceso inadecuado o el uso de personas no autorizadas. Estas medidas incluyen restringir el acceso por parte del personal y los subcontratistas de Microsoft y definir cuidadosamente los requisitos para responder a las solicitudes gubernamentales de sus datos. Microsoft garantiza que no haya canales de puerta trasera y que no haya acceso directo o sin restricciones a los datos del gobierno. Microsoft impone requisitos especiales para las solicitudes gubernamentales y de cumplimiento de la ley para sus datos.

Como se indica en el Anexo de protección de datos de productos y servicios de Microsoft (DPA), Microsoft no revelará sus datos a la aplicación de la ley a menos que lo requiera la ley. Si las autoridades policiales se ponen en contacto con Microsoft con una solicitud de sus datos, Microsoft intentará redirigir a la agencia policial para que solicite esos datos directamente de usted. Si se obliga a revelar sus datos a la aplicación de la ley, Microsoft le notificará rápidamente y proporcionará una copia de la demanda a menos que esté legalmente prohibido hacerlo.

Las solicitudes gubernamentales de sus datos deben cumplir con las leyes aplicables.

- Se requiere una citación o su equivalente local para solicitar datos que no sean de contenido.

- Se requiere una orden de registro, orden judicial o su equivalente local para los datos de contenido.

Cada año, Microsoft rechaza muchas solicitudes de cumplimiento de la ley para sus datos. Los desafíos a las solicitudes gubernamentales pueden tener muchas formas. En muchos de estos casos, Microsoft simplemente informa al gobierno solicitante de que no puede revelar la información solicitada y explica el motivo para rechazar la solicitud. Si procede, Microsoft impugna las solicitudes ante los tribunales.

Nuestro informe de solicitud de cumplimiento de la ley y el informe de orden de seguridad nacional de EE. UU . se actualizan cada seis meses y muestran que la mayoría de nuestros clientes nunca se ven afectados por las solicitudes gubernamentales de datos.

Disposiciones de la ley CLOUD

La Ley CLOUD es una ley de los Estados Unidos que se aprobó en marzo de 2018. Para obtener más información, consulte la entrada de blog de Microsoft y la entrada de blog de seguimiento que describe la llamada de Microsoft a los acuerdos internacionales basados en principios que rigen el acceso de aplicación de la ley a los datos. A continuación se detallan los puntos clave de interés para los clientes gubernamentales que adquieren los servicios de Azure.

- La ley CLOUD permite a los gobiernos negociar nuevos acuerdos gubernamentales a gobierno que darán lugar a una mayor transparencia y certeza sobre cómo se divulga información a las agencias de aplicación de la ley a través de las fronteras internacionales.

- Cloud Act no es un mecanismo para una mayor vigilancia gubernamental; es un mecanismo para asegurarse de que sus datos están protegidos en última instancia por las leyes de su país o región de origen, a la vez que continúan facilitando el acceso legal a las pruebas para investigaciones criminales legítimas. La aplicación de la ley en los Estados Unidos todavía necesita obtener una orden de demostración de la causa probable de un delito de un tribunal independiente antes de buscar el contenido de las comunicaciones. La ley CLOUD requiere protecciones similares para otros países o regiones que buscan acuerdos de confidencialidad.

- Aunque cloud Act crea nuevos derechos en virtud de nuevos acuerdos internacionales, también conserva el derecho de derecho común de los proveedores de servicios en la nube a ir al tribunal para impugnar las órdenes de búsqueda cuando hay un conflicto de leyes, incluso sin estos nuevos tratados en vigor.

- Microsoft conserva el derecho legal de oponerse a un orden de aplicación de la ley en los Estados Unidos donde el orden entra claramente en conflicto con las leyes del país o región donde se hospedan los datos. Microsoft continuará evaluando cuidadosamente cada solicitud de las fuerzas del orden y ejercerá sus derechos para proteger a los clientes cuando sea apropiado.

- Para los clientes empresariales legítimos, las fuerzas del orden de EE. UU., en la mayoría de los casos, ahora se dirigirán directamente a los clientes en lugar de a Microsoft para solicitar información.

Microsoft no divulga datos adicionales como resultado de cloud Act. Esta ley no cambia prácticamente ninguna de las protecciones legales y de privacidad que anteriormente se aplicaban a las solicitudes de cumplimiento de la ley para los datos, y esas protecciones continúan aplicándose. Microsoft cumple los mismos principios y compromisos de los clientes relacionados con las demandas gubernamentales de datos de usuario.

La mayoría de los clientes gubernamentales tienen requisitos para controlar incidentes de seguridad, incluidas las notificaciones de vulneración de datos. Microsoft tiene un proceso de administración de incidentes de seguridad y privacidad maduro que se describe en la sección siguiente.

Notificaciones de infracciones

Microsoft le notificará cualquier infracción de sus datos (cliente o personal) en un plazo de 72 horas después de la declaración de incidentes. Puede supervisar posibles amenazas y responder a incidentes por su cuenta mediante Microsoft Defender for Cloud.

Microsoft es responsable de supervisar y corregir incidentes de seguridad y disponibilidad que afectan a la plataforma Azure y le notifica las infracciones de seguridad relacionadas con los datos. Azure tiene un proceso de administración de incidentes de seguridad y privacidad maduro que se usa para este propósito. Es responsable de supervisar sus propios recursos aprovisionados en Azure, como se describe en la sección siguiente.

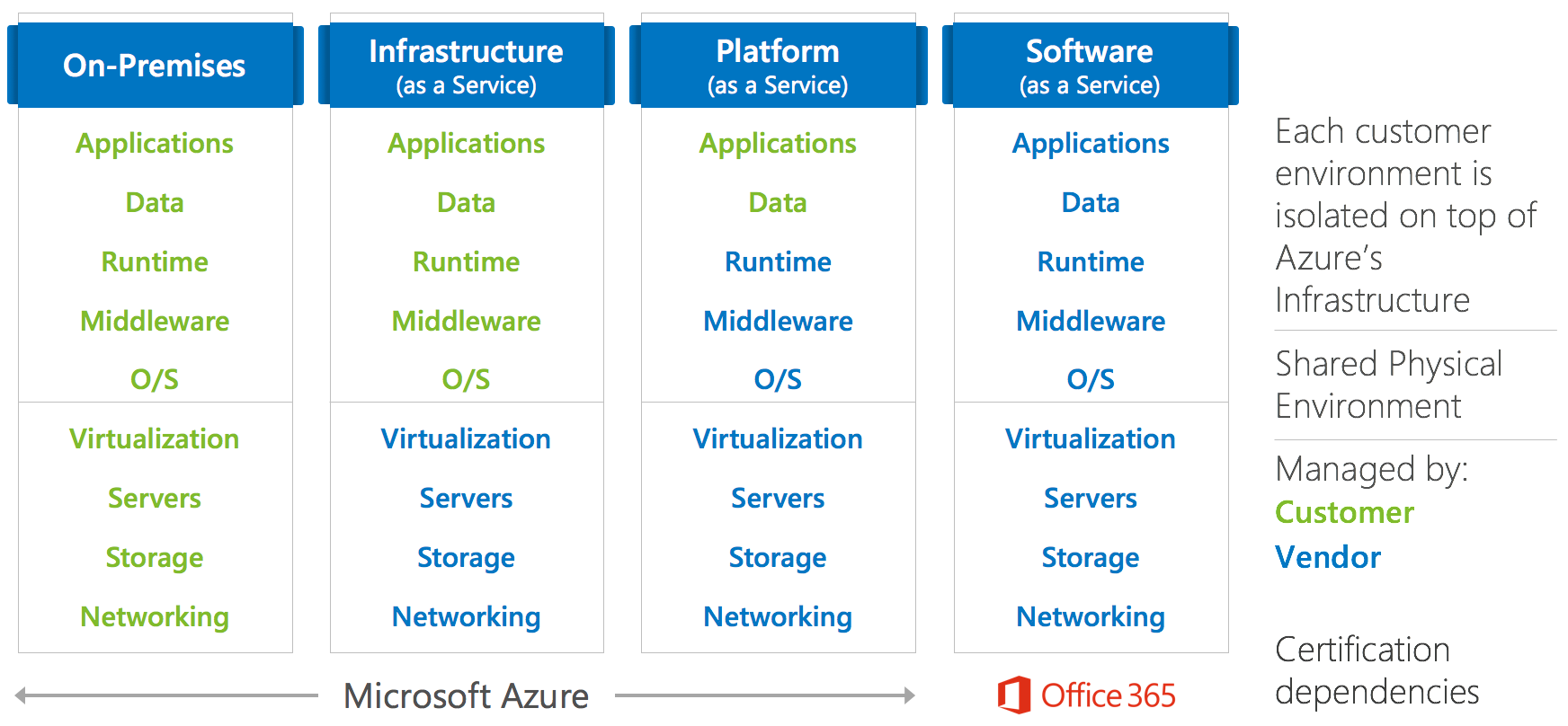

Responsabilidad compartida

El estándar NIST SP 800-145 define los siguientes modelos de servicio en la nube: infraestructura como servicio (IaaS), Plataforma como servicio (PaaS) y Software como servicio (SaaS). El modelo de responsabilidad compartida para la informática en la nube se muestra en la figura 2. Con la implementación local en su propio centro de datos, asume la responsabilidad de todas las capas del conjunto. A medida que las cargas de trabajo se migran a la nube, Microsoft asume progresivamente más responsabilidad en función del modelo de servicio en la nube. Por ejemplo, con el modelo iaaS, la responsabilidad de Microsoft termina en la capa de hipervisor y es responsable de todas las capas por encima de la capa de virtualización, incluido el mantenimiento del sistema operativo base en las máquinas virtuales invitadas.

Figura 2. Modelo de responsabilidad compartida en la informática en la nube

Figura 2. Modelo de responsabilidad compartida en la informática en la nube

En línea con el modelo de responsabilidad compartida, Microsoft no inspecciona, aprueba ni supervisa las aplicaciones individuales implementadas en Azure. Por ejemplo, Microsoft no sabe qué puertos de firewall deben estar abiertos para que la aplicación funcione correctamente, el aspecto del esquema de la base de datos back-end, lo que constituye el tráfico de red normal para la aplicación, etc. Microsoft tiene una amplia infraestructura de supervisión en vigor para la plataforma en la nube; sin embargo, es responsable del aprovisionamiento y la supervisión de sus propios recursos en Azure. Puede implementar una variedad de servicios de Azure para supervisar y proteger las aplicaciones y los datos, como se describe en la sección siguiente.

Servicios esenciales de Azure para protección adicional

Azure proporciona servicios esenciales que puede usar para obtener información detallada sobre los recursos de Azure aprovisionados y recibir alertas sobre la actividad sospechosa, incluidos los ataques externos dirigidos a las aplicaciones y los datos. Azure Security Benchmark proporciona recomendaciones de seguridad y detalles de implementación para ayudarle a mejorar la posición de seguridad de los recursos de Azure aprovisionados.

Para más información sobre los servicios esenciales de Azure para protección adicional, consulte Supervisión de clientes de recursos de Azure.

Proceso de notificación de infracciones

La respuesta a incidentes de seguridad, incluida la notificación de infracciones, es un subconjunto del plan general de administración de incidentes de Microsoft para Azure. Todos los empleados de Microsoft están entrenados para identificar y escalar posibles incidentes de seguridad. Un equipo dedicado de ingenieros de seguridad dentro del Centro de respuestas de seguridad de Microsoft (MSRC) es responsable de administrar siempre la respuesta a incidentes de seguridad para Azure. Microsoft sigue un proceso de respuesta a incidentes de 5 pasos al administrar incidentes de seguridad y disponibilidad para los servicios de Azure. Este ejemplo incluye las siguientes etapas:

- Detect

- Evaluar

- Diagnóstico

- Estabilizar y recuperar

- Cerrar

El objetivo de dicho proceso es restaurar las operaciones y la seguridad de los servicios a su estado normal lo antes posible después de que se detecte un problema y se inicie una investigación. Además, Microsoft le permite investigar, administrar y responder a incidentes de seguridad en las suscripciones de Azure. Para obtener más información, consulte Guía de implementación de la administración de incidentes: Azure y Office 365.

Si durante la investigación de un evento de seguridad o privacidad, Microsoft conoce que un usuario no autorizado ha expuesto o accedido a los datos personales o al cliente, el administrador de incidentes de seguridad debe desencadenar el subproceso de notificación de incidentes en consulta con la división de asuntos legales de Microsoft. Este subproceso está diseñado para cumplir los requisitos de notificación de incidentes estipulados en los contratos de cliente de Azure (consulte Notificación de incidentes de seguridad en el anexo de protección de datos de productos y servicios de Microsoft). La notificación del cliente y las obligaciones de informes externos (si las hay) se desencadenan mediante un incidente de seguridad que se declara. El subproceso de notificación del cliente comienza en paralelo con las fases de investigación y mitigación de incidentes de seguridad para ayudar a minimizar cualquier impacto resultante del incidente de seguridad.

Microsoft le notificará, las autoridades de protección de datos y los interesados (cada uno según corresponda) de cualquier vulneración de datos personales o de clientes en un plazo de 72 horas después de la declaración de incidentes. El proceso de notificación tras un incidente de seguridad o privacidad declarado se llevará a cabo lo más rápidamente posible, teniendo en cuenta los riesgos de seguridad de actuar con rapidez. En la práctica, este enfoque significa que la mayoría de las notificaciones tendrán lugar bien antes de la fecha límite de 72 horas a la que Microsoft se compromete contractualmente. La notificación de un incidente de seguridad o privacidad se entregará a uno o varios de los administradores por cualquier medio que Microsoft seleccione, incluido por correo electrónico. Debe proporcionar detalles de contacto de seguridad para su suscripción de Azure: Microsoft usará esta información para ponerse en contacto con usted si MSRC detecta que los datos han sido expuestos o accedidos por una parte ilegal o no autorizada. Para asegurarse de que la notificación se pueda entregar correctamente, es su responsabilidad mantener la información de contacto administrativa correcta para cada suscripción aplicable.

La mayoría de las investigaciones de privacidad y seguridad de Azure no provocan incidentes de seguridad declarados. La mayoría de las amenazas externas no conducen a infracciones de los datos debido a amplias medidas de seguridad de plataforma que Microsoft tiene en vigor. Microsoft ha implementado una amplia infraestructura de supervisión y diagnóstico en Azure que se basa en el análisis de Macrodatos y el aprendizaje automático para obtener información sobre el estado de la plataforma, incluida la inteligencia sobre amenazas en tiempo real. Aunque Microsoft toma en serio todos los ataques de plataforma, sería poco práctico notificarle posibles ataques en el nivel de la plataforma.

Además de los controles implementados por Microsoft para proteger los datos de los clientes, los clientes gubernamentales implementados en Azure derivan ventajas considerables de la investigación de seguridad que Microsoft lleva a cabo para proteger la plataforma en la nube. La inteligencia global sobre amenazas de Microsoft es una de las más importantes del sector y se deriva de uno de los conjuntos más diversos de orígenes de telemetría de amenazas. Es tanto el volumen como la diversidad de la telemetría de amenazas lo que hace que los algoritmos de aprendizaje automático de Microsoft aplicados a esa telemetría sean tan poderosos. Todos los clientes de Azure se benefician directamente de estas inversiones, como se describe en la sección siguiente.

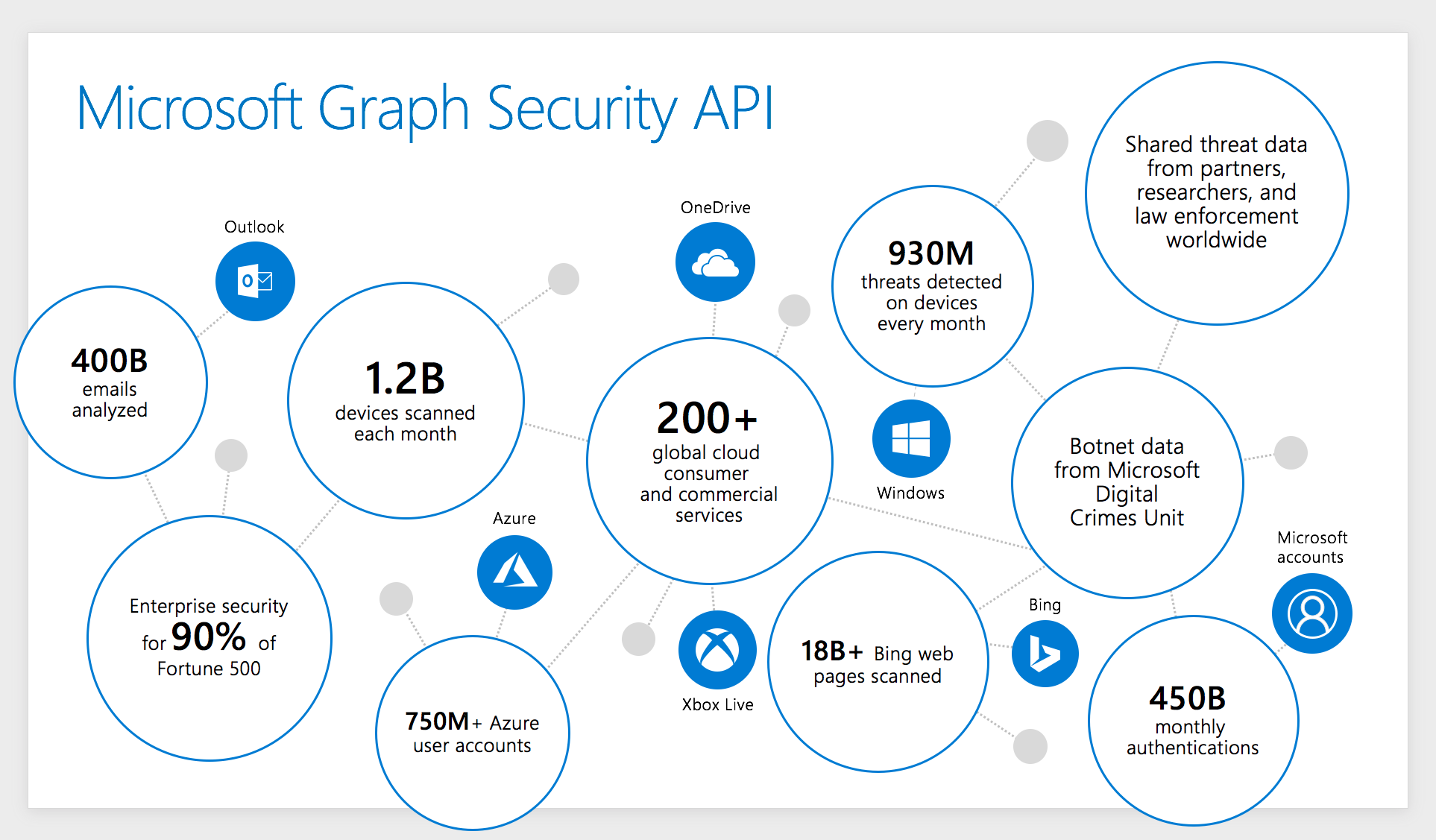

Detección y prevención de amenazas

Microsoft Graph Security API usa análisis avanzados para sintetizar grandes cantidades de inteligencia sobre amenazas y señales de seguridad obtenidas en productos, servicios y asociados de Microsoft para combatir ciberamenazas. Microsoft y sus asociados generan millones de indicadores de amenazas únicos en el conjunto de orígenes más diverso todos los días y se comparten entre productos y servicios de Microsoft (figura 3). En su cartera de servicios globales, Microsoft examina cada mes más de 400 000 millones de mensajes de correo electrónico en busca de suplantación de identidad (phishing) y malware, procesa 450 000 millones de autenticaciones, ejecuta más de 18 000 millones de exámenes de página y examina más de 1200 millones de dispositivos en busca de amenazas. Lo importante es que estos datos siempre pasan por límites estrictos de privacidad y cumplimiento antes de usarse para el análisis de seguridad.

figura 3. La inteligencia sobre amenazas global de Microsoft es una de las más grandes del sector

figura 3. La inteligencia sobre amenazas global de Microsoft es una de las más grandes del sector

La API para seguridad Microsoft Graph proporciona una vista sin precedentes del panorama de amenazas en constante evolución y permite una innovación rápida para detectar amenazas y responder a estas. Los modelos de aprendizaje automático y la inteligencia artificial analizan amplias señales de seguridad para identificar vulnerabilidades y amenazas. La Microsoft Graph API para seguridad proporciona una puerta de enlace común para compartir y actuar sobre la información de seguridad en la plataforma de Microsoft y las soluciones de asociados. Se beneficia directamente de Microsoft Graph Security API, ya que Microsoft hace que la gran telemetría de amenazas y el análisis avanzado estén disponibles en los servicios en línea de Microsoft, incluido Microsoft Defender for Cloud. Estos servicios pueden ayudarle a abordar sus propios requisitos de seguridad en la nube.

Microsoft ha implementado amplias protecciones para la plataforma en la nube de Azure y ha puesto a disposición una amplia gama de servicios de Azure para ayudarle a supervisar y proteger los recursos en la nube aprovisionados frente a ataques. Sin embargo, para determinados tipos de cargas de trabajo y clasificaciones de datos, los clientes gubernamentales esperan tener un control operativo total sobre su entorno e incluso operar en un modo totalmente desconectado. La cartera de productos de Azure Stack le permite aprovisionar modelos de implementación de nube privada e híbrida que pueden dar cabida a datos altamente confidenciales, como se describe en la sección siguiente.

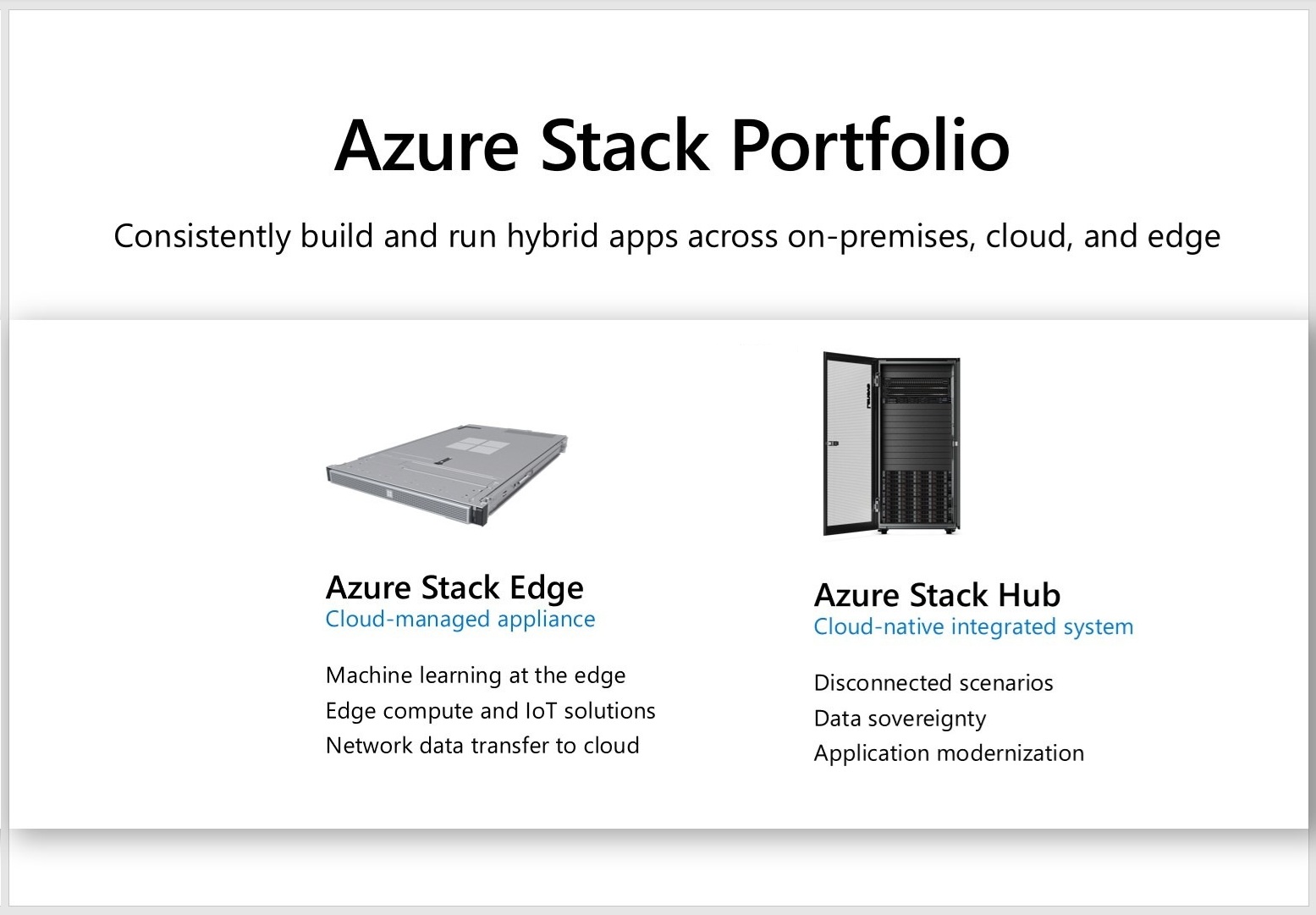

Nube privada e híbrida con Azure Stack

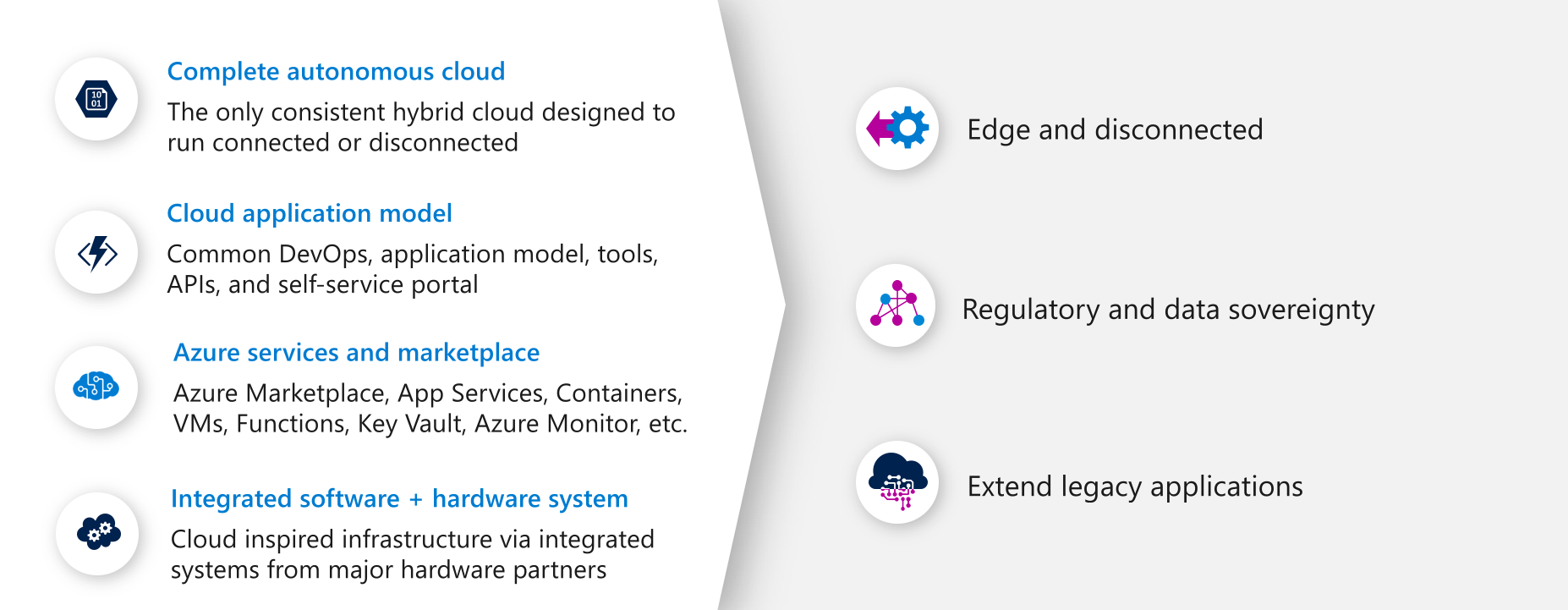

La cartera de Azure Stack es una extensión de Azure que permite compilar y ejecutar aplicaciones híbridas en ubicaciones locales, perimetrales y en la nube. Como se muestra en la figura 4, Azure Stack incluye Azure Stack Hub (anteriormente Azure Stack) y Azure Stack Edge (anteriormente Azure Data Box Edge). Para más información, consulte Diferencias entre Azure global y Azure Stack Hub.

Figura 4. Cartera de Azure Stack

Figura 4. Cartera de Azure Stack

Azure Stack Hub y Azure Stack Edge representan tecnologías clave que permiten procesar datos altamente confidenciales mediante una nube privada o híbrida y seguir la transformación digital mediante la nube inteligente de Microsoft y el enfoque perimetral inteligente . Para muchos clientes gubernamentales, aplicar la soberanía de los datos, abordar los requisitos de cumplimiento personalizados y aplicar la máxima protección disponible a datos altamente confidenciales son los principales factores que subyacen a estos esfuerzos.

Azure Stack Hub

Azure Stack Hub (anteriormente Azure Stack) es un sistema integrado de software y hardware validado que puede comprar de asociados de hardware de Microsoft, implementar en su propio centro de datos y, a continuación, operar completamente por su cuenta o con la ayuda de un proveedor de servicios administrados. Con Azure Stack Hub, siempre está totalmente controlado el acceso a los datos. Azure Stack Hub puede alojar hasta 16 servidores físicos por unidad de escalado de Azure Stack Hub. Representa una extensión de Azure, lo que le permite aprovisionar varios servicios IaaS y PaaS y llevar eficazmente la tecnología de nube multiinquilino a entornos locales y perimetrales. Puede ejecutar muchos tipos de instancias de máquina virtual, App Services, Contenedores (incluidos contenedores de Azure AI), Functions, Azure Monitor, Key Vault, Event Hubs y otros servicios, al tiempo que usa las mismas herramientas de desarrollo, API y procesos de administración que usa en Azure. Azure Stack Hub no depende de la conectividad a Azure para ejecutar aplicaciones implementadas y habilitar las operaciones a través de la conectividad local.

Además de Azure Stack Hub, que está diseñado para la implementación local (por ejemplo, en un centro de datos), una versión resistente e implementable de campo denominada Tactical Azure Stack Hub también está disponible para abordar las implementaciones tácticas perimetrales para una conectividad limitada o sin conectividad, requisitos móviles completos y condiciones duras que requieren soluciones de especificación militar.

Azure Stack Hub se puede operar desconectado de Azure o Internet. Puede ejecutar la próxima generación de aplicaciones híbridas con capacidad de IA donde residen tus datos. Por ejemplo, puede confiar en Azure Stack Hub para incorporar un modelo de inteligencia artificial entrenado al perímetro e integrarlo con las aplicaciones para la inteligencia de baja latencia, sin herramientas ni cambios de proceso para las aplicaciones locales.

Azure y Azure Stack Hub pueden ayudarle a desbloquear nuevos casos de uso híbridos para aplicaciones de línea de negocio implementadas de forma externa o interna, incluidos escenarios perimetrales y desconectados, aplicaciones en la nube destinadas a cumplir los requisitos de soberanía y cumplimiento de datos y aplicaciones en la nube implementadas de forma local en el centro de datos. Estos casos de uso pueden incluir escenarios móviles o implementaciones fijas dentro de instalaciones de centro de datos altamente seguras. En la figura 5 se muestran las funcionalidades de Azure Stack Hub y los escenarios clave de uso.

Figura 5. Funcionalidades de Azure Stack Hub

Figura 5. Funcionalidades de Azure Stack Hub

Azure Stack Hub aporta la siguiente propuesta de valor para escenarios clave que se muestran en la figura 5:

- Soluciones perimetrales y desconectadas: Aborde los requisitos de latencia y conectividad procesando los datos localmente en Azure Stack Hub y luego agregándolos en Azure para realizar análisis adicionales, utilizando una lógica de aplicación común en ambos escenarios (conectados o desconectados). Aviones, buques o camiones entregados, Azure Stack Hub satisface las duras demandas de exploración, construcción, agricultura, petróleo y gas, fabricación, respuesta ante desastres, gobierno y esfuerzos militares en las condiciones más extremas y ubicaciones remotas. Por ejemplo, con la arquitectura de Azure Stack Hub para soluciones perimetrales y desconectadas, puede llevar la próxima generación de aplicaciones híbridas habilitadas para ia al perímetro donde residen los datos e integrarlos con las aplicaciones existentes para la inteligencia de baja latencia.

- Aplicaciones en la nube para satisfacer la soberanía de datos: implemente una sola aplicación de forma diferente en función del país o región. Puede desarrollar e implementar aplicaciones en Azure, con plena flexibilidad para implementarlas en el entorno local con Azure Stack Hub en función de la necesidad de cumplir los requisitos de soberanía de datos o cumplimiento personalizado. Por ejemplo, con la arquitectura de Azure Stack Hub para la soberanía de datos, puede transmitir datos de una red virtual de Azure a una red virtual de Azure Stack Hub a través de una conexión privada y, en última instancia, almacenar datos en una base de datos de SQL Server que se ejecuta en una máquina virtual en Azure Stack Hub. Puede usar Azure Stack Hub para adaptarse a requisitos aún más restrictivos, como la necesidad de implementar soluciones en un entorno desconectado administrado por personal con autorización de seguridad, en el país o la región. Es posible que estos entornos desconectados no puedan conectarse a Internet para cualquier propósito debido a la clasificación de seguridad en la que operan.

- Modelo de aplicación en la nube local: Use Azure Stack Hub para actualizar y ampliar las aplicaciones heredadas y prepararlas en la nube. Con App Service en Azure Stack Hub, puede crear un front-end web para consumir API modernas con clientes modernos y aprovechar las ventajas de los modelos y aptitudes de programación coherentes. Por ejemplo, con la arquitectura de Azure Stack Hub para la modernización heredada del sistema, puede aplicar un proceso coherente de DevOps, Azure Web Apps, contenedores, informática sin servidor y arquitecturas de microservicios para modernizar las aplicaciones heredadas a la vez que integra y conserva datos heredados en sistemas centrales y de línea de negocio principales.

Azure Stack Hub requiere de Microsoft Entra ID o Servicios de federación de Active Directory (ADFS), respaldado por Active Directory como proveedor de identidades. Puede usar el control de acceso basado en rol (RBAC) para conceder acceso del sistema a usuarios, grupos y servicios autorizados asignando roles en un nivel de suscripción, grupo de recursos o recurso individual. Cada rol define el nivel de acceso que un usuario, grupo o servicio tiene sobre los recursos de Azure Stack Hub.

Azure Stack Hub protege los datos en el nivel del subsistema de almacenamiento mediante cifrado en reposo. De forma predeterminada, el subsistema de almacenamiento de Azure Stack Hub se cifra mediante BitLocker con cifrado AES de 128 bits. Las claves de BitLocker se conservan de manera persistente en un almacén secreto interno. En el momento de la implementación, también es posible configurar BitLocker para usar el cifrado AES de 256 bits. Puede almacenar y administrar los secretos, incluidas las claves criptográficas, mediante Key Vault en Azure Stack Hub.

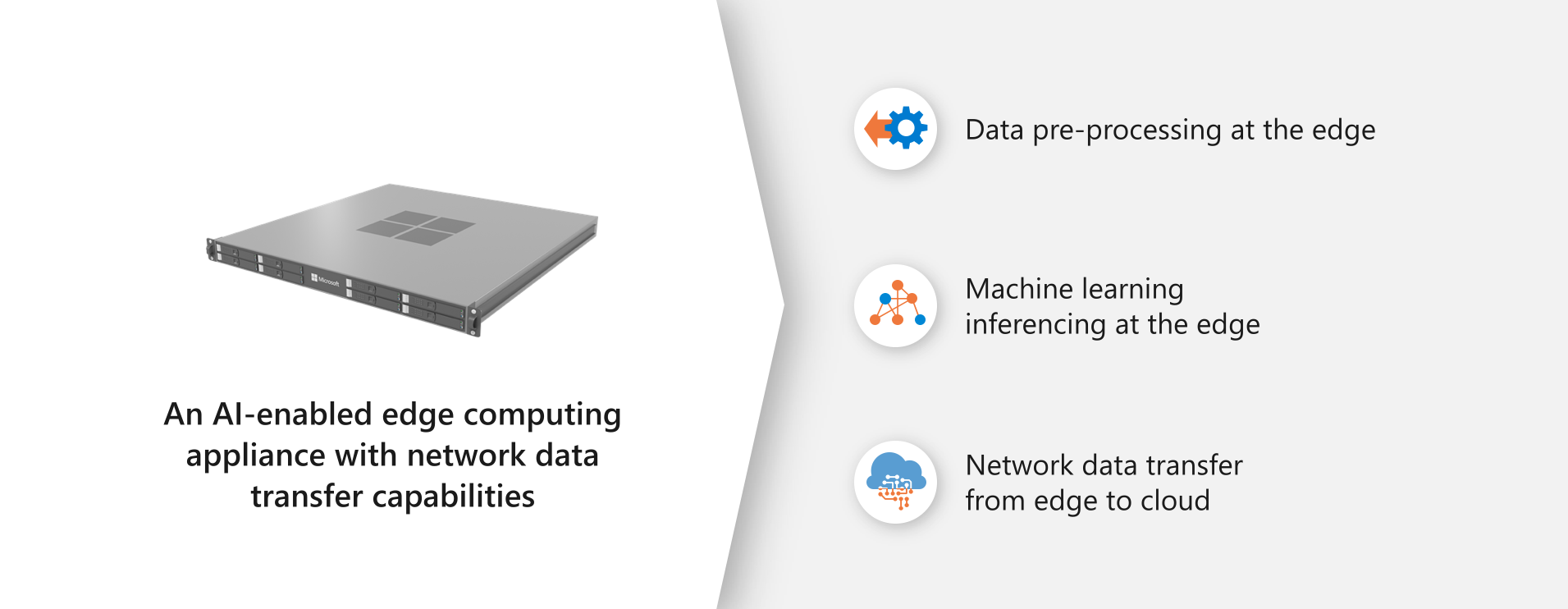

Azure Stack Edge

Azure Stack Edge (anteriormente Azure Data Box Edge) es un dispositivo informático perimetral con capacidad de IA y funcionalidades de transferencia de datos de red. La última generación de estos dispositivos se basa en una unidad de procesamiento gráfico (GPU) integrada para habilitar la inferencia de IA acelerada. Azure Stack Edge usa hardware de GPU integrado de forma nativa en el dispositivo para ejecutar algoritmos de aprendizaje automático en el perímetro de forma eficaz. El tamaño y la portabilidad permiten ejecutar Azure Stack Edge tan cerca de los usuarios, las aplicaciones y los datos según sea necesario. En la figura 6 se muestran las funcionalidades de Azure Stack Edge y los casos de uso clave.

Figura 6. Funcionalidades de Azure Stack Edge

Figura 6. Funcionalidades de Azure Stack Edge

Azure Stack Edge aporta la siguiente propuesta de valor para los casos de uso clave que se muestran en la figura 6:

- Inferencia con Azure Machine Learning: La inferencia forma parte del aprendizaje profundo que tiene lugar después del entrenamiento del modelo, como la fase de predicción resultante de aplicar la funcionalidad aprendida a nuevos datos. Por ejemplo, es la parte que reconoce un vehículo en una imagen de destino después de que el modelo ha sido entrenado mediante el procesamiento de muchas imágenes de vehículo etiquetadas, a menudo complementadas con imágenes generadas por ordenador (también conocidas como sintéticas). Con Azure Stack Edge, puede ejecutar modelos de Machine Learning (ML) para obtener resultados rápidamente y actuar sobre ellos antes de que los datos se envíen a la nube. El subconjunto necesario de datos (si hay restricciones de ancho de banda) o el conjunto de datos completo se transfiere a la nube para seguir entrenando y mejorando los modelos de ML del cliente.

- Preprocesamiento de los datos: analice datos desde un entorno local o dispositivos de IoT para obtener un resultado rápido mientras permanece cerca del origen de los datos. Azure Stack Edge transfiere el conjunto de datos completo (o simplemente el subconjunto de datos necesario cuando el ancho de banda sea un problema) a la nube para realizar un procesamiento más avanzado o un análisis más profundo. El preprocesamiento se puede usar para agregar datos, modificar datos (por ejemplo, quitar información de identificación personal u otros datos confidenciales), transferir datos necesarios para un análisis más profundo en la nube y analizar y reaccionar ante eventos de IoT.

- Transferencia de datos a través de la red a Azure: use Azure Stack Edge para transferir datos a Azure con el fin de habilitar procesos y análisis adicionales o con fines de archivo.

La capacidad de recopilar, distinguir y distribuir datos de misión es esencial para tomar decisiones críticas. Las herramientas que ayudan a procesar y transferir datos directamente en el borde hacen posible esta capacidad. Por ejemplo, Azure Stack Edge, con su huella ligera y la aceleración de hardware integrada para la inferencia de aprendizaje automático (ML), es útil para ampliar la inteligencia de las unidades operativas avanzadas o requisitos de misión similares con soluciones de IA diseñadas para el perímetro táctico. La transferencia de datos desde el terreno, que tradicionalmente ha sido compleja y lenta, se realiza sin problemas con la familia de productos de Azure Data Box.

Estos productos unen lo mejor de la informática perimetral y en la nube para desbloquear funcionalidades nunca antes posibles, como la asignación sintética y la inferencia del modelo de ML. Desde submarinos, aviones y bases remotas, Azure Stack Hub y Azure Stack Edge le permiten aprovechar el poder de la nube en el borde.

Usando Azure en combinación con Azure Stack Hub y Azure Stack Edge, puede procesar datos confidenciales y sensibles en una infraestructura segura y aislada dentro de la nube pública multiinquilino de Azure, o datos altamente sensibles en el perímetro bajo su total control operacional. En la sección siguiente se describe una arquitectura conceptual para cargas de trabajo clasificadas.

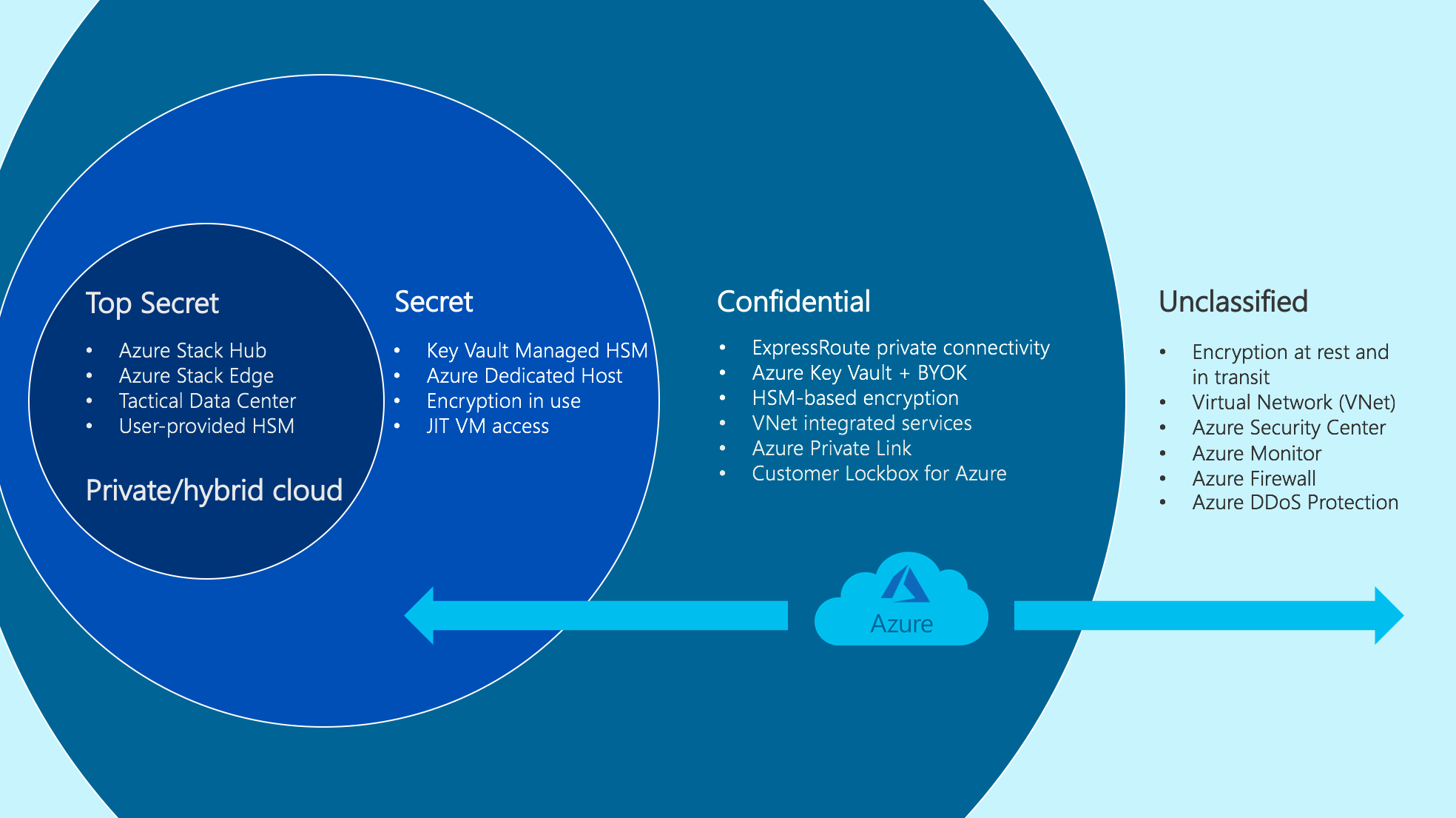

Arquitectura conceptual

En la figura 7 se muestra una arquitectura conceptual mediante productos y servicios que admiten diversas clasificaciones de datos. La nube multiinquilino pública de Azure es la plataforma en la nube subyacente que hace posible esta arquitectura. Puede aumentar Azure con productos perimetrales y locales, como Azure Stack Hub y Azure Stack Edge, para dar cabida a cargas de trabajo críticas sobre las que se busca un mayor control operativo o exclusivo. Por ejemplo, Azure Stack Hub está diseñado para la implementación local en el centro de datos donde tiene control total sobre la conectividad del servicio. Además, Azure Stack Hub puede implementarse a fin de abordar implementaciones perimetrales tácticas para una conectividad limitada o nula, incluidos escenarios totalmente móviles.

Figura 7. Arquitectura conceptual para cargas de trabajo clasificadas

Figura 7. Arquitectura conceptual para cargas de trabajo clasificadas

En el caso de las cargas de trabajo clasificadas, puede aprovisionar claves que permiten a los servicios de Azure proteger las cargas de trabajo de destino al mitigar los riesgos identificados. Azure, en combinación con Azure Stack Hub y Azure Stack Edge, puede dar cabida a modelos de implementación de nube privada e híbrida, por lo que son adecuados para muchas cargas de trabajo gubernamentales que implican datos no clasificados y clasificados. En este artículo se usa la taxonomía de clasificación de datos siguiente:

- Confidencial

- Secreto

- Ultrasecreto

En muchos países o regiones existen esquemas de clasificación de datos similares.

En el caso de los datos secretos principales, puede implementar Azure Stack Hub, que puede funcionar desconectado de Azure e Internet. Azure Stack Hub táctico también está disponible para abordar las implementaciones tácticas perimetrales para una conectividad limitada o sin conectividad, requisitos totalmente móviles y condiciones duras que requieren soluciones de especificación militar. En la figura 8 se muestran los servicios clave que se pueden aprovisionar para dar cabida a varias cargas de trabajo en Azure.

Figura 8. Compatibilidad de Azure con varias clasificaciones de datos

Figura 8. Compatibilidad de Azure con varias clasificaciones de datos

Datos confidenciales

A continuación se enumeran las tecnologías y los servicios clave que puede resultarle útil al implementar datos confidenciales y cargas de trabajo en Azure:

- Todas las tecnologías recomendadas usadas para datos sin clasificar, especialmente servicios como Virtual Network (VNet), Microsoft Defender for Cloud y Azure Monitor.

- Las direcciones IP públicas están deshabilitadas, lo que permite solo el tráfico a través de conexiones privadas, incluida expressRoute y puerta de enlace de red privada virtual (VPN).

- Se recomienda el cifrado de datos con claves administradas por el cliente (CMK) en Azure Key Vault respaldados por módulos de seguridad de hardware (HSM) con multitenencia que tengan validación FIPS 140.

- Solo se habilitan los servicios que admiten opciones de integración de red virtual. La red virtual de Azure permite colocar recursos de Azure en una red enrutable que no sea de Internet, que luego se puede conectar a la red local mediante tecnologías VPN. La integración con red virtual proporciona a las aplicaciones web acceso a los recursos de la red virtual.

- Puede usar Azure Private Link para acceder a los servicios paaS de Azure a través de un punto de conexión privado en la red virtual, lo que garantiza que el tráfico entre la red virtual y el servicio viaja a través de la red troncal global de Microsoft, lo que elimina la necesidad de exponer el servicio a la red pública de Internet.

- Customer Lockbox para Azure le permite aprobar o denegar solicitudes de acceso elevado para sus datos en situaciones de soporte. Se trata de una extensión del flujo de trabajo Just-In-Time (JIT) que incluye el registro de auditoría completo habilitado.

Con las funcionalidades de nube multiinquilino públicas de Azure, puede lograr el nivel de aislamiento y seguridad necesarios para almacenar datos confidenciales. Debería utilizar Microsoft Defender for Cloud y Azure Monitor para obtener visibilidad de sus entornos de Azure, incluida la postura de seguridad de sus suscripciones.

Datos secretos

A continuación se enumeran las tecnologías y los servicios clave que puede resultar útil al implementar datos y cargas de trabajo secretos en Azure:

- Todas las tecnologías recomendadas que se usan para los datos confidenciales.

- Use HSM administrado de Azure Key Vault, que proporciona un HSM de un solo inquilino totalmente administrado y de alta disponibilidad que usa HSM validados por FIPS 140 nivel 3. Cada instancia de HSM administrada está enlazada a un dominio de seguridad independiente controlado por usted y aislado criptográficamente de instancias que pertenecen a otros clientes.

- Azure Dedicated Host proporciona servidores físicos que pueden hospedar una o varias máquinas virtuales de Azure, y que están dedicados a una suscripción de Azure. Puede aprovisionar hosts dedicados dentro de una región, zona de disponibilidad y dominio de error. Después, puede colocar máquinas virtuales directamente en hosts aprovisionados mediante cualquier configuración que mejor se adapte a sus necesidades. El host dedicado proporciona aislamiento de hardware en el nivel de servidor físico, lo que le permite colocar las máquinas virtuales de Azure en un servidor físico aislado y dedicado que ejecuta solo las cargas de trabajo de la organización para cumplir los requisitos de cumplimiento corporativo.

- Las redes FPGA aceleradas basadas en SmartNICs de Azure le permiten descargar la red del host en hardware dedicado, permitiendo así la tunelización para redes virtuales, seguridad y equilibrio de carga. La descarga del tráfico a un chip dedicado protege frente a ataques de canal lateral en la CPU principal.

- La computación confidencial de Azure ofrece cifrado de datos mientras se usa, lo que garantiza que los datos siempre están bajo su control. Los datos están protegidos dentro de un entorno de ejecución de confianza basado en hardware (TEE, también conocido como enclave) y no hay ninguna manera de ver los datos o las operaciones desde fuera de este enclave.