Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

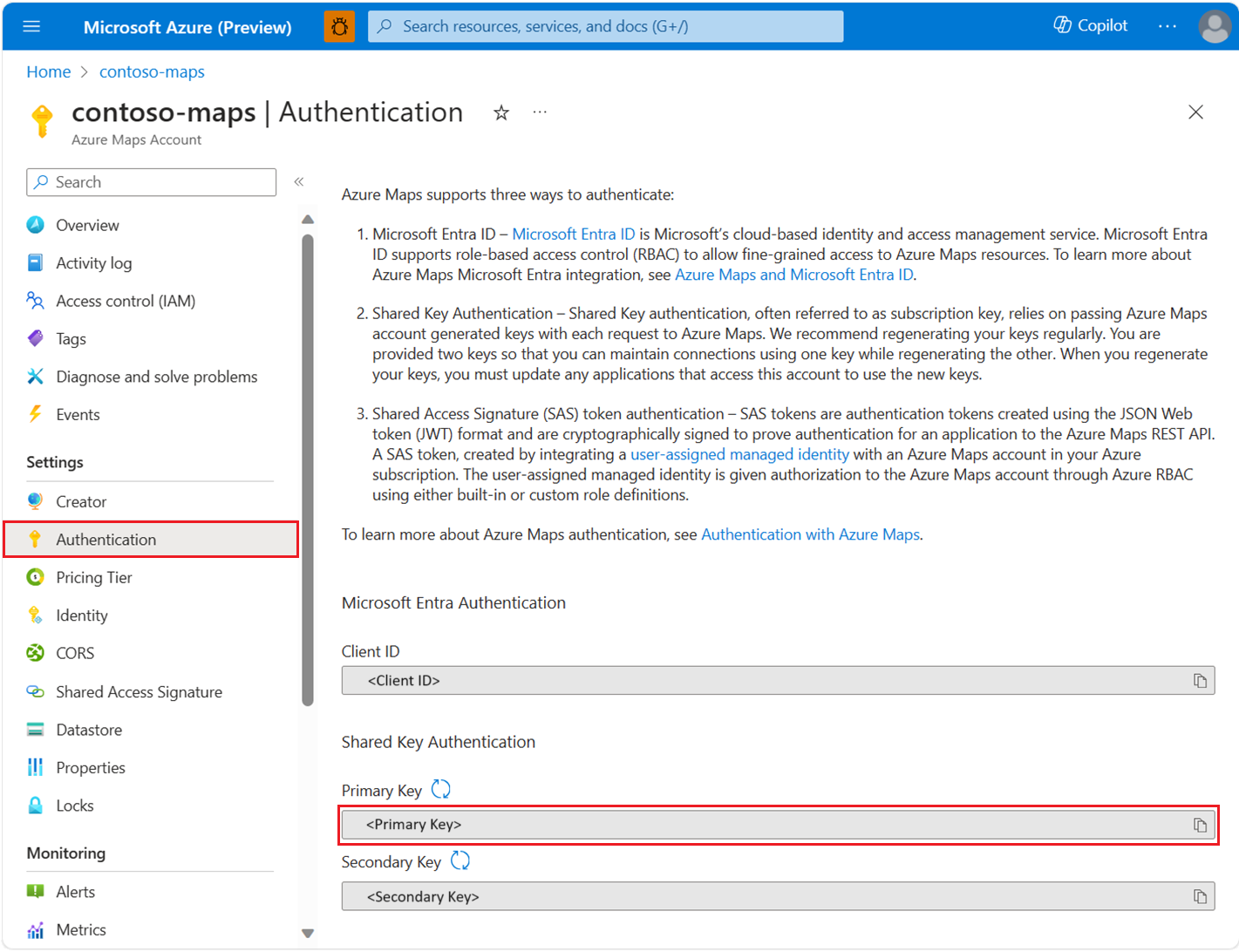

Al crear una cuenta de Azure Maps, el identificador de cliente y las claves compartidas se crearán automáticamente. Estos valores son necesarios para la autenticación al usar Microsoft Entra ID o la autenticación de clave compartida.

Requisitos previos

Inicie sesión en Azure Portal. Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

- Estar familiarizado con las identidades administradas para recursos de Azure. Estar seguro de comprender los dos tipos de identidad administrada y en qué varían.

- Una cuenta de Azure Maps.

- Estar familiarizado con la autenticación de Azure Maps.

Visualización de los detalles de la autenticación

Importante

Se recomienda usar la clave principal como clave de suscripción cuando llame a Azure Maps mediante la autenticación de clave compartida. Es mejor usar la clave secundaria en escenarios como cambios graduales de clave.

Para ver los detalles de la autenticación de Azure Maps:

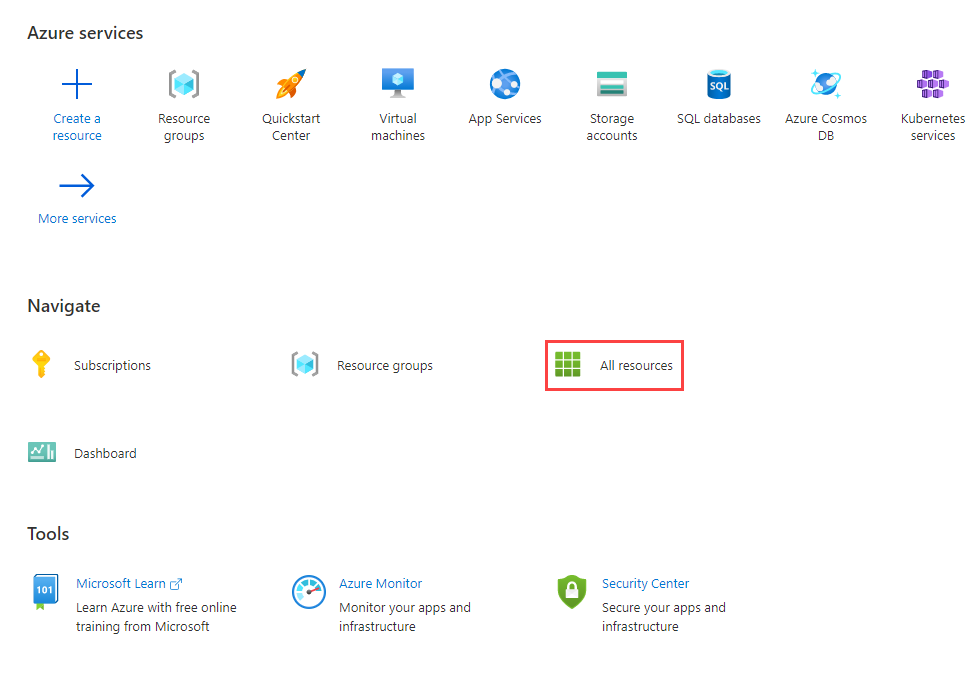

Inicie sesión en Azure Portal.

Seleccione Todos los recursos en la sección Servicios de Azure y, luego, elija su cuenta de Azure Maps.

Seleccione Autenticación en la sección Configuración del panel izquierdo.

Elección de una categoría de autenticación

En función de las necesidades de la aplicación, hay rutas específicas para la seguridad de la aplicación. Microsoft Entra ID define categorías de autenticación específicas para admitir una amplia gama de flujos de autenticación. Para elegir la mejor categoría para la aplicación, consulte Categorías de aplicaciones.

Nota:

Comprender las categorías y los escenarios le ayudará a proteger la aplicación de Azure Maps, tanto si usa la autenticación de Microsoft Entra ID como la autenticación de clave compartida.

Adición y eliminación de identidades administradas

Para habilitar la autenticación de token de firma de acceso compartido (SAS) con la API de REST de Azure Maps, deberá agregar una identidad administrada asignada por el usuario a la cuenta de Azure Maps.

Creación de una entidad administrada

Puede crear una identidad administrada asignada por el usuario antes o después de crear una cuenta de Maps. Puede agregar la identidad administrada mediante el portal, los SDK de administración de Azure o la plantilla de Azure Resource Manager (ARM). Para agregar una identidad administrada asignada por el usuario mediante una plantilla de ARM, especifique el identificador de recursos de la identidad administrada asignada por el usuario.

"identity": {

"type": "UserAssigned",

"userAssignedIdentities": {

"/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/example/providers/Microsoft.ManagedIdentity/userAssignedIdentities/exampleidentity": {}

}

}

Eliminación de una entidad administrada

Para quitar una identidad asignada por el sistema, puede deshabilitar la característica a través del portal o de la plantilla de Azure Resource Manager de la misma manera en que la creó. Las identidades asignadas por el usuario se pueden quitar individualmente. Para quitar todas las identidades, establezca el tipo de identidad en "None".

Al quitar una identidad asignada por el sistema de esta manera también se elimina de Microsoft Entra ID. Las identidades asignadas por el sistema también se quitan automáticamente de Microsoft Entra ID cuando se elimina la cuenta de Azure Maps.

Para quitar todas las identidades mediante la plantilla de Azure Resource Manager, actualice esta sección:

"identity": {

"type": "None"

}

Elección de un escenario de autenticación y autorización

En esta tabla, se describen los escenarios comunes de autenticación y autorización en Azure Maps. Cada escenario describe un tipo de aplicación que se puede usar para acceder a la API de REST de Azure Maps. Use los vínculos para obtener información de configuración detallada para cada escenario.

Importante

En el caso de las aplicaciones de producción, se recomienda implementar Microsoft Entra ID con el control de acceso basado en rol de Azure (RBAC de Azure).

| Escenario | Authentication | Authorization | Esfuerzo para desarrollo | Esfuerzo operativo |

|---|---|---|---|---|

| Aplicación de demonio de confianza o aplicación cliente no interactiva | Clave compartida | N/D | Media | Alto |

| Demonio de confianza o aplicación cliente no interactiva | Microsoft Entra ID | Alto | Bajo | Media |

| Aplicación de una sola página web con inicio de sesión único interactivo | Microsoft Entra ID | Alto | Media | Media |

| Aplicación de una sola página web con inicio de sesión no interactivo | Microsoft Entra ID | Alto | Media | Media |

| Aplicación web, aplicación de demonio o aplicación de inicio de sesión no interactivo | Token de SAS | Alto | Media | Bajo |

| Aplicación web con inicio de sesión único interactivo | Microsoft Entra ID | Alto | Alto | Media |

| Dispositivo IoT o una aplicación restringida por la entrada | Microsoft Entra ID | Alto | Media | Media |

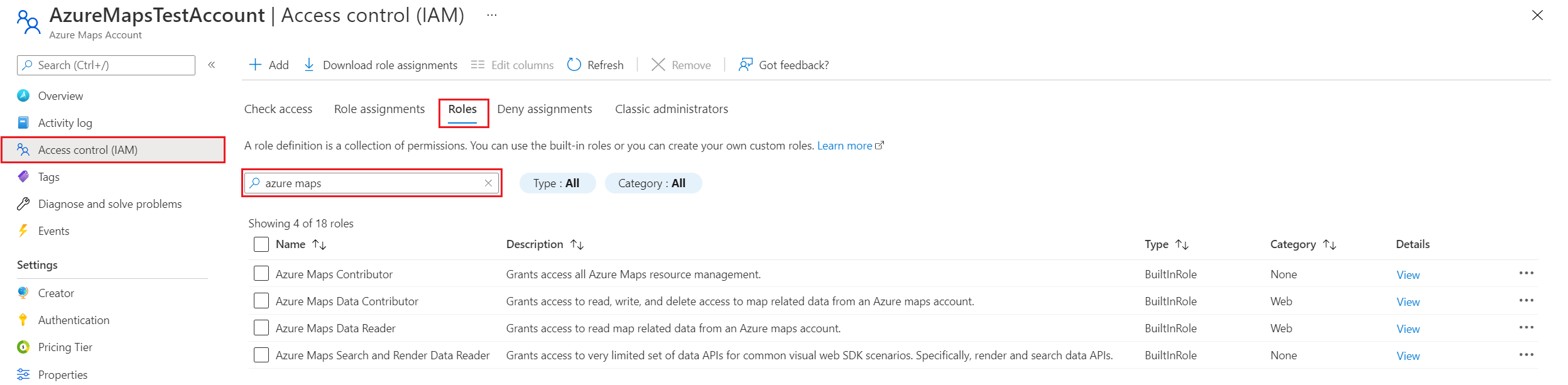

Visualización de definiciones de roles integrados de Azure Maps

Para ver la definición de roles integrados de Azure Maps:

En el panel izquierdo, seleccione Control de acceso (IAM) .

Seleccione la pestaña Roles.

En el cuadro de búsqueda, escriba Azure Maps.

Los resultados muestran las definiciones de roles integrados disponibles para Azure Maps.

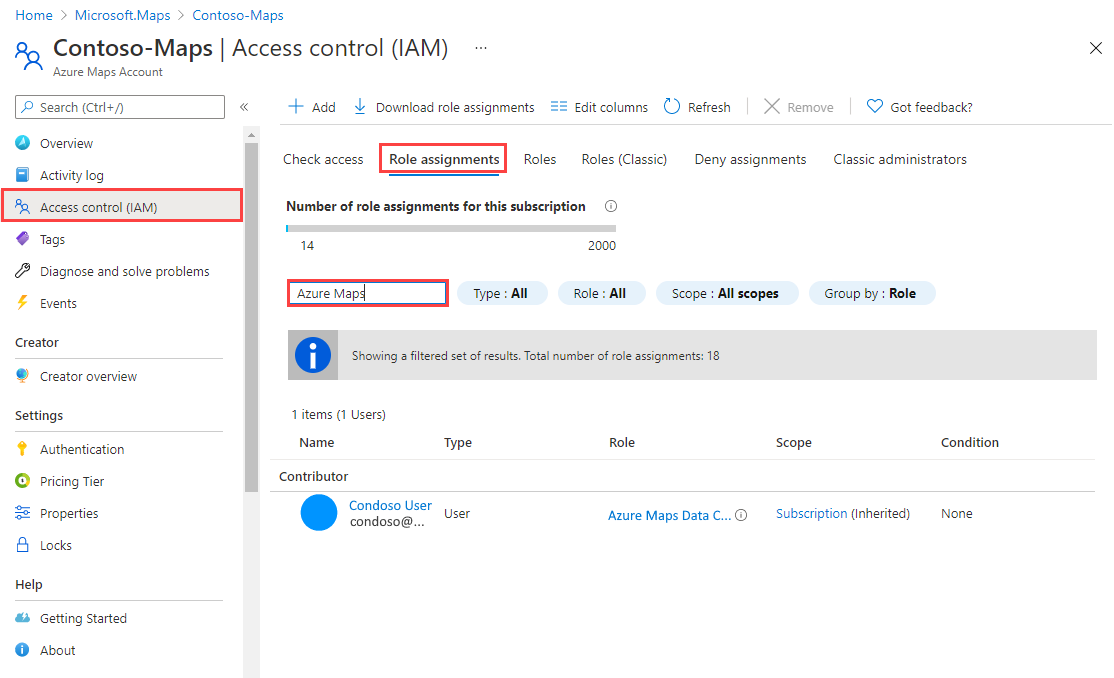

Visualización de asignaciones de roles

Para ver los usuarios y las aplicaciones a los que se ha concedido acceso para Azure Maps, vaya a Control de acceso (IAM) . Una vez allí, seleccione Asignaciones de rol y filtre los resultados por Azure Maps.

En el panel izquierdo, seleccione Control de acceso (IAM) .

Seleccione la pestaña Asignaciones de roles.

En el cuadro de búsqueda, escriba Azure Maps.

Los resultados muestran las asignaciones actuales de roles de Azure Maps.

Solicitud de tokens de Azure Maps

Solicite un token desde el punto de conexión del token de Microsoft Entra. En la solicitud de Microsoft Entra ID, use los detalles siguientes:

| Entorno de Azure | Punto de conexión de token de Microsoft Entra | Identificador de recurso de Azure |

|---|---|---|

| Nube pública de Azure | https://login.microsoftonline.com |

https://atlas.microsoft.com/ |

| Nube de Azure Government | https://login.microsoftonline.us |

https://atlas.microsoft.com/ |

Para más información sobre cómo solicitar tokens de acceso de Microsoft Entra ID para usuarios y entidades de servicio, vea Escenarios de autenticación para Microsoft Entra ID. Para ver escenarios específicos, consulte la tabla de escenarios.

Administración y giro de las claves compartidas

Las claves de suscripción de Azure Maps son similares a la contraseña raíz de la cuenta de Azure Maps. Tenga en cuenta que siempre debe proteger las claves de la suscripción. Use Azure Key Vault para administrar y rotar las claves de forma segura. Evite distribuir las claves de acceso a otros usuarios, codificarlas de forma rígida o guardarlas en un archivo de texto sin formato al que puedan acceder otros usuarios. Rote las claves si cree que pueden estar en peligro.

Nota:

Si es posible, se recomienda usar Microsoft Entra ID en lugar de la clave compartida para autorizar las solicitudes. Microsoft Entra ID tiene mejor seguridad que la clave compartida y es más fácil de usar.

Rotación manual de las claves de suscripción

Para ayudar a proteger la cuenta de Azure Maps, se recomienda rotar periódicamente las claves de suscripción. De ser posible, use Azure Key Vault para administrar las claves de acceso. Si no usa Key Vault, deberá rotar las claves manualmente.

Para poder rotar las claves, se asignan dos claves de suscripción. De este modo, se garantiza que la aplicación mantiene el acceso a Azure Maps a lo largo del proceso.

Para rotar las claves de suscripción de Azure Maps en Azure Portal:

- Actualice el código de aplicación para hacer referencia a la clave secundaria de la cuenta de Azure Maps e implementarla.

- Vaya a la cuenta de Azure Maps en Azure Portal.

- En Configuración, seleccione Autenticación.

- Para regenerar la clave principal de la cuenta de Azure Maps, seleccione el botón Regenerar que se encuentra junto a la clave principal.

- Actualice el código de aplicación para hacer referencia a la nueva clave principal e impleméntela.

- Vuelva a generar la clave secundaria de la misma forma.

Advertencia

Se recomienda usar la misma clave en todas las aplicaciones. Si utiliza la clave principal en algunos lugares y la clave secundaria en otros, no podrá rotar las claves sin que alguna aplicación pierda el acceso.

Pasos siguientes

Descubra las métricas de uso de API de la cuenta de Azure Maps:

Explore ejemplos que muestren cómo integrar Microsoft Entra ID con Azure Maps: