Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Para acceder a las API REST de Azure, como la API de Log Analytics, o para enviar métricas personalizadas, puede generar un token de autorización basado en un Id. de cliente y un secreto. Después, el token se pasa en la solicitud de la API REST. En este artículo se muestra cómo registrar una aplicación cliente y crear un secreto de cliente, de modo que pueda generar un token.

Registrar una aplicación

Cree una entidad de servicio y registre una aplicación mediante Azure Portal, la CLI de Azure o PowerShell.

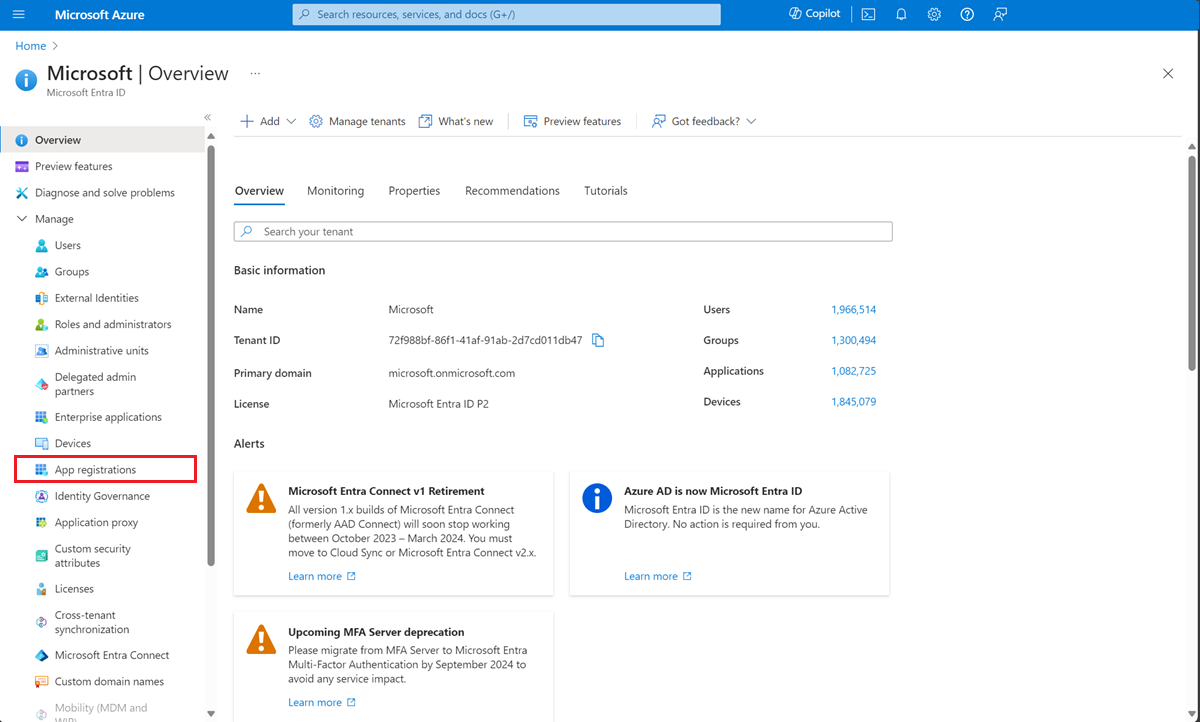

Para registrar una aplicación, abra la página Información general de Active Directory en el Azure Portal.

Seleccione Registros de aplicaciones en la barra lateral.

Seleccione Nuevo registro.

En la página Registrar una aplicación, escriba el Nombre de la aplicación.

Seleccione Registrar.

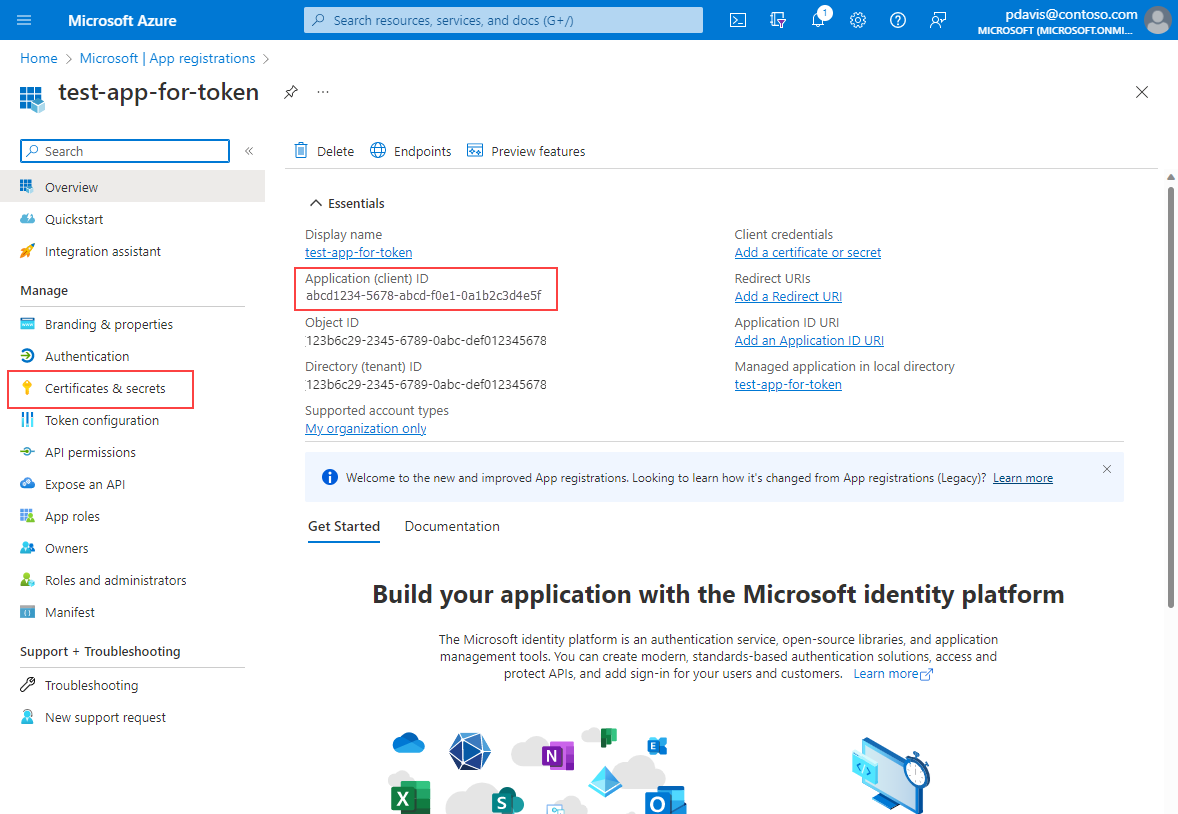

En la página de información general de la aplicación, seleccione Certificados y secretos

Anote la Id. de aplicación (cliente). Se usa en la solicitud HTTP para un token.

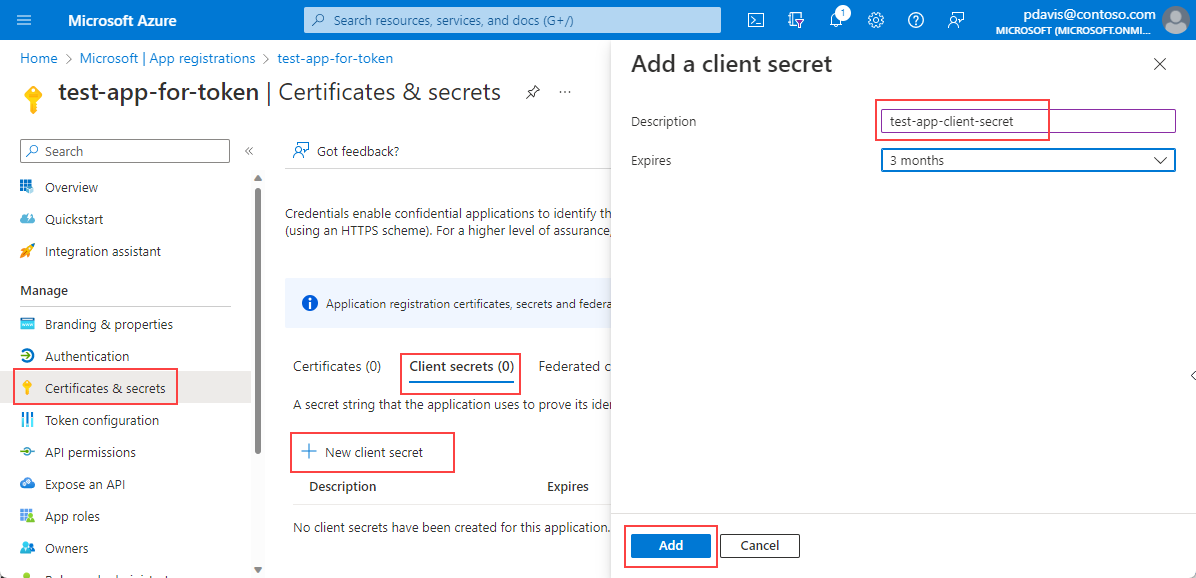

En la pestaña Secretos de cliente, seleccione Nuevo secreto de cliente

Escriba una descripción y seleccione Agregar

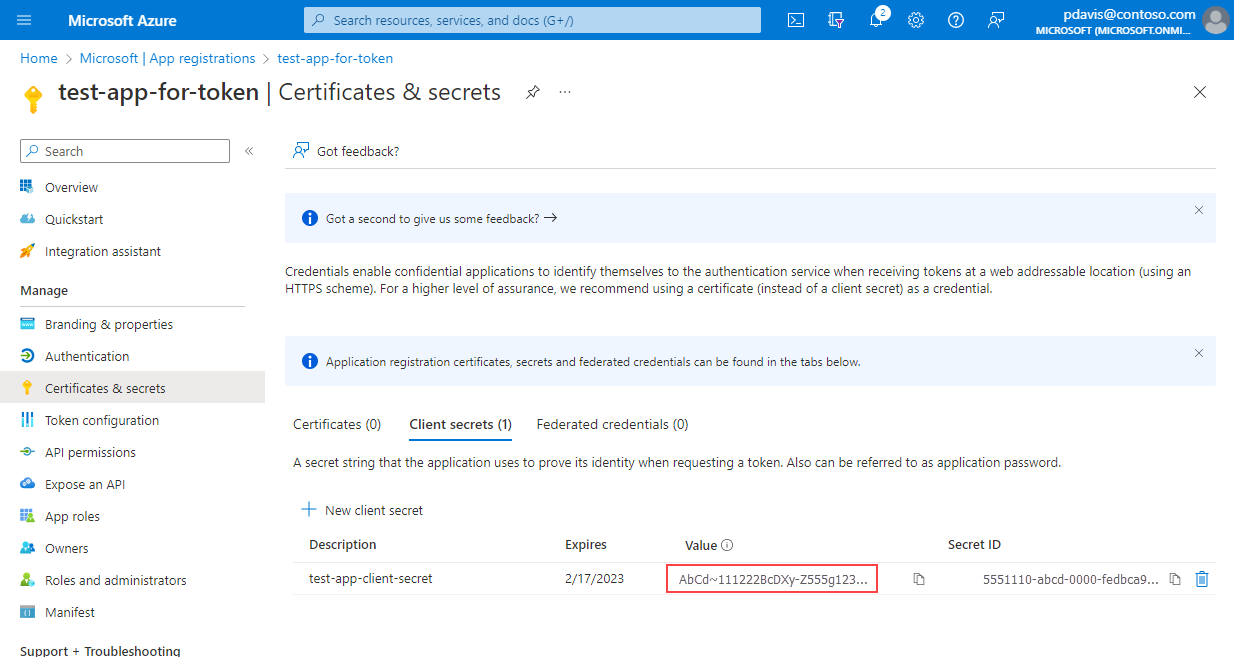

Copie y guarde el valor del secreto de cliente.

Nota

Los valores de secreto de cliente solo se pueden ver inmediatamente después de la creación. Asegúrese de guardar el secreto antes de salir de la página.

Pasos siguientes

Para poder generar un token con la aplicación, el Id. de cliente y el secreto, asigne la aplicación a un rol mediante control de acceso (IAM) para el recurso al que quiere acceder. El rol dependerá del tipo de recurso y de la API que quiera usar.

Por ejemplo,

Para conceder acceso a la aplicación a fin de que lea desde un área de trabajo de Log Analytics, agregue la aplicación como miembro al rol Lector mediante control de acceso (IAM) para el área de trabajo de Log Analytics. Para obtener más información, vea Acceso a la API

Para conceder acceso a fin de enviar métricas personalizadas para un recurso, agregue la aplicación como miembro al rol Publicador de métricas de supervisión mediante control de acceso (IAM) para el recurso. Para obtener más información, vea Envío de métricas a la base de datos de métricas de Azure Monitor mediante la API REST.

Para obtener más información, consulte Asignación de roles de Azure mediante Azure Portal.

Una vez que haya asignado un rol, puede usar la aplicación, el id. de cliente y el secreto de cliente para generar un token de portador a fin de acceder a la API de REST.

Nota

Si se usa la autenticación de Microsoft Entra, la API de REST del servicio Application Insights de Azure podría tardar hasta 60 minutos en reconocer los nuevos permisos de control de acceso basado en roles (RBAC). Mientras se propagan los permisos, las llamadas a la API de REST pueden producir un error con el código de error 403.