Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Al crear un volumen NFS, puede habilitar la característica LDAP con grupos extendidos (opción LDAP) para el volumen. Esta característica permite que los usuarios y grupos extendidos de Active Directory LDAP (hasta 1024 grupos) accedan a los archivos y directorios del volumen. Puede usar la característica LDAP con grupos extendidos con volúmenes NFSv4.1 y NFSv3.

Nota:

De forma predeterminada, en los servidores LDAP de Active Directory, el atributo MaxPageSize se establece en un valor predeterminado de 1000. Esta configuración significa que los grupos con un valor superior a 1000 se truncan en las consultas LDAP. Para habilitar la compatibilidad total con el valor 1024 para grupos extendidos, el atributo MaxPageSize debe modificarse para reflejar el valor 1024. Para obtener información sobre cómo cambiar ese valor, consulte Cómo ver y establecer la directiva LDAP en Active Directory mediante Ntdsutil.exe.

Azure NetApp Files admite la captura de grupos extendidos desde el servicio de nombres LDAP en lugar del encabezado RPC. Azure NetApp Files interactúa con LDAP consultando atributos como nombres de usuario, identificadores numéricos, grupos y pertenencias a grupos para las operaciones del protocolo NFS.

Cuando se determina que LDAP se usará para operaciones como la búsqueda de nombres y la captura de grupos extendidos, se produce el siguiente proceso:

- Azure NetApp Files usa una configuración de cliente LDAP para realizar un intento de conexión con el servidor LDAP de ADDS o Microsoft Entra Domain Services que se especifica en la configuración de AD de Azure NetApp Files.

- Si la conexión TCP a través del puerto de servicio definido de LDAP de Microsoft Entra Domain Services o AD DS se realiza correctamente, el cliente LDAP de Azure NetApp Files intenta “enlazar” (iniciar sesión) al servidor LDAP de AD DS o Microsoft Entra Domain Services (controlador de dominio) mediante las credenciales definidas en la configuración del cliente LDAP.

- Si el enlace se realiza correctamente, el cliente LDAP de Azure NetApp Files usa el esquema LDAP RFC 2307bis para realizar una consulta de búsqueda LDAP al servidor LDAP de Active Directory Domain Services o Microsoft Entra Domain Services (controlador de dominio).

La siguiente información se pasa al servidor en la consulta:

- DN de base o usuario (para restringir el ámbito de búsqueda)

- Tipo de ámbito de búsqueda (subárbol)

- Clase de objeto (

user,posixAccountpara usuarios yposixGrouppara grupos) - UID o nombre de usuario

- Atributos solicitados (

uid,uidNumber,gidNumberpara usuarios ogidNumberpara grupos)

- Si no se encuentra el usuario o grupo, se produce un error en la solicitud y se deniega el acceso.

- Si la solicitud se realiza correctamente, los atributos de usuario y grupo se almacenan en la caché para su uso futuro. Esta operación mejora el rendimiento de las consultas LDAP posteriores asociadas a los atributos de usuario o grupo almacenados en caché. También reduce la carga en el servidor LDAP de Active Directory Domain Services o Microsoft Entra Domain Services.

Consideraciones

Puede habilitar la característica LDAP con grupos extendidos solo durante la creación del volumen. Esta característica no se puede habilitar con carácter retroactivo en volúmenes existentes.

LDAP con grupos extendidos solo se admite con Active Directory Domain Services (AD DS) o Microsoft Entra Domain Services. No se admite OpenLDAP ni otros servicios de directorio de LDAP de terceros.

LDAP a través de TLS no debe estar habilitado si usa Microsoft Entra Domain Services.

Una vez creado el volumen, no se puede modificar la opción LDAP (ya sea que esté habilitada o deshabilitada).

En la tabla siguiente se describe la configuración del período de vida (TTL) para la caché LDAP. Debe esperar hasta que se actualice la caché antes de intentar acceder a un archivo o directorio a través de un cliente. De lo contrario, aparece un mensaje de acceso o permiso denegado en el cliente.

Cache Tiempo de espera predeterminado Lista de pertenencia a grupos TTL de 24 horas Grupos de UNIX TTL de 24 horas, TTL negativo de 1 minuto Usuarios de UNIX TTL de 24 horas, TTL negativo de 1 minuto Las memorias caché tienen un período de tiempo de espera específico denominado período de vida. Una vez que se ha agotado ese tiempo de espera, las entradas expiran para que no se conserven las obsoletas. El valor de TTL negativo es donde se encuentra una búsqueda en la que se ha producido un error. De este modo, se evitan problemas de rendimiento provocados por las consultas LDAP para objetos que podrían no existir.

La opción Allow local NFS users with LDAP (Permitir usuarios NFS locales con LDAP) de las conexiones de Active Directory tiene como fin proporcionar acceso ocasional y temporal a los usuarios locales. Cuando esta opción está habilitada, la autenticación y la búsqueda del usuario desde el servidor LDAP dejan de funcionar y el número de pertenencias a grupos que Azure NetApp Files admitirá se limitará a 16. Por lo tanto, debe mantener esta opción deshabilitada en las conexiones de Active Directory, excepto en el caso de que un usuario local necesite acceder a volúmenes habilitados para LDAP. En ese caso, debe deshabilitar esta opción en cuanto el acceso del usuario local ya no sea necesario para el volumen. Consulte Habilitación de los usuarios de NFS locales con LDAP para acceder a un volumen de dos protocolos para saber cómo administrar el acceso de los usuarios locales.

Pasos

Los volúmenes LDAP requieren una configuración de Active Directory para la configuración del servidor LDAP. Siga las instrucciones de Requisitos para las conexiones de Active Directory y Creación de una conexión de Active Directory para configurar las conexiones de Active Directory en Azure Portal.

Nota:

Asegúrese de que ha establecido la configuración de conexión de Active Directory. Se creará una cuenta de equipo en la unidad organizativa (UO) que se especifica en la configuración de la conexión de Active Directory. El cliente LDAP usa la configuración para autenticarse en Active Directory.

Asegúrese de que el servidor LDAP de Active Directory está en funcionamiento en Active Directory.

Los usuarios LDAP de NFS deben tener determinados atributos POSIX en el servidor LDAP. Establezca los atributos para los usuarios LDAP y los grupos LDAP de la manera siguiente:

- Atributos necesarios para los usuarios LDAP:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Atributos necesarios para los grupos LDAP:

objectClass: group, posixGroup,

gidNumber: 555

Los valores especificados para

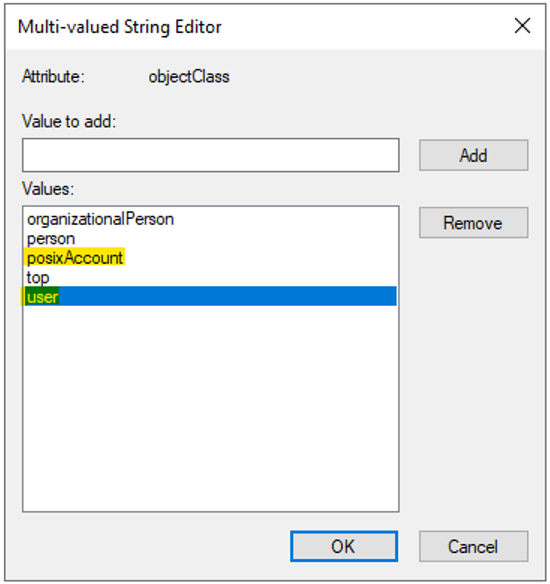

objectClassson entradas independientes. Por ejemplo, en el Editor de cadenas con varios valores,objectClasstendría valores independientes (useryposixAccount) especificados como se indica a continuación para los usuarios LDAP:Nota:

Si los atributos POSIX no están configurados correctamente, es posible que se produzcan errores en las operaciones de búsqueda de usuarios y grupos, y se puede aplicar squash a los usuarios en

nobodyal acceder a volúmenes NFS.

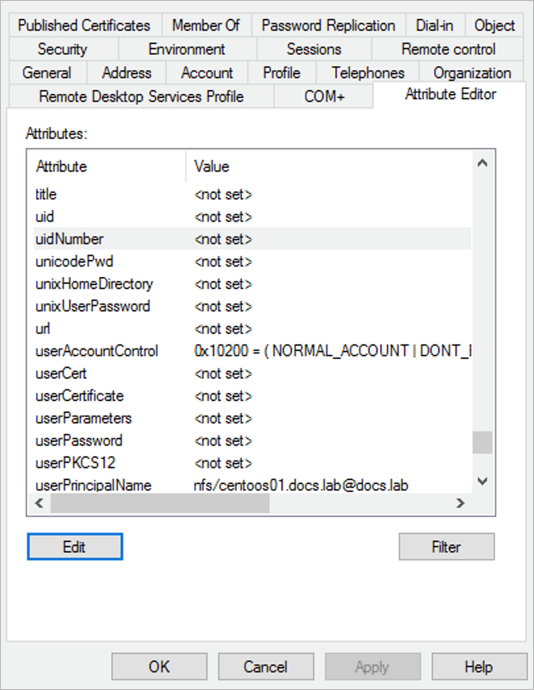

Puede administrar los atributos POSIX mediante el complemento de MMC Usuarios y equipos de Active Directory. En el ejemplo siguiente se muestra el editor de atributos de Active Directory. Consulte Acceso al editor de atributos de Active Directory para obtener más información.

- Atributos necesarios para los usuarios LDAP:

Si quiere configurar un cliente Linux NFSv4.1 integrado con LDAP, consulte Configuración de un cliente NFS para Azure NetApp Files.

Si los volúmenes habilitados para LDAP usan NFSv4.1, siga las instrucciones de Configuración del dominio de ID NFSv4.1 para configurar el archivo

/etc/idmapd.conf.Debe establecer

Domainen/etc/idmapd.confque está el dominio configurado en la conexión de Active Directory de la cuenta de NetApp. Por ejemplo, sicontoso.comes el dominio configurado en la cuenta de NetApp, establezcaDomain = contoso.com.A continuación, debe reiniciar el servicio

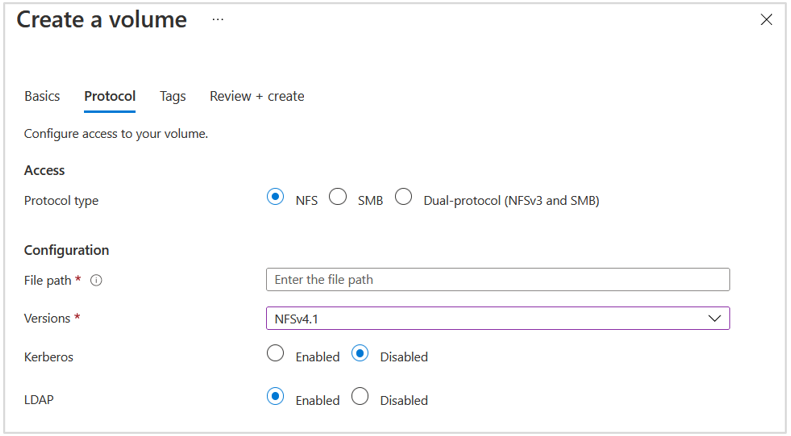

rpcbinden el host o reiniciarlo.Siga los pasos de Creación de un volumen NFS para Azure NetApp Files para crear el volumen de NFS. Durante el proceso de creación del volumen, en la pestaña Protocolo, habilite la opción LDAP.

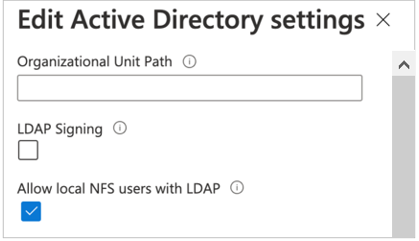

Opcional: puede habilitar usuarios del cliente NFS locales que no estén presentes en el servidor LDAP de Windows para que accedan a un volumen NFS que tenga habilitado LDAP con grupos extendidos. Para ello, habilite la opción Permitir usuarios locales de NFS con LDAP de la siguiente manera:

- Seleccione Conexiones de Active Directory. En una conexión de Active Directory existente, haga clic en el menú contextual (los tres puntos

…) y seleccione Editar. - En la ventana Edit Active Directory settings (Editar configuración de Active Directory) que aparece, seleccione la opción Permitir usuarios locales de NFS con LDAP.

- Seleccione Conexiones de Active Directory. En una conexión de Active Directory existente, haga clic en el menú contextual (los tres puntos

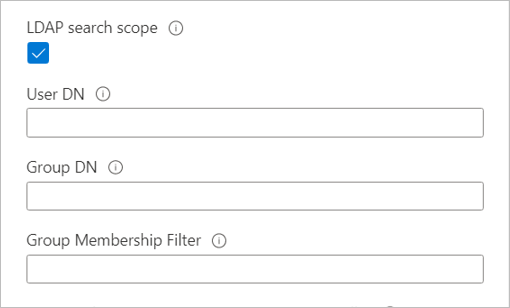

Opcional: Si tiene topologías de gran tamaño y usa el estilo de seguridad de Unix con un volumen de protocolo dual o LDAP con grupos extendidos, puede usar la opción Ámbito de búsqueda LDAP para evitar errores de "acceso denegado" en clientes Linux para Azure NetApp Files.

La opción Ámbito de búsqueda LDAP se configura a través de la página Conexiones de Active Directory.

Para resolver los usuarios y grupos de un servidor LDAP para topologías grandes, establezca los valores de las opciones DN de usuario, DN de grupo y filtro de pertenencia a grupos en la página Conexiones de Active Directory como se muestra a continuación:

- Especifique el DN de usuario anidado y DN de grupo con el formato

OU=subdirectory,OU=directory,DC=domain,DC=com. Se pueden especificar varias unidades organizativas mediante un punto y coma, por ejemplo:OU=subdirectory1,OU=directory1,DC=domain,DC=com;OU=subdirectory2,OU=directory2,DC=domain,DC=com - Especifique el filtro de pertenencia a grupos con el formato

(gidNumber=*). Por ejemplo, la configuración(gidNumber=9*)buscagidNumbersa partir de 9. También puede usar dos filtros juntos:(|(cn=*22)(cn=*33))busca valores CN que terminen en 22 o 33. - Si un usuario es miembro de más de 256 grupos, solo se mostrarán 256 grupos.

- Consulte los errores de los volúmenes LDAP si se produce algún problema.

- Especifique el DN de usuario anidado y DN de grupo con el formato

Pasos siguientes

- Creación de un volumen de NFS para Azure NetApp Files

- Creación y administración de conexiones de Active Directory

- Configuración del dominio de NFSv4.1

- Configuración de un cliente NFS para Azure NetApp Files

- Solución de errores de volúmenes de Azure NetApp Files

- Modificación de conexiones de Active Directory para Azure NetApp Files

- Comprender las pertenencias a grupos NFS y los grupos complementarios