Claves administradas por el cliente entre inquilinos con cifrado de datos transparente

Se aplica a:Azure SQL Database

Azure Synapse Analytics (solo grupos de SQL dedicados)

Azure SQL ahora ofrece compatibilidad con claves administradas por el cliente (CMK) entre inquilinos con cifrado de datos transparente (TDE). CMK entre inquilinos se expande en el escenario Bring Your Own Key (BYOK) para usar TDE sin necesidad de que el servidor lógico de Azure esté en el mismo inquilino de Microsoft Entra que la instancia de Azure Key Vault en la que se almacena la clave administrada por el cliente utilizada para proteger el servidor.

Puede configurar TDE con CMK para Azure SQL Database para las claves almacenadas en almacenes de claves que están configurados en otros inquilinos de Microsoft Entra. Microsoft Entra ID (anteriormente Azure Active Directory) presenta una característica denominada federación de identidades de carga de trabajo y permite que los recursos de Azure de un inquilino de Microsoft Entra tengan la capacidad de acceder a los recursos de otro inquilino de Microsoft Entra.

Para obtener documentación sobre el Cifrado de datos transparente para grupos de SQL dedicados en áreas de trabajo de Synapse, consulte Cifrado de Azure Synapse Analytics.

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

Escenario de uso común

Las funcionalidades de CMK entre inquilinos permiten a los proveedores de servicios o a los proveedores de software independientes (ISV) crear servicios sobre Azure SQL para expandir el TDE de Azure SQL con funcionalidades de CMK a sus respectivos clientes. Con la compatibilidad con CMK entre inquilinos habilitada, los clientes de ISV pueden poseer el almacén de claves y las claves de cifrado en su propia suscripción e inquilino de Microsoft Entra. El cliente tiene control total sobre las operaciones de administración de claves, al tiempo que accede a recursos de Azure SQL en el inquilino de ISV.

Interacciones entre inquilinos

La interacción entre inquilinos entre Azure SQL y un almacén de claves en otro inquilino de Microsoft Entra se habilita con la característica federación de identidades de carga de trabajo de Microsoft Entra.

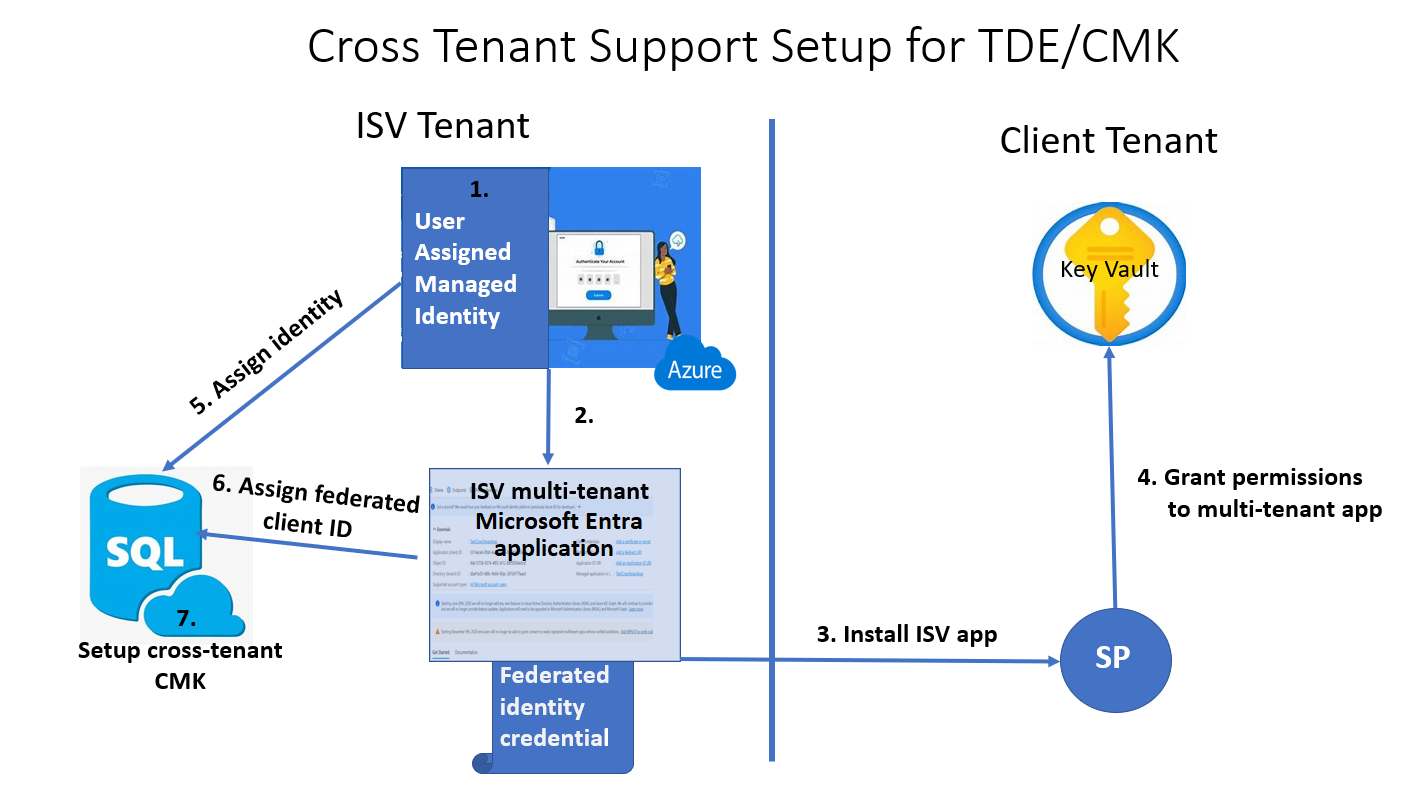

Los ISV que implementan servicios de Azure SQL pueden crear una aplicación multiinquilino en de Microsoft Entra ID y después configurar una credencial de identidad federada para esta aplicación mediante una identidad administrada asignada por el usuario. Con el nombre de aplicación y el id. de aplicación adecuados, un cliente o un cliente de ISV pueden instalar la aplicación creada por el ISV en su propio inquilino. A continuación, el cliente concede a la entidad de servicio asociada los permisos de aplicación (necesarios para Azure SQL) a su almacén de claves en su inquilino y comparte su ubicación de clave con el ISV. Una vez que el ISV asigna la identidad administrada y la identidad de cliente federada al recurso de Azure SQL, el recurso de Azure SQL del inquilino del ISV puede acceder al almacén de claves del cliente.

Para más información, consulte:

- Configuración de claves administradas por el cliente entre inquilinos para una nueva cuenta de almacenamiento

- Configuración de claves administradas por el cliente entre inquilinos para una cuenta de almacenamiento existente

Configuración de CMK entre inquilinos

En el diagrama siguiente se representan los pasos de un escenario que utiliza un servidor lógico Azure SQL que usa TDE para cifrar los datos en reposo mediante una CMK entre inquilinos con una identidad administrada asignada por el usuario.

Información general de la configuración

En el inquilino de ISV

Cree una aplicación de varios inquilinos.

- Configure la identidad administrada asignada por el usuario como una credencial federada en la aplicación.

En el inquilino del cliente.

Cree o use de un almacén de claves existente y conceda permisos de clave a la aplicación multiinquilino.

Cree una nueva clave o use una existente.

Recupere la clave de Key Vault y registre el identificador de clave.

En el inquilino de ISV

Asigne la identidad administrada asignada por el usuario creada como la identidad principal en el menú Identidad del recurso de Azure SQL en Azure Portal.

Asigne la identidad de cliente federada en el mismo menú Identidad y use el nombre de la aplicación.

En el menú Cifrado de datos transparente del recurso de Azure SQL, asigne un Identificador de clave mediante el Identificador de clave del cliente obtenido del inquilino de cliente.

Notas

- La característica CMK entre inquilinos con TDE solo se admite para identidades administradas asignadas por el usuario. No se puede usar una identidad administrada asignada por el sistema para CMK entre inquilinos con TDE.

- La configuración de CMK entre inquilinos con TDE se admite en el nivel de servidor y en el nivel de base de datos para Azure SQL Database. Para más información, consulte Cifrado de datos transparente (TDE) con claves administradas por el cliente en el nivel de base de datos.

Pasos siguientes

Consulte también

- Creación de una base de datos de Azure SQL configurada con una identidad administrada asignada por el usuario y un TDE administrado por el cliente

- Configuración de claves administradas por el cliente entre inquilinos para una nueva cuenta de almacenamiento

- Configuración de claves administradas por el cliente entre inquilinos para una cuenta de almacenamiento existente

- Cifrado de datos transparente (TDE) con claves administradas por el cliente en el nivel de base de datos

- Configuración de la replicación geográfica y la restauración de copias de seguridad para el cifrado de datos transparente con claves administradas por el cliente en el nivel de base de datos

- Administración de identidades y claves para TDE con claves administradas por el cliente en el nivel de base de datos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de