Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describe cómo realizar copias de seguridad y restaurar máquinas virtuales de Azure (VM) windows o Linux con discos cifrados mediante Azure Backup. Para más información, consulte Cifrado de copias de seguridad de VM de Azure.

Escenarios admitidos para la copia de seguridad y restauración de máquinas virtuales de Azure cifradas

En esta sección se describen los escenarios admitidos para la copia de seguridad y restauración de máquinas virtuales de Azure cifradas.

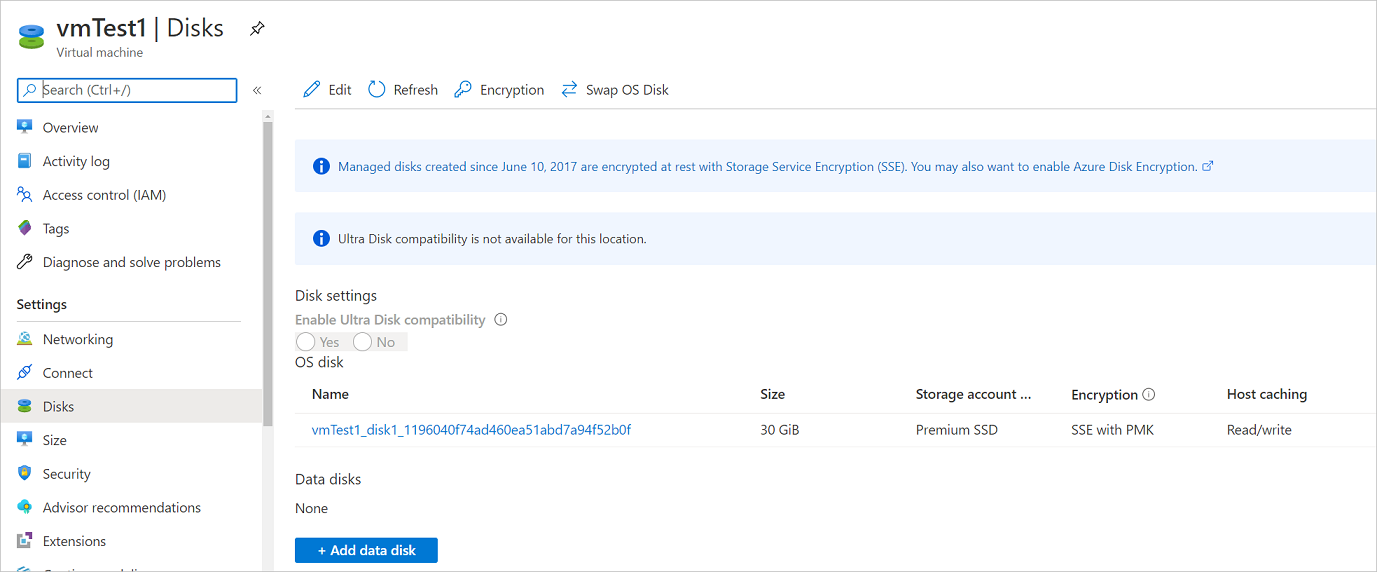

Cifrado mediante claves administradas por la plataforma

De forma predeterminada, todos los discos de las máquinas virtuales se cifran automáticamente en reposo mediante claves administradas por la plataforma (PMK) que usan Storage Service Encryption (SSE). Puede realizar copias de seguridad de estas máquinas virtuales usando Azure Backup sin necesidad de ninguna acción específica por su parte para admitir el cifrado. Para más información sobre el cifrado con claves administradas por la plataforma, consulte Copia de seguridad y restauración de máquinas virtuales de Azure cifradas.

Cifrado mediante claves administradas por el cliente

Al cifrar discos con claves administradas por el cliente (CMK), la clave que se usa para cifrar los discos se almacena en Azure Key Vault, que administra. SSE mediante CMK difiere de Azure Disk Encryption (ADE). ADE usa las herramientas de cifrado del sistema operativo. SSE cifra los datos en el servicio de almacenamiento, lo que permite usar cualquier sistema operativo o imágenes para las máquinas virtuales.

No es necesario realizar ninguna acción explícita para realizar copias de seguridad o restauración de máquinas virtuales que usan CMK para cifrar sus discos. Los datos de copia de seguridad de estas máquinas virtuales almacenadas en el almacén se cifran con los mismos métodos que el cifrado usado en el almacén.

Para más información sobre el cifrado de discos administrados con CMK, consulte Cifrado del lado servidor de Azure Disk Storage.

Compatibilidad con el cifrado mediante ADE

Azure Backup admite la copia de seguridad de máquinas virtuales de Azure que tienen sus discos de sistema operativo o de datos cifrados con ADE. ADE usa Azure BitLocker para el cifrado de máquinas virtuales Windows y la característica dm-crypt para máquinas virtuales Linux. ADE se integra con Azure Key Vault para administrar las claves de cifrado y los secretos del disco. También puede usar claves de cifrado de claves (KEK) de Key Vault para agregar una capa adicional de seguridad. KeK cifra los secretos antes de escribirlos en Key Vault.

Azure Backup puede realizar copias de seguridad y restaurar máquinas virtuales de Azure mediante ADE con y sin la aplicación Microsoft Entra, como se resume en la tabla siguiente.

| Tipo de disco de máquina virtual | ADE (BEK/dm-crypt) | ADE y KEK |

|---|---|---|

| No administrado | Sí | Sí |

| Administrado | Sí | Sí |

- Aprenda más sobre ADE, Key Vault y KEK.

- Lea las preguntas más frecuentes sobre el cifrado de discos de máquina virtual de Azure.

Limitaciones

Antes de realizar copias de seguridad o restaurar máquinas virtuales de Azure cifradas, revise las siguientes limitaciones:

- Puede realizar copias de seguridad y restaurar máquinas virtuales cifradas con ADE dentro de la misma suscripción.

- Solo puede cifrar máquinas virtuales mediante claves independientes. Actualmente no se admite ninguna clave que forme parte de un certificado usado para cifrar una máquina virtual.

- Puede restaurar datos en una región secundaria. Azure Backup admite la restauración entre regiones de máquinas virtuales de Azure cifradas en las regiones emparejadas de Azure. Para obtener más información, consulte Matriz de compatibilidad.

- Puede recuperar máquinas virtuales cifradas con ADE en el nivel de archivo o carpeta. Deberá recuperar toda la máquina virtual para restaurar archivos y carpetas.

- No puede usar la opción reemplazar la máquina virtual existente para las máquinas virtuales cifradas con ADE al restaurar una máquina virtual. Esta opción solo se admite para discos administrados sin cifrar.

Antes de comenzar

Antes de empezar, siga estos pasos:

- Asegúrese de que tiene una o varias máquinas virtuales Windows o Linux con ADE habilitado.

- Revise la matriz de compatibilidad para la copia de seguridad de máquinas virtuales de Azure.

- Cree un almacén de Recovery Services si aún no tiene uno.

- Si habilita el cifrado para las máquinas virtuales que ya están habilitadas para la copia de seguridad, proporcione a Azure Backup permisos para acceder al almacén de claves para que las copias de seguridad puedan continuar sin interrupciones. Más información sobre la asignación de estos permisos.

En algunas circunstancias, es posible que también tenga que instalar el agente de máquina virtual en la máquina virtual.

Azure Backup realiza una copia de seguridad de las máquinas virtuales de Azure mediante la instalación de una extensión en el agente de máquina virtual de Azure que se ejecuta en la máquina. Si la VM se creó a partir de una imagen de Azure Marketplace, el agente se instala y se ejecuta. Si crea una máquina virtual personalizada o migra una máquina local, es posible que tenga que instalar el agente manualmente.

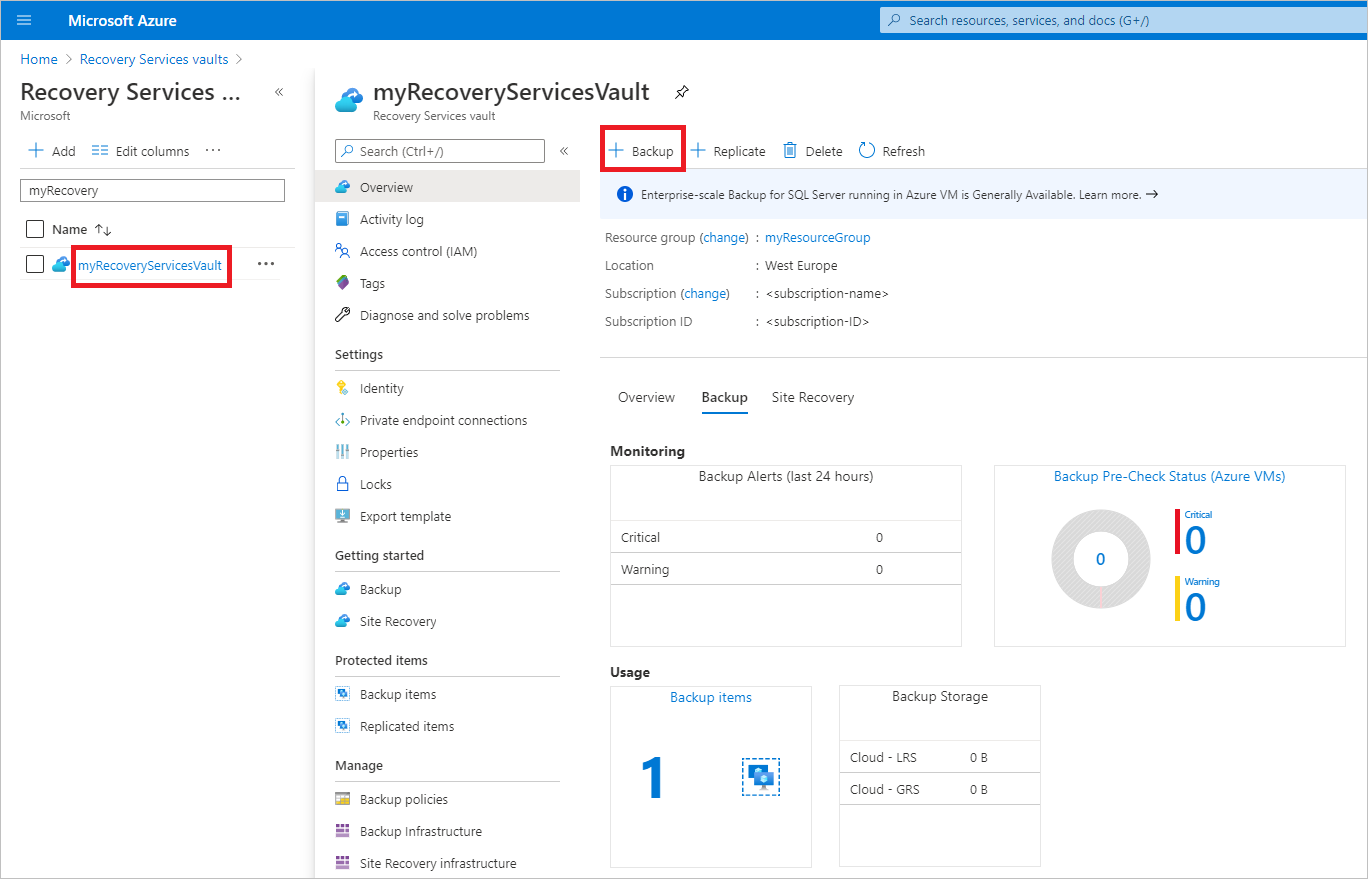

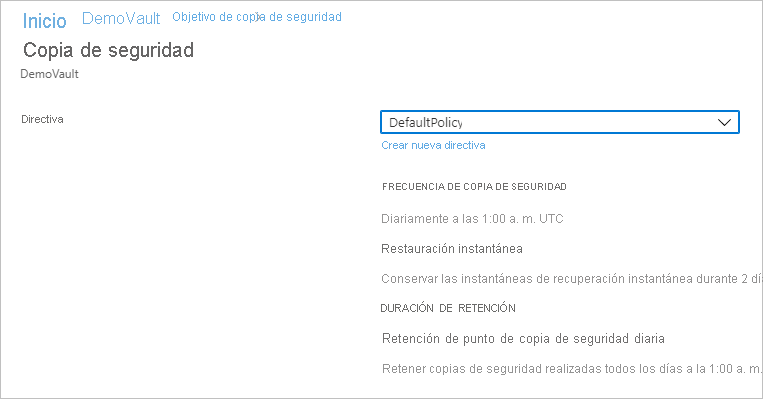

Configuración de una directiva de copia de seguridad

Para configurar una directiva de copia de seguridad, siga estos pasos:

Si no tiene un almacén de copia de seguridad de Recovery Services, siga estas instrucciones para crear uno.

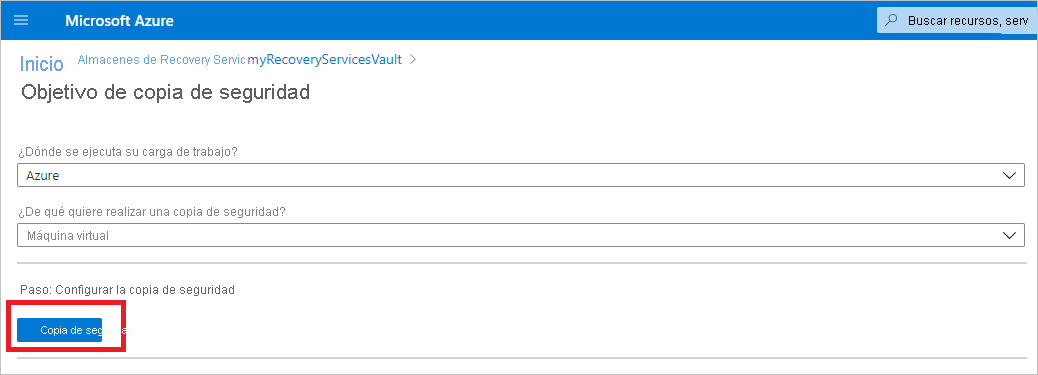

Vaya al Centro de copia de seguridad y, en la pestaña Información general , seleccione + Copia de seguridad.

En Tipo de origen de datos, seleccione Máquinas virtuales de Azure y luego seleccione la bóveda que creó. Después, seleccione Continuar.

Seleccione la directiva que desea asociar al almacén y, a continuación, seleccione Aceptar.

- Una directiva de copia de seguridad especifica cuándo se realizan las copias de seguridad y cuánto tiempo se almacenan.

- Los detalles de la directiva predeterminada se muestran en el menú desplegable.

Si no quiere usar la directiva predeterminada, seleccione Crear nueva y Crear una directiva personalizada.

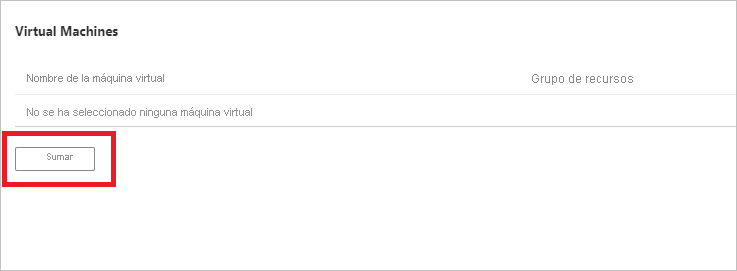

En Máquinas virtuales, seleccione Agregar.

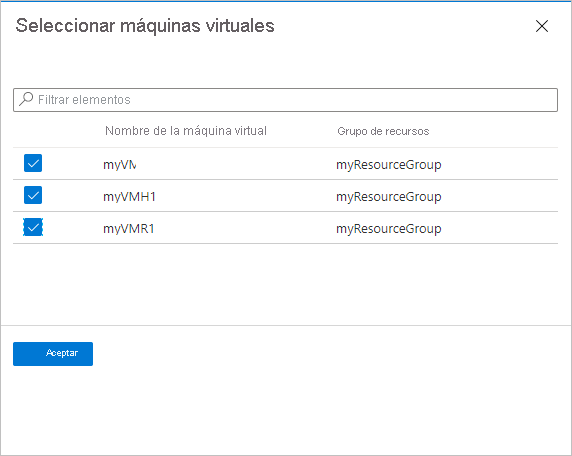

Elija las máquinas virtuales cifradas de las que desea realizar una copia de seguridad mediante la directiva de selección y seleccione Aceptar.

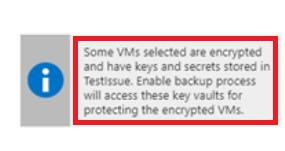

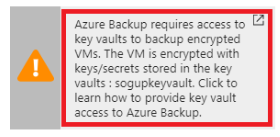

Si está utilizando Key Vault, en la página del almacén de claves, verá un mensaje que indica que Azure Backup necesita acceso de solo lectura a las claves y secretos del almacén de claves.

Si recibe este mensaje, no se requiere ninguna acción:

Si recibe este mensaje, establezca permisos como se describe en el procedimiento siguiente:

Seleccione Habilitar copia de seguridad para implementar la directiva de copia de seguridad en el almacén y habilitar la copia de seguridad para las máquinas virtuales seleccionadas.

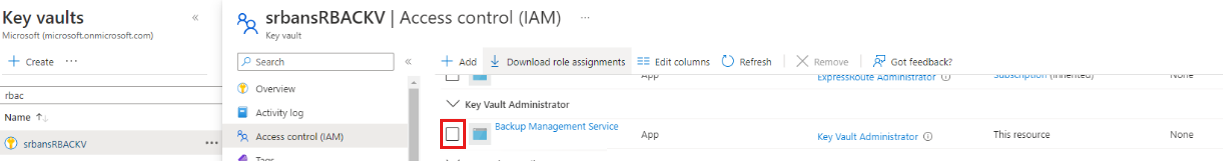

Copia de seguridad de máquinas virtuales cifradas de ADE con almacenes de claves habilitados para RBAC

Para habilitar las copias de seguridad de máquinas virtuales cifradas con ADE mediante almacenes de claves habilitados por el control de acceso basado en rol (RBAC) de Azure, asigne el rol Administrador de Key Vault a la aplicación Microsoft Entra del servicio de administración de copias de seguridad mediante la adición de una asignación de roles en el control de acceso para el almacén de claves.

Las operaciones de copia de seguridad de máquinas virtuales usan la aplicación de servicio de administración de copia de seguridad en lugar de la identidad administrada del almacén de Recovery Services para acceder al almacén de claves. Debe conceder los permisos necesarios de la almacén de claves a esta aplicación para que las copias de seguridad funcionen correctamente.

Obtenga información sobre los roles disponibles. El rol Administrador de Key Vault permite obtener,enumerar y realizar copias de seguridad tanto del secreto como de la clave.

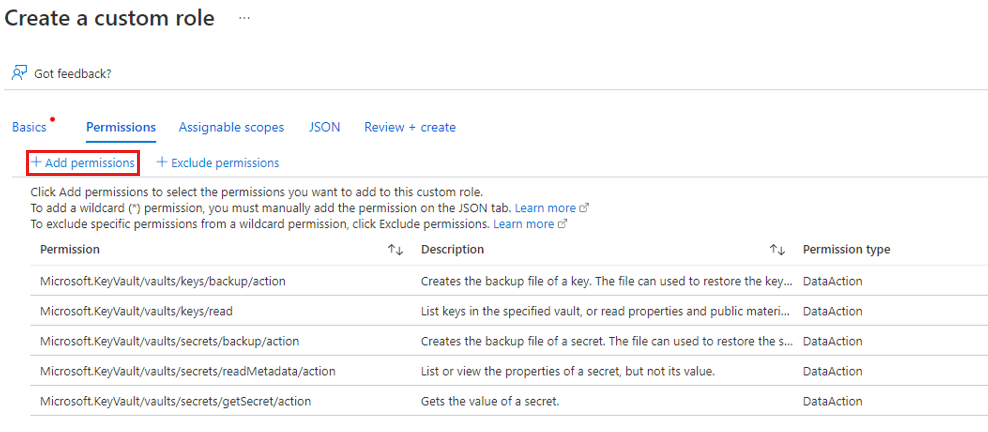

En el caso de los almacenes de claves habilitados para RBAC de Azure, puede crear un rol personalizado con el siguiente conjunto de permisos. Aprenda a crear un rol personalizado.

Nota:

Al usar Azure Government, asegúrese de que el rol administrador de Key Vault se asigna a la aplicación Backup Fairfax Microsoft Entra para habilitar el acceso y la funcionalidad adecuados.

| Acción | Descripción |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

Crea el archivo de copia de seguridad de una clave. |

Microsoft.KeyVault/vaults/secrets/backup/action |

Crea el archivo de copia de seguridad de un secreto. |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

Obtiene el valor de un secreto. |

Microsoft.KeyVault/vaults/keys/read |

Enumera las claves del almacén especificado o lee las propiedades y los materiales públicos. |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

Lista o muestra las propiedades de un secreto, pero no sus valores. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

Iniciar un trabajo de copia de seguridad

La copia de seguridad inicial se ejecuta según la programación, pero también puede ejecutarla inmediatamente:

Vaya al Centro de copias de seguridad y seleccione el elemento de menú Instancias de Backup.

En Tipo de origen de datos, seleccione Máquinas virtuales de Azure. A continuación, busque la máquina virtual que configuró para la copia de seguridad.

Haga clic con el botón derecho en la fila correspondiente o seleccione Más (...) y, a continuación, seleccione Realizar copia de seguridad ahora.

En Backup Now (Realizar copia de seguridad ahora), use el control de calendario para seleccionar el último día en que se debe conservar el punto de recuperación. Después, seleccione Aceptar.

Supervise las notificaciones del portal.

Para supervisar el progreso del trabajo, vaya al Centro de respaldo>Trabajos de copia de seguridad y filtre la lista de trabajos que están en curso. Según el tamaño de la máquina virtual, la creación de la copia de seguridad inicial puede tardar un tiempo.

Proporcionar los permisos

Azure Backup necesita acceso de solo lectura para realizar la copia de seguridad de las claves y los secretos, junto con las máquinas virtuales asociadas.

- El almacén de claves está asociado con el inquilino de Microsoft Entra de la suscripción de Azure. Si es un usuario miembro, Azure Backup adquiere acceso al almacén de claves sin ninguna acción adicional.

- Si es un usuario invitado, debe proporcionar permisos para que Azure Backup acceda al almacén de claves. Debe tener acceso a los almacenes de claves para configurar Azure Backup para máquinas virtuales cifradas.

Para proporcionar permisos de RBAC de Azure en un almacén de claves, consulte Habilitación de permisos RBAC en un almacén de claves.

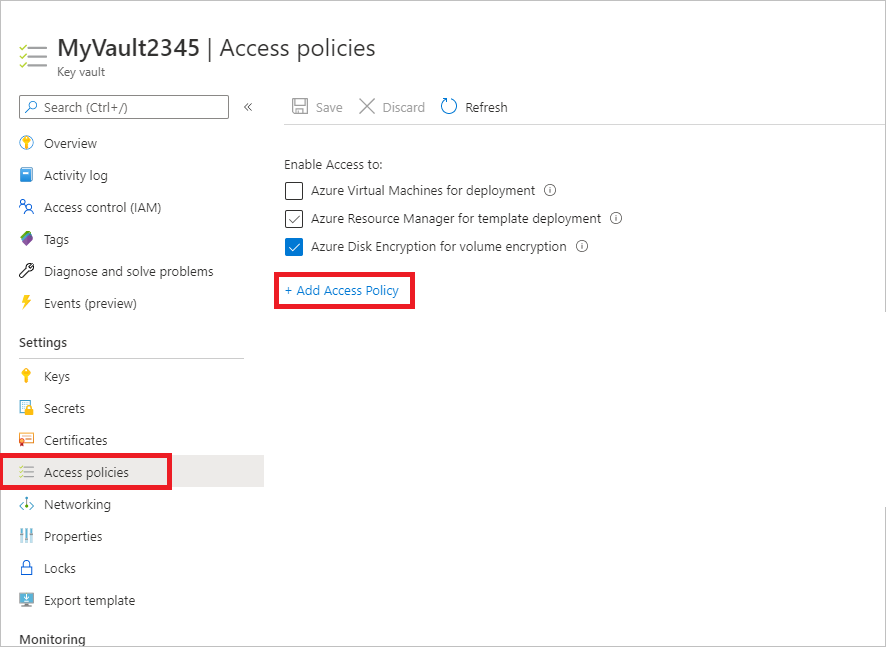

Para establecer los permisos:

En Azure Portal, seleccione Todos los servicios y busque Almacenes de claves.

Seleccione el almacén de claves asociado a la máquina virtual cifrada de la que va a realizar la copia de seguridad.

Sugerencia

Para identificar el almacén de claves asociado a una VM, use el siguiente comando de PowerShell. Sustituya el nombre del grupo de recursos y el nombre de la VM:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusBusque el nombre del almacén de claves en esta línea:

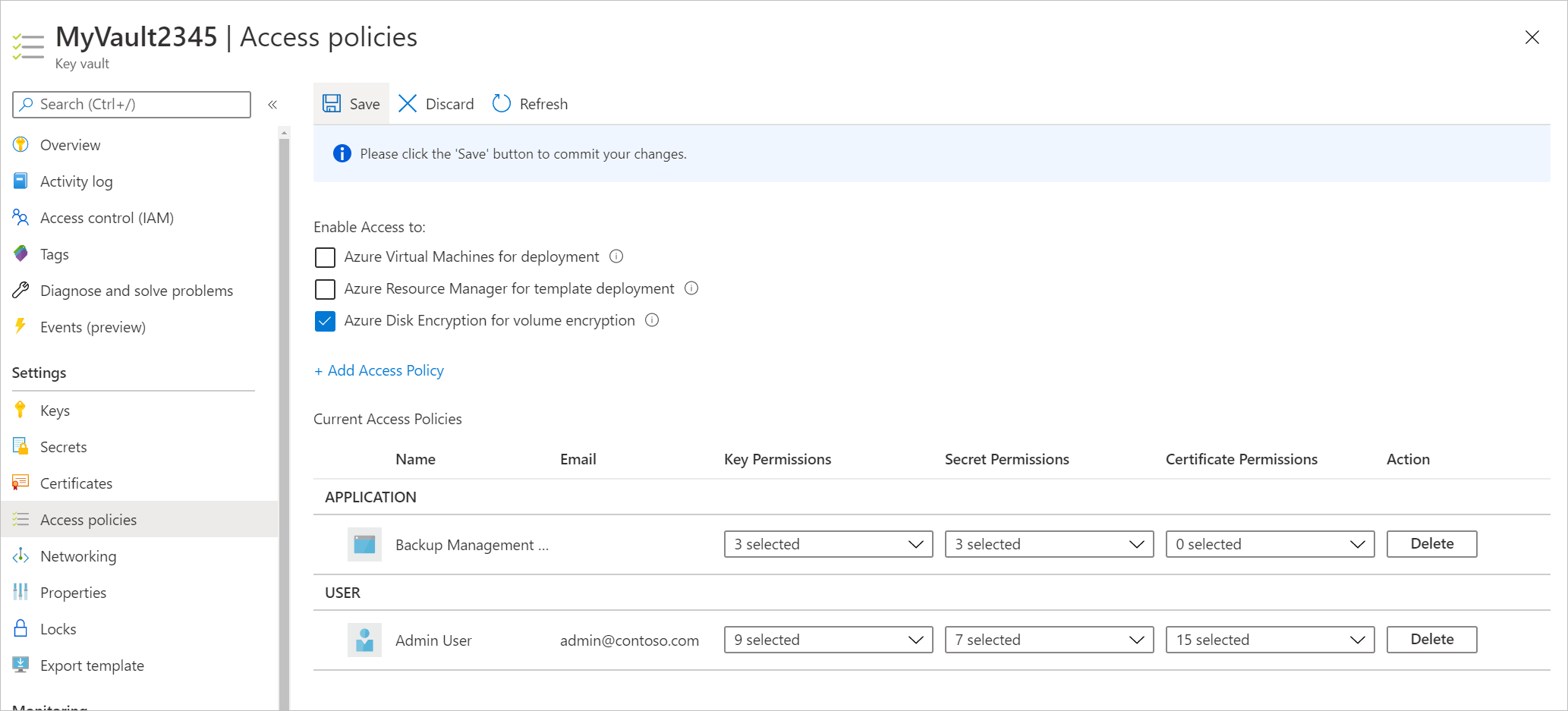

SecretUrl : https://<keyVaultName>.vault.azure.netSeleccione Directivas de acceso>Agregar directiva de acceso.

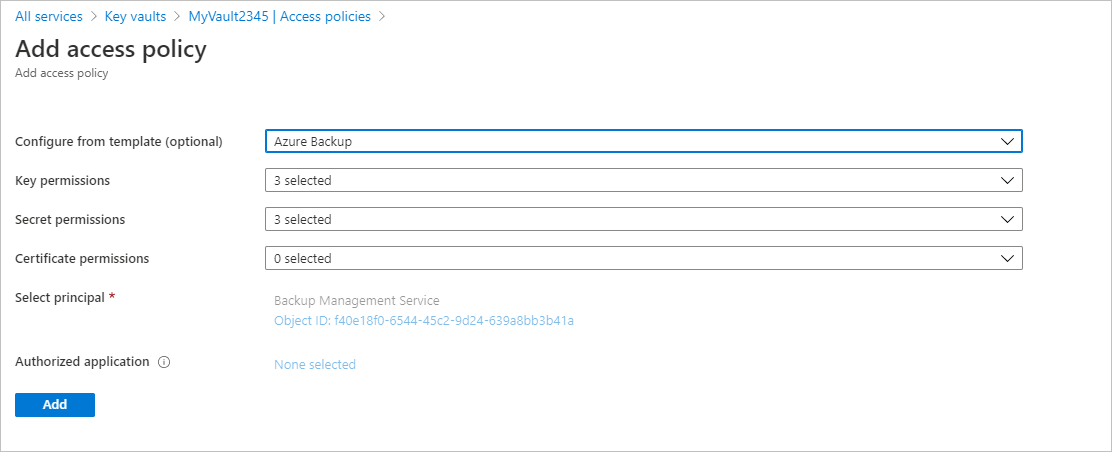

En Agregar directiva> de accesoConfigurar desde la plantilla (opcional), seleccione Azure Backup.

- Los permisos necesarios se rellenan previamente en Permisos clave y Permisos de secretos.

- Si la máquina virtual solo se cifra mediante BEK, quite la selección de permisos de clave porque solo necesita permisos para secretos.

Seleccione Agregar para agregar backup Management Service en Directivas de acceso actuales.

Seleccione Guardar para proporcionar a Azure Backup los permisos.

También puede establecer la directiva de acceso mediante PowerShell o la CLI de Azure.

Contenido relacionado

Si experimenta algún problema, consulte estos artículos:

- Errores comunes al realizar una copia de seguridad de máquinas virtuales de Azure cifradas y restaurarlas.

- Problemas de la extensión de copia de seguridad o del agente de máquina virtual de Azure.

- Restaure la clave y el secreto de Key Vault para las máquinas virtuales cifradas mediante Azure Backup.