Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Introducción

En este patrón de diseño, el tráfico tiene una ruta de acceso dedicada a través de la red troncal de Microsoft desde el centro de datos local a la nube privada de Azure VMware Solution (AVS). Esta conexión se produce a través de Global Reach de Expressroute, un mecanismo que proporciona una ruta de acceso directa entre el cliente administrado que, a continuación, se puede conectar a los circuitos Expressroute dedicados a AVS. La nube privada también tiene una salida aislada desde NSX Edge a Internet para evitar que este tráfico recorra ExpressRoute.

Importante

Si está en una región en la que no se admite Global Reach, el tránsito desde el entorno local a la nube privada de AVS es posible mediante la implementación de una puerta de enlace de Expressroute en Azure. Para proporcionar la transitividad de un extremo a otro, se necesita una aplicación virtual en la red virtual del centro de conectividad (VNET). Consulte la sección Inspección de tráfico, & Anuncio de ruta predeterminada,.

Perfil de cliente

Esta arquitectura es ideal para:

- Baja latencia, salida de forma nativa desde el SDDC de Azure VMware Solution (centros de datos definidos por software) a Internet.

- Dirija el tráfico desde el entorno local directamente a Azure a través de Expressroute o VPN.

- Servicios L4/L7 entrantes para cargas de trabajo en el SDDC, como HTTPS

El tráfico, que fluye a través de los enrutadores NSX de AVS y que se abordan en este diseño, incluye:

- De Azure VMware Solution hacia redes virtuales nativas de Azure

- Azure VMware Solution a Internet

- Azure VMware Solution a centros de datos locales

Componentes arquitectónicos

Implemente este escenario con:

- Un equilibrador de carga avanzado de NSX

- Dirección IP pública para la interrupción de Internet de Azure VMware Solution para la traducción de direcciones de origen y destino (SNAT/DNAT)

Nota

Aunque NSX Advanced Load Balancer (Avi) proporciona funcionalidades de entrada directamente dentro de NSX, esta funcionalidad también es posible con WAF o App Gateway v2 en Azure.

Decisión clave

En este documento se da por hecho y se recomienda el anuncio de ruta predeterminado desde el entorno local o AVS. Si necesita que la ruta predeterminada se origine en Azure, consulte la sección Anuncio de ruta predeterminada e inspección de tráfico.

Consideraciones

- Active la dirección IP pública hasta el NSX Edge en el Portal de Azure. Esto permite conexiones directas de baja latencia a Azure VMware Solution y la capacidad de escalar el número de conexiones salientes.

- Aplique la creación de reglas del firewall de NSX.

- Utilice el equilibrador de carga avanzado de NSX para distribuir el tráfico equitativamente entre las cargas de trabajo.

- Habilite Protección contra ataques "flood" (distribuida y de puerta de enlace).

Salida de AVS mediante NSX-T o NVA

| Cobertura de inspección del tráfico | Diseño de soluciones recomendado | Consideraciones | Interrupción de Internet |

|---|---|---|---|

| - Entrada de Internet - Salida de Internet - Tráfico al centro de datos local - Tráfico hacia *Azure Virtual Network* - Tráfico dentro de Azure VMware Solution |

Use NSX-T o un firewall de NVA de terceros en Azure VMware Solution. Use NSX-T Advanced Load Balancer para HTTPs o NSX-T Firewall para el tráfico que no sea HTTP/S. Dirección de IP pública para la interrupción de Internet de Azure VMware Solution, SNAT y DNAT. |

Elija esta opción para anunciar la ruta de 0.0.0.0/0 desde la nube privada de Azure VMware Solution. Habilite la dirección IP pública hacia abajo en el perímetro de NSX en Azure Portal. Esta opción permite conexiones de baja latencia a Azure y la capacidad de escalar el número de conexiones salientes. |

Azure VMware Solution |

Salida desde Azure VMware Solution mediante un anuncio 0.0.0.0/0 desde el entorno local

| Cobertura de inspección del tráfico | Diseño de soluciones recomendado | Consideraciones | Interrupción de Internet |

|---|---|---|---|

| - Entrada de Internet - Salida de Internet - Al centro de datos local |

Use una aplicación virtual local Para el tráfico HTTP/S, use el equilibrador de carga avanzado NSX o Application Gateway en Azure. Para el tráfico que no sea HTTP/S, use el firewall distribuido de NSX. Habilitar la dirección IP pública en Azure VMware Solution. |

Elija esta opción para anunciar la ruta de 0.0.0.0/0 desde centros de datos locales. |

Local |

Importante

Algunos dispositivos de VMware tradicionales usan la inserción de servicios para colocar dispositivos en el enrutador de nivel 0. Los enrutadores de nivel 0 están aprovisionados y administrados por Microsoft y no son consumibles por los usuarios finales. Todos los dispositivos de red y equilibradores de carga deben colocarse en el nivel 1. En la siguiente sección se describe la propagación de la ruta predeterminada desde un dispositivo de parte en AVS.

Integración de NVA de terceros en el sistema AVS

La integración con dispositivos de terceros es posible con la debida consideración. En este diseño, las NVA de terceros se encuentran detrás de uno o varios enrutadores perimetrales T-1.

Es responsabilidad de los usuarios traer una licencia e implementar las funcionalidades de alta disponibilidad nativas del dispositivo.

Tenga en cuenta los límites al elegir esta implementación. Por ejemplo, hay un límite de hasta ocho tarjetas de interfaz de red virtual (NIC) en una máquina virtual. Para obtener más información sobre cómo colocar NVA en AVS, consulte: Patrones de firewall de NSX-T

Nota

Microsoft no admite el uso de redes optimizadas para movilidad cuando se usan NVA de terceros.

Consideraciones sobre la zona de aterrizaje

En esta sección se hace referencia a los procedimientos recomendados para integrar AVS con la zona de aterrizaje de Azure.

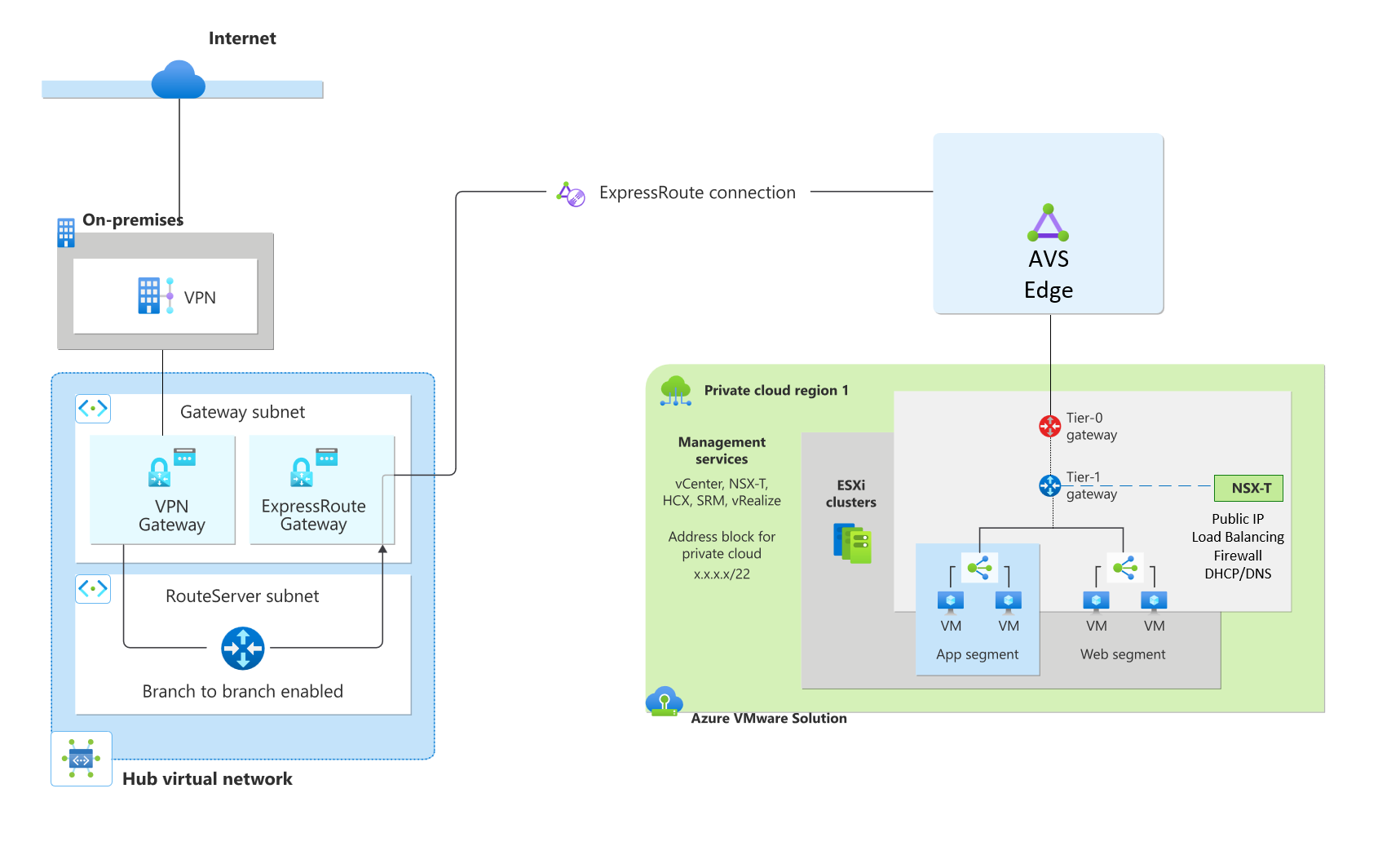

Servidor de rutas de Azure

Azure Route Server (ARS) se usa para propagar dinámicamente rutas aprendidas de AVS y proporcionar conectividad de rama a rama a puertas de enlace de VPN. Las redes virtuales emparejadas con la red virtual donde ARS también se ubica aprenden dinámicamente las rutas, por lo que es posible aprender rutas de AVS a entornos de Hub and Spoke en Azure. Entre los casos de uso de Azure Route Server se incluyen:

Propagación de rutas dinámicas:

- Obtenga información sobre rutas específicas de AVS a redes virtuales locales a través de BGP (protocolo de puerta de enlace de borde). Las redes virtuales emparejadas también pueden aprender las rutas.

- Integración de NVA de terceros

- Empareje ARS con las NVA para que no sea necesario usar UDR para cada segmento de AVS para filtrar el tráfico.

- Devolver el tráfico de redes virtuales emparejadas necesita una UDR (ruta definida por el usuario) de vuelta a la interfaz local del firewall

- Mecanismo de tránsito de Expressroute a VPN Gateway

- VPN Gateway debe ser de tipo sitio a sitio y estar configurado como activo-activo

Para usar Azure Route Server, debe hacer lo siguiente:

Habilitación de rama a rama

Use el resumen de rutas para > 1 000 rutas o use una referencia de marca

NO_ADVERTISE BGP communitiesen las preguntas más frecuentes (P+F) de Azure Route ServerEmpareje NVA con ASN específicos que no son de Azure. Por ejemplo, dado que ARS usa 65515, ningún otro dispositivo de la red virtual puede usar ese ASN (número de sistema autónomo).

No se admite IPV6

Integración con Azure NetApp Files

Azure NetApp Files (ANF) proporciona un almacén de datos conectado a la red a través del protocolo NFS. ANF reside en una red virtual de Azure y se conecta a las cargas de trabajo de AVS. Mediante el uso de almacenes de datos NFS respaldados por Azure NetApp Files, puede expandir el almacenamiento en lugar de escalar los clústeres.

- Creación de volúmenes de Azure NetApp Files mediante características de red estándar para habilitar la conectividad optimizada desde la nube privada de AVS a través de FastPath de ExpressRoute

- Implementación de ANF en una subred delegada

- La implementación de Hub & Spoke admite la SKU de ER GW de hasta 10 Gbps

- Se requiere la SKU Ultra & ErGw3AZ para pasar los límites de velocidad del puerto de puerta de enlace

- La entrada de tráfico de lectura y de escritura son salidas a través de Expressroute. El tráfico de salida a través de circuitos de ExpressRoute omite la puerta de enlace y se dirige directamente al enrutador perimetral.

- Los cargos de entrada/salida se suprimen de AVS; sin embargo, hay cargo de salida si los datos pasan por redes virtuales emparejadas.

- Use una puerta de enlace de ExpressRoute dedicada para Azure Netapp Files y no use una puerta de enlace de ExpressRoute compartida o centralizada.

- No coloque un firewall o una NVA en la trayectoria de datos entre Azure NetApp Files y Azure VMware Solution.

- Actualmente solo se admite NFS v3.

Si ve una latencia inesperada, asegúrese de que la nube privada de AVS y la implementación de ANF están ancladas a la misma AZ (Azure Availability Zones). Para lograr una alta disponibilidad, cree volúmenes ANF en AZ independientes y habilite Cross Zone Replication

Importante

Microsoft no admite Fastpath para el centro de VWAN de Azure protegido, donde la velocidad máxima del puerto posible es de 20 Gbps. Considere la posibilidad de usar la red virtual en estrella tipo Hub & Spoke si se requiere un mayor rendimiento. Consulte cómo adjuntar almacenes de datos de Azure Netapp Files a hosts de Azure VMware Solution aquí

Conectividad VPN desde el entorno local

Aunque se recomienda un circuito Expressroute, también es posible conectarse a AVS desde el entorno local con IPSEC mediante una red virtual de concentrador de tránsito en Azure. Este escenario requiere una puerta de enlace de VPN y Azure Route Server. Como se ha mencionado anteriormente, Azure Route Server habilita la transitividad entre la puerta de enlace de VPN y la puerta de enlace de Expressroute de AVS.

Inspección del tráfico

Como se ha visto anteriormente, el anuncio de ruta predeterminado se está produciendo desde AVS con la dirección IP pública hasta la opción NSX Edge, pero también es posible seguir publicando la ruta predeterminada desde el entorno local. El filtrado de tráfico de un extremo a otro desde el entorno local a AVS es posible con el firewall colocado en cualquiera de estos puntos de conexión.

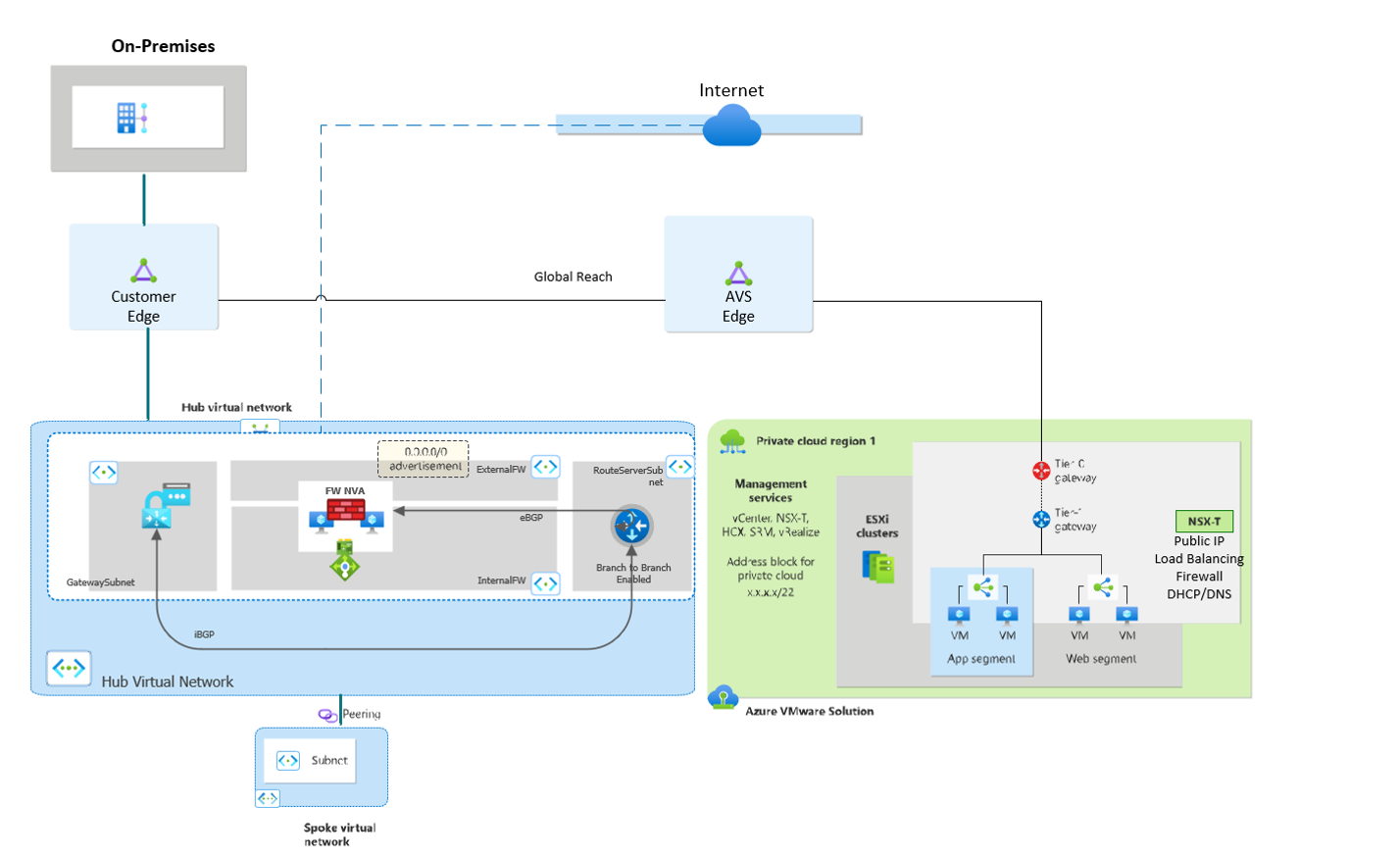

El anuncio de ruta predeterminado de Azure es posible con una NVA de terceros en una VNET de concentrador o cuando se usa Azure vWAN. En una implementación de tipo Hub and Spoke, Azure Firewall no es compatible porque no soporta BGP; sin embargo, sí puede usar un dispositivo compatible con BGP de terceros. Este escenario funciona para inspeccionar el tráfico desde:

- Local a Azure

- Azure a Internet

- AVS a Internet

- AVS a Azure

Una NVA de terceros en el hub VNet inspecciona el tráfico entre AVS e internet y entre AVS y las redes virtuales de Azure.

| Requisitos de inspección del tráfico | Diseño de soluciones recomendado | Consideraciones | Interrupción de Internet |

|---|---|---|---|

| - Entrada de Internet - Salida de Internet : al centro de datos local : a Azure Virtual Network |

Use soluciones de firewall de terceros en una red virtual de concentrador con Azure Route Server. Para el tráfico HTTP/S, use Azure Application Gateway. Para el tráfico que no es HTTP/S, use una NVA de firewall de terceros en Azure. Use una NVA de firewall de terceros local. Implementar soluciones de firewall de terceros en una red virtual de concentrador con Azure Route Server. |

Elija esta opción para anunciar la ruta 0.0.0.0/0 de una NVA en la red virtual del centro de Azure a Azure VMware Solution. |

Azure |

Información adicional

- Acceso a vCenter mediante bastion + Jumpbox VM: si accede a vCenter desde el entorno local, asegúrese de tener una ruta desde las redes locales a la red de administración de AVS /22. Para validar la ruta en la CLI, escriba

Test-NetConnection x.x.x.2 -port 443 - Consideraciones sobre DNS: si usa puntos de conexión privados, siga las instrucciones que se detallan aquí: Configuración de DNS del punto de conexión privado de Azure | Microsoft Learn

Pasos siguientes

- Para más información sobre cómo pasar de VPN local a Azure VMware Solution, consulte el siguiente artículo sobre el tránsito de VPN a ExR:

- Para más información sobre Azure VMware Solution en redes tipo hub-and-spoke, consulte Integrar Azure VMware Solution en una arquitectura hub-and-spoke.

- Para más información sobre los segmentos de red de VMware NSX-T Data Center, consulte Configuración de componentes de red de NSX-T Data Center mediante Azure VMware Solution.

- Para obtener más información sobre Azure Router Server, consulte la introducción al producto ¿Qué es Azure Route Server?

A continuación, observe otros patrones de diseño para establecer la conectividad con Azure VMware Solution.