Resistencia empresarial

Una organización nunca puede tener una seguridad perfecta, pero puede potenciar su resistencia a los ataques de seguridad. Al igual que no existe una inmunidad perfecta para los riesgos de salud y seguridad del mundo físico, los sistemas de datos e información que utilizamos nunca están completa y permanentemente protegidos de todos los ataques.

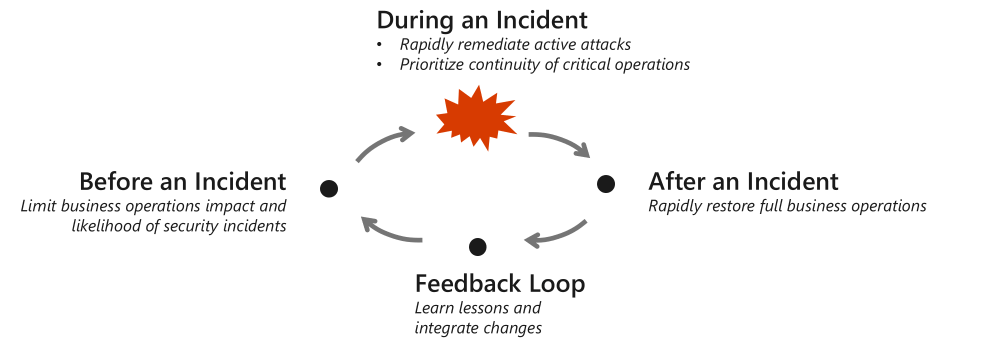

Centre sus esfuerzos de seguridad en aumentar la resistencia de las operaciones empresariales frente a incidentes de seguridad. Estos esfuerzos pueden reducir el riesgo y permitir mejoras continuas en la posición de seguridad y la capacidad de respuesta a los incidentes.

La resistencia requiere una visión pragmática en la que se dan por supuestas las brechas de seguridad. Se necesita una inversión continua a lo largo del ciclo de vida completo del riesgo de seguridad.

Antes de un incidente: mejore continuamente la posición de seguridad y la capacidad de la organización para responder a un incidente. La mejora continua de la posición de seguridad ayuda a limitar la probabilidad y el posible impacto de un incidente de seguridad en las operaciones y los recursos empresariales. Existen muchas técnicas que se abordan en las distintas disciplinas de seguridad, pero todas ellas están diseñadas para aumentar el costo de los ataques. Obligan a los atacantes a desarrollar y probar nuevas técnicas tras haber inutilizado las anteriores. Estas técnicas elevan los costos y la fricción de los atacantes, lo que les ralentiza y limita su tasa de éxito.

Durante un incidente: las operaciones empresariales deben continuar durante un incidente, incluso si han experimentado una reducción de su eficacia, se han ralentizado o se limitan únicamente a los sistemas esenciales. Durante un ataque, un hospital no puede dejar de atender a sus pacientes, los barcos deben seguir trasladando su carga y los aviones deben seguir volando con seguridad. Las dos principales prioridades durante un incidente son las siguientes:

- Proteger las operaciones esenciales: durante una amenaza, todos los esfuerzos deben centrarse en proteger y mantener las operaciones empresariales esenciales sobre todas las demás funciones.

- Evitar más daños: la prioridad predeterminada de las operaciones de seguridad es detectar toda la extensión del ataque y, a continuación, expulsar rápidamente a los atacantes del entorno. Al expulsarlos, se impedirá a los atacantes ocasionar más daños, incluidas posibles represalias.

Después de un incidente: si las operaciones empresariales experimentan daños durante un ataque, deben emprenderse de inmediato reparaciones para restaurarlas todas. Estas reparaciones son necesarias incluso si implican restaurar operaciones sin datos perdidos en el ataque (por ejemplo, ransomware o un ataque destructivo como NotPetya).

Bucle de comentarios: los atacantes repiten su manera de proceder o repiten aquello que ha funcionado para otros atacantes. Los atacantes aprenden con cada ataque a su organización, por lo que también es necesario aprender continuamente de sus ataques. Céntrese en aplicar las técnicas disponibles y de probada eficacia que ya se han utilizado anteriormente. A continuación, asegúrese de que puede bloquear los ataques, detectarlos, responder rápidamente y recuperarse de ellos. Sus esfuerzos elevan el costo de los ataques a su organización y reducen o ralentizan los ataques futuros.

Vea el vídeo siguiente para aprender a crear y mantener la resistencia de su empresa a los ataques de seguridad.

Objetivos de resistencia

La resistencia de seguridad se centra en reforzar la resistencia de su negocio.

- Asegúrese de que su empresa innove rápidamente y se adapte a un entorno empresarial en constante cambio. La seguridad siempre debe buscar formas seguras de decir sí a la innovación empresarial y la adopción de tecnología. A continuación, su organización puede adaptarse a cambios imprevistos en el entorno empresarial, como el cambio repentino al teletrabajo durante la pandemia de COVID-19.

- Limite el impacto y la probabilidad de interrupciones antes, durante y después de ataques activos a las operaciones empresariales.

Resistencia de seguridad y presunción de brechas de seguridad

Una buena seguridad comienza por asumir que existen brechas de seguridad o riesgos. Tenga en cuenta que los sistemas de tecnologías de la información (TI) funcionan a través de la red abierta de Internet, donde hay delincuentes que atacan constantemente a las organizaciones y comprometen su seguridad. Esta suposición es un principio clave de confianza cero, que fomenta comportamientos de seguridad adecuados y pragmáticos. La confianza cero prepara a la organización para evitar ataques, limitar sus daños y recuperarse rápidamente de ellos.

Nota

El principio de presunción de brechas de seguridad no asume que cada riesgo es un evento denunciable a los organismos reguladores. Este principio supone que las defensas de seguridad se vulneran o se ven comprometidas en cierta medida. A continuación, se centra en dotar a la organización de resistencia mediante mejoras de la posición de seguridad y los procesos de respuesta.

La presunción de riesgos debe impulsar cambios entre las personas, los procesos y la tecnología de la organización. La educación, los ejercicios y otras actividades de preparación de incidentes son buenos ejemplos. Para más información, consulte Preparación para incidentes.

La presunción de riesgos es un cambio de tendencia significativo con respecto a la mentalidad de seguridad clásica, que asumía que las organizaciones podían establecer una red completamente segura protegida por un perímetro de seguridad, limitando toda la actividad empresarial valiosa a esa red. Ciertos elementos de esta estrategia proporcionan un valor añadido a una empresa resistente, pero el concepto de una red completamente segura no es válido en el mundo del trabajo móvil, con modelos empresariales, plataformas de tecnología y amenazas de seguridad en constante evolución.

La resistencia exige una estrecha colaboración entre las partes interesadas del negocio, los responsables y profesionales de TI y los profesionales de seguridad.

Pasos siguientes

Las disciplinas de seguridad de la metodología de seguridad se alinean con el objetivo de aumentar la resistencia frente a los incidentes de seguridad. Para más información, consulte: