Información de administración de riesgos

El funcionamiento de una empresa presenta riesgos. El rol de un equipo de seguridad es informar y aconsejar a los responsables de la toma de decisiones sobre cómo encajan los riesgos de seguridad en sus marcos. El objetivo de la seguridad es obtener información sobre su negocio y, a continuación, usar su experiencia en seguridad para identificar los riesgos para los objetivos empresariales y los recursos. A continuación, la seguridad aconseja a los responsables de la toma de decisiones sobre cada riesgo y recomienda cuáles son aceptables. Esta información se proporciona con el conocimiento de que la responsabilidad de estas decisiones es del propietario del recurso o del proceso.

Nota

La regla general para la responsabilidad de riesgos es:

La persona que posee y acepta el riesgo es quién explica al mundo lo que salió mal (a menudo delante de las cámaras de televisión).

Cuando está madura, el objetivo de la seguridad es exponer y mitigar los riesgos y, a continuación, capacitar a la empresa para que cambie con un riesgo mínimo. Ese nivel de madurez requiere información de riesgos y una integración de seguridad profunda. En cualquier nivel de madurez de la organización, los principales riesgos de seguridad deben aparecer en el registro de riesgos. Estos riesgos se administran a un nivel aceptable.

Vea el vídeo siguiente para obtener información sobre la alineación de seguridad y cómo puede administrar el riesgo dentro de su organización.

¿Qué es el riesgo de ciberseguridad?

El riesgo de ciberseguridad es el posible daño o destrucción de recursos empresariales, ingresos y reputación. Este daño lo causan atacantes humanos que intentan robar dinero, información o tecnología.

Aunque estos ataques se suceden en el entorno técnico, a menudo representan un riesgo para toda la organización. El riesgo de ciberseguridad debe alinearse con el marco de medición, seguimiento y mitigación de riesgos. Muchas organizaciones siguen tratando el riesgo de ciberseguridad como un problema técnico que se debe resolver. Esta percepción conduce a conclusiones incorrectas que no mitigan el impacto empresarial estratégico del riesgo.

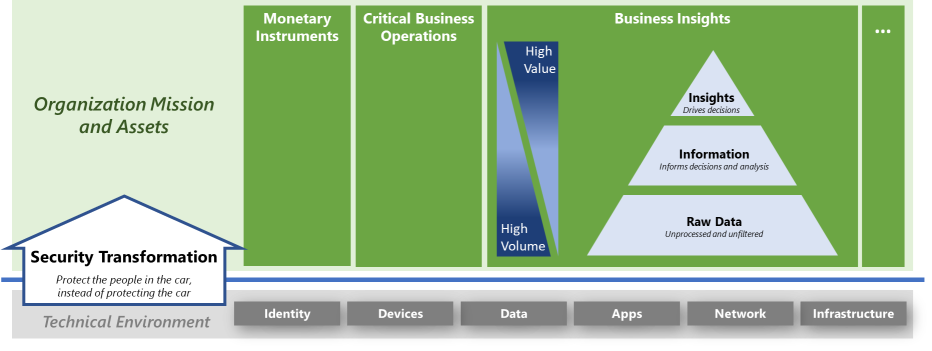

En el diagrama siguiente se muestra el cambio de un programa típico orientado técnicamente a un marco de trabajo empresarial.

Los líderes de seguridad deben alejarse de la perspectiva técnica y saber qué recursos y datos son importantes para los líderes empresariales. Por lo tanto, dé prioridad a cómo los equipos invierten su tiempo, atención y presupuesto en relación con la importancia empresarial. La perspectiva técnica se vuelve a aplicar a medida que la seguridad y los equipos de TI trabajan a través de soluciones. Sin embargo, si se observa el riesgo de ciberseguridad solo como un problema tecnológico, se corre el riesgo de resolver los problemas incorrectos.

Alineación de la administración de riesgos de seguridad

Trabaje continuamente para crear un puente más sólido entre la ciberseguridad y la dirección de la organización. Este concepto se aplica tanto a las relaciones humanas como a los procesos explícitos. La naturaleza del riesgo de seguridad y la dinámica divergente de las oportunidades de negocio siempre cambian. Los orígenes de riesgo de seguridad requieren una inversión continua en la creación y mejora de esta relación.

La clave de esta relación es comprender cómo se conecta el valor empresarial a recursos técnicos específicos. Sin esta dirección, la seguridad no puede estar segura de lo que es más importante para la organización. Solo logran proteger los recursos más importantes con conjeturas fortuitas.

Es importante comenzar este proceso inmediatamente. Empiece por comprender mejor los recursos confidenciales y críticos para la empresa de la organización.

A continuación, se muestra el proceso típico para iniciar esta transformación:

-

Alinee la empresa en una relación bidireccional:

- Comuníquese en su idioma para explicar las amenazas de seguridad mediante terminología empresarial. Esta explicación ayuda a cuantificar el riesgo y el impacto en la misión y la estrategia empresarial general.

- Escuche y aprenda activamente hablando con personas de todo la empresa. Trabaje para comprender el impacto en servicios empresariales e información importantes si se ven comprometidos o vulnerados. Este conocimiento proporciona información clara sobre la importancia de invertir en directivas, estándares, entrenamiento y controles de seguridad.

-

Traduzca los aprendizajes sobre prioridades y riesgos empresariales en acciones concretas y sostenibles, como:

-

Acciones a corto plazo que se centran en ocuparse de prioridades importantes.

- Proteja los recursos críticos y la información de gran valor con los controles de seguridad adecuados. Estos controles aumentan la seguridad a la vez que permiten la productividad empresarial.

- Céntrese en las amenazas inmediatas y emergentes que es más probable que causen un impacto empresarial.

- Supervise los cambios en las estrategias e iniciativas empresariales para mantener la alineación.

- Las acciones a largo plazo establecen la dirección y las prioridades para realizar un progreso constante con el tiempo, lo que mejora la posición de seguridad general.

- Use Confianza cero para crear una estrategia, un plan y una arquitectura para reducir los riesgos de la organización. Alinee estos aspectos con los principios de confianza cero de considerar la infracción, los privilegios mínimos y la verificación explícita. La adopción de estos principios cambia de controles estáticos a decisiones más dinámicas basadas en riesgos. Estas decisiones se basan en detecciones en tiempo real de comportamiento extraño, independientemente de dónde se haya iniciado la amenaza.

- Pague la deuda técnica como una estrategia coherente mediante procedimientos recomendados de seguridad operativos en toda la organización. Por ejemplo, reemplace la autenticación basada en contraseña por la autenticación multifactor y sin contraseña, aplique revisiones de seguridad y retire o aísle los sistemas heredados. Al igual que pagar una hipoteca, debe realizar pagos estables para obtener el beneficio completo y el valor de sus inversiones.

- Aplique clasificaciones de datos, etiquetas de confidencialidad y control de acceso basado en roles para proteger los datos frente a pérdidas o riesgos a lo largo de su ciclo de vida. Estos esfuerzos no pueden capturar completamente la naturaleza dinámica y la enriquecimiento de la información y el contexto empresariales. Sin embargo, estos habilitadores clave se usan para guiar la protección y la gobernanza de la información, lo que limita el posible impacto de un ataque.

-

Acciones a corto plazo que se centran en ocuparse de prioridades importantes.

- Establezca una referencia cultural de seguridad correcta mediante la práctica explícita, la comunicación y el modelado público del comportamiento correcto. La referencia cultural debe centrarse en la colaboración abierta entre compañeros de la empresa, TI y seguridad. A continuación, aplique ese foco a una "mentalidad de crecimiento" de aprendizaje continuo. Centre los cambios de referencia cultural en la eliminación de núcleos de seguridad, TI y la mayor organización empresarial. Estos cambios logran mayores niveles de resistencia y uso compartido del conocimiento.

Para obtener más información, vea Definición de una estrategia de seguridad.

Descripción del riesgo de ciberseguridad

El riesgo de ciberseguridad lo causan atacantes humanos que intentan robar dinero, información o tecnología. Es importante comprender las motivaciones y los patrones de comportamiento de estos atacantes.

Motivaciones

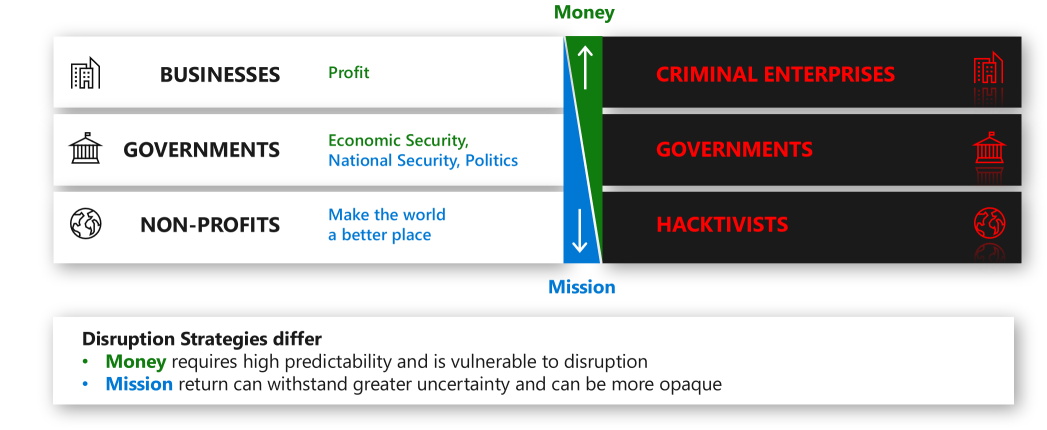

Las motivaciones e incentivos de los distintos tipos de atacantes reflejan los de organizaciones legítimas.

Comprender las motivaciones de los atacantes puede ayudarle a entender la probabilidad y el impacto potencial de los distintos tipos de ataques. Aunque las estrategias de seguridad y los controles técnicos más importantes son similares en todas las organizaciones, este contexto puede ayudar a guiar las áreas de enfoque de la inversión en seguridad.

Para obtener más información, vea Interrupción de la rentabilidad de la inversión para el atacante.

Patrones de comportamiento

Las organizaciones se enfrentan a una variedad de modelos de atacantes humanos que dan forma a su comportamiento:

Mercancía: la mayoría de las amenazas a las que se enfrentan normalmente las organizaciones son atacantes con fines de lucro, impulsados por una rentabilidad de la inversión (ROI) financiera. Estos atacantes suelen usar las herramientas y métodos disponibles más baratos y eficaces. La sofisticación de estos ataques (por ejemplo, sigilosa y mecanizada) suele crecer a medida que otros atacantes prueban nuevos métodos y están disponibles para su uso a gran escala.

Borde inicial: los grupos de ataques sofisticados están motivados por resultados de misión a largo plazo y a menudo tienen fondos disponibles. Esta financiación se usa para centrarse en la innovación. Esta innovación puede incluir la inversión en ataques de la cadena de suministro o el cambio de tácticas dentro de una campaña de ataque para impedir la detección y la investigación.

Normalmente, los atacantes son:

- Flexibles: usan más de un vector de ataque para obtener entrada a la red.

- Basados en objetivos: logran un propósito definido al acceder a su entorno. Los objetivos pueden ser específicos de las personas, los datos o las aplicaciones, pero también podría ajustarse a una determinada clase de destinos. Por ejemplo, "Una empresa rentable que es probable que pague por restaurar el acceso a sus datos y sistemas".

- Sigilosos: toman precauciones para quitar evidencias u ocultar su rastro, normalmente en distintos niveles de inversión y prioridad.

- Pacientes: se toman su tiempo para realizar el reconocimiento para comprender la infraestructura y el entorno empresarial.

- Competentes y con recursos: están formados en las tecnologías a las que se van a dirigir, aunque la profundidad de la aptitud puede variar.

- Experimentados: usan técnicas y herramientas establecidas para obtener privilegios elevados para controlar distintas propiedades o acceder a ellas.

Pasos siguientes

Para que la administración de riesgos sea eficaz, se debe incluir en todos los aspectos de las actividades de gobernanza y cumplimiento. Para que los riesgos se evalúen correctamente, la seguridad siempre debe considerarse como parte de un enfoque completo.

- Integración de seguridad es el siguiente área de enfoque de seguridad.