Definición de una estrategia de seguridad

Los objetivos principales de una organización de seguridad no cambian con la adopción de servicios en la nube, pero el modo en que se logran esos objetivos sí lo hará. Los equipos de seguridad deben seguir centrándose en reducir el riesgo empresarial de los ataques y trabajar para obtener las garantías de disponibilidad, integridad y confidencialidad integradas en todos los datos y sistemas de información.

Modernización de la estrategia de seguridad

Los equipos de seguridad deberán modernizar las estrategias, las arquitecturas y la tecnología a medida que la organización adopte la nube y la administre con el tiempo. Aunque el tamaño y el número de cambios pueden parecer desalentadores inicialmente, la modernización del programa de seguridad permite a la seguridad perder algunas cargas desagradables asociadas a los enfoques heredados. Una organización puede trabajar temporalmente con la estrategia heredada y las herramientas, pero este enfoque es difícil de mantener con el ritmo de cambio en la nube y el entorno de amenazas:

- Es probable que los equipos de seguridad dejen de tomar decisiones sobre la adopción de la nube si adoptan una actitud heredada de seguridad "distante" donde la respuesta comienza siempre por "no" (en lugar de trabajar junto con los equipos de TI y empresariales para reducir el riesgo al habilitar la empresa).

- Los equipos de seguridad tendrán dificultades a la hora de detectar ataques en la nube y defenderse contra ellos si solo usan herramientas locales heredadas y se adhieren exclusivamente a la única doctrina del perímetro de red para todas las defensas y la supervisión.

Supervisión y protección a escala de nube

La defensa en el escalado en la nube supone un esfuerzo de transformación significativo, que exige el uso de funcionalidades de automatización y detección nativas de la nube y la presentación de un perímetro de identidad para ayudar a supervisar y proteger recursos móviles y en la nube.

- La Plataforma de identidad de Microsoft ayuda a incorporar mecanismos de autenticación y autorización modernos en las aplicaciones.

- Microsoft Sentinel proporciona análisis de seguridad nativos de la nube e inteligencia sobre amenazas en toda la organización, lo que permite una mejor detección de amenazas que usa grandes repositorios de inteligencia sobre amenazas y las funcionalidades de procesamiento y almacenamiento casi ilimitadas de la nube.

Se recomienda que los equipos de seguridad tomen un enfoque ágil para modernizar la seguridad rápidamente modernizando los aspectos más críticos de la estrategia, mejorando continuamente en incrementos y avanzando.

Seguridad de la nube y desde la nube

A medida que la organización adopte servicios en la nube, los equipos de seguridad trabajarán en pro de dos objetivos principales:

- Seguridad de la nube (protección de recursos en la nube): la seguridad se debe integrar en el planeamiento y funcionamiento de los servicios en la nube para asegurarse de que esas garantías de seguridad básicas se aplican de forma coherente en todos los recursos.

- Seguridad desde la nube (uso de la nube para transformar la seguridad): la seguridad debe empezar inmediatamente a planear y pensar en cómo usar las tecnologías en la nube para modernizar los procesos y las herramientas de seguridad, especialmente las herramientas de seguridad integradas de forma nativa. Cada vez son más las herramientas de seguridad que se hospedan en la nube proporcionan funcionalidades que son complejas o imposibles de llevar a cabo en un entorno local.

Protección de centros de datos definidos por software

Muchas organizaciones empiezan a tratar los recursos en la nube como otro centro de datos virtual, un punto de partida eficaz para la seguridad de la nube. A medida que las organizaciones se modernizan con la seguridad de la nube, la mayoría superarán rápidamente este modelo de pensamiento. La protección de un centro de datos definido por software habilita funcionalidades más allá de lo que pueden ofrecer los modelos locales. Las herramientas de seguridad hospedadas en la nube ofrecen:

- Habilitación y escalado rápidos de funcionalidades de seguridad.

- Detección de higiene de configuración de seguridad e inventario de recursos altamente eficaz.

Implementar Microsoft Defender for Cloud permite la evaluación continua de la posición de seguridad y los controles de la organización. Esta refuerza la posición de seguridad de los recursos en la nube y, gracias a los planes integrados de Microsoft Defender, Defender for Cloud protege las cargas de trabajo híbridas que se ejecutan en Azure y otras plataformas en la nube. Obtenga más información sobre Microsoft Defender for Cloud.

Nota:

Azure Security Center y Azure Defender ahora se denominan Microsoft Defender for Cloud. También hemos cambiado el nombre de Azure Defender a planes de Microsoft Defender. Por ejemplo, Azure Defender para Storage ahora es Microsoft Defender para Storage.

El nivel adecuado de fricción de seguridad

La seguridad crea fricción de forma natural que ralentiza los procesos. Es fundamental identificar qué elementos son correctos en sus procesos de TI y DevOps y cuáles no:

- Fricción sin problemas: al igual que la resistencia en el ejercicio fortalece un músculo, la integración del nivel adecuado de fricción de seguridad fortalece el sistema o la aplicación forzando el pensamiento crítico en el momento adecuado. Normalmente, esto se traduce en que se tiene en cuenta cómo y por qué un atacante podría intentar poner en peligro una aplicación o un sistema durante el diseño (lo que se conoce como modelado de amenazas), y se revisan, identifican y corrigen de forma ideal posibles vulnerabilidades que puede explotar un atacante en el código de software, las configuraciones o las prácticas operativas.

- Fricción con problemas: afecta negativamente a una parte del valor mayor que la parte que protege. Esto suele ocurrir cuando los errores de seguridad generados por las herramientas tienen una alta tasa de falsos positivos (como falsas alarmas) o cuando el esfuerzo por detectar o corregir las incidencias de seguridad supera con creces el posible impacto de un ataque.

Responsabilidades independientes e integradas

Proporcionar garantías de disponibilidad, integridad y confidencialidad requiere que los expertos en seguridad usen funciones de seguridad dedicadas y trabajen estrechamente con otros equipos de la organización:

- Funciones de seguridad únicas: los equipos de seguridad realizan funciones independientes que no se encuentran en ningún otro lugar de la organización, como operaciones de seguridad, administración de vulnerabilidades (por ejemplo, para máquinas virtuales o contenedores) y otras funciones.

- Integración de la seguridad en otras funciones: los equipos de seguridad también sirven como expertos en la materia en otros equipos y funciones de la organización que impulsan iniciativas empresariales, evalúan el riesgo, diseñan o desarrollan aplicaciones y usan sistemas de TI. Los equipos de seguridad dan consejos a estos equipos mediante experiencia y contexto sobre los atacantes, los métodos de ataque y las tendencias, las vulnerabilidades que podrían permitir el acceso no autorizado y las opciones de pasos de mitigación o soluciones alternativas y sus posibles ventajas o riesgos. Esta función de seguridad es similar a la de una función de calidad, ya que se entrelazará en muchos lugares grandes y pequeños a favor de un solo resultado.

La ejecución de estas responsabilidades mientras se está al tanto del rápido ritmo de cambio en la nube y la transformación de la empresa requiere que los equipos de seguridad modernicen sus herramientas, tecnologías y procesos.

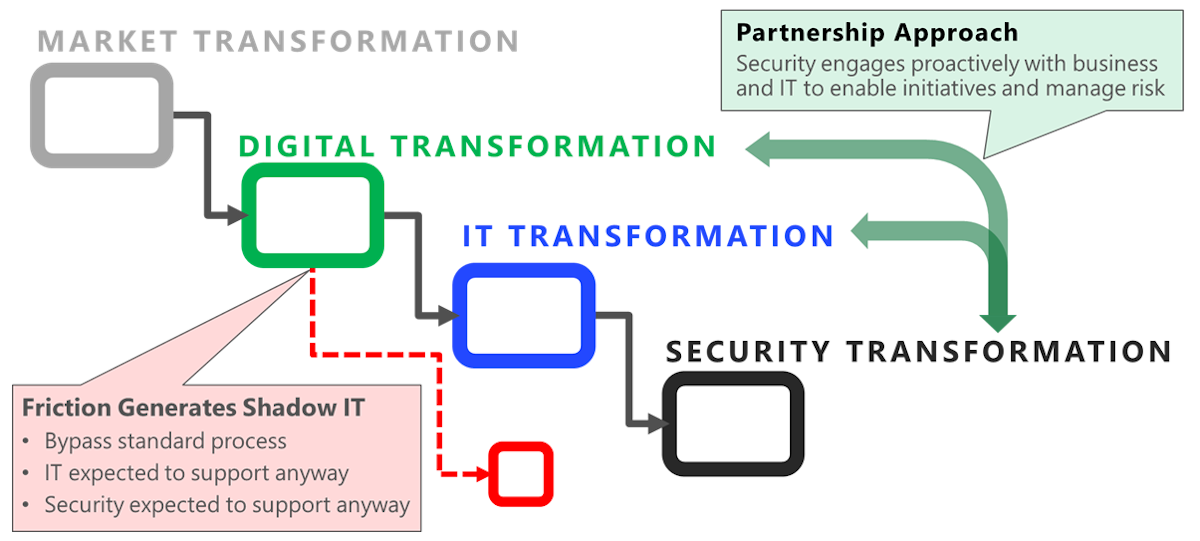

Transformaciones, actitudes y expectativas

Muchas organizaciones administran una cadena de varias transformaciones simultáneas. Estas transformaciones internas se inician normalmente porque casi todos los mercados externos se transforman para satisfacer nuevas preferencias de los clientes para tecnologías móviles y en la nube. Las organizaciones suelen hacer frente a la amenaza competitiva de nuevas startups y la transformación digital de los competidores tradicionales que pueden sorprender al mercado.

El proceso de transformación interna suele incluir lo siguiente:

- Transformación digital de la empresa para capturar nuevas oportunidades y mantenerse competitiva frente a las startups nativas digitales.

- Transformación tecnológica de la organización de TI para apoyar la iniciativa con servicios en la nube, prácticas de desarrollo modernizadas y cambios relacionados.

- Transformación de seguridad para adaptarse a la nube y abordar simultáneamente un entorno de amenazas cada vez más sofisticado.

El conflicto interno puede ser costoso

El cambio crea estrés y conflictos, lo que puede paralizar la toma de decisiones. Esto es especialmente cierto en lo que respecta a la seguridad, donde la responsabilidad del riesgo de seguridad suele recaer erróneamente en los expertos en la materia (equipos de seguridad), en lugar de en los propietarios de los recursos (propietarios empresariales) que se encargan de los resultados empresariales y todos los demás tipos de riesgo. Esta responsabilidad de destinatario incorrecto suele deberse a que todas las partes interesadas ven erróneamente la seguridad como un problema técnico o absoluto que se debe resolver, en lugar de un riesgo continuo dinámico como el espionaje corporativo y otras actividades criminales tradicionales.

Durante este tiempo de transformación, los responsables de todos los equipos deben trabajar activamente para reducir los conflictos que pueden ser perjudiciales para los proyectos críticos e incentivar a los equipos para que omitan la mitigación de riesgos de seguridad. Un conflicto interno entre los equipos puede dar lugar a:

- Mayor riesgo de seguridad como incidentes de seguridad evitables o mayores daños empresariales derivados de ataques (especialmente cuando los equipos se sienten frustrados por la seguridad y omiten los procesos normales, o cuando los atacantes omiten fácilmente los enfoques de seguridad obsoletos).

- Impacto negativo en la empresa o misión, como cuando los procesos empresariales no se habilitan o actualizan lo suficientemente rápido para satisfacer las necesidades del mercado (normalmente, cuando los procesos de seguridad contienen iniciativas empresariales clave).

Es fundamental estar al corriente del estado de la relación dentro de los equipos y entre ellos para ayudarles a navegar por el panorama cambiante que podría dejar inseguros e inquietos a los miembros valiosos. Paciencia, empatía y educación sobre estas actitudes, y el potencial positivo del futuro ayudará a sus equipos a navegar mejor por este período, promoviendo resultados de seguridad buenos para la organización.

Los responsables pueden ayudar a impulsar un cambio cultural con pasos proactivos concretos como:

- Modelar públicamente el comportamiento que esperan de sus equipos.

- Ser transparente con respecto a los desafíos de los cambios, incluido el resaltado de sus propias dificultades para adaptarse.

- Recordar periódicamente a los equipos la urgencia e importancia de modernizar e integrar la seguridad.

Resistencia de ciberseguridad

Muchas estrategias de seguridad clásicas se han centrado únicamente en la prevención de ataques, un enfoque que es insuficiente para las amenazas modernas. Los equipos de seguridad deben asegurarse de que su estrategia va más allá de esto y también permite una rápida detección de ataques, respuesta y recuperación para aumentar la resistencia. Las organizaciones deben suponer que los atacantes pondrán en peligro algunos recursos (en ocasiones, esto se conoce como supuesto de infracción) y trabajar para asegurarse de que los recursos y diseños técnicos se equilibran entre la prevención y la administración de ataques (en lugar del enfoque predeterminado típico consistente en intentar solamente prevenir ataques).

Muchas organizaciones ya se encuentran en este recorrido, puesto que han estado administrando el aumento constante del volumen y la sofisticación de los ataques en los últimos años. Este recorrido suele iniciarse con el primer incidente importante, que puede ser un evento emocional en el que los usuarios pierden su anterior sensación de invulnerabilidad y seguridad. Aunque no es tan grave como la pérdida de una vida, este evento puede desencadenar emociones similares empezando por la negación y finalizando en última instancia con la aceptación. Para algunas personas, es posible que esta suposición de "error" sea difícil de aceptar al principio, pero tiene claros paralelismos con el principio de ingeniería "a prueba de errores", y la suposición permite que los equipos se centren en una mejor definición de éxito: resistencia.

Las funciones del marco de ciberseguridad de NIST sirven como guía útil sobre cómo equilibrar las inversiones entre las actividades complementarias de identificación, protección, detección, respuesta y recuperación en una estrategia resistente.

Más información sobre la resistencia de ciberseguridad y los objetivos principales de los controles de ciberseguridad se explica en Cómo mantener el riesgo de su organización inactivo.

Cómo cambia la nube la seguridad

Desplazarse a la nube en aras de la seguridad es algo más que un simple cambio tecnológico, es un cambio tecnológico generacional similar al cambio de sistemas centrales a escritorios y a servidores empresariales. Navegar correctamente por este cambio requiere cambios fundamentales en las expectativas y la actitud de los equipos de seguridad. Adoptar las actitudes y expectativas adecuadas reduce el conflicto dentro de la organización y aumenta la eficacia de los equipos de seguridad.

Aunque podrían formar parte de cualquier plan de modernización de la seguridad, el rápido ritmo de cambio en la nube hace que adoptarlas sea una prioridad urgente.

Asociación con objetivos compartidos. En esta época de decisiones rápidas y evolución de procesos constante, la seguridad ya no puede adoptar un enfoque "distante" para la aprobación o la denegación de cambios en el entorno. Los equipos de seguridad deben colaborar estrechamente con los equipos de TI y empresariales para establecer objetivos compartidos en torno a la productividad, la confiabilidad y la seguridad, y trabajar colectivamente con esos asociados para lograrlos.

Esta asociación es la forma definitiva de "desplazamiento a la izquierda"; es decir, el principio de integración de la seguridad anteriormente en los procesos para que la corrección de las incidencias de seguridad resulte más sencilla y eficaz. Esto requiere un cambio cultural por parte de todos los implicados (seguridad, empresa y TI), lo que a su vez requiere que cada uno de ellos aprenda la cultura y las normas de otros grupos, al mismo tiempo que enseña las suyas a otras personas.

Los equipos de seguridad deben:

- Aprender los objetivos empresariales y de TI, por qué es importante cada uno de ellos y cómo piensan lograrlos a medida que se transforman.

- Compartir por qué la seguridad es importante en el contexto de esos objetivos y riesgos empresariales, qué pueden hacer otros equipos para cumplir los objetivos de seguridad y cómo deben hacerlo.

Aunque no es una tarea sencilla, es fundamental para proteger la organización y sus recursos de forma sostenible. Es probable que esta asociación dé lugar a compromisos correctos donde inicialmente solo se puedan cumplir los objetivos mínimos empresariales, de seguridad y de confiabilidad, pero mejoren sin cesar y de forma incremental con el tiempo.

La seguridad es un riesgo continuo, no un problema. No puede "resolver" el delito. En esencia, la seguridad es simplemente una disciplina de administración de riesgos que se centra en las acciones malintencionadas de los seres humanos en lugar de los eventos naturales. Al igual que todos los riesgos, la seguridad no es un problema que se pueda corregir mediante una solución, es una combinación de la probabilidad y el impacto de los daños de un evento negativo, un ataque. Es más similar a las actividades criminales y de espionaje corporativo tradicionales donde las organizaciones se enfrentan a atacantes humanos motivados que tienen incentivos financieros para atacar con éxito la organización.

El éxito en la productividad o la seguridad requiere ambas. Una organización debe centrarse en la seguridad y la productividad en el entorno actual de "innovar o morir". Si la organización no es productiva ni impulsa nuevas innovaciones, podría perder competitividad en Marketplace, haciendo que se debilite financieramente o se produzca un error en él en última instancia. Si la organización no es segura y pierde el control de sus recursos frente a los atacantes, podría perder competitividad en Marketplace, haciendo que se debilite financieramente y se produzca un error en él en última instancia.

Nadie es perfecto. Ninguna organización es perfecta al adoptar la nube, ni siquiera Microsoft. Los equipos de TI y de seguridad de Microsoft se enfrentan a muchos de los mismos desafíos que nuestros clientes, como, por ejemplo, averiguar cómo estructurar los programas correctamente, equilibrar el software heredado complementario con la innovación vanguardista complementaria, e incluso las brechas tecnológicas de los servicios en la nube. A medida que estos equipos aprenden a usar y proteger mejor la nube, comparten activamente sus lecciones aprendidas a través de documentos como este, junto con otros del sitio de presentación de TI, a la vez que proporcionan comentarios continuamente a nuestros equipos de ingeniería y proveedores externos para mejorar sus ofertas.

En función de nuestra experiencia, se recomienda que los equipos se mantengan en un estándar de aprendizaje y mejora continuos en lugar de un estándar de perfección.

Oportunidad en la transformación. Es importante ver la transformación digital como una oportunidad positiva de seguridad. Aunque es fácil ver los posibles inconvenientes y el riesgo de este cambio, es fácil perder la oportunidad masiva de reinventar el rol de seguridad y ganar un puesto en la tabla donde se toman las decisiones. La asociación con la empresa puede dar lugar a una mayor financiación de la seguridad, reducir los esfuerzos repetitivos innecesarios en pro de la seguridad y hacer que el trabajo en seguridad sea más agradable, ya que se estará más conectado a la misión de la organización.

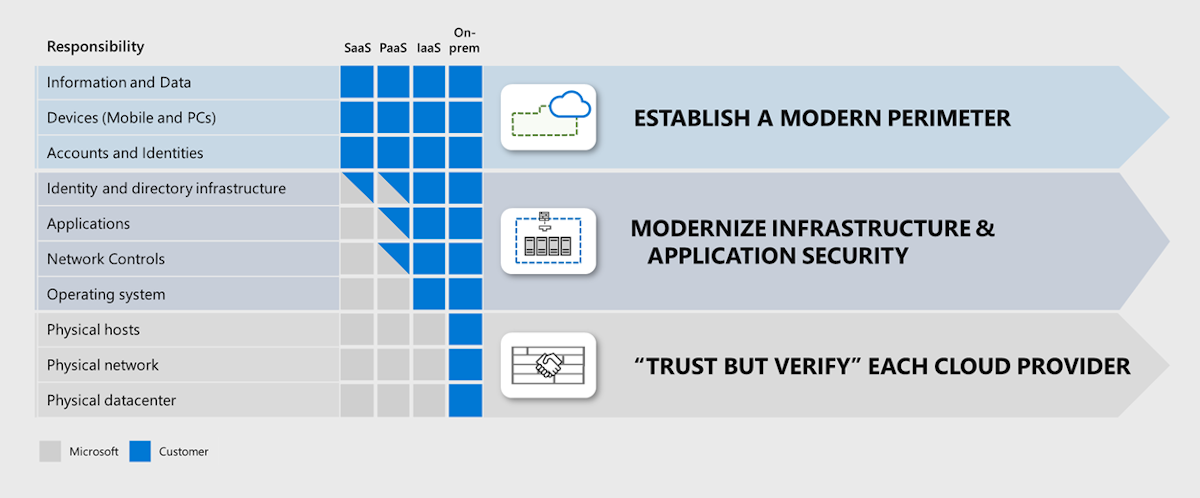

Adopción del modelo de responsabilidad compartida

El hospedaje de servicios de TI en la nube divide las responsabilidades operativas y de seguridad de las cargas de trabajo entre el proveedor de nube y el inquilino del cliente, lo que crea una asociación de facto con responsabilidades compartidas. Todos los equipos de seguridad deben estudiar y comprender este modelo de responsabilidad compartida para adaptar sus procesos, herramientas y conjuntos de aptitudes al nuevo mundo. Esto ayudará a evitar la creación accidental de brechas o superposiciones en su posición de seguridad, dando lugar a riesgos de seguridad o recursos desperdiciados.

En este diagrama se muestra cómo se distribuirán las responsabilidades de seguridad entre los proveedores de nube y las organizaciones de clientes en la nube en una asociación de facto:

Puesto que hay diversos modelos de servicios en la nube, las responsabilidades de cada carga de trabajo variarán en función de si la carga de trabajo está hospedada en una implementación de software como servicio (SaaS), plataforma como servicio (PaaS), infraestructura como servicio (IaaS) o bien en un centro de datos local.

Creación de iniciativas de seguridad

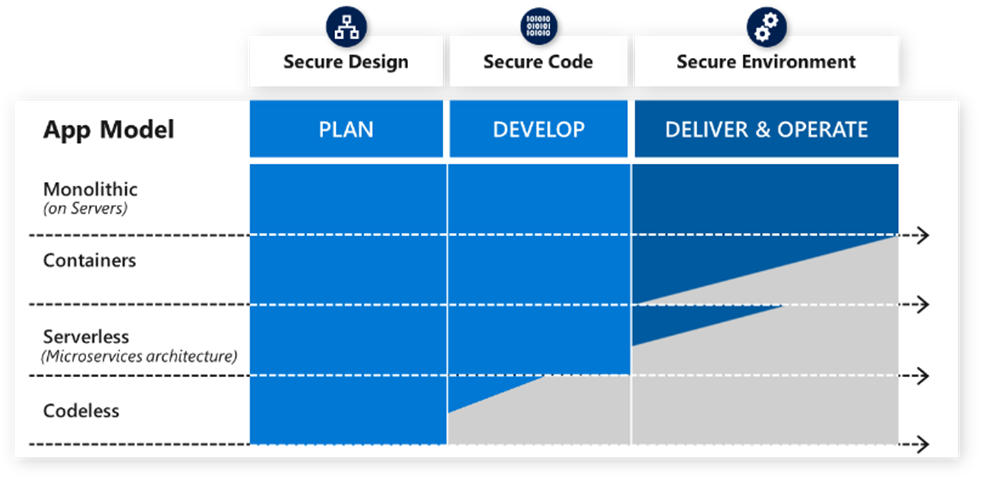

En este diagrama se muestran las tres iniciativas de seguridad principales que deben seguir la mayoría de los programas de seguridad para ajustar su estrategia de seguridad y sus objetivos para la nube:

La creación de una posición de seguridad resistente en la nube requiere varios enfoques complementarios paralelos:

Confiar pero verificar: en el caso de las responsabilidades llevadas a cabo por el proveedor de nube, las organizaciones deben adoptar un enfoque de "confiar pero verificar". Las organizaciones deben evaluar las prácticas de seguridad de sus proveedores de nube y los controles de seguridad que ofrecen para asegurarse de que el proveedor de nube satisface las necesidades de seguridad de la organización.

Modernización de la seguridad de la infraestructura y aplicaciones: en el caso de los elementos técnicos bajo el control de la organización, dé prioridad a la modernización de las herramientas de seguridad y los conjuntos de aptitudes asociados para minimizar las brechas de la cobertura para proteger los recursos de la nube. Esto consta de dos esfuerzos complementarios diferentes:

Seguridad de la infraestructura: las organizaciones deben usar la nube para modernizar su estrategia de protección y supervisión de los componentes comunes que usan muchas aplicaciones; como, por ejemplo, sistemas operativos, redes e infraestructura de contenedores. Estas funcionalidades de la nube a menudo pueden incluir la administración de componentes de infraestructura en entornos locales y de IaaS. La optimización de esta estrategia es importante, ya que esta infraestructura es una dependencia de las aplicaciones y los datos que se ejecutan en ella, que a menudo habilitan procesos empresariales críticos y almacenan datos empresariales críticos.

Seguridad de la aplicación: las organizaciones también deben modernizar la manera en que protegen las aplicaciones únicas y la tecnología desarrollada por o para su organización. Esta disciplina cambia rápidamente con la adopción de procesos de DevOps ágiles, el aumento del uso de componentes de código abierto y la incorporación de API y servicios en la nube para reemplazar componentes de aplicaciones o interconectar aplicaciones.

Obtener este derecho es fundamental, ya que estas aplicaciones a menudo habilitan procesos empresariales críticos y almacenan datos empresariales críticos.

Perímetro moderno: las organizaciones deben tener un enfoque completo para la protección de datos en todas las cargas de trabajo. Asimismo, deben establecer un perímetro moderno de controles de identidad coherentes administrados centralmente para proteger sus datos, dispositivos y cuentas. Esto se ve notablemente influenciado por una estrategia de confianza cero que se explica con detalle en Módulo 3 del taller para CISO.

Seguridad y confianza

El uso de la palabra confianza en material de seguridad puede ser confuso. En esta documentación se hace referencia a ella de dos maneras que ilustran las aplicaciones útiles de este concepto:

- Confianza cero es un término común del sector para un enfoque estratégico de seguridad que supone que una red corporativa o de intranet es hostil (digna de confianza cero) y diseña la seguridad en consecuencia.

- Confiar pero verificar es una expresión que captura la esencia de dos organizaciones diferentes que trabajan juntas por un objetivo común a pesar de tener otros intereses potencialmente divergentes. Esto captura de manera concisa muchos de los matices de las primeras fases de la asociación con un proveedor de nube comercial para organizaciones.

Un proveedor de nube y sus prácticas y procesos pueden ser responsables de cumplir los requisitos contractuales y normativos, y podrían ganar o perder confianza. Una red es una conexión no dinámica que no puede hacer frente a las consecuencias si la usan los atacantes (al igual que no se puede hacer responsable a una carretera o un automóvil de los delincuentes que hacen uso de ellos).

De qué manera la nube está cambiando las relaciones y responsabilidades de seguridad

Al igual que sucede con transiciones anteriores a una nueva generación de tecnología, como, por ejemplo, la informática de escritorio y la informática de servidores empresariales, el cambio a la informática en la nube está interrumpiendo relaciones, roles, responsabilidades y conjuntos de aptitudes consolidados. Las descripciones de los trabajos a las que nos hemos acostumbrado en las últimas décadas no se asignan correctamente a una empresa que ahora incluye funcionalidades de la nube. A medida que el sector trabaja colectivamente para normalizar un nuevo modelo, las organizaciones tendrán que centrarse en proporcionar tanta clarificación como sea posible para ayudar a administrar la incertidumbre de la ambigüedad durante este período de cambio.

Los equipos de seguridad se ven afectados por estos cambios en la empresa y en la tecnología que admiten, así como por sus propios esfuerzos de modernización interna para centrarse mejor en los actores de amenazas. Los atacantes evolucionan activamente para buscar de forma constante los puntos débiles más sencillos de las personas, los procesos y la tecnología de la organización con el fin de aprovecharlos, y la seguridad debe desarrollar funcionalidades y aptitudes para abordar estos ángulos.

En esta sección se describen las relaciones clave que cambian con frecuencia en el recorrido a la nube, incluidas las lecciones aprendidas para minimizar el riesgo y adoptar las oportunidades de mejora:

Entre las partes interesadas del negocio y la seguridad: los líderes de seguridad deberán asociarse cada vez más con los líderes empresariales para que las organizaciones puedan reducir el riesgo. Los líderes de seguridad deben apoyar la toma de decisiones empresariales como expertos en la materia de seguridad (SME) y deben procurar convertirse en asesores de confianza para estos líderes empresariales. Esta relación ayudará a asegurarse de que los líderes empresariales tienen en cuenta los riesgos de seguridad a la hora de tomar decisiones empresariales, informar sobre la seguridad de las prioridades empresariales y ayudar a garantizar que se dé prioridad a las inversiones en seguridad adecuadamente junto con otras inversiones.

Entre los miembros de los equipos y los líderes de seguridad: los líderes de seguridad deben recuperar esta información de los líderes empresariales y ponerla a disposición de sus equipos para orientar sus prioridades de inversión.

Al establecer un tono de cooperación con los líderes empresariales y sus equipos en lugar de una relación "distante" clásica, los líderes de seguridad pueden evitar una dinámica conflictiva que obstaculice los objetivos de seguridad y productividad.

Los líderes de seguridad deben procurar proporcionar claridad a su equipo sobre cómo administrar sus decisiones diarias acerca de los compromisos de seguridad y productividad, ya que es posible que esto sea nuevo para muchos de los miembros de sus equipos.

Entre los equipos de infraestructura y de la aplicación (y los proveedores de nube): esta relación está experimentando cambios significativos debido a varias tendencias en el sector de seguridad y de TI destinadas a aumentar la velocidad de innovación y la productividad de los desarrolladores.

Las normas y funciones organizativas anteriores se han interrumpido, pero siguen emergiendo nuevas normas y funciones, por lo que se recomienda aceptar la ambigüedad, mantenerse al tanto de las opiniones actuales y experimentar con lo que funciona para las organizaciones hasta conseguirlo. No se recomienda adoptar una estrategia de permanecer a la expectativa en este espacio, ya que podría colocar a la organización en una situación de desventaja competitiva importante.

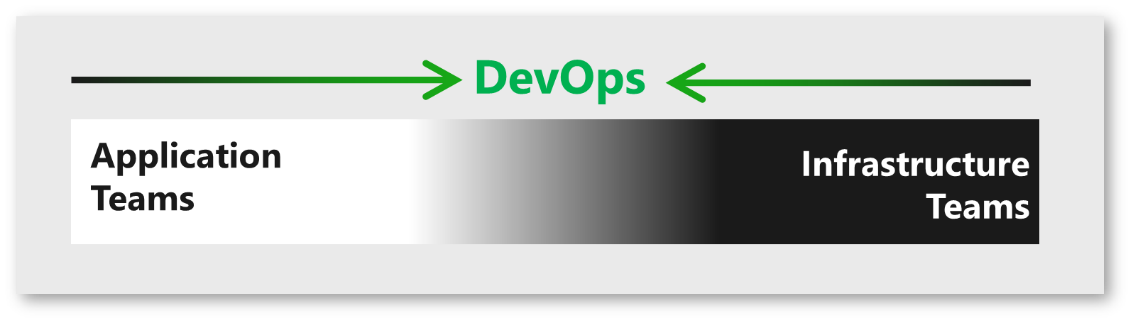

Estas tendencias desafían las normas tradicionales para los roles y las relaciones de las aplicaciones y la infraestructura:

- Disciplinas de fusión de DevOps: en su estado ideal, esto crea eficazmente un solo equipo altamente funcional que combina ambos conjuntos de experiencia en la materia para innovar, publicar actualizaciones y resolver incidencias (de seguridad y de otra índole) con rapidez. Aunque este estado ideal tardará un tiempo en lograrse y las responsabilidades que implica siguen siendo ambiguas, las organizaciones ya han disfrutado de algunas ventajas de las versiones rápidas debido a este enfoque cooperativo. Microsoft recomienda integrar la seguridad en este ciclo para ayudar a aprender esas referencias culturales, compartir aprendizajes de seguridad y trabajar por un objetivo común de lanzamiento rápido de aplicaciones seguras y confiables.

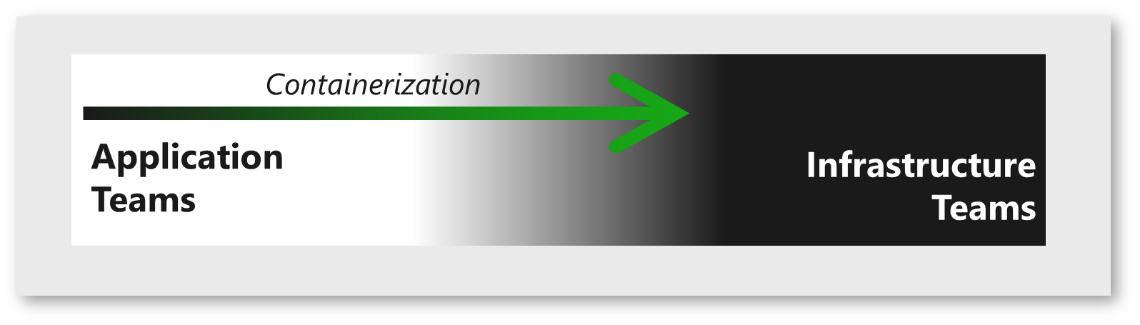

- Conversión de la creación de contenedores en un componente de infraestructura común: tecnologías como Docker, Kubernetes y similares hospedan y organizan cada vez más las aplicaciones. Estas tecnologías simplifican el desarrollo y las versiones al abstraer muchos elementos de la instalación y configuración del sistema operativo subyacente.

Aunque los contenedores comenzaron como una tecnología de desarrollo de aplicaciones administrada por los equipos de desarrollo, se están convirtiendo en un componente de infraestructura común cada vez más centrado en los equipos de infraestructura. Esta transición sigue en curso en muchas organizaciones, pero es una dirección natural y positiva. Muchos de los desafíos actuales se resolverán mejor con conjuntos de aptitudes de infraestructura tradicionales como la administración de la capacidad, almacenamiento y redes.

Los equipos de infraestructura y los miembros de los equipos de seguridad que los apoyan deben recibir entrenamiento, procesos y herramientas para ayudar a administrar, supervisar y proteger esta tecnología.

Servicios de aplicación en la nube y sin servidor: una de las tendencias dominantes del sector actualmente es reducir la cantidad de tiempo y el trabajo de desarrollo necesarios para compilar o actualizar aplicaciones.

Los desarrolladores también usan cada vez más servicios en la nube para:

- Ejecutar código en lugar de hospedar aplicaciones en máquinas virtuales (VM) y servidores.

- Proporcionar funciones de aplicación en lugar de desarrollar sus propios componentes. Esto ha dado lugar a un modelo sin servidor que usa los servicios en la nube existentes para las funciones comunes. El número y la variedad de servicios en la nube (y su ritmo de innovación) también ha superado la capacidad de los equipos de seguridad de evaluar y aprobar el uso de esos servicios, lo que les permite elegir entre permitir a los desarrolladores usar cualquier servicio, intentar evitar que los equipos de desarrollo usen servicios no aprobados o intentar encontrar una mejor manera.

- Aplicaciones sin código y Power Apps: otra tendencia emergente es el uso de tecnologías sin código como Microsoft Power Apps. Esta tecnología permite a los usuarios sin conocimientos de codificación crear aplicaciones que logren resultados empresariales. Debido a este potencial de alto valor y baja fricción, esta tendencia tiene el potencial de aumentar la popularidad rápidamente y sería aconsejable que los profesionales de seguridad comprendieran sus implicaciones con rapidez. Los esfuerzos de seguridad deben centrarse en las áreas en las que un usuario podría cometer un error en la aplicación, concretamente en el diseño de los permisos de aplicación y recurso a través del modelado de amenazas, los componentes de aplicaciones, las interacciones y relaciones, y los permisos del rol.

Entre los desarrolladores y los autores de componentes de código abierto: los desarrolladores también están aumentando la eficacia mediante el uso de bibliotecas y componentes de código abierto en lugar de desarrollar sus propios componentes. Esto aporta valor a través de la eficacia, pero también presenta riesgos de seguridad creando una dependencia externa y un requisito para mantener y aplicar revisiones correctamente a esos componentes. Los desarrolladores asumen eficazmente el riesgo de seguridad y otros errores cuando usan estos componentes y deben asegurarse de que hay un plan para mitigarlos en los mismos estándares que el código que desarrollarían.

Entre las aplicaciones y los datos: la línea entre la seguridad de los datos y las aplicaciones no está siempre tan clara, y las nuevas regulaciones están creando una necesidad de cooperación más estrecha entre los equipos de privacidad y datos, y los equipos de seguridad:

Algoritmos de aprendizaje automático: los algoritmos de aprendizaje automático son similares a las aplicaciones en que están diseñados para procesar datos a fin de crear un resultado. Las principales diferencias son:

Aprendizaje automático de alto valor: el aprendizaje automático a menudo confiere una ventaja competitiva importante y a menudo se considera una propiedad intelectual confidencial y un secreto comercial.

Marca de sensibilidad: el aprendizaje automático supervisado se ajusta mediante conjuntos de datos, imprimiéndose las características del conjunto de datos en el algoritmo. Debido a esto, es posible que el algoritmo ajustado se considere confidencial debido al conjunto de datos usado para entrenarlo. Por ejemplo, el entrenamiento de un algoritmo de aprendizaje automático para buscar bases militares secretas en un mapa con un conjunto de datos de bases militares secretas lo convertirían en un recurso confidencial.

Nota:

No todos los ejemplos son obvios, por lo que es fundamental reunir a un equipo con las partes interesadas adecuadas de los equipos de ciencia de datos, las partes interesadas del negocio, los equipos de seguridad, los equipos de privacidad, etc. Estos equipos deben tener la responsabilidad de cumplir los objetivos comunes de innovación y responsabilidad. Deben resolver incidencias habituales como, por ejemplo, cómo y dónde almacenar copias de datos en configuraciones no seguras, cómo clasificar algoritmos, así como cualquier preocupación de sus organizaciones.

Microsoft ha publicado nuestros principios de inteligencia artificial responsable para orientar a nuestros propios equipos y a nuestros clientes.

- Propiedad y privacidad de los datos: normativas como RGPD han aumentado la visibilidad de las incidencias de datos y las aplicaciones. Los equipos de la aplicación ahora pueden controlar, proteger y realizar un seguimiento de los datos confidenciales en un nivel comparable al seguimiento de los datos financieros realizado por los bancos y las instituciones financieras. Los propietarios de los datos y los equipos de la aplicación deben generar una idea completa de qué almacenan las aplicaciones de datos y qué controles son necesarios.

Entre las organizaciones y los proveedores de nube: a medida que las organizaciones hospedan cargas de trabajo en la nube, están estableciendo una relación empresarial con cada uno de esos proveedores de nube. El uso de servicios en la nube suele aportar valor empresarial, como, por ejemplo:

Aceleración de las iniciativas de transformación digital reduciendo el tiempo de comercialización de las nuevas funcionalidades.

Aumento del valor de las actividades de seguridad y de TI al liberar a los equipos para que se centren en actividades de valor superior (alineadas con la empresa) en lugar de tareas estándar de nivel inferior que proporcionan los servicios en la nube de forma más eficaz en su nombre.

Mayores confiabilidad y capacidad de respuesta: la mayoría de las nubes modernas también tienen un tiempo de actividad alto en comparación con los centros de datos locales tradicionales y han demostrado que pueden escalarse rápidamente (como, por ejemplo, durante la pandemia de la COVID-19) y proporcionar resistencia tras eventos naturales como rayos (que habrían mantenido muchos equivalentes locales durante mucho más tiempo).

Aunque resulta beneficioso, este cambio en la nube no está exento de riesgo. A medida que las organizaciones adoptan servicios en la nube, deben tener en cuenta posibles áreas de riesgo, entre las que se incluyen las siguientes:

Continuidad empresarial y recuperación ante desastres: ¿se encuentra el proveedor de nube en una buena situación financiera con un modelo de negocio con probabilidades de sobrevivir y prosperar durante el uso del servicio por parte de la organización?, ¿ha establecido el proveedor de nube aprovisionamientos para permitir la continuidad del cliente si el proveedor experimenta algún error financiero o de otra índole, como, por ejemplo, proporcionar su código fuente a los clientes o hacerlo de código abierto?

Para obtener más información y documentos sobre el estado financiero de Microsoft, consulte Microsoft Investor Relations.

Seguridad: ¿sigue el proveedor de nube los procedimientos recomendados de seguridad del sector?, ¿han validado esto organismos reguladores independientes?

- Microsoft Defender for Cloud Apps permite detectar el uso de más de 16 000 aplicaciones en la nube que se clasifican y puntúan en función de más de 70 factores de riesgo para proporcionar visibilidad continua del uso de la nube, shadow IT y el riesgo que este representa para la organización.

- El portal de confianza del servicio de Microsoft pone las certificaciones de cumplimiento normativo, los informes de auditoría, las pruebas de lápiz, etc., a disposición de los clientes. Estos documentos incluyen muchos detalles de las prácticas de seguridad interna (en particular, el informe SOC 2 tipo 2 y el plan de seguridad del sistema FedRAMP Moderate). Microsoft Defender for Cloud permite la administración de directivas de seguridad y puede indicar el nivel de cumplimiento con estándares normativos y del sector predefinidos.

Competidor empresarial: ¿es el proveedor de nube un competidor empresarial importante en su sector?, ¿cuenta con suficientes protecciones en el contrato de servicios en la nube u otros medios para proteger su negocio frente a acciones potencialmente hostiles?

Revise este artículo para ver los comentarios sobre cómo evita Microsoft competir con los clientes de la nube.

Nube múltiple: muchas organizaciones tienen una estrategia de nube múltiple intencional o de facto. Podría ser un objetivo intencionado para reducir la dependencia de un solo proveedor o tener acceso a las mejores funcionalidades exclusivas, pero también puede deberse a que los desarrolladores eligieron sus servicios en la nube preferidos o servicios familiares, o bien a que la organización adquirió otro negocio. Independientemente del motivo, esta estrategia puede presentar riesgos y costos potenciales que se deben administrar, entre los que se incluyen:

- Tiempo de inactividad de varias dependencias: los sistemas diseñados para confiar en varias nubes se exponen a más orígenes de riesgo de tiempo de inactividad, ya que las interrupciones en los proveedores de nube (o el uso que hace el equipo de ellos) podrían provocar una interrupción de su negocio. Esta mayor complejidad del sistema también aumentaría la probabilidad de que se produzcan eventos de interrupción, ya que es menos probable que los miembros del equipo comprendan totalmente un sistema más complejo.

- Poder de negociación: las organizaciones de mayor tamaño también deben considerar si una estrategia de nube única (asociación/compromiso mutuo) o de nube múltiple (capacidad para cambiar de negocio) logrará una mayor influencia sobre sus proveedores de nube para que se dé prioridad a las solicitudes de característica de la organización.

- Mayor sobrecarga de mantenimiento: los recursos de seguridad y de TI ya están sobrecargados gracias a sus cargas de trabajo existentes y están al tanto de los cambios de una plataforma de nube única. Cada plataforma adicional aumenta aún más esta sobrecarga y aleja a los miembros del equipo de actividades de valor superior tales como la optimización del proceso técnico para acelerar la innovación empresarial, la consulta con grupos empresariales sobre un uso más eficaz de las tecnologías, etc.

- Personal y entrenamiento: a menudo, las organizaciones no tienen en cuenta los requisitos de personal necesarios para apoyar varias plataformas y el entrenamiento necesario para mantener el conocimiento y la popularidad de las nuevas características que se publican con rapidez.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de