Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Container Apps funciona en el contexto de un entorno, que ejecuta su propia red virtual. A medida que se crea un entorno, hay algunas consideraciones clave que informan a las funcionalidades de red de las aplicaciones de contenedor:

Selección del entorno

Container Apps tiene dos tipos de entorno de diferentes, que comparten muchas de las mismas características de red con algunas diferencias clave.

| Tipo de entorno | Tipos de plan admitidos | Descripción |

|---|---|---|

| Perfiles de carga de trabajo (valor predeterminado) | Consumo, dedicado | Admite rutas definidas por el usuario (UDR), salida a través de NAT Gateway y creación de puntos de conexión privados en el entorno de la aplicación contenedora. El tamaño mínimo necesario de subred es /27. |

| Solo consumo (legado) | Consumo | No admite rutas definidas por el usuario (UDR), salida a través de NAT Gateway, emparejamiento a través de una puerta de enlace remota u otra salida personalizada. El tamaño mínimo necesario de subred es /23. |

Para obtener más información, vea Tipos de entorno.

Tipo de red virtual

De forma predeterminada, Container Apps se integra con la red de Azure, que es accesible públicamente a través de Internet y solo puede comunicarse con puntos de conexión accesibles a Internet. También tiene la opción de proporcionar una red virtual existente a medida que crea el entorno en su lugar. Una vez creado un entorno con la red de Azure predeterminada o una red virtual existente, no se puede cambiar el tipo de red.

Use una red virtual existente cuando necesite características de red de Azure como:

- Grupos de seguridad de red

- Integración de Application Gateway

- Integración de Azure Firewall

- Control sobre el tráfico saliente de tu aplicación de contenedores

- Acceso a recursos detrás de puntos de conexión privados en la red virtual

Si usa una red virtual existente, debe proporcionar una subred dedicada exclusivamente al entorno de aplicación contenedora que implemente. Esta subred no está disponible para otros servicios. Para más información, consulte Configuración de red virtual.

Nivel de accesibilidad

Puede configurar si su app de contenedor permite entrada pública o solo desde dentro de su red virtual (VNet) a nivel de entorno.

| Nivel de accesibilidad | Descripción |

|---|---|

| Externo | Permite que la aplicación de contenedor acepte solicitudes públicas. Los entornos externos se implementan con una dirección IP virtual en una dirección IP externa orientada al público. |

| Interno | Los entornos internos no tienen puntos de conexión públicos y se implementan con una dirección IP virtual (VIP) asignada a una dirección IP interna. El punto de conexión interno es un equilibrador de carga interno (ILB) de Azure y las direcciones IP se emiten a partir de la lista de direcciones IP privadas de la red virtual existente. |

Acceso a una red pública

La configuración de acceso a la red pública determina si su entorno de aplicaciones de contenedor es accesible desde la Internet pública. Si puede cambiar esta configuración después de crear el entorno depende de la configuración de IP virtual del entorno. En la tabla siguiente se muestran valores válidos para el acceso a la red pública, en función de la configuración de IP virtual del entorno.

| IP virtual | Acceso de red pública admitido | Descripción |

|---|---|---|

| Externo |

Enabled, Disabled |

El entorno de aplicaciones de contenedor se creó con un punto de conexión accesible a Internet. La configuración de acceso a la red pública determina si el tráfico se acepta a través del punto de conexión público o solo a través de puntos de conexión privados, y la configuración de acceso a la red pública se puede cambiar después de crear el entorno. |

| Interno | Disabled |

El entorno de aplicaciones de contenedor se creó sin un punto de conexión accesible a Internet. No se puede cambiar la configuración de acceso a la red pública para aceptar el tráfico de Internet. |

Para crear puntos de conexión privados en el entorno de Azure Container App, el acceso a la red pública debe establecerse enDisabled.

Las directivas de red de Azure se admiten con la marca de acceso de red pública.

Configuración de entrada

En la sección entrada, puede configurar las siguientes opciones:

Entrada: puede habilitar o deshabilitar la entrada para la aplicación contenedora.

Tráfico de entrada: puede aceptar el tráfico a la aplicación de contenedor desde cualquier lugar o puede limitarlo al tráfico desde el mismo entorno de Container Apps.

Reglas de división de tráfico: puede definir reglas de división de tráfico entre diferentes revisiones de la aplicación. Para más información, consulte División del tráfico.

Para más información sobre los distintos escenarios de red, consulte Entrada en Azure Container Apps.

Características entrantes

| Característica | Obtenga información sobre cómo |

|---|---|

|

Ingreso Configurar entrada |

Controla el enrutamiento del tráfico externo e interno a tu aplicación de contenedores. |

| Entrada Premium | Configure opciones avanzadas de entrada, como la compatibilidad del perfil de carga de trabajo para el tiempo de espera de entrada e inactividad. |

| Restricciones de IP | Restrinja el tráfico entrante a la aplicación contenedora por dirección IP. |

| Autenticación de certificados de clientes | Configure la autenticación de certificados de cliente (también conocida como TLS mutua o mTLS) para la aplicación contenedora. |

|

División de tráfico Implementación azul/verde |

Divida el tráfico de entrada entre las revisiones activas de su aplicación de contenedores. |

| Afinidad de sesión | Enrutar todas las solicitudes de un cliente a la misma réplica de la aplicación contenedora. |

| Uso compartido de recursos entre orígenes (CORS) | Habilite CORS para su aplicación de contenedor, lo que permite solicitudes mediante el navegador a un dominio que no coincida con el origen de la página. |

| Enrutamiento basado en rutas | Use reglas para enrutar las solicitudes a diferentes aplicaciones de contenedor del entorno, en función de la ruta de acceso de cada solicitud. |

| Redes virtuales | Configure la red virtual para el entorno de la aplicación contenedora. |

| DNS | Configure DNS para la red virtual del entorno de la aplicación de contenedor. |

| Punto de conexión privado | Use un punto de conexión privado para acceder de forma segura a la aplicación de contenedor de Azure sin exponerlo a la red pública de Internet. |

| Integración con Azure Front Door | Conéctese directamente desde Azure Front Door a Azure Container Apps mediante un vínculo privado en lugar de la red pública de Internet. |

Características de salida

| Característica | Obtenga información sobre cómo |

|---|---|

| Uso de Azure Firewall | Use Azure Firewall para controlar el tráfico saliente desde la aplicación contenedora. |

| Redes virtuales | Configure la red virtual para el entorno de la aplicación contenedora. |

| Protección de una red virtual existente con un grupo de seguridad de red | Proteja la red virtual del entorno de la aplicación de contenedor con un grupo de seguridad de red (NSG). |

| Integración de la puerta de enlace NAT | Use NAT Gateway para simplificar la conectividad saliente a Internet en la red virtual en un entorno de perfiles de carga de trabajo. |

Tutoriales

| Tutorial | Obtenga información sobre cómo |

|---|---|

| Uso de una red virtual | Use una red virtual. |

| Configuración de WAF Application Gateway | Configurar una puerta de enlace de aplicación WAF. |

| Habilitar rutas definidas por el usuario (UDR) | Habilite las rutas definidas por el usuario (UDR). |

| Usar seguridad mutua de la capa de transporte (mTLS) | Compile una aplicación mTLS en Azure Container Apps. |

| Uso de un punto de conexión privado | Use un punto de conexión privado para acceder de forma segura a la aplicación de contenedor de Azure sin exponerlo a la red pública de Internet. |

| Integración con Azure Front Door | Conéctese directamente desde Azure Front Door a Azure Container Apps mediante un vínculo privado en lugar de la red pública de Internet. |

Seguridad del entorno

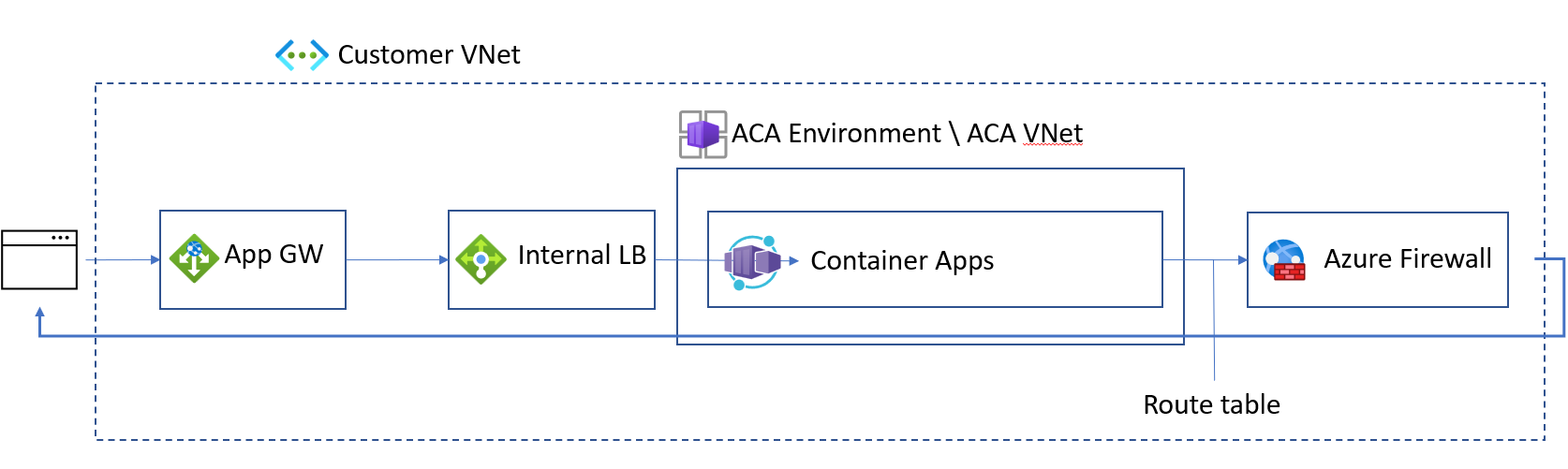

Puede proteger completamente el entorno de perfiles de carga de trabajo de tráfico de red de entrada y salida mediante las siguientes acciones:

Cree el entorno de aplicación de contenedor interno en un entorno de perfiles de carga de trabajo. Para conocer los pasos, consulte Administración de perfiles de carga de trabajo con la CLI de Azure.

Integre las aplicaciones de contenedor con una Application Gateway.

Configure UDR para enrutar todo el tráfico a través de Azure Firewall.

Comportamiento del proxy perimetral HTTP

Azure Container Apps usa un proxy HTTP perimetral que finaliza la seguridad de la capa de transporte (TLS) y enruta las solicitudes a cada aplicación.

Las aplicaciones HTTP se escalan en función del número de solicitudes y conexiones HTTP. Envoy enruta el tráfico interno dentro de clústeres.

Las conexiones descendentes admiten HTTP1.1 y HTTP2 y Envoy detecta y actualiza automáticamente las conexiones si la conexión de cliente requiere una actualización.

Las conexiones ascendentes se definen al establecer la propiedad transport en el objeto de entrada.

Dependencias del portal

Por cada aplicación en Azure Container Apps, hay dos direcciones URL.

El entorno de ejecución de Container Apps genera inicialmente un nombre de dominio completo (FQDN) que se usa para acceder a la aplicación. Consulte la dirección URL de la aplicación en la ventana Información general de la aplicación de contenedor en Azure Portal del FQDN de la aplicación de contenedor.

También se genera una segunda dirección URL automáticamente. Esta ubicación concede acceso al servicio de streaming de registros y a la consola. Si es necesario, es posible que tenga que agregar https://azurecontainerapps.dev/ a la lista de permitidos del firewall o proxy.

Direcciones IP y puertos

Los puertos siguientes se exponen para las conexiones entrantes.

| Protocolo | Puerto(s) |

|---|---|

| HTTP/HTTPS (Protocolo de Transferencia de Hipertexto seguro) | 80, 443 |

Las direcciones IP se dividen en los siguientes tipos:

| Tipo | Descripción |

|---|---|

| Dirección IP pública de entrada | Se usa para el tráfico de la aplicación en una implementación externa y para el tráfico de administración tanto en implementaciones externas como internas. |

| Dirección IP pública de salida | Se usa como dirección IP de procedencia para las conexiones de salida que salen de la red virtual. Estas conexiones no se enrutan a una VPN. Las direcciones IP salientes pueden cambiar con el tiempo. El uso de una puerta de enlace NAT u otro proxy para el tráfico saliente desde un entorno de Container Apps solo se admite en un entorno de perfiles de carga de trabajo. |

| Dirección IP del equilibrador de carga interno | Esta dirección solo existe en un entorno interno. |