Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

Azure Cosmos DB para PostgreSQL ya no se admite para nuevos proyectos. No use este servicio para nuevos proyectos. En su lugar, use uno de estos dos servicios:

Utilice Azure Cosmos DB para NoSQL para una solución de base de datos distribuida diseñada para grandes escenarios con un contrato de nivel de servicio (SLA) de disponibilidad del 99,999%, escalabilidad automática instantánea y conmutación automática por error en varias regiones.

Utiliza la característica de Clústeres elásticos de Azure Database For PostgreSQL para PostgreSQL particionado utilizando la extensión Citus de código abierto.

Requisitos previos

- Una cuenta de Azure Cosmos DB for PostgreSQL existente.

- Si tiene una suscripción de Azure, cree una nueva cuenta.

- Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Habilitar el cifrado de datos con claves administradas por el cliente

Importante

Cree todos los siguientes recursos en la misma región donde se implementará el clúster de Azure Cosmos DB for PostgreSQL.

Cree una identidad administrada asignada por el usuario. Actualmente, Azure Cosmos DB for PostgreSQL solo admite identidades administradas asignadas por el usuario.

Cree una instancia de Azure Key Vault y agregue una directiva de acceso a la identidad administrada asignada por el usuario creada con los siguientes permisos clave: Get, Unwrap Key y Wrap Key.

Genere una clave en Key Vault (tipos de clave admitidos: RSA 2048, 3071, 4096).

Seleccione la opción cifrado de clave administrada por el cliente durante la creación del clúster de Azure Cosmos DB for PostgreSQL y seleccione la identidad administrada asignada por el usuario, la instancia de Key Vault y la clave creadas en los pasos 1, 2 y 3.

Pasos detallados

Identidad administrada asignada por el usuario

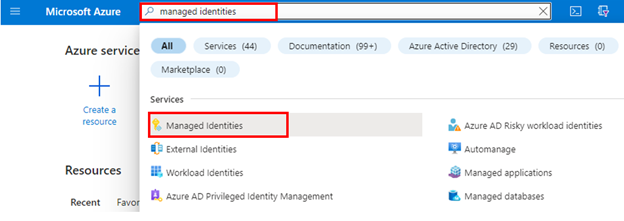

Busque Identidades administradas en la barra de búsqueda global.

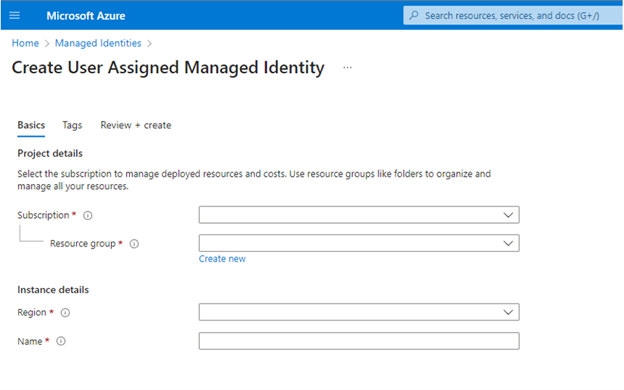

Cree una identidad administrada asignada por el usuario en la misma región que el clúster de Azure Cosmos DB for PostgreSQL.

Obtenga más información sobre la identidad administrada asignada por el usuario.

Key Vault

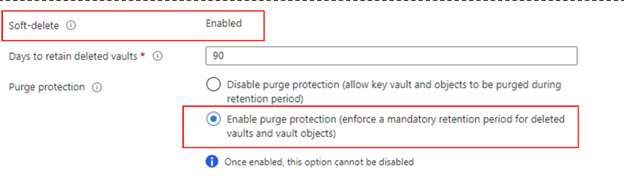

El uso de claves administradas por el cliente con Azure Cosmos DB for PostgreSQL requiere que establezca dos propiedades en la instancia de Azure Key Vault que planea usar para hospedar las claves de cifrado: Eliminación temporal y Protección contra purgas.

Si crea una nueva instancia de Azure Key Vault, habilite estas propiedades durante la creación:

Si usa una instancia de Azure Key Vault existente y desea verificar si estas propiedades estén habilitadas, puede consultar la sección Propiedades en Azure Portal. Si alguna de estas propiedades no está habilitada, consulte las secciones "Habilitar la eliminación temporal" y "Habilitar la Protección contra purgas" en uno de los siguientes artículos.

- Uso de la eliminación temporal con PowerShell.

- Uso de la eliminación temporal con la CLI de Azure.

El número de días que se conservarán los almacenes eliminados del almacén de claves debe establecerse en 90. Si el almacén de claves existente está configurado con un número inferior, deberá crear uno nuevo, ya que esta configuración no se puede modificar después de la creación.

Importante

La instancia de Azure Key Vault debe permitir el acceso público desde todas las redes.

Agregar una directiva de acceso a Key Vault

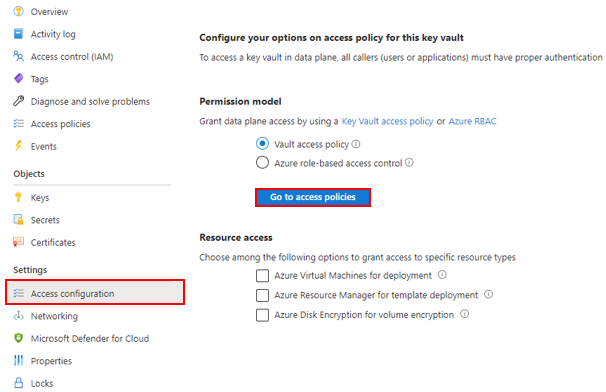

En Azure Portal, vaya a la instancia de Azure Key Vault que planea usar para hospedar las claves de cifrado. Seleccione Configuración de acceso en el menú de la izquierda. Asegúrese de que la directiva de acceso del almacén está seleccionada en Modelo de permisos y, después, seleccione Ir a directivas de acceso.

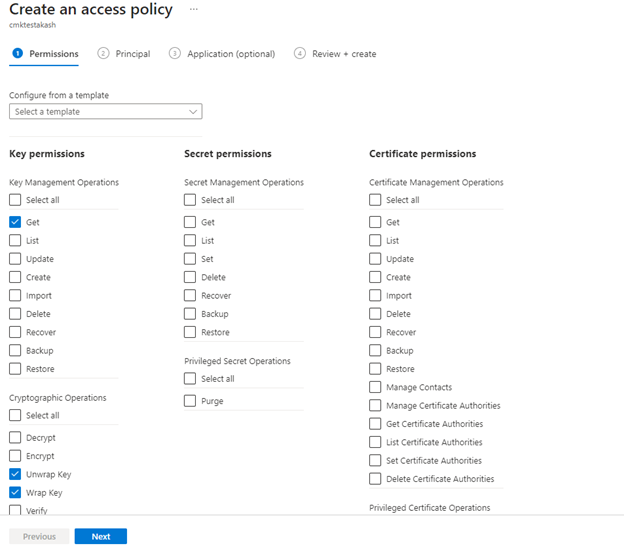

Seleccione + Create (+ Crear).

En la pestaña Permisos del menú desplegable Permisos de clave, seleccione los permisos Get, Unwrap Key y Wrap Key.

En la pestaña Entidad de seguridad, seleccione la identidad administrada asignada por el usuario que creó en el paso de requisitos previos.

Vaya a Revisar y crear, y seleccione Crear.

Crear / Importar clave

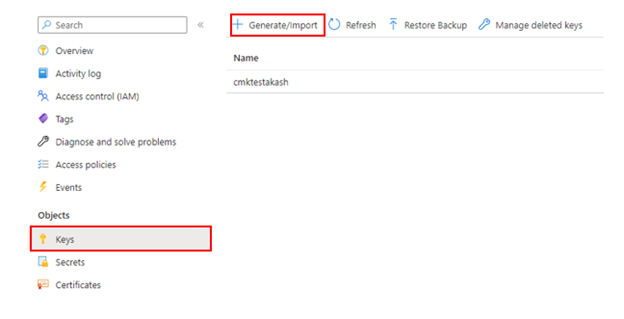

En Azure Portal, vaya a la instancia de Azure Key Vault que planea usar para hospedar las claves de cifrado.

Seleccione Claves a la izquierda y, luego, elija +Generar/Importar.

La clave administrada por el cliente que se va a usar para cifrar las DEK solo puede ser el tipo de clave RSA asimétrica. Se admiten los tamaños de clave RSA 2048, 3072 y 4096.

La fecha de activación de la clave (si se establece) debe ser una fecha y hora del pasado. La fecha de expiración (si se establece) debe ser una fecha y hora del futuro.

El estado de la clave debe ser Habilitada.

Si va a importar una clave existente en el almacén de claves, asegúrese de proporcionarla en uno de los formatos de archivo compatibles (

.pfx,.byok,.backup).Si va a rotar manualmente la clave, la versión anterior de la clave no debe eliminarse durante al menos 24 horas.

Habilitación del cifrado de la CMK durante el aprovisionamiento de un nuevo clúster

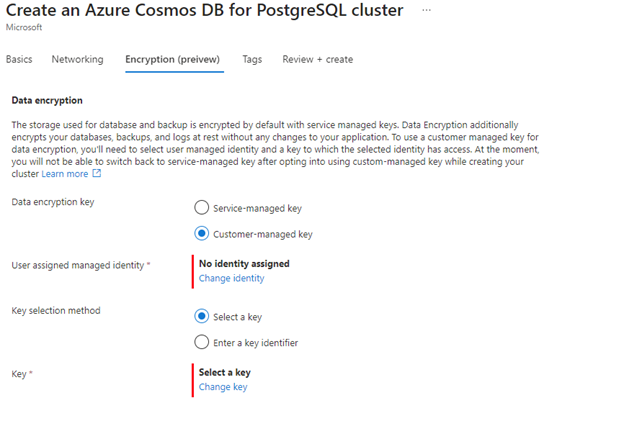

Durante el aprovisionamiento de un nuevo clúster de Azure Cosmos DB for PostgreSQL, después de proporcionar la información necesaria en las pestañas Aspectos básicos y redes, vaya a la pestaña Cifrado.

Seleccione Clave administrada por el cliente en la opción Clave de cifrado de datos.

Seleccione la identidad administrada asignada por el usuario creada en la sección anterior.

Seleccione la instancia de almacén de claves creada en el paso anterior, que tiene la directiva de acceso a la identidad administrada del usuario seleccionada en el paso anterior.

Seleccione la clave creada en el paso anterior y, a continuación, seleccione Revisar y crear.

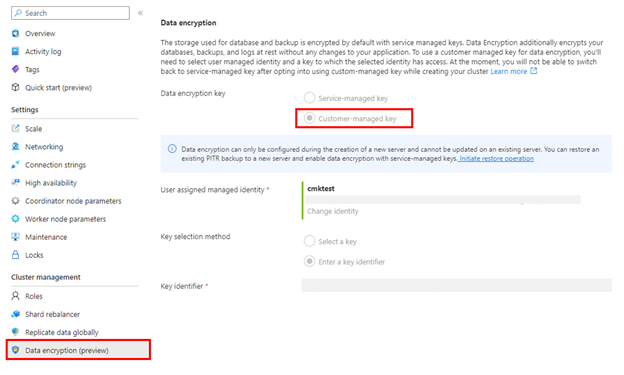

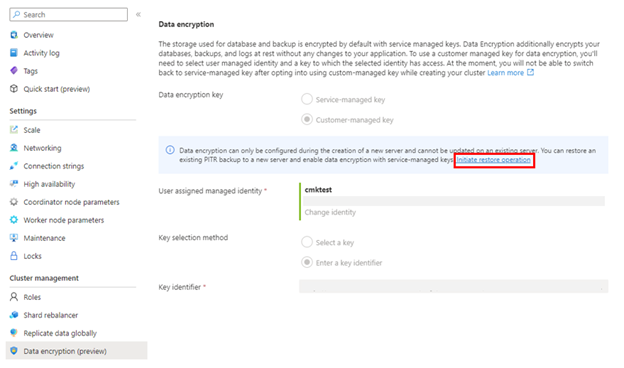

Una vez creado el clúster, compruebe que el cifrado de CMK está habilitado; para ello, vaya a la hoja Cifrado de datos del clúster de Azure Cosmos DB for PostgreSQL en Azure Portal.

Nota

El cifrado de datos solo se puede configurar durante la creación de un nuevo clúster y no se puede actualizar en un clúster existente. Una solución alternativa para actualizar la configuración de cifrado en un clúster existente es realizar una restauración de clústeres y configurar el cifrado de datos durante la creación del clúster recién restaurado.

Alta disponibilidad

Cuando el cifrado de la CMK está habilitado en el clúster principal, todos los nodos en espera de alta disponibilidad se cifran automáticamente mediante la clave del clúster principal.

Cambio de la configuración de cifrado al realizar una restauración a un momento dado

La configuración de cifrado se puede cambiar del cifrado administrado por el servicio al cifrado administrado por el cliente o viceversa mientras se realiza una operación de restauración del clúster (PITR: restauración a un momento dado).

Vaya a la hoja Cifrado de datos y seleccione Iniciar operación de restauración. También puede realizar una restauración a un momento dado si selecciona la opción Restaurar en la hoja de Información general.

Puede cambiar o configurar el cifrado de datos en la pestaña Cifrado de la página de restauración del clúster.

Supervisión de la clave administrada por el cliente en Key Vault

Para supervisar el estado de la base de datos y para habilitar las alertas cuando se produce la pérdida de acceso transparente al protector de cifrado de datos, configure las siguientes características de Azure:

Azure Resource Health: una base de datos inaccesible que haya perdido acceso a la clave del cliente aparecerá como "Inaccesible" después de que se haya denegado la primera conexión a la base de datos.

Registro de actividad: cuando se produce un error de acceso a la clave de cliente en Key Vault administrado por el cliente, las entradas se agregan al registro de actividad. Puede restablecer el acceso tan pronto como sea posible si crea alertas para estos eventos.

Grupos de actividades: Defina estos grupos para recibir notificaciones y alertas en función de sus preferencias.

Pasos siguientes

- Obtenga información sobre el cifrado de datos con claves administradas por el cliente

- Consulte los límites y limitaciones de CMK en Azure Cosmos DB for PostgreSQL