Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

¿Qué es el acceso condicional?

El perímetro de seguridad moderno ahora se extiende más allá de la red de una organización, e incluye tanto la identidad del usuario como la del dispositivo. Las organizaciones pueden usar señales basadas en identidades como parte de sus decisiones de control de acceso. Puede usar Acceso condicional de Microsoft Entra para reunir señales, tomar decisiones y aplicar directivas organizativas.

En esencia, las directivas de acceso condicional son como instrucciones if-then. Si un usuario quiere acceder a un recurso, entonces debe completar una acción. Por ejemplo, un ingeniero de datos quiere acceder a Azure Data Explorer, pero debe realizar la autenticación multifactor (MFA) para hacerlo.

En el ejemplo siguiente, aprenderá a configurar una directiva de acceso condicional que aplica la autenticación multifactor a los usuarios seleccionados mediante la interfaz de usuario web de Azure Data Explorer. Puede realizar los mismos pasos para crear otras directivas que cumplan los requisitos de seguridad de su organización.

Requisitos previos

El uso de esta característica requiere una licencia P1 o P2 de Microsoft Entra ID. Para encontrar la licencia adecuada para sus requisitos, vea Comparar las características disponibles de Microsoft Entra ID.

Nota:

Las directivas de acceso condicional solo se aplican a las operaciones de administración de datos de Azure Data Explorer y no afectan a ninguna operación de administración de recursos.

Sugerencia

Las directivas de acceso condicional se aplican en el nivel de inquilino; por consiguiente, se aplican a todos los clústeres del inquilino.

Configuración del acceso condicional

Inicie sesión en Azure portal al menos como Administrador de acceso condicional.

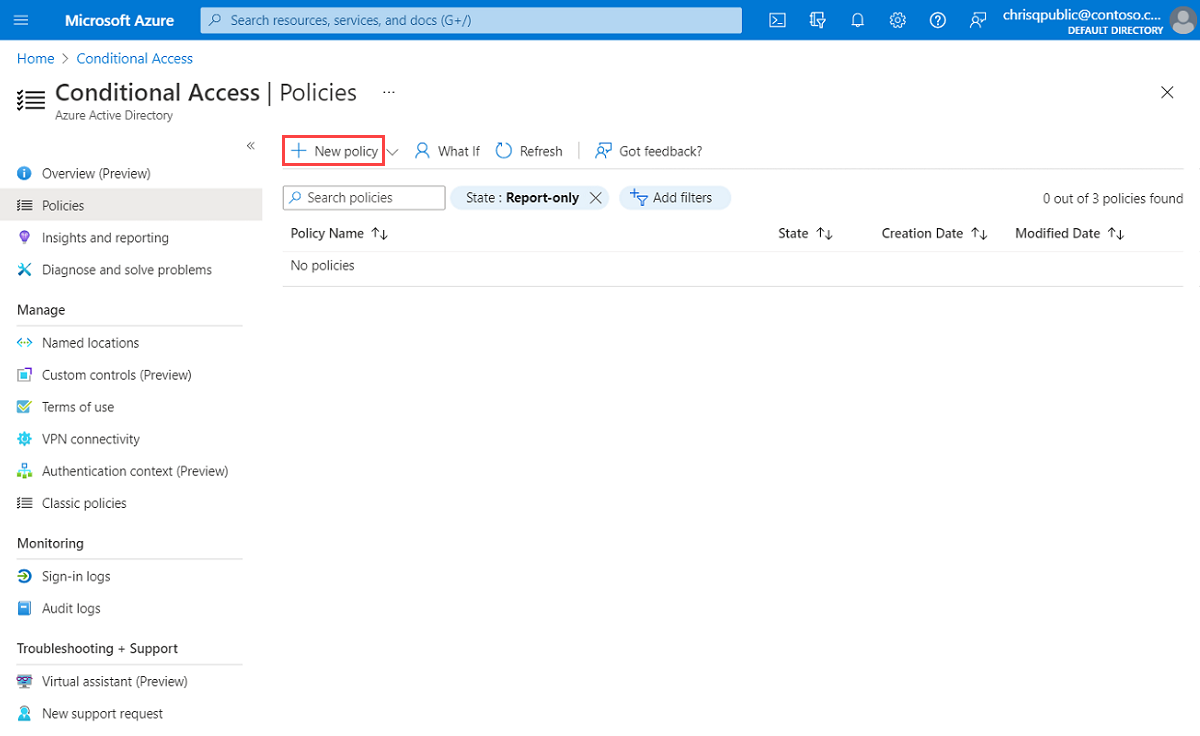

Examinar a Microsoft Entra ID>Seguridad>Acceso condicional.

Seleccione Nueva directiva.

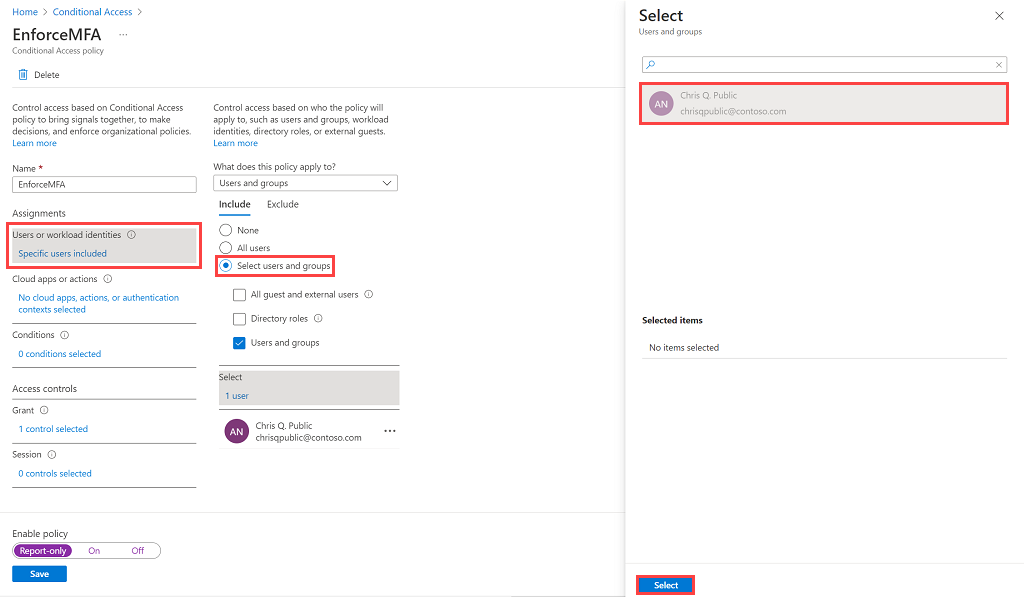

Asigna un nombre a tu política. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus políticas.

En Asignaciones, seleccione Usuarios y grupos. En Incluir>Seleccionar usuarios y grupos, seleccione Usuarios y grupos, agregue el usuario o grupo que desea incluir para el acceso condicional y, después, seleccione Seleccionar.

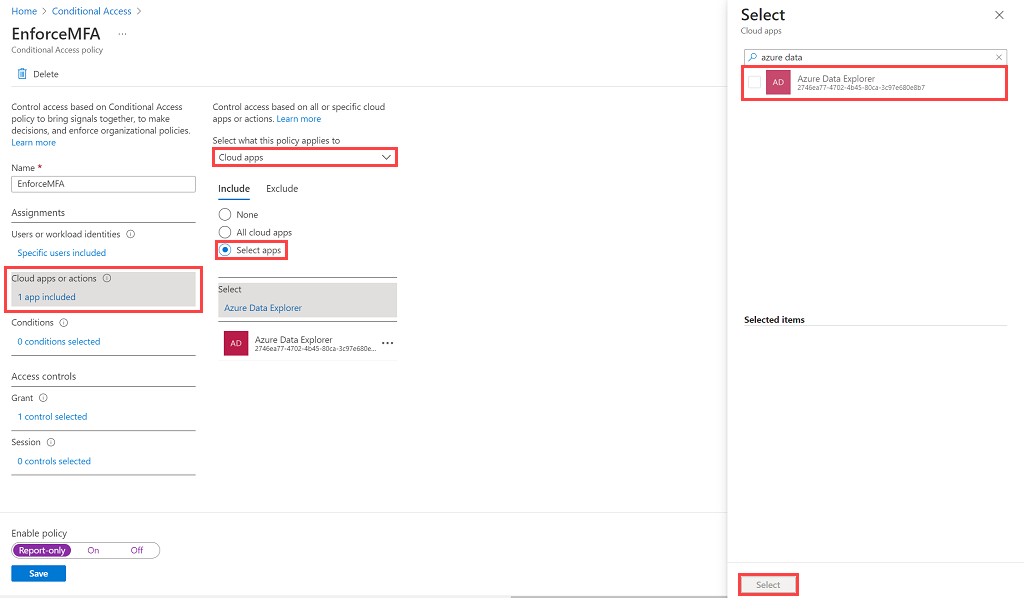

En Aplicaciones o acciones en la nube, seleccione Aplicaciones en la nube. En Incluir, seleccione Seleccionar aplicaciones para ver una lista de todas las aplicaciones disponibles para el acceso condicional. Seleccione Azure Data Explorer>Seleccionar.

Nota:

En algunos casos, el nombre de la aplicación puede mostrarse como KustoService.

Sugerencia

Asegúrese de seleccionar la aplicación Azure Data Explorer con el siguiente GUID: 2746ea77-4702-4b45-80ca-3c97e680e8b7.

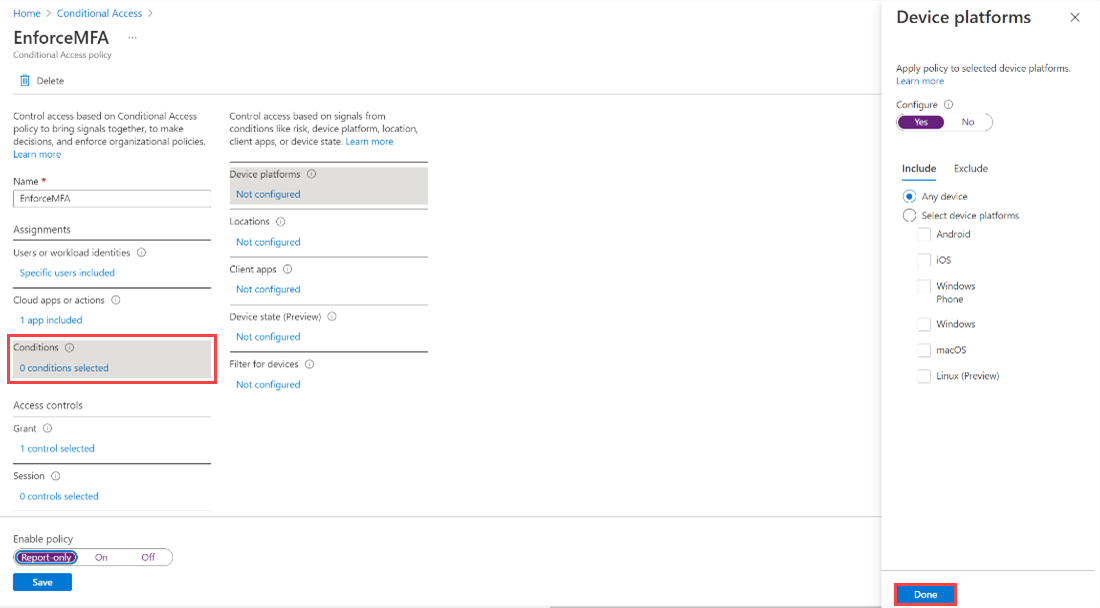

En Condiciones, establezca las condiciones que desea aplicar a todas las plataformas de dispositivo y, después, seleccione Listo. Para obtener más información, vea Acceso condicional de Microsoft Entra: Condiciones.

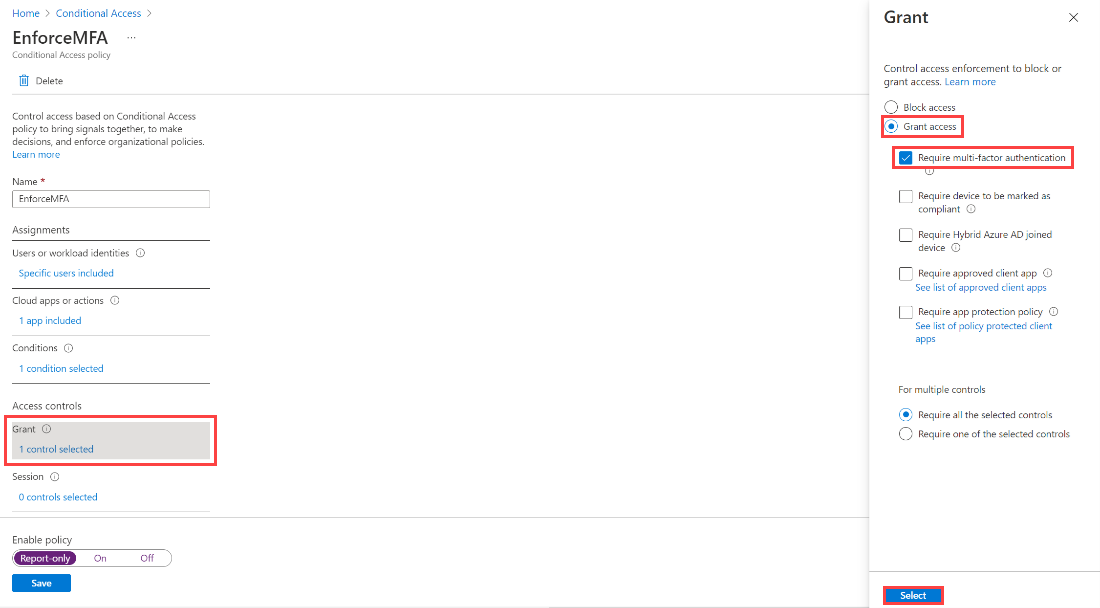

En Controles de acceso, seleccione Conceder, Requerir autenticación multifactor y luego Seleccionar.

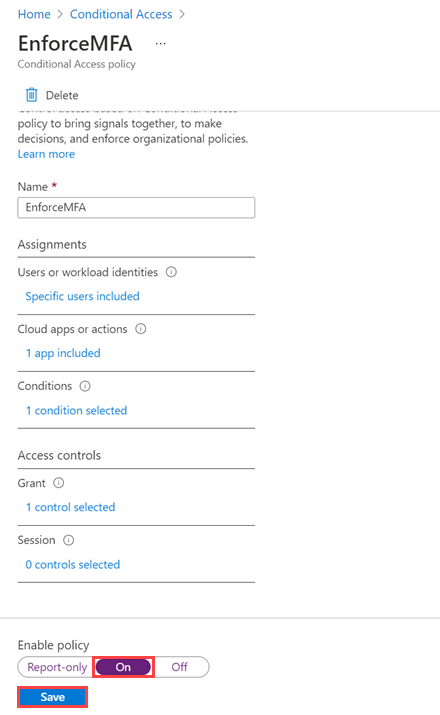

Establezca Habilitar directiva en Activar y, después, seleccione Guardar.

Para comprobar la directiva, solicite a un usuario asignado que acceda a la interfaz de usuario web de Azure Data Explorer. Al usuario se le solicitará la autenticación multifactor.