Habilitar Microsoft Defender para Storage (clásico)

En este artículo se explica cómo habilitar y configurar Microsoft Defender para Storage (Clásico) en las suscripciones mediante varias plantillas, como PowerShell, la API REST y otras.

También puede actualizarse al nuevo plan Microsoft Defender para Storage y usar funciones de seguridad avanzadas, como el análisis de malware y la detección de amenazas para datos confidenciales. Benefíciese de una estructura de precios más predecible y granular que cobra por cuenta de almacenamiento, con costos adicionales para transacciones de gran volumen. Este nuevo plan de precios también contiene todas las nuevas características y detecciones de seguridad.

Nota

Si usa Defender para Storage (clásico) con precios por transacción o por cuenta de almacenamiento, deberá migrar al nuevo plan de Defender para Storage (clásico) para acceder a estas características y precios. Obtenga información sobre la migración al nuevo plan de Defender para Storage.

Microsoft Defender para Storage es una capa de inteligencia de seguridad nativa de Azure que detecta intentos poco habituales y potencialmente peligrosos de acceder a las cuentas de almacenamiento o vulnerarlas. Usa funcionalidades avanzadas de detección de amenazas y datos de Inteligencia sobre amenazas de Microsoft para proporcionar alertas de seguridad contextuales. Estas alertas también incluyen pasos para mitigar las amenazas detectadas y evitar ataques futuros.

Microsoft Defender para Storage analiza continuamente las transacciones de los servicios de Azure Blob Storage, Azure Data Lake Storage y Azure Files. Cuando se detectan actividades potencialmente malintencionadas, se generan alertas de seguridad. Estas alertas se muestran en Microsoft Defender for Cloud junto con los detalles de la actividad sospechosa, los pasos de investigación pertinentes, las acciones de corrección y las recomendaciones de seguridad.

La telemetría analizada de Azure Blob Storage incluye tipos de operación como Get Blob, Put Blob, Get Container ACL, List Blobs y Get Blob Properties. Entre los ejemplos de tipos de operación de Azure Files analizados se encuentran Get File, Create File, List Files, Get File Properties y Put Range.

Defender para Storage (clásico) no tiene acceso a los datos de la cuenta de Storage y no afecta a su rendimiento.

Obtenga más información sobre las ventajas, características y limitaciones de Defender for Storage. También puede obtener más información sobre Defender para Storage en el Episodio de Defender for Storage de la serie de vídeos de Defender for Cloud en el campo.

Disponibilidad

| Aspecto | Detalles |

|---|---|

| Estado de la versión: | Disponibilidad general (GA) |

| Precios: | Microsoft Defender para Storage se factura como se muestra en la detalles de precios y en la página Planes de Defender en Azure Portal |

| Tipos de almacenamiento protegido: | Blob Storage (Storage V2 Estándar/Premium, Blobs en bloques) Azure Files (a través de la API de REST y SMB) Azure Data Lake Storage Gen2 (cuentas Estándar/Premium con espacios de nombres jerárquicos habilitados) |

| Nubes: |

Configuración de Microsoft Defender para Storage (clásico)

Configuración de precios por transacción para una suscripción

En el caso de los precios por transacción de Defender para Storage, se recomienda habilitar Defender para Storage para cada suscripción para que todas las cuentas de almacenamiento existentes y nuevas estén protegidas. Si solo quiere proteger cuentas específicas, configure Defender para Storage para cada cuenta.

Puede configurar Microsoft Defender para Storage en las suscripciones de varias maneras:

Plantilla de Terraform

Para habilitar Microsoft Defender para Storage en el nivel de suscripción con precios por transacción mediante una plantilla de Terraform, agregue este fragmento de código a la plantilla con el identificador de suscripción como valor parent_id:

resource "azapi_resource" "symbolicname" {

type = "Microsoft.Security/pricings@2022-03-01"

name = "StorageAccounts"

parent_id = "<subscriptionId>"

body = jsonencode({

properties = {

pricingTier = "Standard"

subPlan = "PerTransaction"

}

})

}

Para deshabilitar el plan, establezca el valor de propiedad pricingTier en Free y quite la propiedad subPlan.

Más información sobre la referencia de AzAPI de la plantilla de ARM.

Plantilla de Bicep

Para habilitar Microsoft Defender para Storage en el nivel de suscripción con precios por transacción mediante Bicep, agregue lo siguiente a la plantilla de Bicep:

resource symbolicname 'Microsoft.Security/pricings@2022-03-01' = {

name: 'StorageAccounts'

properties: {

pricingTier: 'Standard'

subPlan: 'PerTransaction'

}

}

Para deshabilitar el plan, establezca el valor de propiedad pricingTier en Free y quite la propiedad subPlan.

Obtenga más información sobre la referencia de AzAPI de la plantilla de Bicep.

Plantilla ARM

Para habilitar Microsoft Defender para Storage en el nivel de suscripción con precios por transacción mediante una plantilla de ARM, agregue este fragmento de código JSON a la sección de recursos de la plantilla de ARM:

{

"type": "Microsoft.Security/pricings",

"apiVersion": "2022-03-01",

"name": "StorageAccounts",

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Para deshabilitar el plan, establezca el valor de propiedad pricingTier en Free y quite la propiedad subPlan.

Más información sobre la referencia de AzAPI de la plantilla de ARM.

PowerShell

Para habilitar Microsoft Defender para Storage en el nivel de suscripción con precios por transacción mediante PowerShell:

Si aún no lo tiene, instale el módulo de Azure Az PowerShell.

Use el cmdlet

Connect-AzAccountpara iniciar sesión en la cuenta de Azure. Obtenga más información sobre el inicio de sesión en Azure con Azure PowerShell.Use estos comandos para registrar la suscripción en el proveedor de recursos de Microsoft Defender for Cloud:

Set-AzContext -Subscription <subscriptionId> Register-AzResourceProvider -ProviderNamespace 'Microsoft.Security'Reemplace

<subscriptionId>con el Id. de suscripción.Habilite Microsoft Defender para Storage para su suscripción con el cmdlet

Set-AzSecurityPricing:Set-AzSecurityPricing -Name "StorageAccounts" -PricingTier "Standard"

Sugerencia

Puede usar GetAzSecurityPricing (Az_Security) para ver todos los planes de Defender for Cloud habilitados para la suscripción.

Para deshabilitar el plan, establezca el valor de propiedad -PricingTier en Free.

Obtenga más información sobre el uso de PowerShell con Microsoft Defender for Cloud.

Azure CLI

Para habilitar Microsoft Defender para Storage en el nivel de suscripción con los precios por transacción mediante la CLI de Azure:

Si aún no la tiene, instale la CLI de Azure.

Use el comando

az loginpara iniciar sesión en su cuenta de Azure. Obtenga más información sobre el inicio de sesión en Azure con la CLI de Azure.Use estos comandos para establecer el identificador y el nombre de la suscripción:

az account set --subscription "<subscriptionId or name>"Reemplace

<subscriptionId>con el Id. de suscripción.Habilite Microsoft Defender para Storage para su suscripción con el comando

az security pricing create:az security pricing create -n StorageAccounts --tier "standard"

Sugerencia

Puede usar el comando az security pricing show para ver todos los planes de Defender for Cloud habilitados para la suscripción.

Para deshabilitar el plan, establezca el valor de propiedad -tier en free.

Más información sobre el comando az security pricing create.

API DE REST

Para habilitar Microsoft Defender para Storage en el nivel de suscripción con precios por transacción mediante la API de REST de Microsoft Defender for Cloud, cree una solicitud PUT con este punto de conexión y cuerpo:

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/pricings/StorageAccounts?api-version=2022-03-01

{

"properties": {

"pricingTier": "Standard",

"subPlan": "PerTransaction"

}

}

Reemplace {subscriptionId} con el Id. de suscripción.

Para deshabilitar el plan, establezca el valor de propiedad -pricingTier en Free y quite el parámetro subPlan.

Obtenga más información sobre la actualización de planes de Defender con la API de REST en HTTP, Java, Go y JavaScript.

Configuración de los precios por transacción para una cuenta de almacenamiento

Puede configurar Microsoft Defender para Storage con precios por transacción en las cuentas de varias maneras:

Plantilla ARM

Para habilitar Microsoft Defender para Storage para una cuenta de almacenamiento específica con los precios por transacción mediante una plantilla de ARM, use la plantilla de Azure preparada.

Si quiere deshabilitar Defender para Storage en la cuenta:

- Inicie sesión en Azure Portal.

- Vaya a la cuenta de almacenamiento.

- En la sección Seguridad y redes del menú Cuenta de almacenamiento, seleccione Microsoft Defender for Cloud.

- Seleccione Deshabilitar.

PowerShell

Para habilitar Microsoft Defender para Storage para una cuenta de almacenamiento específica con precios por transacción mediante PowerShell:

Si aún no lo tiene, instale el módulo de Azure Az PowerShell.

Use el cmdlet Connect-AzAccount para iniciar sesión en su cuenta de Azure. Obtenga más información sobre el inicio de sesión en Azure con Azure PowerShell.

Habilite Microsoft Defender para Storage para la cuenta de almacenamiento que quiera con el cmdlet

Enable-AzSecurityAdvancedThreatProtection:Enable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"Reemplace

<subscriptionId>,<resource-group>y<storage-account>por los valores del entorno.

Si quiere deshabilitar los precios por transacción para una cuenta de almacenamiento específica, use el cmdlet Disable-AzSecurityAdvancedThreatProtection:

Disable-AzSecurityAdvancedThreatProtection -ResourceId "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.Storage/storageAccounts/<storage-account>/"

Obtenga más información sobre el uso de PowerShell con Microsoft Defender for Cloud.

Azure CLI

Para habilitar Microsoft Defender para Storage para una cuenta de almacenamiento específica con precios por transacción mediante la CLI de Azure:

Si aún no la tiene, instale la CLI de Azure.

Use el comando

az loginpara iniciar sesión en su cuenta de Azure. Obtenga más información sobre el inicio de sesión en Azure con la CLI de Azure.Habilite Microsoft Defender para Storage para su suscripción con el comando

az security atp storage update:az security atp storage update \ --resource-group <resource-group> \ --storage-account <storage-account> \ --is-enabled true

Sugerencia

Puede usar el comando az security atp storage show para ver si Defender para Storage está habilitado en una cuenta.

Para deshabilitar Microsoft Defender para Storage para su suscripción, use el comando az security atp storage update:

az security atp storage update \

--resource-group <resource-group> \

--storage-account <storage-account> \

--is-enabled false

Obtenga más información sobre el comando az security atp storage.

Exclusión de una cuenta de almacenamiento de una suscripción protegida en el plan por transacción

Al habilitar Microsoft Defender para Storage en una suscripción para el plan por transacción, todas las cuentas de Azure Storage actuales y futuras de esa suscripción están protegidas. Puede excluir cuentas de almacenamiento específicas de las protecciones de Defender para Storage mediante Azure Portal, PowerShell o la CLI de Azure.

Se recomienda habilitar Defender para Storage en toda la suscripción para proteger todas las cuentas de almacenamiento existentes y futuras. Sin embargo, hay algunos casos en los que los usuarios quieren excluir cuentas de almacenamiento específicas de la protección de Defender.

La exclusión de cuentas de almacenamiento de suscripciones protegidas requiere que:

- Agregue una etiqueta para bloquear la herencia de la habilitación de la suscripción.

- Deshabilite Defender para Storage (clásico).

Nota:

Considere la posibilidad de actualizar al nuevo plan de Defender para Storage si tiene cuentas de almacenamiento que desea excluir del plan clásico de Defender para Storage. No solo ahorrará costos en las cuentas con un gran número de transacciones, sino que también obtendrá acceso a características de seguridad mejoradas. Obtenga más información sobre las ventajas de migrar al nuevo plan.

Las cuentas de almacenamiento excluidas de la versión clásica de Defender para Storage no se excluyen automáticamente al migrar al nuevo plan.

Exclusión de una protección de la cuenta de Azure Storage en una suscripción con plan por transacción

Para excluir una cuenta de Azure Storage de Microsoft Defender para Storage (clásico), puede usar las siguientes opciones:

Uso de PowerShell para excluir una cuenta de Azure Storage

Si no tiene instalado el módulo Azure Az de PowerShell, instálelo con las instrucciones de la documentación de Azure PowerShell.

Con una cuenta autenticada, conéctese a Azure con el cmdlet

Connect-AzAccount, como se explica en Inicio de sesión con Azure PowerShell.Defina la etiqueta AzDefenderPlanAutoEnable en la cuenta de almacenamiento con el cmdlet

Update-AzTag(reemplace ResourceId por el identificador de recurso de la cuenta de almacenamiento correspondiente):Update-AzTag -ResourceId <resourceID> -Tag @{"AzDefenderPlanAutoEnable" = "off"} -Operation MergeSi omite esta fase, los recursos sin etiqueta seguirán recibiendo actualizaciones diarias de la directiva de habilitación de nivel de suscripción. Esa directiva habilita Defender para Storage de nuevo en la cuenta. Obtenga más información sobre las etiquetas en Uso de etiquetas para organizar los recursos de Azure y la jerarquía de administración.

Deshabilite Microsoft Defender para Storage en la cuenta deseada en la suscripción correspondiente con el cmdlet

Disable-AzSecurityAdvancedThreatProtection(con el mismo identificador de recurso):Disable-AzSecurityAdvancedThreatProtection -ResourceId <resourceId>

Uso de la CLI de Azure para excluir una cuenta de Azure Storage

Si no tiene instalada la CLI de Azure, instálela con las instrucciones de la documentación de la CLI de Azure.

Con una cuenta autenticada, conéctese a Azure con el comando

login, como se explica en Inicio de sesión con la CLI de Azure y escriba las credenciales de la cuenta cuando se le solicite:az loginDefina la etiqueta AzDefenderPlanAutoEnable en la cuenta de almacenamiento con el comando

tag update(reemplace ResourceId por el identificador de recurso de la cuenta de almacenamiento correspondiente):az tag update --resource-id MyResourceId --operation merge --tags AzDefenderPlanAutoEnable=offSi omite esta fase, los recursos sin etiqueta seguirán recibiendo actualizaciones diarias de la directiva de habilitación de nivel de suscripción. Esa directiva habilita Defender para Storage de nuevo en la cuenta.

Sugerencia

Más información sobre las etiquetas en az tag.

Deshabilite Microsoft Defender para Storage en la cuenta deseada en la suscripción correspondiente con el comando

security atp storage(con el mismo identificador de recurso):az security atp storage update --resource-group MyResourceGroup --storage-account MyStorageAccount --is-enabled false

Exclusión de una cuenta de almacenamiento de Azure Databricks

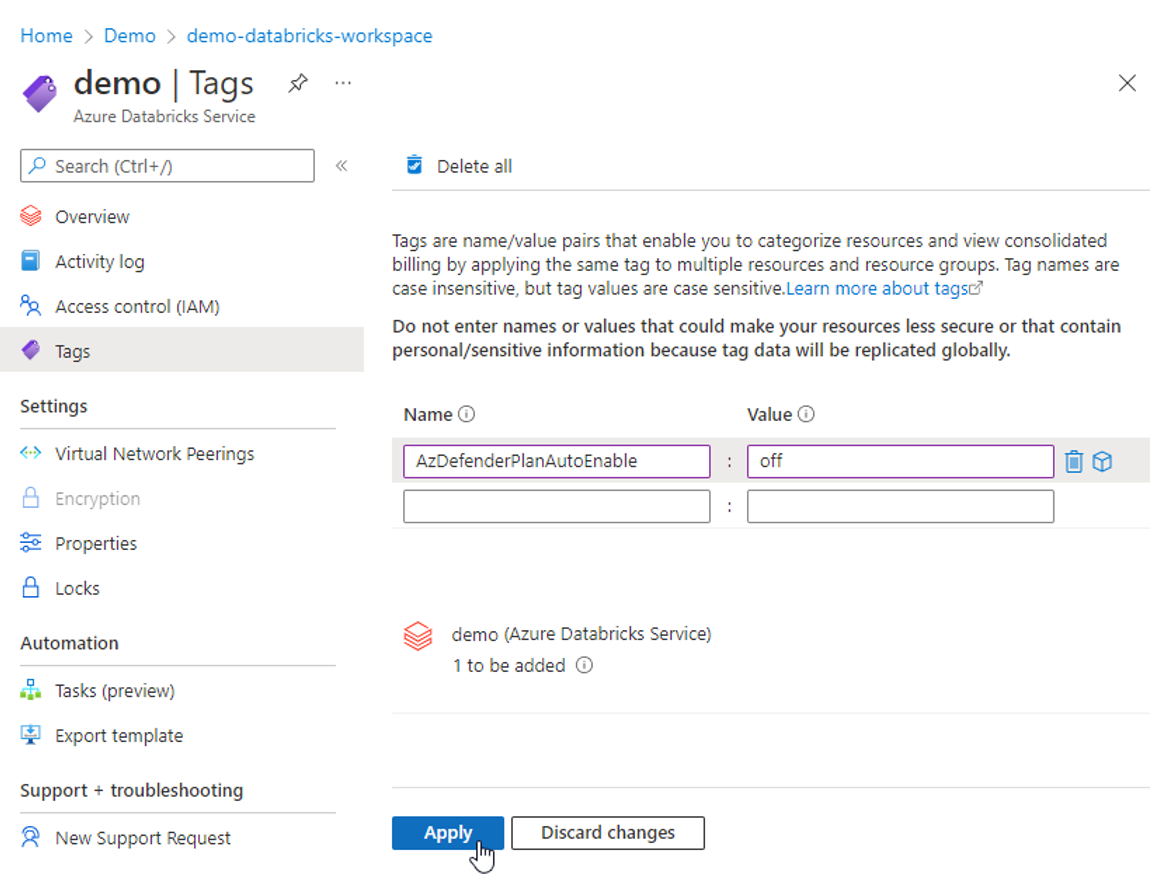

Exclusión de un área de trabajo activa de Databricks

Microsoft Defender para Storage puede excluir cuentas de almacenamiento activas específicas del área de trabajo de Databricks, cuando el plan ya está habilitado en una suscripción.

Para excluir un área de trabajo activa de Databricks:

Inicie sesión en Azure Portal.

Vaya a Azure Databricks>

Your Databricks workspace>Etiquetas.En el campo Nombre, escriba

AzDefenderPlanAutoEnable.En el campo Valor, escriba

offy seleccione Aplicar.

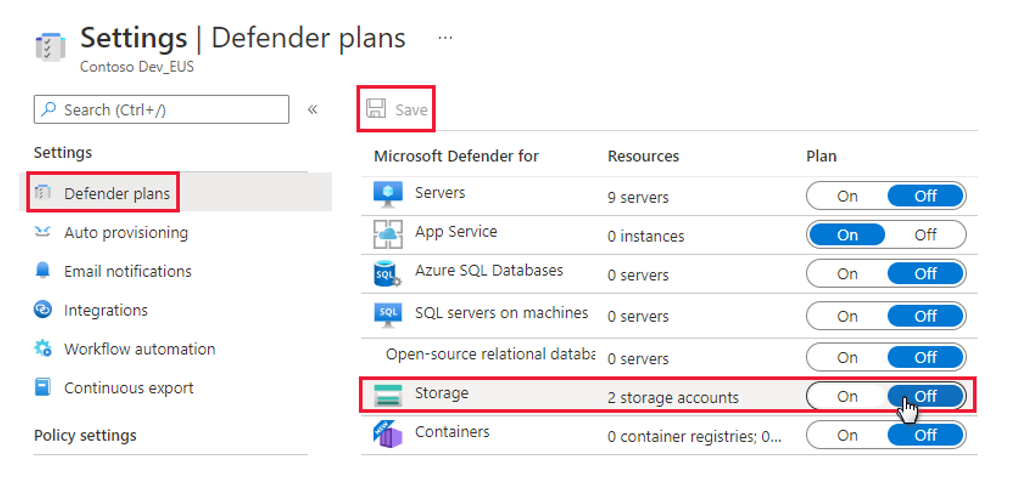

Vaya a Microsoft Defender for Cloud>Configuración del entorno>

Your subscription.Active el plan de Defender para Storage en Desactivado y seleccione Guardar.

Vuelva a habilitar Defender para Storage (clásico) con uno de los métodos compatibles (no puede habilitar Defender para Storage clásico desde Azure Portal).

La cuenta de Storage del área de trabajo de Databricks hereda las etiquetas e impide que Defender para Storage se active.

Nota

Las etiquetas no se pueden agregar directamente a la cuenta de Storage de Databricks ni a su grupo de recursos administrados.

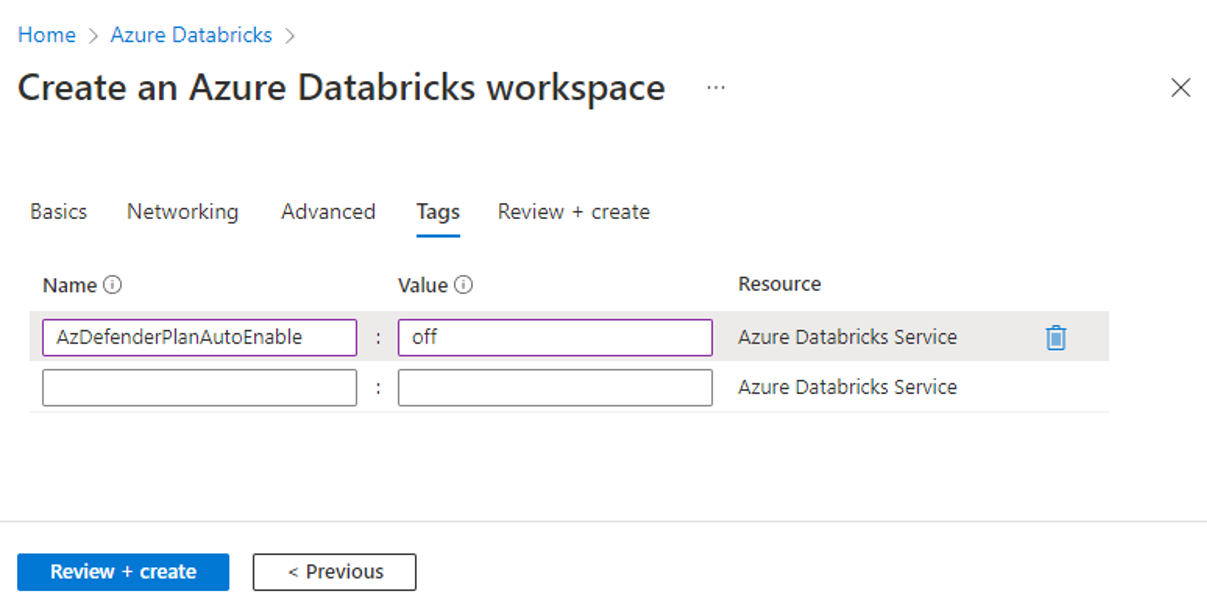

Prevención de la habilitación automática en una nueva cuenta de almacenamiento del área de trabajo de Databricks

Al crear un área de trabajo de Databricks, tiene la capacidad de agregar una etiqueta que impide que la cuenta de Microsoft Defender for Storage se habilite automáticamente.

Para evitar la habilitación automática en una nueva cuenta de almacenamiento del área de trabajo de Databricks:

Siga estos pasos para crear un área de trabajo de Azure Databricks.

En la pestaña Etiquetas, escriba una etiqueta denominada

AzDefenderPlanAutoEnable.Escriba el valor

off.

Siga las instrucciones que tiene a continuación para crear el nuevo área de trabajo de Azure Databricks.

La cuenta de Microsoft Defender para Storage hereda la etiqueta del área de trabajo de Databricks, lo que impide que Defender para Storage se active automáticamente.

Pasos siguientes

- Consulte las alertas de Azure Storage

- Obtenga información sobre las ventajas y características de Defender para Storage

- Consulte las preguntas frecuentes sobre Defender para Storage clásico.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de