Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describe cómo instalar y configurar el sensor de Microsoft Defender para contenedores en clústeres de AKS, EKS y GKE mediante Helm. Obtendrá información sobre los requisitos previos, la habilitación de Defender para contenedores y las instrucciones de implementación paso a paso para distintos entornos.

Requisitos previos generales

Asegúrese de que se cumplen todos los requisitos previos para el sensor de Defender for Containers, como se describe en los requisitos de red del sensor de Defender.

Paso 1: Habilitar Defender para contenedores

Si el plan de Defender para contenedores aún no está habilitado, siga estos pasos:

En Azure Portal, vaya a Microsoft Defender for Cloud y seleccione la suscripción para los clústeres en los que desea instalar el gráfico de Helm. En EKS y GKE, seleccione el entorno con esos clústeres (el conector de seguridad de la cuenta EKS o GKE con el clúster).

En Plataforma de protección de cargas de trabajo en la nube (CWPP), busque el plan Contenedores y establezca el conmutador en Activado.

Junto al plan Contenedores , seleccione Configuración.

En el panel Configuración y supervisión, asegúrese de que los siguientes conmutadores estén establecidos en Activado:

- Sensor de Defender

- Conclusiones de seguridad

- Acceso al Registro

Ahora está listo para configurar el sensor de Defender for Containers con Helm.

Paso 2: Instalación del gráfico de Helm de sensores

Solo para AKS Automático

Ejecute el siguiente comando para AKS Automatic:

# Update Azure CLI to the latest version

az upgrade

# If you don't have the AKS preview extension installed yet

az extension add --name aks-preview

# Update the AKS extension specifically

az extension update --name aks-preview

Requisitos previos de instalación

Helm >= 3.8 (soporte con OCI es GA)

Rol de propietario del grupo de recursos para el clúster de destino (AKS) o el conector de seguridad (EKS o GKE)

Identificador de recurso de Azure para el clúster de destino

Nota:

Use el comando siguiente para generar una lista de los identificadores de recursos de Azure de los clústeres de AKS dados

<SUBSCRIPTION_ID>y<RESOURCE_GROUP>:az aks list \ --subscription <SUBSCRIPTION_ID> \ --resource-group <RESOURCE_GROUP> \ --query "[].id" \ -o tsv

AKS

Antes de instalar el sensor, quite las políticas conflictivas. Estas asignaciones de políticas provocan que la versión GA del sensor se implemente en tu clúster. Puede encontrar la lista de definiciones de directiva para su suscripción en Directiva: Microsoft Azure. El identificador de la directiva en conflicto es 64def556-fbad-4622-930e-72d1d5589bf5.

Ejecute el siguiente script para quitarlos mediante la CLI de Azure:

delete_conflicting_policies.sh

Ejecute el script con el comando :

delete_conflicting_policies.sh <CLUSTER_AZURE_RESOURCE_ID>

Nota:

Este script quita las directivas de nivel de suscripción y grupo de recursos para configurar la versión GA de Defender para contenedores, lo que puede afectar a otros clústeres además del que está configurando.

El script siguiente instala el sensor de Defender for Containers (y quita cualquier implementación existente, si existe):

install_defender_sensor_aks.sh

Ejecute el script con el comando :

install_defender_sensor_aks.sh <CLUSTER_AZURE_RESOURCE_ID> <RELEASE_TRAIN> <VERSION>

En el siguiente comando, reemplace el texto <CLUSTER_AZURE_RESOURCE_ID>del marcador de posición , <RELEASE_TRAIN>y <VERSION> por sus propios valores. Use "public" para las versiones preliminares públicas (0.9.x). Para <VERSION>, usa "última" o una versión semántica específica.

Nota:

Este script establece un nuevo contexto kubeconfig y podría crear un área de trabajo de Log Analytics en la cuenta de Azure.

EKS/GKE

El script siguiente instala el sensor de Defender for Containers (y quita cualquier implementación existente, si existe):

Establezca el contexto kubeconfig en el clúster de destino y ejecute el script con el comando :

install_defender_sensor_mc.sh <SECURITY_CONNECTOR_AZURE_RESOURCE_ID> <RELEASE_TRAIN> <VERSION> <DISTRIBUTION> [<ARC_CLUSTER_RESOURCE_ID>]

En el comando siguiente, reemplace el texto <SECURITY_CONNECTOR_AZURE_RESOURCE_ID>del marcador de posición , <RELEASE_TRAIN>, <VERSION>, <DISTRIBUTION>y <ARC_CLUSTER_RESOURCE_ID> por sus propios valores. Tenga en cuenta que ARC_CLUSTER_RESOURCE_ID es un parámetro opcional y solo debe usarse para los clústeres existentes que usan la extensión ARC de Defender for Containers y quieren aprovisionar el sensor a través de Helm o usar el clúster de arco y desea aprovisionar el sensor a través de Helm.

Para <SECURITY_CONNECTOR_AZURE_RESOURCE_ID>:

Configuración de un conector de seguridad para su cuenta de AWS o GCP

Nota:

Para instalar el gráfico de Helm en un clúster de EKS o GKE, asegúrese de que la cuenta de clúster está conectada a Microsoft Defender for Cloud. Consulte Conexión de su cuenta de AWS o Conexión del proyecto de GCP.

Obtención de su identificador de recurso de Azure

Nota:

Para instalar el gráfico de Helm en un clúster de EKS o GKE, necesita el identificador de recurso del conector de seguridad para la cuenta a la que pertenece el clúster. Ejecute el comando az resource show cli para obtener este valor.

Por ejemplo:

az resource show \ --name <connector-name> \ --resource-group <resource-group-name> \ --resource-type "Microsoft.Security/securityConnectors" \ --subscription <subscription-id> \ --query id -o tsvEn este ejemplo, reemplace el texto del marcador de posición

<connector-name>,<resource-group-name>y<subscription-id>con sus valores.

Use "public" para las versiones preliminares públicas (0.9.x). Para <VERSION>, usa "última" o una versión semántica específica. Para <DISTRIBUTION>, use eks o gke.

Nota:

Este script puede crear un área de trabajo de Log Analytics en la cuenta de Azure.

Ejecute el siguiente comando para comprobar que la instalación se realizó correctamente:

helm list --namespace mdc

El campo STATUS debe mostrar desplegado.

Reglas de seguridad para la implementación controlada

Puede definir reglas de seguridad para controlar lo que se permite implementar en los clústeres de Kubernetes. Estas reglas permiten bloquear o auditar imágenes de contenedor basadas en criterios de seguridad, como imágenes con demasiadas vulnerabilidades.

Acceso a reglas de seguridad

- Vaya al panel de control de Microsoft Defender for Cloud (MDC).

- En el panel de navegación izquierdo, seleccione Configuración del entorno.

- Seleccione el icono Reglas de seguridad .

Configuración de reglas de evaluación de vulnerabilidades

- En la página Reglas de seguridad, vaya a Evaluación de vulnerabilidades en la sección Implementación cerrada .

- Cree o edite las reglas de seguridad según sea necesario.

Importante

Para las instalaciones de Helm:

- Advertencia de soporte técnico de la suscripción: al crear reglas, la suscripción seleccionada se puede marcar como "no compatible con la implementación controlada". Esto ocurre porque ha instalado los componentes de Defender para Contenedores con Helm en lugar de usar la instalación automática desde el panel.

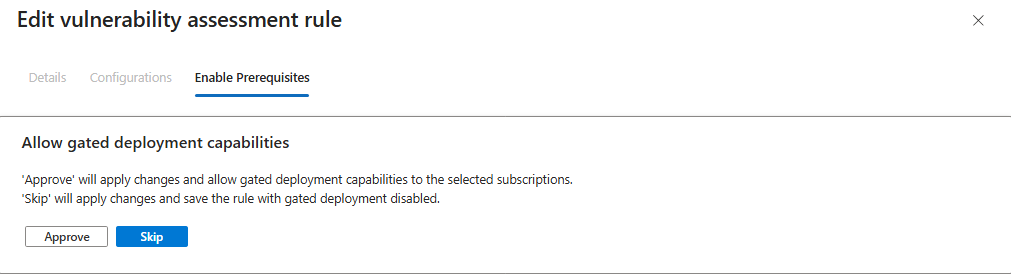

- Omitir instalación automática: si se le pide que habilite la limitación en la tercera pestaña de la ventana de edición de reglas de seguridad, asegúrese de presionar Omitir. Esta opción habilita la instalación automática, que entra en conflicto con la implementación de Helm existente.

Recomendación existente para aprovisionar el sensor

Nota:

Si usa Helm para configurar el sensor, omita las recomendaciones existentes.

Para AKS:

Para multinube:

Mejorar una implementación existente basada en Helm

Ejecute el siguiente comando para actualizar una implementación existente basada en Helm:

helm upgrade microsoft-defender-for-containers-sensor \

oci://mcr.microsoft.com/azuredefender/microsoft-defender-for-containers-sensor \

--devel \

--reuse-values