Obtenga respuestas a preguntas comunes sobre Microsoft Defender para servidores.

¿Se puede habilitar Defender para servidores en un subconjunto de máquinas de una suscripción?

Sí. Ahora es posible administrar Defender para servidores en recursos específicos dentro de su suscripción, lo que le proporciona un control total sobre la estrategia de protección. Con esta funcionalidad, puede configurar recursos específicos con configuraciones personalizadas distintas a las opciones configuradas a nivel de suscripción. Obtenga más información sobre Habilitar Defender para servidores a nivel de recursos. Sin embargo, al habilitar Microsoft Defender para servidores en una cuenta de AWS o un proyecto de GCP conectados, Defender para servidores protegerá todas las máquinas conectadas.

¿Se puede obtener un descuento si ya se dispone de una licencia de Microsoft Defender para punto de conexión?

Si ya tiene una licencia de Microsoft Defender para punto de conexión para servidores, no tendrá que pagar esa parte de la licencia del plan 1o 2 de Microsoft Defender para servidores.

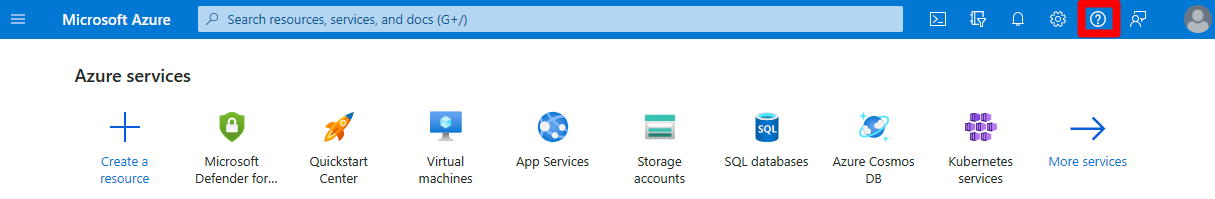

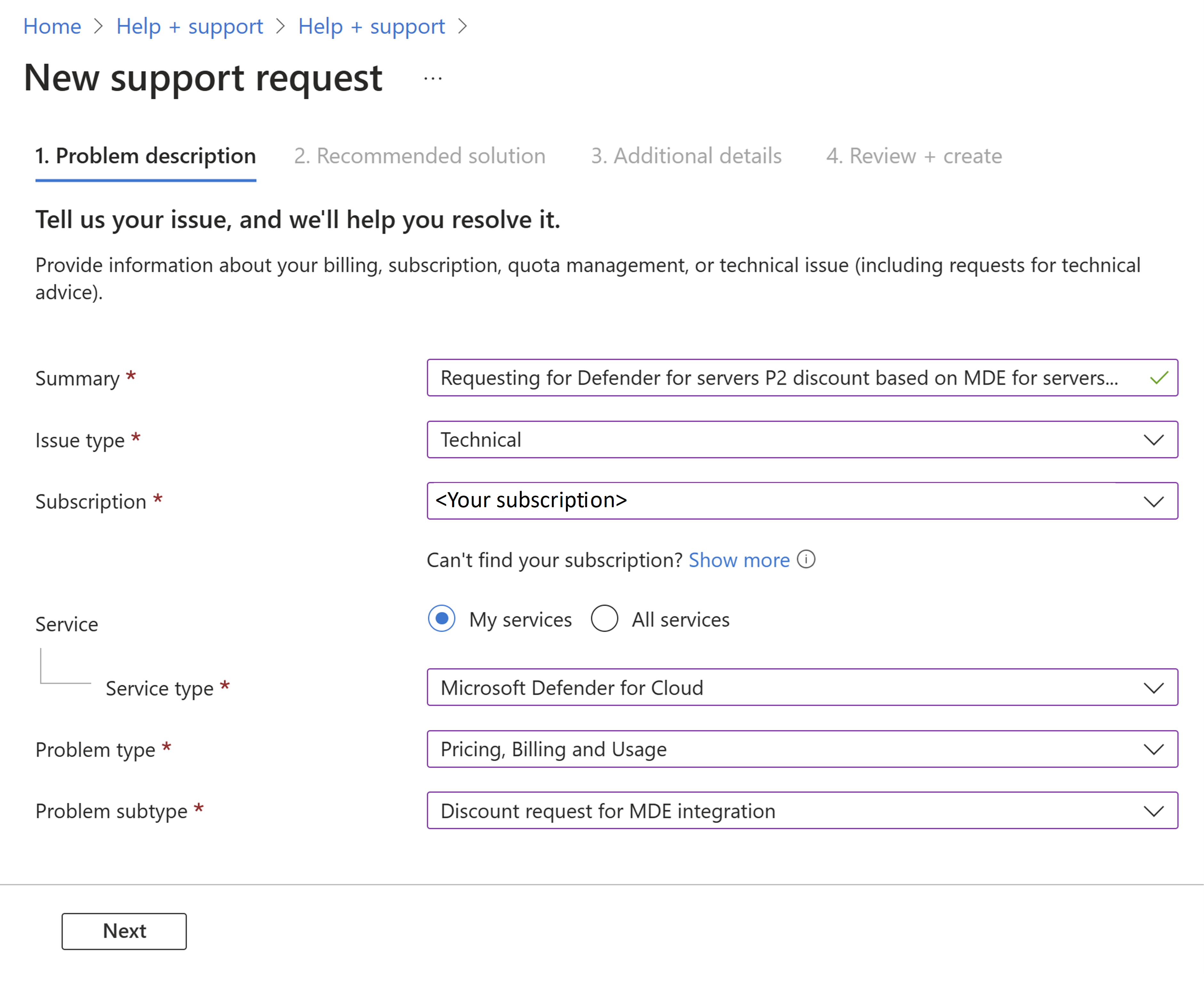

Para solicitar el descuento, comuníquese con el equipo de soporte técnico de Defender for Cloud a través de Azure Portal mediante la creación de una nueva solicitud de soporte técnico en el centro de ayuda y soporte técnico.

Inicie sesión en Azure Portal.

Seleccione Soporte técnico y solución de problemas

Seleccione Ayuda y soporte técnico.

Seleccione Crear solicitud de soporte técnico.

Escriba la siguiente información:

Seleccione Siguiente.

Seleccione Siguiente.

En la pestaña Detalles adicionales, escriba el nombre de la organización del cliente, el id. de inquilino, el número de licencias de Microsoft Defender para punto de conexión para servidores que se han comprado, la fecha de expiración de las licencias de Microsoft Defender para punto de conexión para servidores que se han comprado y todos los demás campos obligatorios.

Seleccione Siguiente.

Seleccione Crear.

Nota

El descuento se vuelve efectivo a partir de la fecha de aprobación. El descuento no es retroactivo.

¿Qué servidores se pagan en una suscripción?

Al habilitar Defender para servidores en una suscripción, se le cobrará por todas las máquinas en función de su estado de encendido.

Máquinas virtuales de Azure:

| State | Detalles | Facturación |

|---|---|---|

| Iniciando | Máquina virtual iniciándose. | No facturado |

| En ejecución | Estado de funcionamiento normal. | Facturado |

| Deteniéndose | Estado de transición. Se mueve al estado Detenido cuando termine. | Facturado |

| Detenido | Máquina virtual apagada desde dentro del sistema operativo invitado o mediante las API de apagado. El hardware aún está asignado y la máquina permanece en el host. | Facturado |

| Desasignando | Estado de transición. Se mueve al estado Desasignado cuando termine. | No facturado |

| Desasignado | Máquina virtual detenida y eliminada del host. | No facturado |

Máquinas de Azure Arc:

| State | Detalles | Facturación |

|---|---|---|

| Connecting | Servidores conectados, pero aún no se han recibido latidos. | No facturado |

| Conectado | Recepción normal de latidos del agente de Connected Machine. | Facturado |

| Sin conexión o desconectado | No se recibió ningún latido durante 15-30 minutos. | No facturado |

| Expirada | Si está desconectada durante 45 días, su estado puede cambiar a Expirada. | No facturado |

¿Es necesario habilitar Defender para servidores en la suscripción y en el área de trabajo?

El plan 1 de Defender para servidores no depende de Log Analytics. Al habilitar un plan 2 de Defender para servidores en el nivel de suscripción, Defender for Cloud habilita automáticamente el plan en las áreas de trabajo de Log Analytics predeterminadas. Si usa un área de trabajo personalizada, asegúrese de habilitar el plan en el área de trabajo. A continuación, se muestra más información:

- Si activa Defender para servidores para una suscripción y para un área de trabajo personalizada conectada, no se le cobrará por las dos. El sistema identifica máquinas virtuales únicas.

- Si habilita Defender para servidores en áreas de trabajo entre suscripciones:

- En el caso del agente de Log Analytics, se facturan las máquinas conectadas de todas las suscripciones, incluidas las suscripciones que no tienen habilitado el plan de Defender para servidores.

- En el caso del agente de Azure Monitor, la facturación y la cobertura de características de Defender para servidores solo depende del plan que se habilita en la suscripción.

¿Qué ocurre si he habilitado el plan de Defender para servidores solo en el nivel de área de trabajo (no en la suscripción)?

Puede habilitar Microsoft Defender para servidores en el nivel de área de trabajo de Log Analytics, pero solo los servidores que informan a esa área de trabajo se protegerán y facturarán y esos servidores no recibirán algunas ventajas, como Microsoft Defender para punto de conexión, la evaluación de vulnerabilidades y el acceso a máquinas virtuales Just-In-Time.

¿Se aplica la concesión de ingesta de datos gratis de 500 MB por área de trabajo o por máquina?

Cuando tenga el plan 2 de Defender para servidores habilitado, obtendrá 500 MB de ingesta gratuita de datos al día. La asignación es específica para los tipos de datos de seguridad que son recopilados directamente por Defender for Cloud.

Esta asignación es una tasa diaria promedio entre todos los nodos. El límite total diario gratuito es igual a [número de máquinas] x 500 MB. Aunque algunas máquinas envíen 100 MB y otras 800 MB, si el total no supera el límite gratuito diario total, no se le cobrará ningún cargo adicional.

¿Qué tipos de datos se incluyen en la asignación diaria?

La facturación de Defender for Cloud está estrechamente vinculada a la facturación de Log Analytics. Microsoft Defender para servidores proporciona una asignación de 500 MB por nodo y día para las máquinas del siguiente subconjunto de tipos de datos de seguridad:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- ProtectionStatus

- Update y UpdateSummary cuando la solución de Update Management no se está ejecutando en el área de trabajo o la selección de soluciones está activada.

- MDCFileIntegrityMonitoringEvents

Si el área de trabajo está en el plan de tarifa heredado por nodo, las asignaciones de Defender for Cloud y Log Analytics se combinan y se aplican conjuntamente a todos los datos ingeridos facturables.

¿Se me cobrará por las máquinas que no tengan Log Analytics instalado?

Sí. Se le cobrará por todas las máquinas protegidas por Defender para servidores en las suscripciones de Azure, las cuentas de AWS conectadas o los proyectos GCP conectados. El término máquinas incluye máquinas virtuales de Azure, instancias de Azure Virtual Machine Scale Sets y servidores habilitados para Azure Arc. Las máquinas que no tienen Instalado Log Analytics están cubiertas por protecciones que no dependen del agente de Log Analytics.

¿Qué es esta extensión "MDE.Windows"/"MDE.Linux" que se está ejecutando en mi máquina?

En el pasado, el agente de Log Analytics aprovisionaba Microsoft Defender para punto de conexión. Cuando ampliamos la compatibilidad para incluir Windows Server 2019 y Linux, también agregamos una extensión para realizar una incorporación automática.

Defender for Cloud implementa automáticamente la extensión en máquinas que ejecutan los siguientes sistemas operativos:

- Windows Server 2019 y Windows Server 2022

- Windows Server 2012 R2 y 2016 si la integración de la solución unificada de MDE está habilitada

- Windows 10 en Azure Virtual Desktop.

- Otras versiones de Windows Server si Defender for Cloud no reconoce la versión del sistema operativo (por ejemplo, cuando se usa una imagen de máquina virtual personalizada). En este caso, el agente de Log Analytics sigue aprovisionando Microsoft Defender para punto de conexión.

- Linux.

Importante

Si elimina la extensión MDE.Windows/MDE.Linux, no se quitará Microsoft Defender para punto de conexión. Para retirar la máquina, consulte Retirar servidores de Windows..

He habilitado la solución, pero la extensión `MDE.Windows`/`MDE.Linux` no se muestra en mi máquina

Si ha habilitado la integración, pero sigue sin ver la extensión en ejecución en las máquinas, compruebe lo siguiente:

- Debe esperar al menos 12 horas para asegurarse de que hay un problema que debe investigar.

- Si, una vez pasadas 12 horas, todavía no ve la extensión en ejecución en las máquinas, compruebe que ha cumplido los requisitos previos para la integración.

- Asegúrese de que ha habilitado el plan de Microsoft Defender para servidores para las suscripciones relacionadas con las máquinas que está investigando.

- Si ha movido la suscripción de Azure entre inquilinos de Azure, se requieren algunos pasos de preparación manuales para que Defender for Cloud implemente Defender para punto de conexión. Para obtener más información, póngase en contacto con el soporte técnico de Microsoft.

¿Cuáles son los requisitos de licencia de Microsoft Defender para punto de conexión?

Las licencias de Defender para punto de conexión de los servidores se incluyen con Microsoft Defender para servidores.

¿Tengo que comprar una solución antimalware independiente para proteger mis máquinas?

No. Con la integración de Defender para puntos de conexión en Defender para servidores, también obtendrá protección contra malware en las máquinas.

- En Windows Server 2012 R2, con la integración de soluciones unificadas de Defender para puntos de conexión habilitada, Defender para servidores implementa Antivirus de Microsoft Defender en modo activo.

- En los sistemas operativos Windows Server más recientes, el antivirus de Microsoft Defender forma parte del sistema operativo y se habilitará en modo activo.

- En Linux, Defender para servidores implementa Defender para puntos de conexión, incluido el componente antimalware, y establece el componente en modo pasivo.

¿Cómo puedo cambiar una herramienta de EDR de terceros?

Las instrucciones completas para cambiarse de una solución de punto de conexión que no es de Microsoft están disponibles en la documentación de Microsoft Defender para punto de conexión: Información general sobre la migración.

¿Qué plan de Microsoft Defender para punto de conexión se admite en Defender para servidores?

El plan 1 y el plan 2 de Defender para servidores proporcionan las funcionalidades del plan 2 de Microsoft Defender para punto de conexión.

¿Por qué veo una aplicación Qualys en mis aplicaciones recomendadas?

Microsoft Defender para servidores incluye el examen de vulnerabilidades de las máquinas. No necesita ninguna licencia ni cuenta de Qualys, ya que todo se administra sin problemas en Defender for Cloud. Para obtener detalles de este escáner e instrucciones sobre cómo implementarlo, consulte Solución de evaluación de vulnerabilidades integrada en Defender for Cloud y máquinas híbridas.

¿Por qué no se muestran todos mis recursos, como suscripciones, máquinas, cuentas de almacenamiento en mi inventario de recursos?

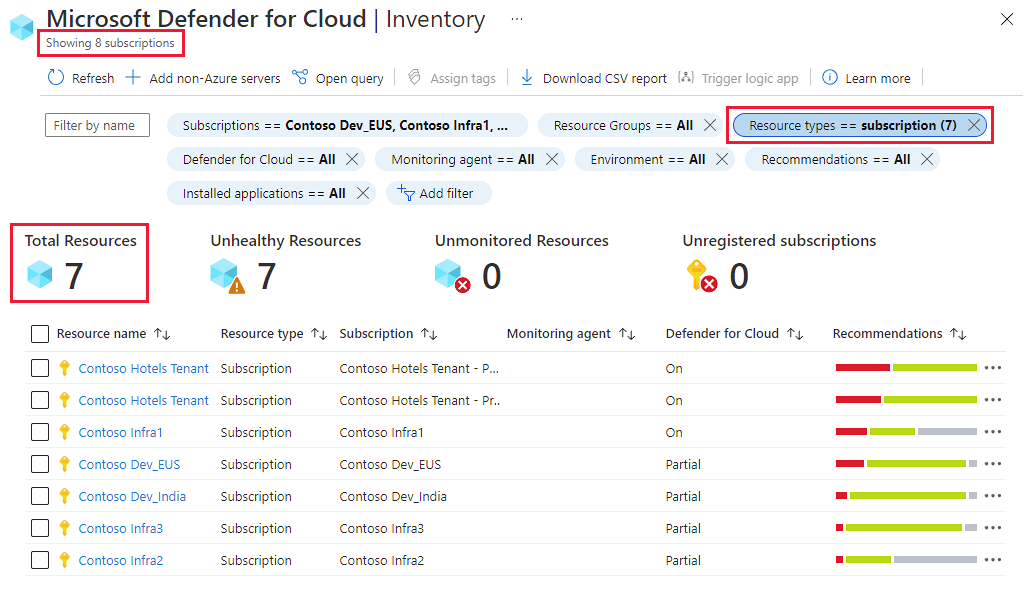

En la vista de inventario se muestran los recursos conectados de Defender for Cloud desde la perspectiva de la administración de la posición de seguridad en la nube (CSPM). Los filtros muestran solo los recursos con recomendaciones activas.

Por ejemplo, si tiene acceso a ocho suscripciones pero solo siete tienen actualmente recomendaciones, el filtro por Tipo de recurso = Suscripciones muestra solo las siete suscripciones con recomendaciones activas:

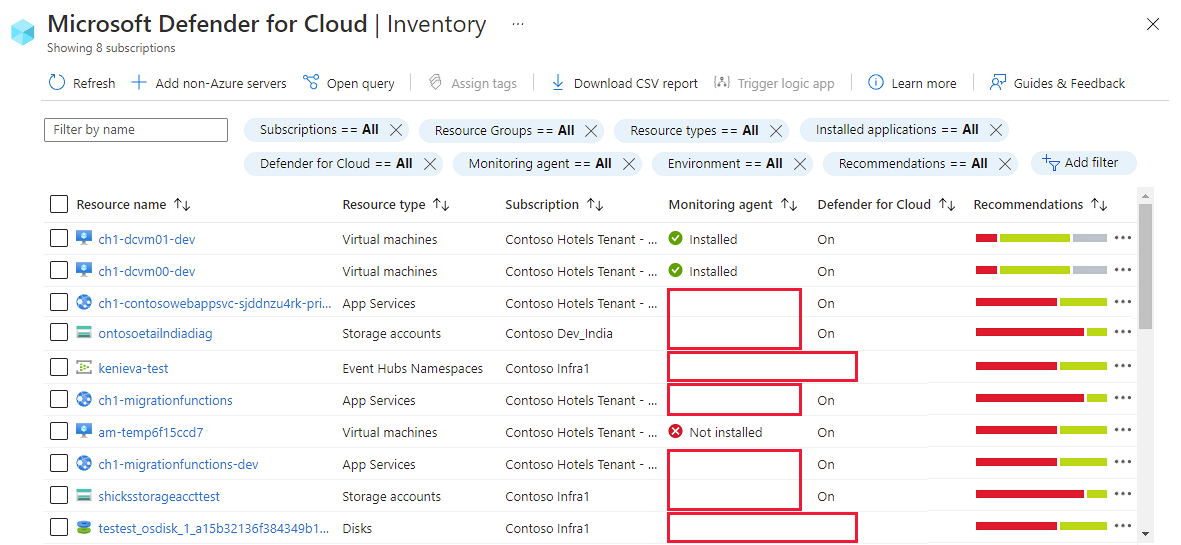

¿Por qué algunos de mis recursos muestran valores en blanco en las columnas Defender for Cloud o Agente de supervisión?

No todos los recursos supervisados de Defender for Cloud requieren agentes. Por ejemplo, Defender for Cloud no necesita agentes para supervisar las cuentas de Azure Storage ni los recursos PaaS, como discos, Logic Apps, Data Lake Analysis y Event Hubs.

Cuando el precio o la supervisión del agente no son pertinentes para un recurso, no se muestra nada en esas columnas de inventario.

¿Cuándo debo usar una regla de tipo "Denegar todo el tráfico"?

Una regla tipo Denegar todo el tráfico se recomienda cuando, como resultado de la ejecución del algoritmo, Defender for Cloud no identifica el tráfico que se debe permitir, según la configuración de NSG existente. Por lo tanto, la regla recomendada es denegar todo el tráfico al puerto especificado. El nombre de este tipo de regla se muestra como "Generada por el sistema". Después de aplicar esta regla, su nombre real en el NSG será una cadena compuesta por el protocolo, la dirección del tráfico, "DENY" y un número aleatorio.

¿Cómo puedo implementar los requisitos previos para las recomendaciones de configuración de seguridad?

Para implementar la extensión de la configuración de invitado con sus requisitos previos:

Para las máquinas seleccionadas, siga la recomendación de seguridad Es necesario instalar la extensión de configuración de invitado en las máquinas que está en el control de seguridad Implementar los procedimientos recomendados de seguridad.

A escala, asigne la iniciativa de la directiva Implementar los requisitos previos para habilitar las directivas de configuración de invitado en las máquinas virtuales.

¿Por qué se muestra una máquina como no aplicable?

La lista de recursos en la pestaña No aplicable incluye una columna Motivo. Entre algunas de las razones habituales se incluyen:

| Motivo | Detalles |

|---|---|

| No hay datos de examen disponibles en la máquina | No hay ningún resultado de cumplimiento para esta máquina en Azure Resource Graph. Todos los resultados de cumplimiento se escriben en Azure Resource Graph mediante la extensión de configuración de invitado. Puede comprobar los datos en Azure Resource Graph mediante las consultas de muestra en Configuración de invitado de Azure Policy: consultas ARG de ejemplo. |

| La extensión de configuración de invitado no está instalada en la máquina | A la máquina le falta la extensión de configuración de invitado, ya que es un requisito previo para evaluar el cumplimiento de la línea de base de seguridad de Azure. |

| La identidad administrada del sistema no está configurada en la máquina | Se debe implementar una identidad administrada asignada por el sistema en la máquina. |

| La recomendación está deshabilitada en la directiva | La definición de directiva que evalúa la línea de base del sistema operativo está deshabilitada en el ámbito que incluye la máquina correspondiente. |

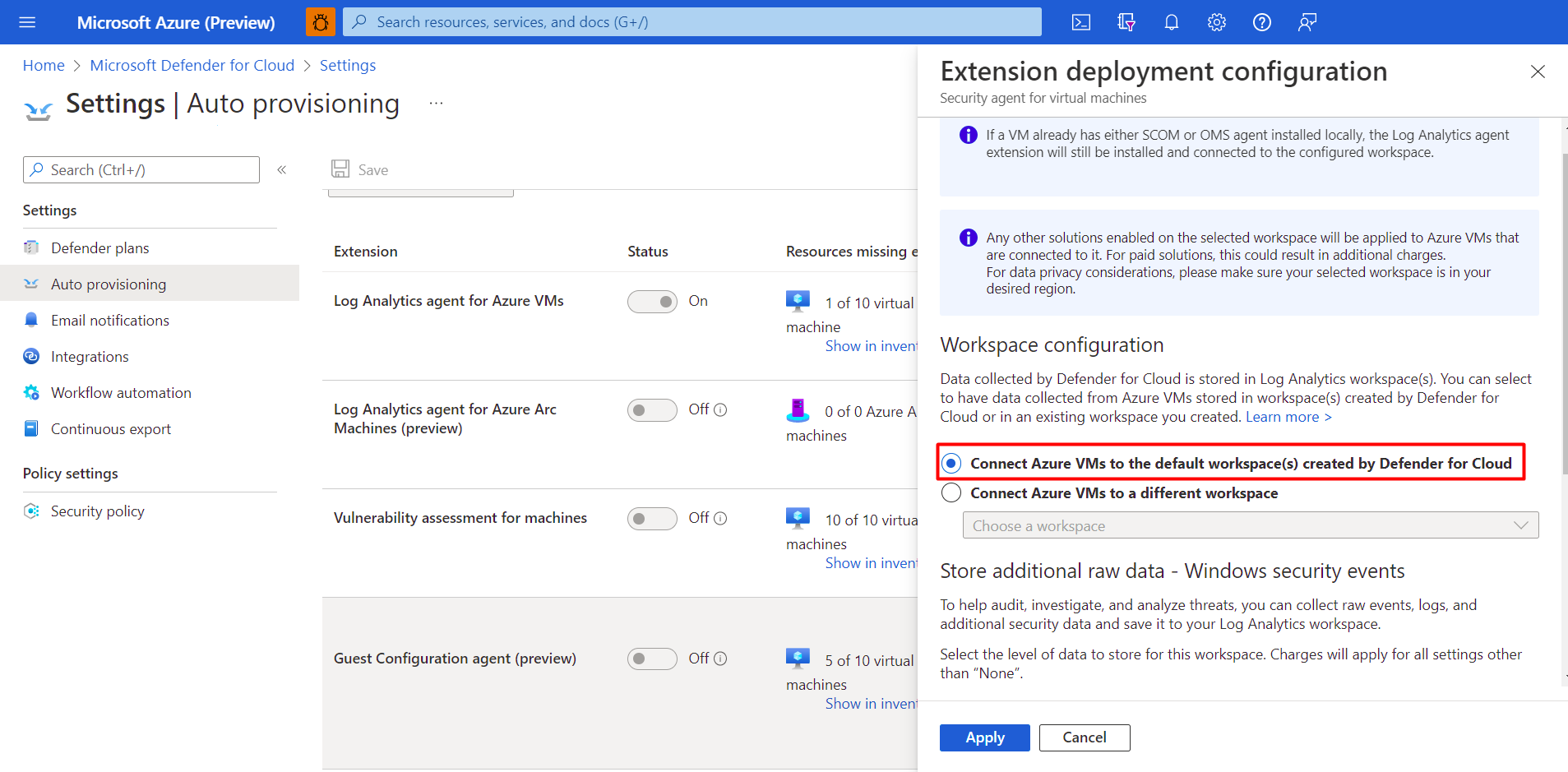

Si habilito el plan de servidores de Defender for Cloud en el nivel de suscripción, ¿es necesario habilitarlo en el nivel de área de trabajo?

Al habilitar el plan de servidores en el nivel de suscripción, Defender for Cloud habilita automáticamente el plan de servidores en las áreas de trabajo predeterminadas. Para conectarse al área de trabajo predeterminada, seleccione la opción Connect Azure VMs to the default workspace(s) created by Defender for Cloud y elija Apply.

Sin embargo, si usa un área de trabajo personalizada en lugar del área de trabajo predeterminada, debe habilitar el plan de servidores en todas las áreas de trabajo personalizadas que no lo tengan habilitado.

Si usa un área de trabajo personalizada y habilita el plan solo en el nivel de suscripción, la recomendación Microsoft Defender for servers should be enabled on workspaces aparece en la página Recomendaciones. Esta recomendación le proporciona la opción de habilitar el plan de servidores en el nivel de área de trabajo con el botón Corregir. Se le cobrará por todas las máquinas virtuales de la suscripción, incluso si el plan de servidores no está habilitado para el área de trabajo. Las máquinas virtuales no se beneficiarán de las características que dependen del área de trabajo de Log Analytics, como Microsoft Defender para punto de conexión, la solución VA (MDVM/Qualys) y el acceso a máquinas virtuales Just-In-Time.

Al habilitar el plan de servidores en la suscripción y en sus áreas de trabajo conectadas, no se incurrirá en un doble cargo. El sistema identificará cada máquina virtual única.

Si habilita el plan de servidores en áreas de trabajo entre suscripciones, se facturarán las máquinas virtuales conectadas de todas las suscripciones, incluidas las suscripciones que no tienen habilitado el plan de servidores.

¿Se me cobrará por máquinas sin el agente de Log Analytics instalado?

Sí. Al habilitar Microsoft Defender para servidores en una suscripción de Azure o en una cuenta de AWS conectada, se le cobrará por todas las máquinas conectadas a la suscripción de Azure o a la cuenta de AWS. El término máquinas incluye las máquinas virtuales de Azure, las instancias de Azure Virtual Machine Scale Sets y los servidores habilitados para Azure Arc. Las máquinas que no tienen Instalado Log Analytics están cubiertas por protecciones que no dependen del agente de Log Analytics.

Si un agente de Log Analytics envía notificaciones a diversas áreas de trabajo, ¿se me cobrará varias veces?

Si una máquina informa a varias áreas de trabajo y todas ellas tienen habilitado Defender para servidores, las máquinas se facturarán por cada área de trabajo asociada.

Si un agente de Log Analytics envía notificaciones a varias áreas de trabajo, ¿la ingesta de datos gratuita de 500 MB estará disponible en todas ellas?

Sí. Si ha configurado el agente de Log Analytics para enviar datos a dos o más áreas de trabajo de Log Analytics diferentes (hospedaje múltiple), obtendrá una ingesta de datos gratuita de 500 MB para cada área de trabajo. Se calcula por nodo, por área de trabajo notificada y por día, y está disponible para cada área de trabajo que tenga instaladas soluciones de seguridad o antimalware. Se le cobrarán los datos ingeridos por encima del límite de 500 MB.

¿Se calcula la ingesta de 500 MB de datos gratis para todo el área de trabajo o estrictamente por máquina?

Recibirá una asignación diaria de 500 MB de ingesta de datos gratis para cada máquina virtual (VM) conectada al área de trabajo. Esta asignación se aplica específicamente a los tipos de datos de seguridad que recopila directamente Defender for Cloud.

La asignación de datos es una tarifa diaria calculada para todas las máquinas conectadas. El límite total diario gratuito es igual a [número de máquinas] x 500 MB. Por tanto, aunque en un día determinado algunas máquinas envíen 100 MB y otras 800 MB, si el total de datos de todas las máquinas virtuales no supera el límite gratuito diario, no se le cobrará ningún cargo adicional.

¿Qué tipos de datos se incluyen en la asignación diaria de datos de 500 MB?

La facturación de Defender for Cloud está estrechamente vinculada a la facturación de Log Analytics. Microsoft Defender para servidores asigna 500 MB por nodo y día para las máquinas en el siguiente subconjunto de tipos de datos de seguridad:

- SecurityAlert

- SecurityBaseline

- SecurityBaselineSummary

- SecurityDetection

- SecurityEvent

- WindowsFirewall

- ProtectionStatus

- Update y UpdateSummary cuando la solución de Update Management no se está ejecutando en el área de trabajo o la selección de soluciones está activada.

Si el área de trabajo está en el plan de tarifa heredado por nodo, las asignaciones de Defender for Cloud y Log Analytics se combinan y se aplican conjuntamente a todos los datos ingeridos facturables. Para más información sobre cómo pueden beneficiarse los clientes de Microsoft Sentinel, consulte la página Precios de Microsoft Sentinel.

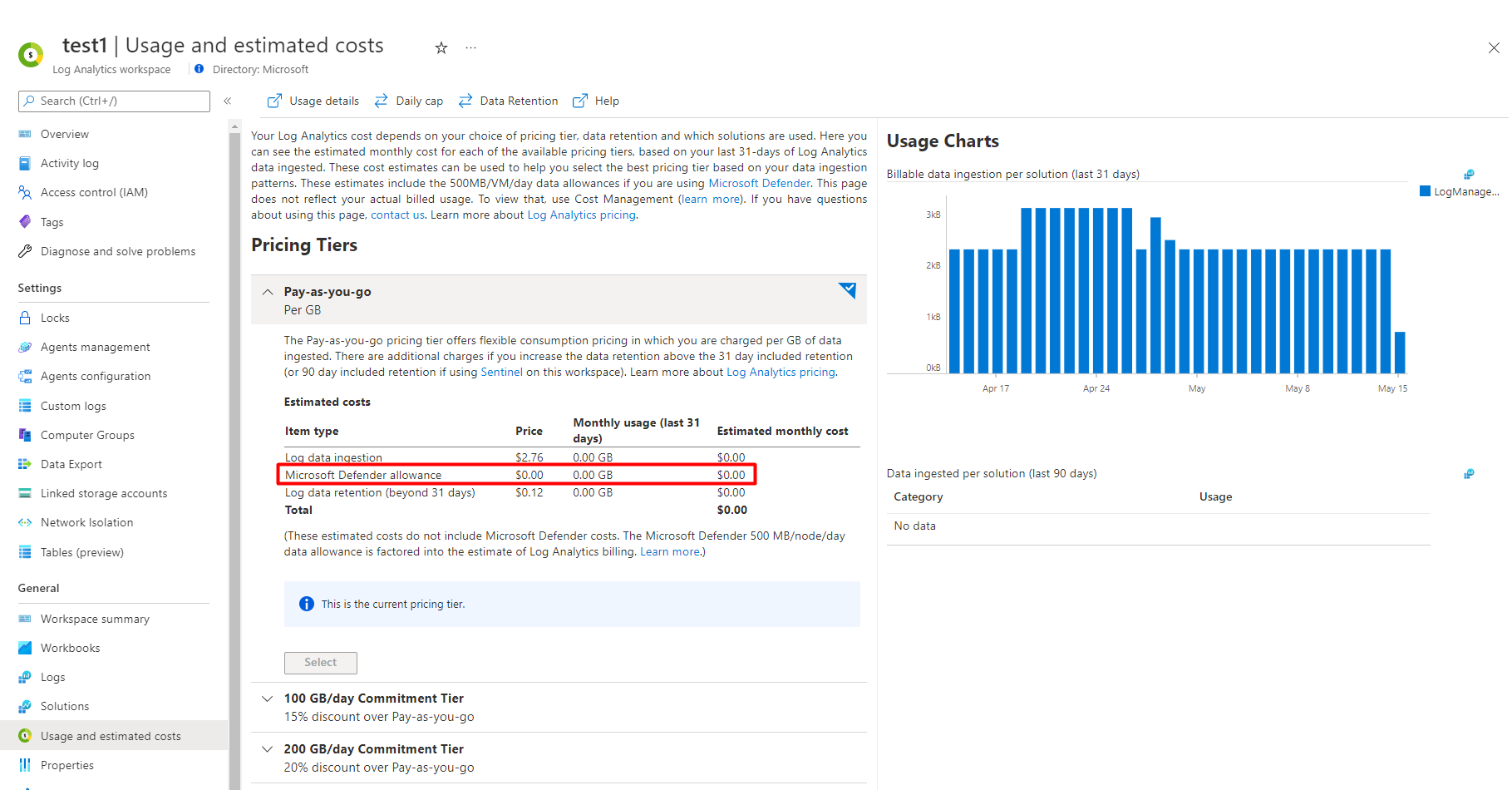

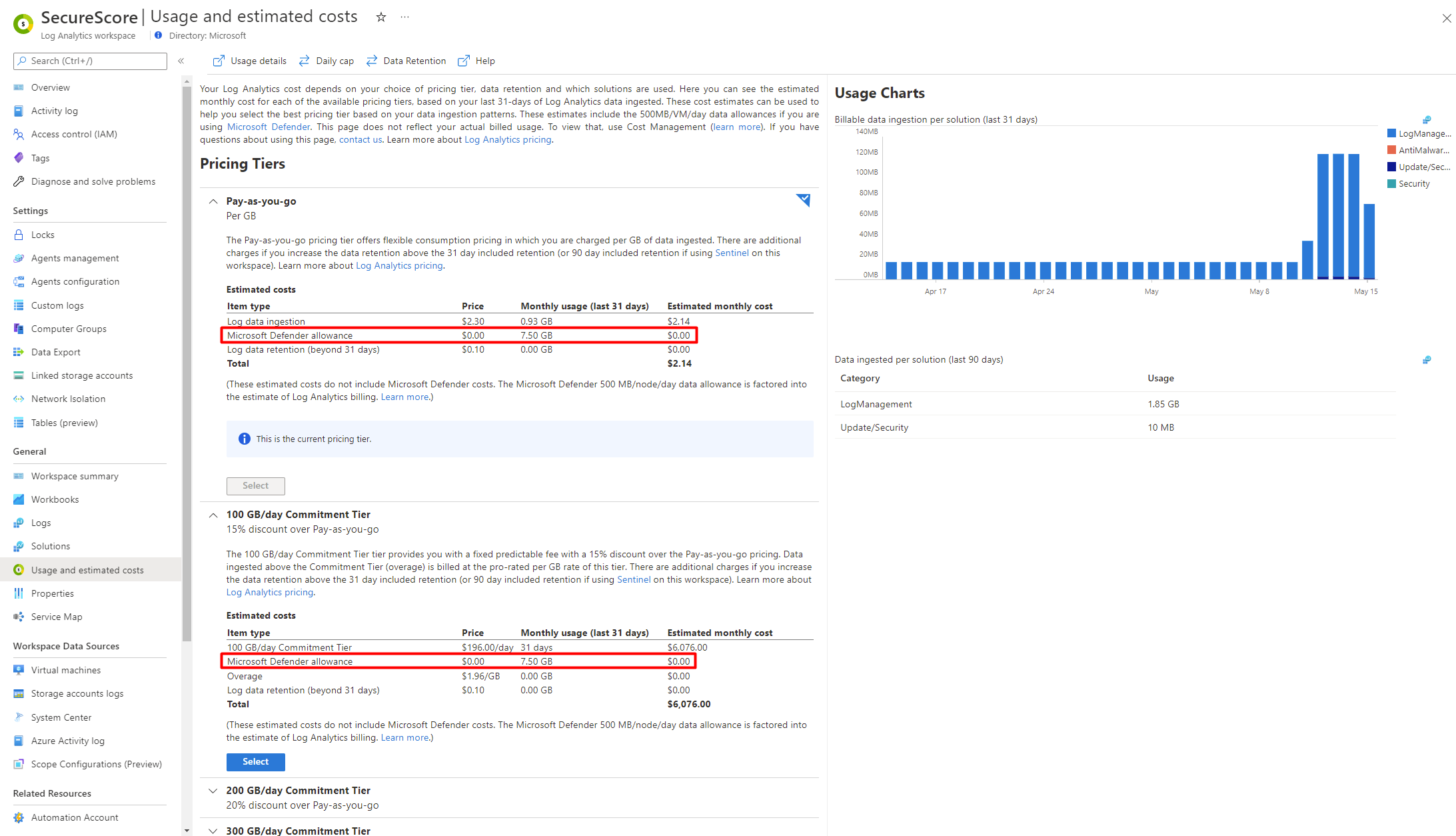

¿Cómo puedo supervisar mi uso diario?

Puede ver el uso de los datos de dos maneras diferentes, en Azure Portal o mediante la ejecución de un script.

Para ver el uso en Azure Portal:

Inicie sesión en Azure Portal.

Vaya a Áreas de trabajo de Log Analytics.

Seleccione su área de trabajo.

Seleccione Uso y costos estimados.

También puede ver los costos estimados en distintos planes de tarifa; para ello, seleccione ![]() para cada plan de tarifa.

para cada plan de tarifa.

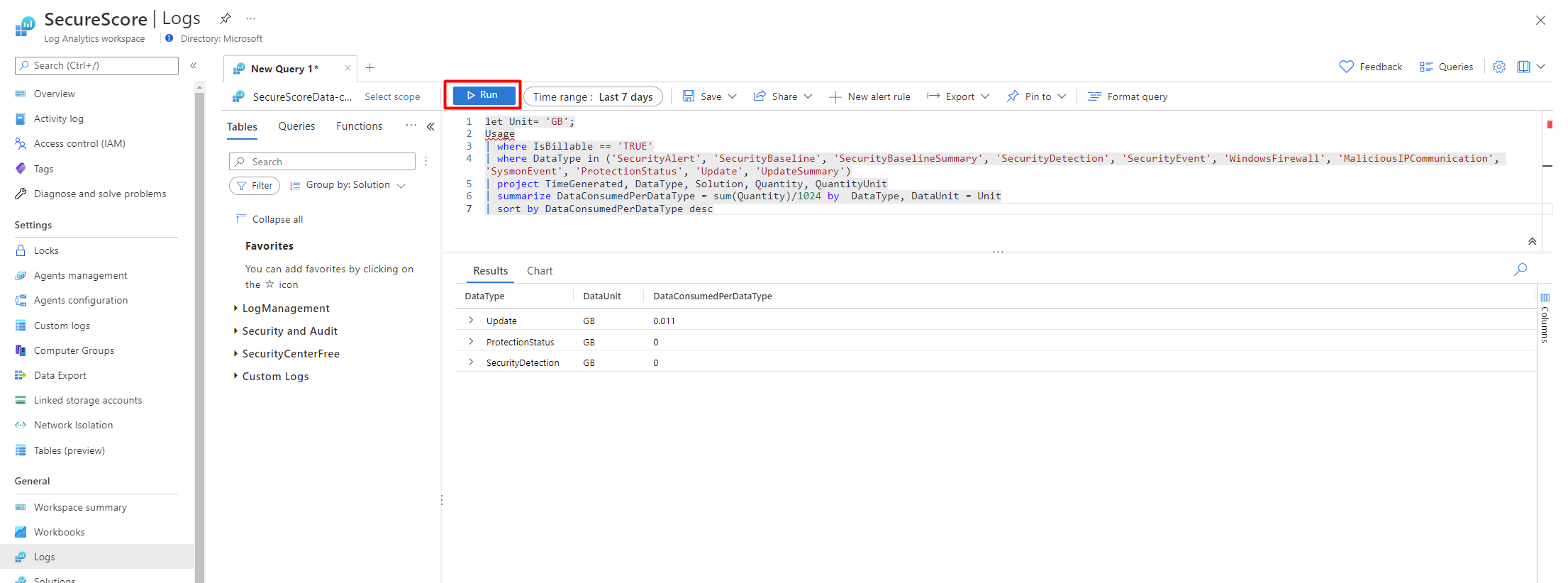

Para ver el uso mediante un script:

Inicie sesión en Azure Portal.

Vaya a Áreas de trabajo de Log Analytics>Registros.

Seleccione el intervalo de tiempo. Obtenga información sobre los intervalos de tiempo.

Copie y pegue la consulta siguiente en la sección Escriba aquí su consulta.

let Unit= 'GB'; Usage | where IsBillable == 'TRUE' | where DataType in ('SecurityAlert', 'SecurityBaseline', 'SecurityBaselineSummary', 'SecurityDetection', 'SecurityEvent', 'WindowsFirewall', 'MaliciousIPCommunication', 'SysmonEvent', 'ProtectionStatus', 'Update', 'UpdateSummary') | project TimeGenerated, DataType, Solution, Quantity, QuantityUnit | summarize DataConsumedPerDataType = sum(Quantity)/1024 by DataType, DataUnit = Unit | sort by DataConsumedPerDataType descSeleccione Run (Ejecutar).

Puede obtener información sobre cómo analizar el uso en el área de trabajo de Log Analytics.

En función del uso, no se le facturará hasta que haya usado su asignación diaria. Si recibe una factura, solo será por los datos usados después de que se haya alcanzado el límite de 500 MB, o por otros servicios que no se encuentran bajo la cobertura de Defender for Cloud.

¿Cómo puedo administrar mis costos?

Quizá quiera administrar los costos y limitar la cantidad de datos recopilados para una solución mediante la limitación a un conjunto determinado de agentes. Utilice la selección de destino de la solución para aplicar un ámbito a la solución y tener como destino un subconjunto de equipos del área de trabajo. Si usa la selección de destino de la solución, Defender for Cloud muestra el área de trabajo como si no tuviera una solución.

Importante

La selección de destino de solución ha quedado en desuso, ya que el agente de Log Analytics se ha reemplazado por el agente de Azure Monitor y las soluciones de Azure Monitor se han reemplazado por información detallada. Puede seguir usando la selección de destino de solución si ya la tiene configurada, pero esta característica no está disponible en nuevas regiones. La característica dejará de ser compatible después del 31 de agosto de 2024. Las regiones que admiten la característica de selección de destino de solución hasta que quede obsoleta son las siguientes:

| Código de región | Nombre de la región |

|---|---|

| CCAN | canadacentral |

| CHN | switzerlandnorth |

| CID | centralindia |

| CQ | brazilsouth |

| CUS | centralus |

| DEWC | germanywestcentral |

| DXB | UAENorth |

| EA | eastasia |

| EAU | australiaeast |

| EJP | japaneast |

| EUS | eastus |

| EUS2 | eastus2 |

| NCUS | northcentralus |

| NEU | Norte de Europa |

| NOE | norwayeast |

| PAR | FranceCentral |

| SCUS | southcentralus |

| SE | KoreaCentral |

| SEA | southeastasia |

| SEAU | australiasoutheast |

| SUK | uksouth |

| WCUS | westcentralus |

| WEU | westeurope |

| WUS | westus |

| WUS2 | westus2 |

| Nubes aisladas | Código de región | Nombre de la región |

|---|---|---|

| UsNat | EXE | usnateast |

| UsNat | EXW | usnatwest |

| UsGov | FF | usgovvirginia |

| China | MC | ChinaEast2 |

| UsGov | PHX | usgovarizona |

| UsSec | RXE | usseceast |

| UsSec | RXW | ussecwest |

Pasos siguientes

Planificación de la implementación de Defender para servidores