Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El plan de Defender para servidores de Microsoft Defender for Cloud protege las máquinas virtuales (VM) Windows y Linux que se ejecutan en Azure, Amazon Web Service (AWS), Google Cloud Platform (GCP) y en entornos locales. Defender para servidores proporciona recomendaciones para mejorar la posición de seguridad de las máquinas y protege las máquinas frente a amenazas de seguridad.

Este artículo le ayuda a implementar un plan de Defender para servidores.

Nota:

Después de habilitar un plan, comienza un período de prueba de 30 días. No puede detener, pausar ni ampliar este período de prueba. Para sacar el máximo partido de la prueba completa de 30 días, planear los objetivos de evaluación.

Requisitos previos

| Requisito | Detalles |

|---|---|

| Planeamiento de la implementación | Revise la Guía de planeación de Defender para servidores. Compruebe los permisos necesarios para implementar y trabajar con el plan, elija un plan y un ámbito de implementación, y comprenda cómo se recopilan y almacenan los datos. |

| Comparación de las características del plan | Comprenda y compare las características del plan de Defender para servidores. |

| Revisión de precios | Revise los precios de Defender para servidores en la Página de precios de Defender for Cloud. También puede calcular los costos con la calculadora de costos de Defender for Cloud. |

| Obtener una suscripción de Azure | Necesita una suscripción a Microsoft Azure . Regístrese para obtener uno gratis si necesita. |

| Activar Defender for Cloud | Asegúrese de que Defender for Cloud está disponible en la suscripción. |

| Incorporación de máquinas AWS/GCP | Para proteger las máquinas de AWS y GCP, conecte las Cuentas de AWS y los Proyectos de GCP a Defender for Cloud. De manera predeterminada, el proceso de conexión incorpora máquinas como máquinas virtuales habilitadas para Azure Arc. |

| Incorporación de máquinas locales | Incorpore máquinas locales como máquinas virtuales (VMs) de Azure Arc para una funcionalidad completa en Defender para servidores. Si incorpora máquinas locales mediante la instalación directa del agente de Defender para punto de conexión en lugar de incorporar Azure Arc, solo está disponible la funcionalidad plan 1. En Defender para servidores Plan 2, solo obtiene las características premium de Administración de vulnerabilidades de Defender además de la funcionalidad Plan 1. |

| Revisar los requisitos de soporte técnico | Compruebe la información acerca de los Requisitos y el soporte técnico de Defender para servidores. |

| Aproveche las ventajas de la ingesta de datos gratuita de 500 MB | Cuando Defender para Servidores Plan 2 está habilitado, está disponible la ventaja de una ingesta gratuita de datos de 500 MB para tipos de datos específicos. Más información acerca de los requisitos y configuración de la ingesta de datos gratuita |

| Integración de Defender | Defender para puntos de conexión y Defender para la administración de vulnerabilidades están integrados de manera predeterminada en Defender for Cloud. Al habilitar Defender para servidores, dé su consentimiento para que defender para servidores tenga acceso a los datos de Defender para punto de conexión relacionados con vulnerabilidades, software instalado y alertas de punto de conexión. |

| Habilitar en el nivel de recurso | Aunque se recomienda habilitar Defender para servidores para una suscripción, puede habilitar Defender para servidores en el nivel de recursos si es necesario, para máquinas virtuales (VMs) de Azure, servidores habilitados para Azure Arc y Virtual Machine Scale Sets de Azure. Puede habilitar plan 1 en el nivel de recurso. Puede deshabilitar plan 1 y plan 2 en el nivel de recurso. |

Habilitación en Azure, AWS o GCP

Puede habilitar un plan de Defender para servidores para una suscripción de Azure, una cuenta de AWS o un proyecto de GCP.

Inicie sesión en Azure Portal.

Busque y seleccione Microsoft Defender for Cloud.

En el menú de Defender for Cloud, seleccione Environment Settings.

Seleccione la suscripción de Azure, la cuenta de AWS o el proyecto de GCP pertinente.

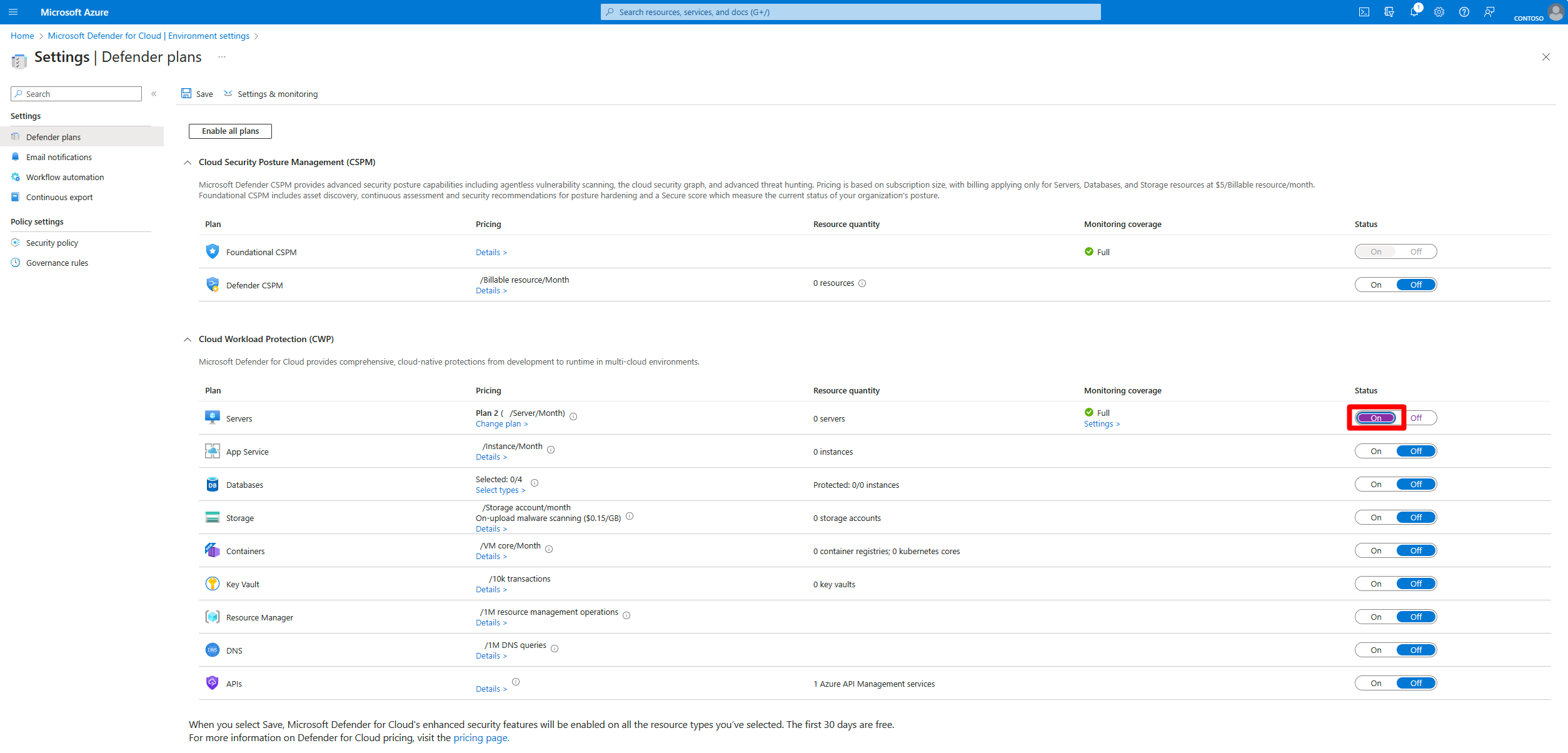

En la página Planes de Defender, cambie el botón de alternancia de Servidores a Activado.

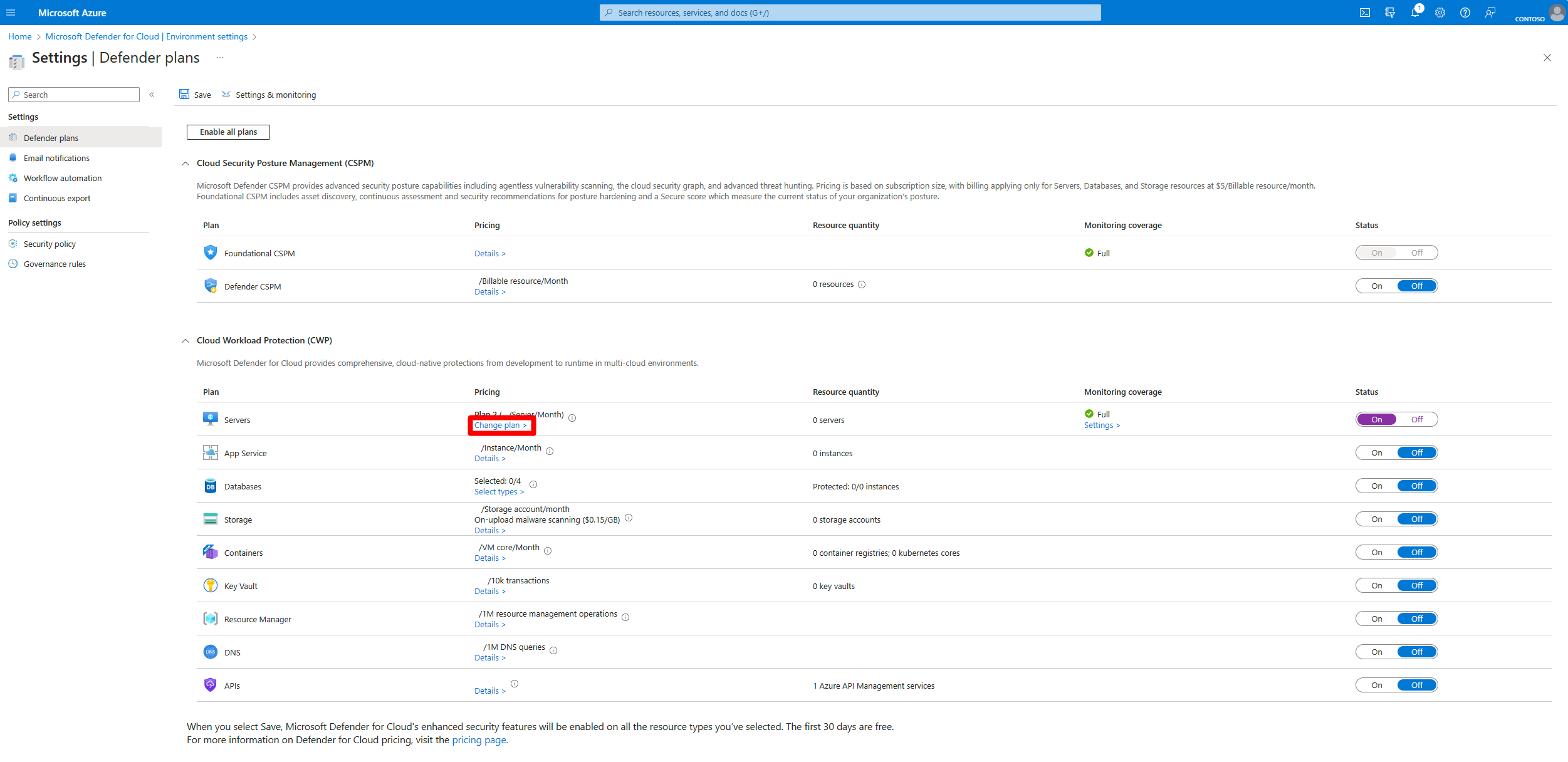

De forma predeterminada, esto activa Defender para servidores Plan 2. Si desea cambiar el plan, seleccione Cambiar planes.

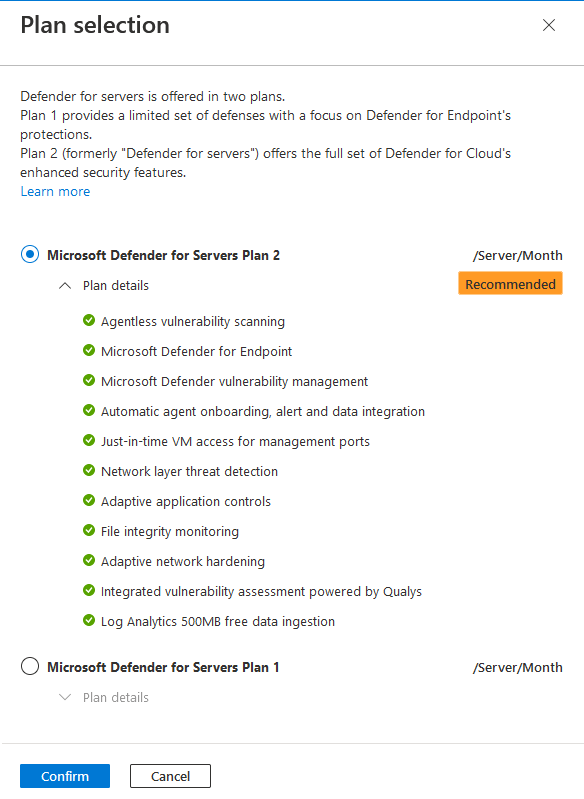

En la ventana emergente, seleccione Plan 2 o Plan 1.

Seleccione Confirmar.

Seleccione Guardar.

Después de habilitar el plan, puede configurar las características del plan para satisfacer sus necesidades.

Deshabilitar Defender para servidores en una suscripción

- En Microsoft Defender for Cloud, seleccione Configuración del entorno.

- Cambie el modificador del plan a Desactivado.

Nota:

Si ha habilitado Defender para servidores Plan 2 en un área de trabajo de Log Analytics, debe deshabilitarla explícitamente. Para ello, vaya a la página planes del área de trabajo y cambie el modificador a Desactivado.

Habilitación de Defender para servidores en el nivel de recurso

Aunque se recomienda habilitar el plan para toda una suscripción de Azure, es posible que tenga que mezclar planes, excluir recursos específicos o habilitar Defender para servidores solo en máquinas específicas. Para ello, puede habilitar o deshabilitar Defender para servidores en el nivel de recurso. Revise opciones de ámbito de implementación antes de empezar.

Configuración en máquinas individuales

Habilite o deshabilite el plan en máquinas específicas.

Habilitación del plan 1 en una máquina mediante la API REST

Para habilitar el plan 1 para la máquina, en Actualizar precios, cree una solicitud PUT con el punto de conexión.

En la solicitud PUT, sustituya el subscriptionId, resourceGroupName y machineName de la dirección URL del punto de conexión por su propia configuración.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01Agregue este cuerpo de solicitud.

{ "properties": { "pricingTier": "Standard", "subPlan": "P1" } }

Deshabilitación del plan en un equipo mediante la API REST

Para deshabilitar Defender para servidores en el nivel de máquina, cree una solicitud PUT con la dirección URL del punto de conexión.

En la solicitud PUT, sustituya el subscriptionId, resourceGroupName y machineName de la dirección URL del punto de conexión por su propia configuración.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01Agregue este cuerpo de solicitud.

{ "properties": { "pricingTier": "Free", } }

Eliminación de la configuración de nivel de recurso mediante la API REST

Para quitar la configuración de nivel de máquina mediante la API REST, cree una solicitud DELETE con la dirección URL del punto de conexión.

En la solicitud DELETE, reemplace subscriptionId, resourceGroupName y machineName en la dirección URL del punto de conexión por su propia configuración.

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01

Habilitación del plan 1 mediante un script

Habilitación del plan 1 con un script

- Descargue y guarde este archivo como archivo de PowerShell.

- Ejecute el script descargado.

- Personalice según sea necesario. Seleccione recursos por etiqueta o por grupo de recursos.

- Siga el resto de las instrucciones en pantalla.

Habilitación del plan 1 mediante Azure Policy (en el grupo de recursos)

- Inicie sesión en Azure Portal y vaya al panel Directiva.

- En el panel Directiva , seleccione Definiciones en el menú de la izquierda.

- En la categoría Centro de seguridad - Precios pormenorizados, busque y después seleccione Configure Azure Defender para servidores para que esté habilitado (con el subplan «P1») para todos los recursos (nivel de recursos). Esta directiva habilita Defender for Servers Plan 1 en todos los recursos (máquinas virtuales de Azure, Conjuntos de escalado de máquinas virtuales de Azure y servidores habilitados para Azure Arc) en el ámbito de asignación.

- Seleccione la directiva y revísela.

- Seleccione Asignar y editar los detalles de la asignación según sus necesidades. En la pestaña Aspectos básicos , en Ámbito, seleccione el grupo de recursos correspondiente.

- En la pestaña Corrección, seleccione Crear una tarea de corrección.

- Edite todos los detalles, seleccione Revisar y crear y, a continuación, seleccione Crear.

Habilitación del plan 1 mediante Azure Policy (en la etiqueta de recurso)

- Inicie sesión en Azure Portal y vaya al panel Directiva.

- En el panel Directiva , seleccione Definiciones en el menú de la izquierda.

- En la categoría Centro de seguridad - Precios pormenorizados, busque y después seleccione Configure Azure Defender para servidores para que se habilite (con el subplan «P1») para todos los recursos con la etiqueta seleccionada. Esta directiva habilita Defender for Servers Plan 1 en todos los recursos (máquinas virtuales de Azure, conjuntos de escalado de máquinas virtuales y servidores habilitados para Azure Arc) en el ámbito de asignación.

- Seleccione la directiva y revísela.

- Seleccione Asignar y editar los detalles de la asignación según sus necesidades.

- En la pestaña Parámetros, desactive Mostrar solo los parámetros que necesitan entrada o revisión.

- En Nombre de etiqueta de inclusión, escriba el nombre de etiqueta personalizado. Escriba el valor de la etiqueta en la matriz Valores de etiqueta de inclusión .

- En la pestaña Corrección, seleccione Crear una tarea de corrección.

- Edite todos los detalles, seleccione Revisar y crear y, a continuación, seleccione Crear.

Deshabilitar el plan mediante un script

- Descargue y guarde este script como un archivo de PowerShell.

- Ejecute el script descargado.

- Personalice según sea necesario. Seleccione recursos por etiqueta o por grupo de recursos.

- Siga el resto de las instrucciones en pantalla.

Deshabilitación del plan mediante Azure Policy (para el grupo de recursos)

- Inicie sesión en Azure Portal y vaya al panel Directiva.

- En el panel Directiva , seleccione Definiciones en el menú de la izquierda.

- En la categoría Centro de seguridad - Precios pormenorizados, busque y después seleccione Configure Azure Defender para servidores para que se deshabilite para todos los recursos (nivel de recurso). Esta directiva deshabilita Defender para servidores en todos los recursos (máquinas virtuales (VMs) de Azure, Virtual Machine Scale Sets y servidores habilitados para Azure Arc) en el ámbito de asignación.

- Seleccione la directiva y revísela.

- Seleccione Asignar y editar los detalles de la asignación según sus necesidades. En la pestaña Aspectos básicos , en Ámbito, seleccione el grupo de recursos correspondiente.

- En la pestaña Corrección, seleccione Crear una tarea de corrección.

- Edite todos los detalles, seleccione Revisar y crear y, a continuación, seleccione Crear.

Deshabilitar el plan mediante Azure Policy (para la etiqueta de recurso)

- Inicie sesión en Azure Portal y vaya al panel Directiva.

- En el panel Directiva , seleccione Definiciones en el menú de la izquierda.

- En la categoría Centro de seguridad - Precios pormenorizados, busque y después seleccione Configure Azure Defender para servidores para que se deshabilite para los recursos (nivel de recurso) con la etiqueta seleccionada. Esta directiva deshabilita Defender para servidores en todos los recursos (máquinas virtuales (VMs) de Azure, Virtual Machine Scale Sets y servidores habilitados para Azure Arc) en el ámbito de asignación en función de la etiqueta definida.

- Seleccione la directiva y revísela.

- Seleccione Asignar y editar los detalles de la asignación según sus necesidades.

- En la pestaña Parámetros, desmarque Mostrar solo los parámetros que necesitan entrada o revisión.

- En Nombre de etiqueta de inclusión, escriba el nombre de etiqueta personalizado. Escriba el valor de la etiqueta en la matriz Valores de etiqueta de inclusión .

- En la pestaña Corrección, seleccione Crear una tarea de corrección.

- Edite todos los detalles, seleccione Revisar y crear y, a continuación, seleccione Crear.

Eliminación de la configuración por recurso mediante un script (grupo de recursos o etiqueta)

- Descargue y guarde este script como un archivo de PowerShell.

- Ejecute el script descargado.

- Personalice según sea necesario. Seleccione recursos por etiqueta o por grupo de recursos.

- Siga el resto de las instrucciones en pantalla.

Pasos siguientes

- Si ha habilitado Defender para servidores Plan 2, aprovechar la ventaja gratuita de ingesta de datos.

- Después de habilitar Defender para servidores Plan 2, habilitar la supervisión de la integridad de los archivos

- Modifique la configuración del plan según sea necesario.