Descripción de la detección y la respuesta de los puntos de conexión

Con Microsoft Defender para servidores, obtiene acceso y puede implementar Microsoft Defender para punto de conexión en los recursos del servidor. Microsoft Defender para punto de conexión es una solución integral de seguridad del punto de conexión que se entrega en la nube. Las principales características incluyen:

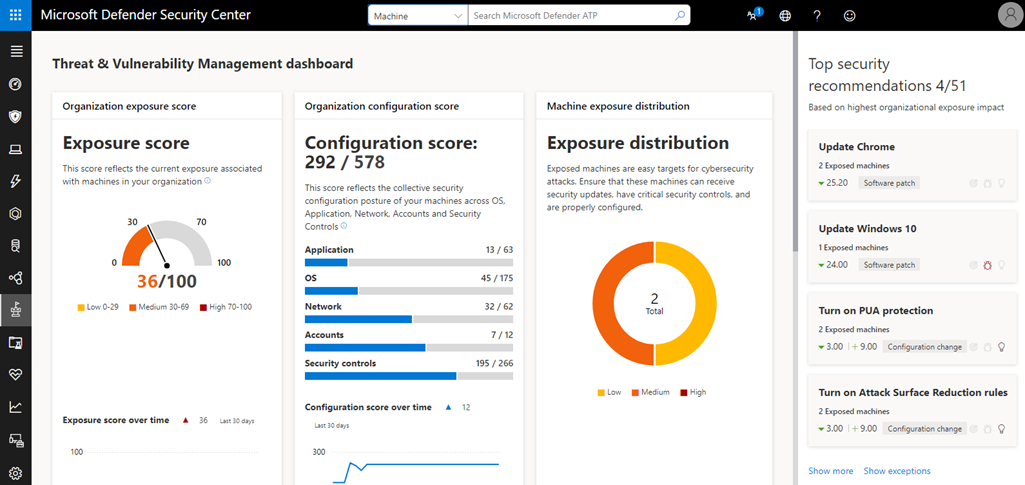

- Evaluación y administración de vulnerabilidades basadas en riesgos.

- Reducción de la superficie expuesta a ataques

- Protección basada en el comportamiento y con tecnología de nube.

- Detección y respuesta de puntos de conexión (EDR).

- Investigación y corrección automatizadas.

- Servicios de búsqueda administrados.

Para obtener información sobre la integración de Defender for Cloud con Microsoft Defender para punto de conexión, vea este vídeo de la serie de vídeos de Defender for Cloud en la serie de vídeos Field: Integración de Defender para servidores con Microsoft Defender para punto de conexión

Para obtener más información sobre cómo migrar servidores de Defender para punto de conexión a Defender for Cloud, consulte la guía de migración de Microsoft Defender para punto de conexión a Microsoft Defender for Cloud.

Ventajas de integrar Microsoft Defender para punto de conexión con Defender for Cloud

Microsoft Defender para punto de conexión protege las máquinas Windows y Linux tanto si se hospedan en Azure, nubes híbridas (locales) o multinube.

Las protecciones incluyen:

Sensores de detección avanzados posteriores a las brechas. Los sensores de Defender para punto de conexión recopilan una amplia gama de señales de comportamiento de sus máquinas.

Evaluación de vulnerabilidades de la Administración de vulnerabilidades de Microsoft Defender. Con Microsoft Defender para punto de conexión instalado, Defender for Cloud puede mostrar las vulnerabilidades detectadas por la Administración de vulnerabilidades de Defender, así como ofrecer este módulo como una solución de evaluación de vulnerabilidades compatible. Más información en Investigación de puntos débiles con la Administración de vulnerabilidades de Microsoft Defender.

Este módulo también incluye las características de inventario de software descritas en Acceso a un inventario de software y se puede habilitar automáticamente para las máquinas compatibles con la configuración de implementación automática.

Detección posterior a las brechas basada en el análisis y con tecnología de nube. Defender para punto de conexión se adapta rápidamente a las amenazas cambiantes. Utiliza análisis avanzados y macrodatos. Asimismo, se amplía gracias a la eficacia de Intelligent Security Graph con señales a través de Windows, Azure y Office para detectar amenazas desconocidas. Proporciona alertas que requieren intervención y le permite responder rápidamente.

Información sobre amenazas. Defender para punto de conexión crea alertas cuando identifica las herramientas, las técnicas y los procedimientos de los atacantes. Usa datos generados por los equipos de seguridad y los buscadores de amenazas de Microsoft, con la ayuda de mecanismos de inteligencia que aportan los partners.

Al integrar Defender para punto de conexión con Defender for Cloud, se obtiene acceso a las ventajas de las siguientes funcionalidades adicionales:

Incorporación automatizada. Defender for Cloud habilita automáticamente el sensor de Defender para punto de conexión en todas las máquinas admitidas que estén conectadas a Defender for Cloud.

Panel único. En las páginas del portal de Defender for Cloud se muestran alertas de Defender para punto de conexión. Para investigar más, utilice las páginas del portal de Microsoft Defender para punto de conexión, donde podrá ver información adicional, como el árbol de procesos de alerta y el gráfico de incidentes. También puede ver una escala de tiempo de la máquina detallada que muestra cada comportamiento durante un período histórico de hasta seis meses.

¿Cuáles son los requisitos del inquilino de Microsoft Defender para punto de conexión?

Se crea automáticamente un inquilino de Defender para punto de conexión cuando se usa Defender for Cloud para supervisar las máquinas.

Ubicación: los datos que recopila Defender para punto de conexión se almacenan en la ubicación geográfica del inquilino identificada durante el aprovisionamiento. Los datos de los clientes, en forma seudonimizada, también se pueden almacenar en los sistemas centrales de almacenamiento y procesamiento de Los Estados Unidos. Después de configurar la ubicación, no se puede cambiar. Si tiene su propia licencia de Microsoft Defender para punto de conexión y necesita trasladar los datos a otra ubicación, póngase en contacto con el Soporte técnico de Microsoft para restablecer el inquilino.

Mover suscripciones: Si mueve la suscripción de Azure entre inquilinos de Azure, se requieren algunos pasos preparatorios manuales antes de que Defender for Cloud implemente Defender para punto de conexión. Para obtener más información, póngase en contacto con el soporte técnico de Microsoft.

Nota:

Para mover la extensión de Defender para punto de conexión a otra suscripción en el mismo inquilino, elimine la extensión MDE.Linux' or 'MDE.Windows de la máquina virtual y Defender for Cloud la volverá a implementar automáticamente.

Consulte los requisitos mínimos de Defender para punto de conexión para ver cuáles son las licencias, el explorador, el hardware, los requisitos de software y mucho más.