Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Además de los planes de protección avanzada integrados, Microsoft Defender for Cloud también ofrece las siguientes funcionalidades de protección contra amenazas.

Sugerencia

Para habilitar las funcionalidades de protección contra amenazas de Cloud, debe habilitar las características de seguridad en la suscripción que contenga las cargas de trabajo aplicables.

Protección contra amenazas para la capa de red de Azure

El análisis de la capa de red de Defender for Cloud se basa en Datos IPFIX de ejemplo, que son encabezados de paquete recopilados por los enrutadores principales de Azure. En función de esta fuente de distribución de datos, Defender for Cloud utiliza modelos de Machine Learning para identificar y marcar actividades de tráfico malintencionado. Defender para nube también utiliza la base de datos de Microsoft Threat Intelligence para enriquecer las direcciones IP.

Algunas configuraciones de red pueden impedir a Defender para nube generar alertas sobre una actividad de red sospechosa. Para que Defender para nube genere alertas de red, asegúrese de que:

- La máquina virtual tenga una dirección IP pública (o se encuentre en un equilibrador de carga con una dirección IP pública).

- El tráfico de salida de red de la máquina virtual no esté bloqueado por una solución de IDS externa.

Para obtener una lista de las alertas de nivel de red de Azure, consulte la Tabla de referencia de alertas.

Transmisión de alertas de seguridad de otros servicios de Microsoft

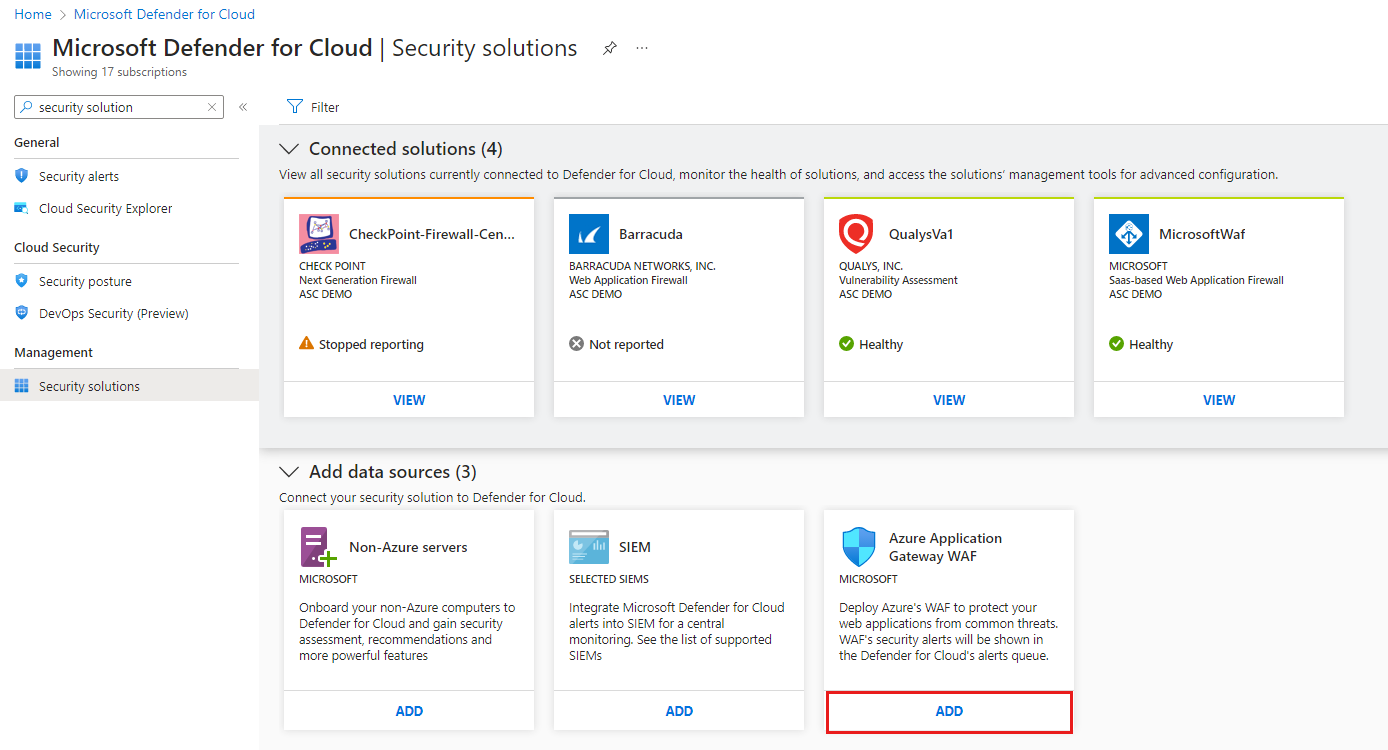

Visualización de alertas de WAF de Azure en Defender for Cloud

Importante

Esta característica se retirará el 25 de septiembre de 2024. Para los clientes de Sentinel, puede configurar el conector de Azure Web Application Firewall.

Azure Application Gateway ofrece un firewall de aplicaciones web (WAF) que proporciona protección centralizada de las aplicaciones web frente a vulnerabilidades y vulnerabilidades comunes.

Las aplicaciones web son cada vez más el objetivo de ataques malintencionados que aprovechan vulnerabilidades habitualmente conocidas. El WAF de Application Gateway se basa en el conjunto de reglas principales 3.2 o posterior del proyecto Open Web Application Security. El WAF se actualiza automáticamente para protegerse frente a nuevas vulnerabilidades.

Si ha creado una Solución de seguridad de WAF, las alertas de WAF se transmitirán a Defender for Cloud sin necesidad de ninguna configuración adicional. Para más información acerca de las alertas generadas por WAF, consulte Reglas y grupos de reglas de CRS del firewall de aplicaciones web.

Nota:

Solo se admite WAF v1 y funcionará con Microsoft Defender for Cloud.

Para implementar WAF de Application Gateway de Azure, siga estos pasos:

En Azure Portal, abra Defender for Cloud.

En el menú de Defender for Cloud, seleccione Soluciones de seguridad.

En la sección Agregar orígenes de datos, seleccione Agregar para WAF de Application Gateway de Azure.

Visualización de alertas de Azure DDoS Protection en Defender for Cloud

Los ataques de denegación de servicio distribuido (DDoS) son conocidos por lo fáciles que son de ejecutar. Se han convertido en un problema de seguridad muy importante, especialmente si va a trasladar sus aplicaciones a la nube. Un ataque DDoS intenta agotar los recursos de una aplicación, lo que hace que la aplicación no esté disponible para los usuarios legítimos. Los ataques DDoS pueden dirigirse a cualquier punto de conexión accesible a través de Internet.

Para defenderse contra ataques DDoS, adquiera una licencia de Azure DDoS Protection y asegúrese de que está siguiendo los procedimientos recomendados de diseño de aplicaciones. DDoS Protection proporciona distintos niveles de servicio. Para más información, consulte Introducción a Azure DDoS Protection.

Si tiene Azure DDoS Protection habilitado, las alertas de DDoS se transmiten a Defender for Cloud sin necesidad de ninguna configuración adicional. Para más información sobre las alertas generadas por DDoS Protection, consulte Tabla de referencia de alertas.

Pasos siguientes

Para más información acerca de las alertas de seguridad de estas características de protección contra amenazas, consulte los siguientes artículos: