Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Esta guía está destinada a profesionales de TI, analistas de seguridad de la información y administradores de la nube cuyas organizaciones tienen que solucionar problemas relacionados con Microsoft Defender for Cloud.

Sugerencia

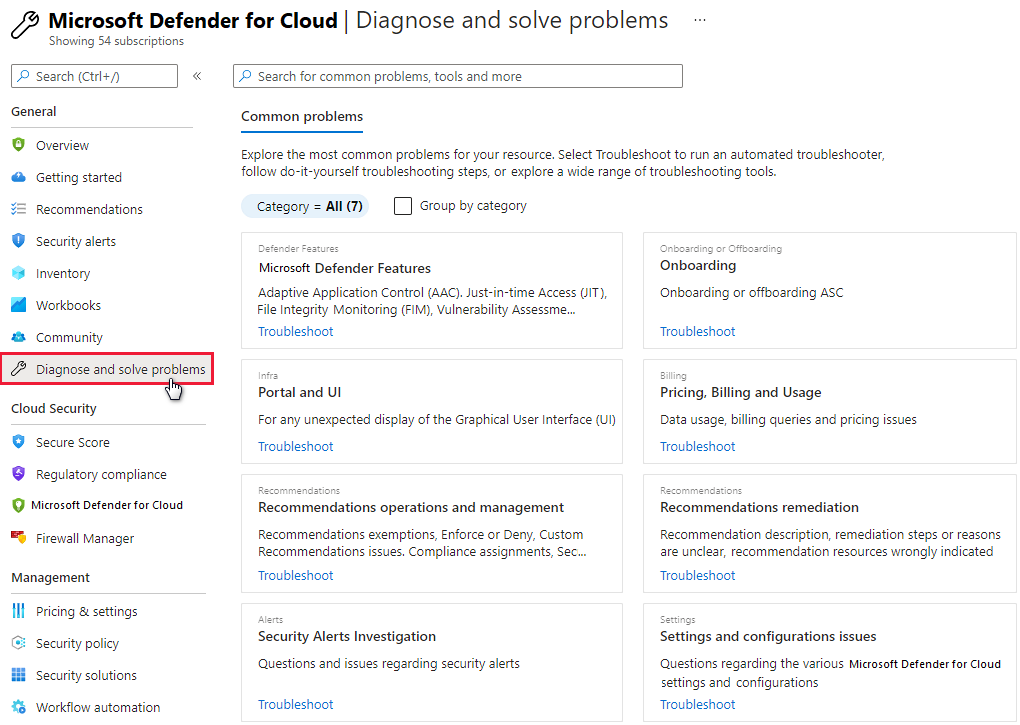

Si se enfrenta a un problema o necesita asesoramiento de nuestro equipo de soporte técnico, la sección Diagnosticar y resolver problemas de Azure Portal es un buen lugar para buscar soluciones.

Uso del registro de auditoría para investigar problemas

El primer lugar para buscar información de solución de problemas es en el registro de auditoría del componente con errores. En el registro de auditoría, puede ver detalles como:

- Qué operaciones se realizaron.

- La persona que inicia la operación.

- Cuándo tuvo lugar la operación.

- Estado de la operación.

El registro de auditoría contiene todas las operaciones de escritura (PUT, POST, DELETE) realizadas en los recursos, pero no las operaciones de lectura (GET).

Solución de problemas del agente de Log Analytics

Defender for Cloud usa el agente de Log Analytics para recopilar y almacenar datos. La información de este artículo representa la funcionalidad de Microsoft Defender for Cloud después de la transición al agente de Log Analytics.

Los tipos de alerta son:

- Análisis del comportamiento de la máquina virtual (VMBA)

- Análisis de red

- Análisis de Azure SQL Database y Azure Synapse Analytics

- Información contextual

Dependiendo de los tipos de alerta, puede obtener la información necesaria para investigar una alerta mediante el uso de los siguientes recursos:

- Registros de seguridad en el visor de eventos de la máquina virtual (VM) en Windows

- Demonio de auditoría (

auditd) en Linux - Los registros de actividad de Azure y los registros de diagnóstico habilitados en el recurso del ataque

Puede compartir sus comentarios para la descripción de la alerta y la pertinencia. Vaya a la alerta, seleccione el botón ¿Le resultó útil?, seleccione el motivo y, luego, escriba un comentario que sirva de explicación. Supervisamos sistemáticamente este canal de comentarios para mejorar nuestras alertas.

Comprobación de los procesos y versiones del agente de Log Analytics

Al igual que Azure Monitor, Defender for Cloud usa el agente de Log Analytics para recopilar datos de seguridad de las máquinas virtuales de Azure. Una vez que se ha habilitado la recopilación de datos y se ha instalado correctamente el agente en la máquina de destino, el proceso de HealthService.exe debe estar en ejecución.

Abra la consola de administración de servicios (services.msc), para asegurarse de que el servicio del agente de Log Analytics se está ejecutando.

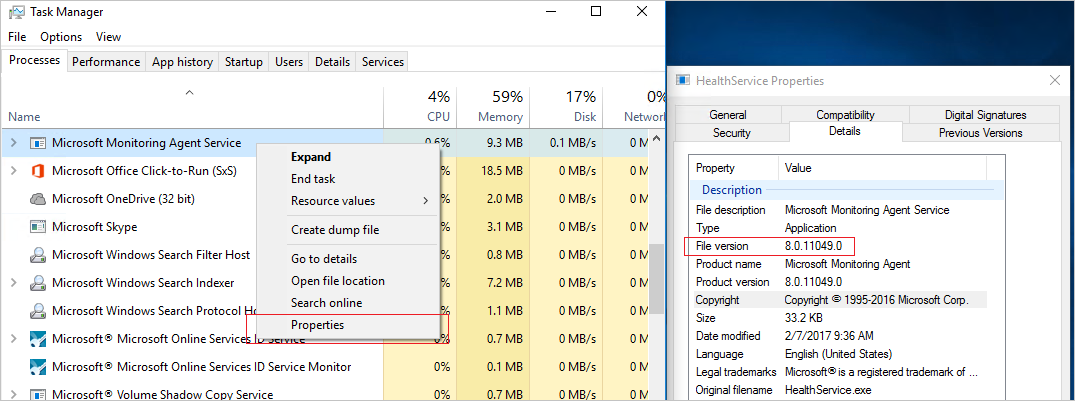

Para ver qué versión del agente tiene, abra el Administrador de tareas. En la pestaña Procesos, busque el servicio del agente de Log Analytics, haga clic con el botón derecho en él y seleccione Propiedades. En la pestaña Detalles, busque la versión del archivo.

Comprobación de escenarios de instalación del agente de Log Analytics

Existen dos escenarios de instalación que pueden producir resultados diferentes al instalar el agente de Log Analytics en el equipo. Los escenarios admitidos son:

Agente instalado automáticamente por Defender for Cloud: puede ver las alertas en Defender for Cloud y la búsqueda de registros. Puede recibir notificaciones por correo electrónico a la dirección que configuró en la directiva de seguridad de la suscripción a la que pertenece el recurso.

Agente instalado manualmente en una máquina virtual ubicada en Azure: en este escenario, si está usando los agentes descargados e instalados manualmente antes de febrero de 2017, puede ver las alertas en el portal de Defender for Cloud solo si filtra por la suscripción a la que pertenece el área de trabajo. Si filtra por la suscripción a la que pertenece el recurso, no verá ninguna alerta. Puede recibir notificaciones por correo electrónico a la dirección que configuró en la directiva de seguridad de la suscripción a la que pertenece el área de trabajo.

Para evitar el problema de filtrado, asegúrese de que descarga la versión más reciente del agente.

Supervisión de problemas de conectividad de red del agente

Para que los agentes se conecten y se registren con Defender for Cloud, deben tener acceso a las direcciones DNS y los puertos de red de los recursos de red de Azure. Para habilitar este acceso, realice estas acciones:

- Al usar servidores proxy, asegúrese de que los recursos del servidor proxy adecuados están configurados correctamente en la configuración del agente.

- Configure los firewalls de red para permitir el acceso a Log Analytics.

Los recursos de red de Azure son los siguientes:

| Recurso del agente | Puerto | Omitir inspección de HTTPS |

|---|---|---|

*.ods.opinsights.azure.com |

443 | Sí |

*.oms.opinsights.azure.com |

443 | Sí |

*.blob.core.windows.net |

443 | Sí |

*.azure-automation.net |

443 | Sí |

Si tiene problemas para incorporar el agente de Log Analytics, consulte Procedimientos para solucionar problemas de incorporación de Operations Management Suite.

Solución de problemas de protección antimalware que no funciona correctamente

El agente invitado es el proceso primario de todo lo que hace la extensión Microsoft Antimalware. Cuando se produce un error en el proceso del agente invitado, es posible que suceda lo mismo en la protección de Microsoft Antimalware que se ejecuta como proceso secundario del agente invitado.

Estas son algunas sugerencias de solución de problemas:

- Si la VM de destino se ha creado a partir de una imagen personalizada, asegúrese de que el creador de la VM ha instalado el agente invitado.

- Si el destino es una máquina virtual Linux, entonces no se podrá instalar la versión de Windows de la extensión antimalware. El agente invitado de Linux tiene requisitos específicos de sistema operativo y de paquetes.

- Si la máquina virtual se ha creado con una versión anterior del agente invitado, es posible que el agente antiguo no tenga la capacidad de actualizarse automáticamente a la versión más reciente. Use siempre la versión más reciente del agente invitado al crear sus propias imágenes.

- Algunas soluciones de software de administración de terceros podrían deshabilitar el agente invitado o bloquear el acceso a ciertas ubicaciones de archivos. Si en la VM está instalado un software de administración de terceros, asegúrese de que el agente antimalware esté en la lista de exclusiones.

- Asegúrese de que la configuración del firewall y el grupo de seguridad de red no bloqueen el tráfico de red hacia el agente invitado y desde este.

- Asegúrese de que ninguna lista de control de acceso impida el acceso al disco.

- El agente invitado necesita suficiente espacio en disco para funcionar correctamente.

De forma predeterminada, la interfaz de usuario de Microsoft Antimalware está deshabilitada. No obstante, puede habilitarla en las máquinas virtuales de Azure Resource Manager.

Solución de problemas al cargar el panel

Si experimenta problemas al cargar el panel de protección de cargas de trabajo, asegúrese de que el usuario que habilitó por primera vez Defender for Cloud en la suscripción y el usuario que quiere activar la recopilación de datos tengan el rol Propietario o Colaborador en la suscripción. Si es así, los usuarios con el rol Lector en la suscripción pueden ver el panel, las alertas, las recomendaciones y la directiva.

Solución de problemas de conectores para la organización de Azure DevOps

Si no puede incorporar la organización de Azure DevOps, pruebe las siguientes sugerencias de solución de problemas:

Asegúrese de que usa una versión no preliminar de Azure Portal. El paso de autorización no funciona en el Portal de vista previa de Azure.

Es importante saber en qué cuenta ha iniciado sesión al autorizar el acceso, ya que será la cuenta que usará el sistema para la incorporación. La cuenta puede asociarse con la misma dirección de correo electrónico, pero también con distintos inquilinos. Asegúrese de que selecciona la combinación correcta de cuenta e inquilino. Si necesita cambiar la combinación:

En la página del perfil de Azure DevOps, seleccione el menú desplegable para seleccionar otra cuenta.

Después de seleccionar la combinación correcta de cuenta e inquilino, vaya a Configuración del entorno en Defender for Cloud y edite el conector de Azure DevOps. Vuelva a autorizar el conector para actualizarlo con la combinación correcta de cuenta e inquilino. A continuación, debería ver la lista correcta de organizaciones en el menú desplegable.

Asegúrese de que tiene el rol Administrador de colecciones de proyectos en la organización de Azure DevOps que desea incorporar.

Asegúrese de que el acceso a aplicaciones de terceros a través de OAuth esté activado para la organización de Azure DevOps. Más información sobre cómo habilitar el acceso de OAuth.

Consultar al soporte técnico de Microsoft

También puede encontrar información de solución de problemas de Defender for Cloud en la Página de preguntas y respuestas de Defender for Cloud.

Si necesita más ayuda, puede abrir una nueva solicitud de soporte técnico en Azure Portal. En la página Ayuda y soporte técnico, seleccione Crear una solicitud de soporte técnico.

Consulte también

- Aprenda a administrar alertas de seguridad y a darles una respuesta en Defender for Cloud.

- Más información sobre validación de alertas en Defender for Cloud.

- Revise las preguntas frecuentes sobre el uso de Defender for Cloud.