Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

Azure DevOps no admite la autenticación de credenciales alternativas. Si sigue usando credenciales alternativas, le recomendamos encarecidamente que cambie a un método de autenticación más seguro.

En este artículo se muestra cómo administrar las directivas de seguridad de su organización que determinan cómo los usuarios y las aplicaciones pueden acceder a los servicios y recursos de su organización. Puede acceder a la mayoría de estas directivas en Configuración de la organización.

Requisitos previos

| Categoría | Requisitos |

|---|---|

| Permisos |

|

Administrar una directiva

Para actualizar las directivas de conexión, seguridad o usuario de la aplicación para su organización, siga estos pasos:

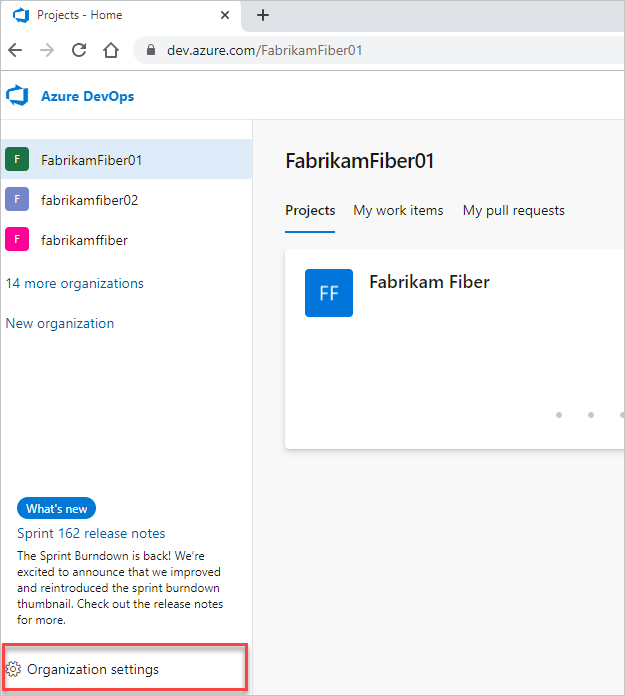

Inicie sesión en su organización en

https://dev.azure.com/{Your_Organization}.Seleccione

Configuración de organización.

Configuración de organización.

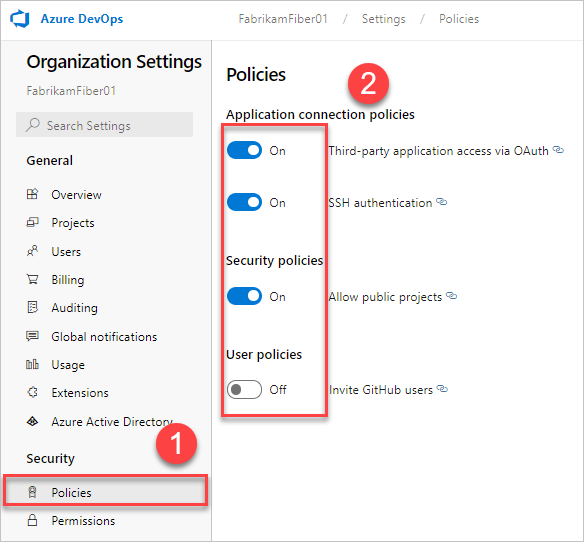

Seleccione Directivas y, a continuación, cambie el estado de la directiva deseada entre activada y desactivada.

Restricción de los métodos de autenticación

Para permitir el acceso sin problemas a su organización sin solicitar repetidamente credenciales de usuario, las aplicaciones pueden usar métodos de autenticación, como OAuth, SSH y token de acceso personal (PAT). De forma predeterminada, todas las organizaciones existentes permiten el acceso a todos los métodos de autenticación.

Puede limitar el acceso a estos métodos de autenticación deshabilitando las siguientes directivas de conexión de aplicaciones:

- Acceso a aplicaciones de terceros a través de OAuth: habilite las aplicaciones de OAuth de Azure DevOps para acceder a los recursos de su organización a través de OAuth. Esta directiva está desactivada de forma predeterminada para todas las nuevas organizaciones. Si quieres tener acceso a aplicaciones de OAuth de Azure DevOps, activa esta política para asegurarte de que estas aplicaciones puedan acceder a los recursos de tu organización. Esta directiva no afecta el acceso a la aplicación OAuth de Microsoft Entra ID.

- Autenticación SSH: habilite las aplicaciones para conectarse a los repositorios de Git de su organización a través de SSH.

- Los administradores de inquilinos pueden restringir la creación global de tokens de acceso personal, restringir la creación de tokens de acceso personal de ámbito completo y aplicar la duración máxima del token de acceso personal a través de directivas de nivel de inquilino en la página de configuración de Microsoft Entra . Agregue usuarios o grupos de Microsoft Entra para excluirlos de estas directivas.

- Los administradores de la organización pueden restringir la creación de tokens de acceso personal en sus respectivas organizaciones. Las subpolicias permiten a los administradores permitir la creación de PAT de solo empaquetado o la creación de PAT de cualquier ámbito para permitir la lista de usuarios o grupos de Microsoft Entra.

Cuando se deniega el acceso a un método de autenticación, ninguna aplicación puede acceder a su organización a través de ese método. Cualquier aplicación que anteriormente tuviera acceso encuentra errores de autenticación y pierde el acceso.

Aplicación de directivas de acceso condicional

Microsoft Entra ID permite a los administradores de inquilinos controlar qué usuarios pueden acceder a los recursos de Microsoft mediante directivas de acceso condicional. Los administradores establecen condiciones específicas que los usuarios deben cumplir para obtener acceso, como:

- Pertenencia a un grupo de seguridad específico de Microsoft Entra

- Requisitos de ubicación o red

- Uso de un sistema operativo determinado

- Uso de un dispositivo administrado y habilitado

En función de estas condiciones, puede conceder acceso, requerir más comprobaciones como la autenticación multifactor o bloquear el acceso por completo. Obtenga más información sobre las directivas de acceso condicional y cómo configurar una para Azure DevOps en la documentación de Microsoft Entra.

Compatibilidad con directivas de acceso condicional en Azure DevOps

Al iniciar sesión en el portal web de una organización respaldada por id. de Microsoft Entra, el identificador de Microsoft Entra valida todas las directivas de acceso condicional establecidas por los administradores de inquilinos. Después de modernizar nuestra pila de autenticación web para usar tokens de Microsoft Entra, Azure DevOps ahora aplica la validación de directivas de acceso condicional en todos los flujos interactivos (web).

- Cumplir las directivas de inicio de sesión al usar PAT en llamadas a la API REST que dependen de Microsoft Entra.

- Quite Azure DevOps como recurso de la directiva de acceso condicional, lo que impide que se apliquen directivas de acceso condicional.

- Aplicar directivas de MFA solo en flujos web; bloquear el acceso para flujos no interactivos si los usuarios no cumplen una directiva de acceso condicional.

Condiciones basadas en IP

Si habilita la validación de la directiva de acceso condicional de IP en la directiva de flujos no interactivos , Azure DevOps comprueba las directivas de barreras IP en flujos no interactivos, como cuando se usa un PAT para realizar una llamada a la API REST.

Azure DevOps admite directivas de acceso condicional de barrera ip para direcciones IPv4 e IPv6. Si las directivas de acceso condicional bloquean la dirección IPv6, pida al administrador de inquilinos que actualice la directiva para permitir la dirección IPv6. Además, considere incluir la dirección IPv4 mapeada para cualquier dirección predeterminada de IPv6 en todas las condiciones de la política de acceso condicional.

Si los usuarios acceden a la página de inicio de sesión de Microsoft Entra desde una dirección IP diferente a la que se usa para acceder a los recursos de Azure DevOps (lo que puede ocurrir con la tunelización de VPN), revise la configuración de VPN o la configuración de red. Asegúrese de que el administrador de inquilinos incluye todas las direcciones IP pertinentes en las directivas de acceso condicional.

Audiencia del Administrador de Recursos de Azure y directivas de acceso condicional

Azure DevOps no depende del recurso de Azure Resource Manager (ARM) (https://management.azure.com) al iniciar sesión o actualizar los tokens de acceso de Microsoft Entra. Anteriormente, Azure DevOps requería la audiencia de ARM durante los flujos de actualización de tokens y de inicio de sesión. Este requisito significaba que los administradores tenían que permitir que todos los usuarios de Azure DevOps omitan las directivas de acceso condicional de ARM para garantizar el acceso.

Los tokens de Azure DevOps ya no requieren el destinatario de ARM. Como resultado, puede administrar directivas de acceso condicional de forma más eficaz sin configurar opciones de audiencia específicas para ARM. Este enfoque simplifica la autenticación, reduce la complejidad de la administración de tokens y le permite aplicar directivas de seguridad de forma más coherente en los entornos de Azure. Las organizaciones pueden centrarse en controles de acceso más amplios, mejorando el cumplimiento y la posición de seguridad sin estar limitados por configuraciones específicas de la audiencia.

Nota:

Hay las siguientes excepciones en las que todavía se requiere acceso continuo a ARM:

- Los administradores de facturación necesitan acceder a ARM para configurar las suscripciones de facturación y acceso.

- Los creadores de service Connection requieren acceso a ARM para las asignaciones de roles de ARM y las actualizaciones de las identidades de servicio administradas (MSA).