Recopilación de datos de las cargas de trabajo con el agente de Log Analytics

Configure el agente y las áreas de trabajo de Log Analytics

Si el agente de Log Analytics está activado, Defender for Cloud lo implementará en todas las VM de Azure compatibles y en las nuevas que se hayan creado. Consulte Plataformas compatibles con Microsoft Defender for Cloud para ver una lista de plataformas compatibles.

Para configurar la integración con el agente de Log Analytics:

En el menú de Defender for Cloud, abra Parámetros del entorno.

Seleccione la suscripción correspondiente.

En la columna de cobertura de supervisión de los planes de Defender, seleccione Configuración.

En el panel Opciones de configuración, defina el área de trabajo que se va a usar.

Conexión de VM de Azure a las áreas de trabajo predeterminadas que crea Defender for Cloud: Defender for Cloud crea un nuevo grupo de recursos y un área de trabajo predeterminada en esa geolocalización y la conecta al agente. Si una suscripción contiene máquinas virtuales de varias geolocalizaciones, Defender for Cloud crea varias áreas de trabajo para garantizar el cumplimiento de los requisitos de privacidad de los datos.

La convención de nomenclatura del área de trabajo y el grupo de recursos es:

- Área de trabajo: DefaultWorkspace-[subscription-ID]-[geo]

- Grupo de recursos: DefaultResourceGroup-[geo]

Una solución de Defender for Cloud se habilita automáticamente en el área de trabajo según el plan de tarifa establecido para la suscripción.

Sugerencia

Si tiene preguntas relacionadas con las áreas de trabajo predeterminadas, consulte:

Conexión de máquinas virtuales de Azure a un área de trabajo diferente: en la lista desplegable, seleccione el área de trabajo donde se van a almacenar los datos recopilados. La lista desplegable incluye todas las áreas de trabajo de todas las suscripciones. Puede usar esta opción para recopilar datos de máquinas virtuales que se ejecutan en distintas suscripciones y almacenarlos en el área de trabajo seleccionada.

Si ya tiene un área de trabajo de Log Analytics, es posible que desee utilizarla (necesita permisos de lectura y escritura sobre ella). Esta opción es útil si está usando un área de trabajo centralizada en la organización y desea usarla para la recopilación de datos de seguridad. Puede obtener más información en Administración del acceso a los datos de registro y las áreas de trabajo en Azure Monitor.

Si el área de trabajo seleccionada ya tiene una solución "Security" o "SecurityCenterFree" habilitada, los precios se establecerán automáticamente. Si no es así, instale una solución de Defender for Cloud en el área de trabajo:

- En el menú de Defender for Cloud, abra Parámetros del entorno.

- Seleccione el área de trabajo a la que se conectarán los agentes.

- En Administración de la posición de seguridad, seleccione activado, o bien seleccione Habilitar todo para activar todos los planes de Microsoft Defender.

En la opción Eventos de seguridad de Windows, seleccione la cantidad de datos de eventos sin procesar que se van a almacenar:

- Ninguno: deshabilita el almacenamiento de eventos de seguridad. (Es el valor predeterminado).

- Mínima: un pequeño conjunto de eventos para cuando quiere reducir el volumen de eventos.

- Normal: un conjunto de eventos que satisface a la mayoría de los clientes y les proporciona un registro de auditoría completo.

- Todos los eventos: para clientes que quieren asegurarse de que se almacenan todos los eventos.

Sugerencia

Para establecer estas opciones en el nivel del área de trabajo, consulte Configuración de las opciones de eventos de seguridad en el nivel de área de trabajo.

Para más información acerca de estas opciones, consulte Opciones de eventos de seguridad de Windows para el agente de Log Analytics.

Seleccione Aplicar en el panel de configuración.

Opciones de eventos de seguridad de Windows para el agente de Log Analytics

Cuando se selecciona un nivel de recopilación de datos en Microsoft Defender for Cloud, los eventos de seguridad del nivel seleccionado se almacenan en el área de trabajo de Log Analytics para que pueda investigarlos, buscarlos y auditarlos. El agente de Log Analytics también recopila y analiza los eventos de seguridad necesarios para la protección contra amenazas de Defender for Cloud.

Requisitos

Las protecciones de seguridad mejoradas de Defender for Cloud son necesarias para almacenar Windows datos de eventos de seguridad. Obtenga más información sobre los planes de protección mejorados.

Es posible que se le cobre por almacenar datos en Log Analytics. Consulte la página de preciospara obtener más información.

Información para usuarios de Microsoft Sentinel

La recopilación de eventos de seguridad en el contexto de una sola área de trabajo se puede configurar desde Microsoft Defender for Cloud o desde Microsoft Sentinel, pero no desde ambos. Si desea agregar Microsoft Sentinel a un área de trabajo que ya recibe alertas de Microsoft Defender for Cloud y recopilar eventos de seguridad, puede:

- Dejar la colección Eventos de seguridad en Microsoft Defender for Cloud tal y como está. Podrá consultar y analizar estos eventos tanto en Microsoft Sentinel como en Defender for Cloud. Si desea supervisar el estado de conectividad del conector o cambiar su configuración en Microsoft Sentinel, considere la segunda opción.

- Deshabilite la recopilación de eventos de seguridad en Microsoft Defender for Cloud y agregue el conector Eventos de seguridad en Microsoft Sentinel. Podrá consultar y analizar eventos en tanto en Microsoft Sentinel como en Defender for Cloud, pero también podrá supervisar el estado de conectividad del conector o cambiar su configuración únicamente en Microsoft Sentinel. Para deshabilitar la recopilación de eventos de seguridad en Defender for Cloud, en Eventos de seguridad de Windows seleccione Ninguno en la configuración del agente de Log Analytics.

¿Qué tipos de evento se almacenan para los niveles "Normal" y "Mínima"?

Los conjuntos de eventos Normal y Mínima se diseñaron para abordar escenarios típicos en función de los estándares del sector y del cliente para la frecuencia sin filtrar de cada evento y su uso.

- Mínima: este conjunto está pensado para cubrir solo los eventos que podrían indicar una vulneración correcta y eventos importantes con un volumen bajo. La mayoría del volumen de datos de este conjunto es el inicio de sesión de usuario correcto (identificador de evento 4624), eventos de inicio de sesión de usuario con errores (identificador de evento 4625) y eventos de creación de procesos (identificador de evento 4688). Los eventos de cierre de sesión solo son importantes para la auditoría y tienen un volumen relativamente alto, por lo que no se incluyen en este conjunto de eventos.

- Normal: este conjunto está pensado para proporcionar una completa pista de auditoría del usuario, incluidos los eventos con un volumen bajo. Por ejemplo, este conjunto contiene tanto eventos de inicio de sesión de usuario (identificador de evento 4624) y eventos de cierre de sesión de usuario (identificador de evento 4634). Se incluyen acciones de auditoría como cambios en los grupos de seguridad, operaciones de Kerberos en los controladores de dominio de clave y otros eventos que recomiendan las organizaciones del sector.

A continuación se muestra un desglose completo de los identificadores de evento de seguridad y AppLocker para cada conjunto:

| Capa de datos | Indicadores de eventos recopilados |

|---|---|

| mínimo | 1102,4624,4625,4657,4663,4688,4700,4702,4719,4720,4722,4723,4724,4727,4728,4732,4735,4737,4739,4740,4754,4755, |

| 4756,4767,4799,4825,4946,4948,4956,5024,5033,8001,8002,8003,8004,8005,8006,8007,8222 | |

| Comunes | 1,299,300,324,340,403,404,410,411,412,413,431,500,501,1100,1102,1107,1108,4608,4610,4611,4614,4622, |

| 4624,4625,4634,4647,4648,4649,4657,4661,4662,4663,4665,4666,4667,4688,4670,4672,4673,4674,4675,4689,4697, | |

| 4700,4702,4704,4705,4716,4717,4718,4719,4720,4722,4723,4724,4725,4726,4727,4728,4729,4733,4732,4735,4737, | |

| 4738,4739,4740,4742,4744,4745,4746,4750,4751,4752,4754,4755,4756,4757,4760,4761,4762,4764,4767,4768,4771, | |

| 4774,4778,4779,4781,4793,4797,4798,4799,4800,4801,4802,4803,4825,4826,4870,4886,4887,4888,4893,4898,4902, | |

| 4904,4905,4907,4931,4932,4933,4946,4948,4956,4985,5024,5033,5059,5136,5137,5140,5145,5632,6144,6145,6272, | |

| 6273,6278,6416,6423,6424,8001,8002,8003,8004,8005,8006,8007,8222,26401,30004 |

Nota

- Si se usa un objeto de directiva de grupo (GPO), se recomienda habilitar el evento 4688 de creación de procesos de las directivas de auditoría y el campo CommandLine del evento 4688. Para más información acerca del evento 4688 de creación de procesos, consulte las preguntas frecuentes acerca de Defender for Cloud. Para más información acerca de estas directivas de auditoría, consulte Recomendaciones de la directiva de auditoría.

- Para recopilar Windows Filtering Platform Event ID 5156, tiene que habilitar Auditar conexión de Plataforma de filtrado (Auditpol /set /subcategory:"Filtering Platform Connection" /Success:Enable)

Establecimiento de la opción de evento de seguridad en el nivel de área de trabajo

Puede definir el nivel de datos de eventos de seguridad que se van a almacenar en el nivel del área de trabajo.

En el menú Defender for Cloud de Azure Portal, seleccione Parámetros del entorno.

Seleccione el área de trabajo correspondiente. Los únicos eventos de recopilación de datos de un área de trabajo son los eventos de seguridad de Windows que se describen en esta página.

Seleccione la cantidad de datos de eventos sin procesar que se van a almacenar y seleccione Guardar.

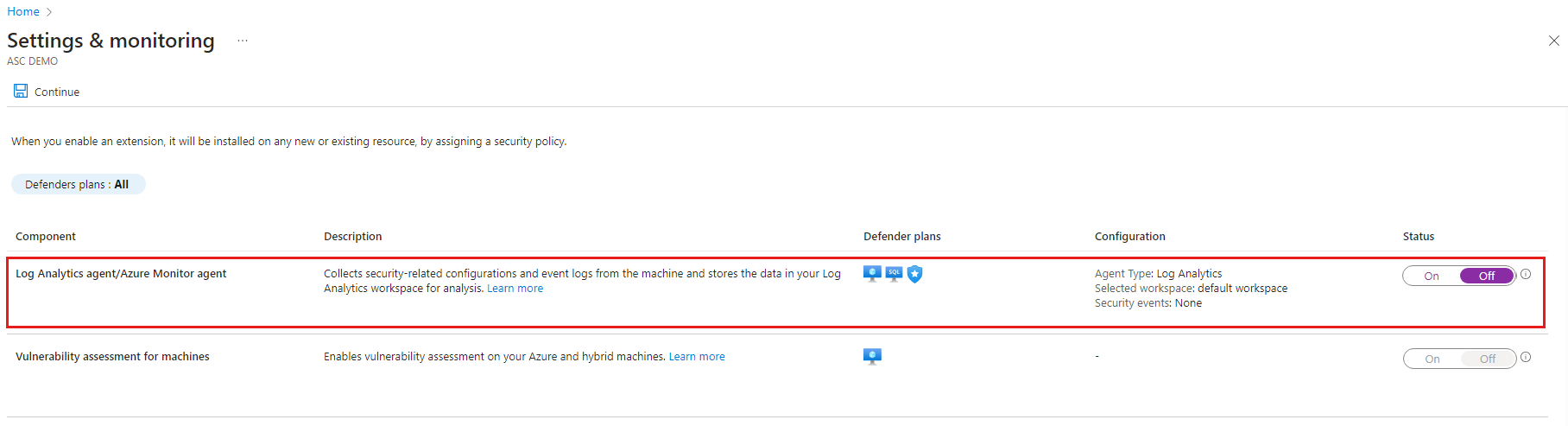

Aprovisionamiento manual del agente

Para instalar manualmente el agente de Log Analytics, haga lo siguiente:

En el Azure Portal, vaya a la página Configuración del entorno de Defender for Cloud.

Seleccione la suscripción pertinente y, a continuación, seleccione Configuración y supervisión.

Agente de Log Analytics o Agente de Azure Monitor Desactivado .

Opcionalmente, cree un área de trabajo.

Habilite Microsoft Defender para la nube en el área de trabajo en la que va a instalar el agente de Log Analytics:

En el menú de Defender for Cloud, abra Parámetros del entorno.

Establezca el área de trabajo en la que va a instalar el agente. Asegúrese de que el área de trabajo está en la misma suscripción que se usa en Defender for Cloud y que tiene permisos de lectura/escritura en el área de trabajo.

Seleccione uno o ambos "Servidores" o "Servidores SQL Server en máquinas"(Foundational CSPM es el valor predeterminado gratuito) y, a continuación, seleccione Guardar.

Nota:

Si el área de trabajo ya tiene una solución Security o SecurityCenterFree habilitada, los precios se establecerán automáticamente.

Para implementar agentes en las nuevas máquinas virtuales mediante una plantilla de Resource Manager, instale el agente de Log Analytics:

Para implementar agentes en las máquinas virtuales existentes, siga las instrucciones que se indican en Recopilación de datos acerca de máquinas virtuales de Azure (la sección Recopilación de datos de eventos y rendimiento es opcional).

Para usar PowerShell para implementar los agentes, siga las instrucciones de la documentación de máquinas virtuales:

Sugerencia

Para obtener información acerca de la incorporación, consulte Automatización de la incorporación de Microsoft Defender for Cloud mediante PowerShell.

Para desactivar los componentes de supervisión:

- Vaya a los planes de Defender y desactive el plan que usa la extensión y seleccione Guardar.

- Para los planes de Defender que tienen la configuración de supervisión, vaya a la configuración del plan de Defender, desactive la extensión y seleccione Guardar.

Nota

- Recuerde que la deshabilitación de extensiones no quita las extensiones de las cargas de trabajo afectadas.

- Para más información acerca de cómo quitar la extensión de OMS, consulte ¿Cómo quito extensiones OMS instaladas por Defender for Cloud?.