Vea y administre alertas en Azure Portal

Las alertas de Microsoft Defender para IoT mejoran la seguridad de red y las operaciones con detalles en tiempo real sobre los eventos registrados en su red. En este artículo se describe cómo administrar alertas de Microsoft Defender para IoT en Azure Portal, incluidas las alertas generadas por sensores de red de OT y Enterprise IoT.

Las alertas de OT también están disponibles en la consola de cada sensor de red de OT o en una consola de administración local conectada.

La integración con Microsoft Sentinel le permite ver las alertas de Defender para IoT en Microsoft Sentinel y administrarlas junto con los incidentes de seguridad.

Si tiene Seguridad de Enterprise IoTactivado en Microsoft Defender XDR, las alertas de los dispositivos Enterprise IoT detectados por Microsoft Defender para punto de conexión solo están disponibles en Defender para punto de conexión.

Para obtener más información, consulte Protección de dispositivos IoT de la empresa y Cola de alertas en Microsoft Defender XDR.

Requisitos previos

Para recibir alertas en Defender para IoT, debe tener un sensor de OT incorporado y un flujo de datos de red en Defender para IoT.

Para ver las alertas en Azure Portal, debe tener acceso de Lector de seguridad, Administrador de seguridad, Colaborador o Propietario.

Para administrar las alertas en Azure Portal, debe tener acceso de Administrador de seguridad, Colaborador o Propietario. Las actividades de administración de alertas incluyen la modificación de sus estados o gravedades, el aprendizaje de una alerta, el acceso a datos de PCAP o el uso de las reglas de supresión de alertas.

Para obtener más información, vea Roles y permisos de usuario de Azure en Defender para IoT.

Visualización de alertas en Azure Portal

En Defender para IoT, en Azure Portal, seleccione la página Alertas a la izquierda. De forma predeterminada, se muestran los siguientes detalles en la cuadrícula:

Columna Descripción Gravedad Una gravedad de alerta predefinida asignada por el sensor que puede modificar según sea necesario. Nombre El título de la alerta. Sitio Sitio asociado al sensor que detectó la alerta, como se muestra en la página Sitios y sensores. Engine El motor de detección de Defender para IoT que detectó la actividad y desencadenó la alerta.

Nota: El valor Microagente indica que la plataforma del Generador de dispositivos de Defender para IoT desencadenó el evento.Última detección La última vez que se detectó la alerta.

- Si el estado de una alerta es Nuevo y se vuelve a ver el mismo tráfico, la hora de la última detección se actualiza para la misma alerta.

- Si el estado de la alerta es Cerrado y se vuelve a ver el tráfico, la hora de la última detecciónno se actualiza y se desencadena una nueva alerta.Estado Estado de la alerta: Nueva, Activa, Cerrada

Para obtener más información, consulte Estados y opciones de clasificación de las alertas.Dispositivo de origen La dirección IP, la dirección MAC o el nombre del dispositivo donde se originó el tráfico que desencadenó la alerta. Tácticas La fase MITRE ATT&CK. Para ver más detalles, seleccione el botón

Editar columnas.

Editar columnas.En el panel Editar columnas de la derecha, seleccione Agregar columna y cualquiera de las siguientes columnas adicionales:

Columna Descripción Dirección del dispositivo de origen Dirección IP del dispositivo de origen. Dirección del dispositivo de destino la dirección IP del dispositivo de destino. Dispositivo de destino La dirección IP o MAC de destino, o el nombre del dispositivo de destino. Primera detección La primera vez que se detectó la alerta en la red. Id El identificador de alerta único, alineado con el identificador en la consola del sensor.

Nota: Si la alerta se combinó con otras alertas de sensores que detectaron la misma alerta, Azure Portal muestra el identificador de alerta del primer sensor que generó las alertas.Última actividad La última vez que se cambió la alerta, incluidas las actualizaciones manuales de gravedad o estado, o se automatizaron los cambios para las actualizaciones de dispositivos o la desduplicación de alertas o dispositivos. Protocolo El protocolo detectado en el tráfico de red para la alerta. Sensor Sensor que detectó la alerta. Zona Zona asignada al sensor que detectó la alerta. Categoría La categoría asociada a la alerta, como incidencias operativas, alertas personalizadas o comandos ilegales. Tipo Nombre interno de la alerta.

Sugerencia

Si ve más alertas de las esperadas, es posible que quiera crear reglas de supresión para evitar que las alertas se desencadenen para la actividad de red legítima. Para obtener más información, consulte Suprimir alertas irrelevantes.

Alertas de filtro mostradas

Use el cuadro de búsqueda y las opciones Intervalo de tiempo y Agregar filtro para filtrar las alertas mostradas por parámetros específicos o para ayudar a buscar una alerta específica.

Por ejemplo, filtre las alertas por Categoría:

Alertas de grupo mostradas

Use el menú Agrupar por en la parte superior derecha para contraer la cuadrícula en subsecciones según parámetros específicos.

Por ejemplo, aunque el número total de alertas aparece encima de la cuadrícula, puede que desee información más específica sobre el desglose del recuento de alertas, como el número de alertas con una gravedad, un protocolo o un sitio específicos.

Entre las opciones de agrupación admitidas se incluyen Motor, Nombre, Sensor, Gravedad y Sitio.

Visualización de detalles y corrección de una alerta específica

En la página Alertas, seleccione una alerta en la cuadrícula para mostrar más detalles de esta en el panel de la derecha. El panel de detalles de la alerta incluye la descripción de la alerta, el origen y el destino del tráfico, etc.

Seleccione Ver detalles completos para profundizar aún más. Por ejemplo:

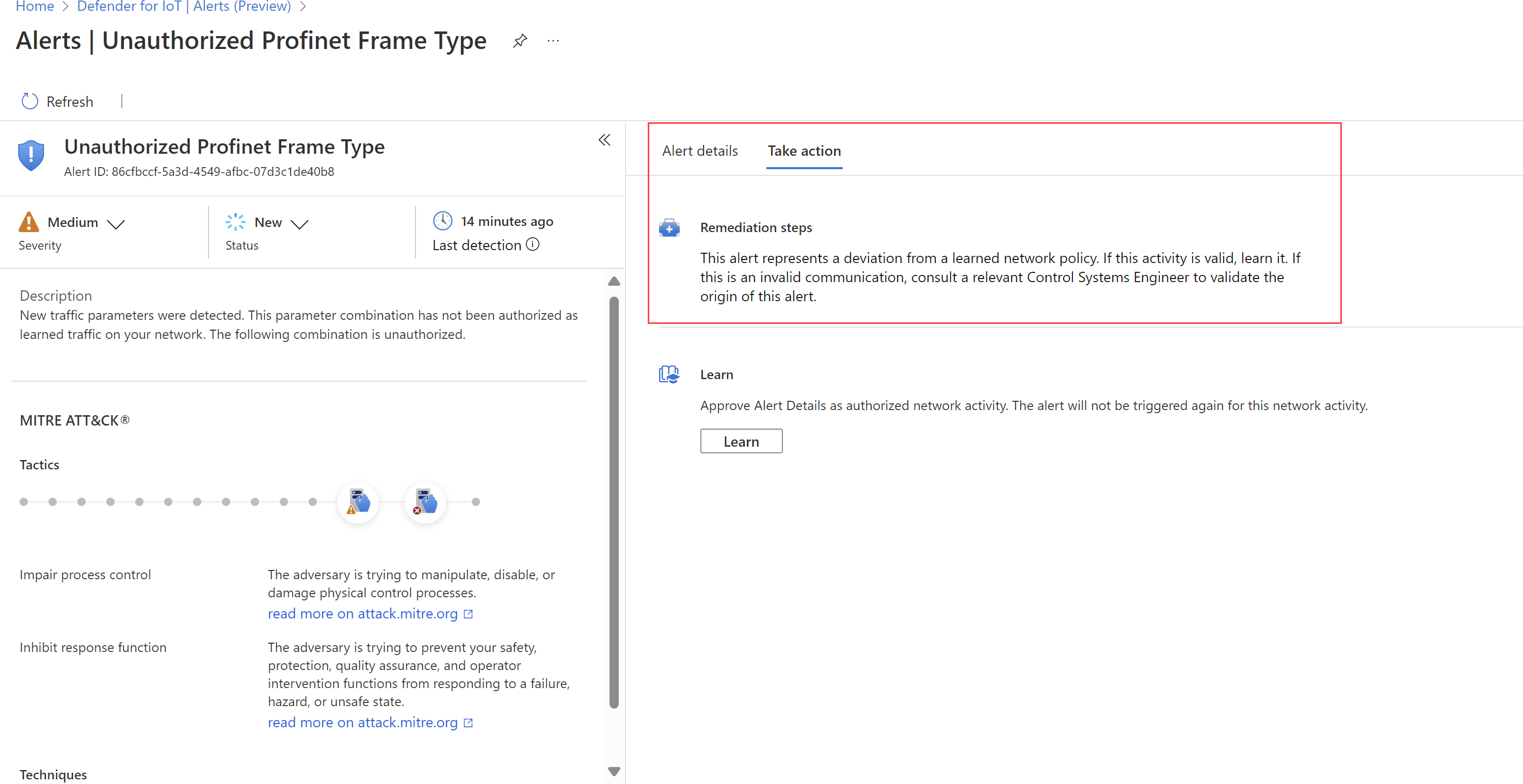

La página de detalles de la alerta proporciona más detalles sobre la alerta y un conjunto de pasos de corrección en la pestaña Realizar acción. Por ejemplo:

Administración del estado y la gravedad de las alertas

Se recomienda actualizar la gravedad de una alerta en Defender para IoT en Azure Portal cuanto la haya clasificado para poder priorizar las alertas de mayor riesgo lo antes posible. Asegúrese de actualizar el estado de la alerta tras realizar los pasos de corrección para que se registre el progreso.

Puede actualizar tanto la gravedad como el estado de una sola alerta o de una selección de alertas en bloque.

Obtenga información sobre una alerta para indicar a Defender para IoT que está autorizado el tráfico de red detectado. Las alertas aprendidas no se desencadenarán de nuevo la próxima vez que se detecte el mismo tráfico en la red. El aprendizaje solo se admite para determinadas alertas y el desaprendizaje solo se admite desde el sensor de red de OT.

Para obtener más información, consulte Estados y opciones de clasificación de las alertas.

Para administrar una sola alerta:

- En Defender para IoT en Azure Portal, seleccione la página Alertas a la izquierda y, después, seleccione una alerta en la cuadrícula.

- En el panel de detalles de la derecha o en una página de detalles de alerta, seleccione el nuevo estado o gravedad.

Para administrar varias alertas de forma masiva:

- En Defender para IoT en Azure Portal, seleccione la página Alertas a la izquierda y, después, seleccione las alertas que desea modificar en la cuadrícula.

- Use las opciones

Cambiar estado o

Cambiar estado o  Cambiar gravedad en la barra de herramientas para actualizar el estado o la gravedad de todas las alertas seleccionadas.

Cambiar gravedad en la barra de herramientas para actualizar el estado o la gravedad de todas las alertas seleccionadas.

Para aprender una o varias alertas:

En Defender para IoT en Azure Portal, seleccione la página Alertas a la izquierda y realice una de las acciones siguientes:

- Seleccione una o varias alertas que se puedan aprender en la cuadrícula y, después, seleccione

Aprender en la barra de herramientas.

Aprender en la barra de herramientas. - En la página de detalles de una alerta, en la pestaña Realizar acción, seleccione Aprender.

- Seleccione una o varias alertas que se puedan aprender en la cuadrícula y, después, seleccione

Acceso a los datos de PCAP de las alertas

Es posible que quiera acceder a archivos de tráfico sin procesar, también conocidos como archivos de captura de paquetes o archivos PCAP, como parte de su investigación. Si es ingeniero de seguridad de SOC u OT, acceda a los archivos PCAP directamente desde Azure Portal para acelerar su investigación.

Para acceder a los archivos de tráfico sin procesar de una alerta, seleccione Descargar PCAP en la esquina superior izquierda de la página de detalles de la alerta.

Por ejemplo:

El portal solicita el archivo al sensor que ha detectado la alerta y lo descarga en su almacenamiento de Azure.

La descarga del archivo PCAP puede tardar varios minutos, dependiendo de la calidad de la conectividad del sensor.

Exportación de alertas a un archivo CSV

Es posible que quiera exportar una selección de alertas a un archivo CSV para compartirlas y crear informes sin conexión.

En Defender para IoT, en Azure Portal, seleccione la página Alertas a la izquierda.

Use el cuadro de búsqueda y las opciones de filtro para mostrar solo las alertas que quiere exportar.

En la barra de herramientas situada encima de la cuadrícula, seleccione Exportar>Confirmar.

Se generará el archivo y se le pedirá que lo guarde de forma local.