Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Este tutorial le guía por el proceso de implementación de WebLogic Server (WLS) con Azure Application Gateway.

El equilibrio de carga es una parte esencial de la migración del clúster de Oracle WebLogic Server a Azure. La solución más sencilla es usar la compatibilidad integrada con Azure Application Gateway. App Gateway se incluye como parte de la compatibilidad del clúster de WebLogic en Azure. Para obtener información general sobre la compatibilidad con clústeres de WebLogic en Azure, consulte ¿Qué es Oracle WebLogic Server en Azure?.

En este tutorial, aprenderá a:

- Elección de cómo proporcionar el certificado TLS/SSL a App Gateway

- Implementación de WebLogic Server con Azure Application Gateway en Azure

- Validación correcta de la implementación de WLS y App Gateway

Prerrequisitos

OpenSSL en un equipo que ejecuta un entorno de línea de comandos similar a UNIX.

Aunque podría haber otras herramientas disponibles para la administración de certificados, en este tutorial se usa OpenSSL. Puede encontrar OpenSSL agrupado con muchas distribuciones GNU/Linux, como Ubuntu.

Una suscripción de Azure activa.

- Si no tiene una suscripción de Azure, cree una cuenta gratuita.

La capacidad de implementar el clúster configurado de WebLogic Server en máquinas virtuales de Azure que se describe en ¿Qué son las soluciones para ejecutar Oracle WebLogic Server en Azure Virtual Machines? Las otras ofertas de máquina virtual (VM) no admiten la integración automática de Azure Application Gateway. Los pasos de este artículo solo se aplican a las ofertas que admiten la integración automática de Azure Application Gateway.

Nota

La oferta de WLS en Azure Kubernetes Service (AKS) tiene compatibilidad completa con Azure Application Gateway. Para más información, consulte Implementación de una aplicación Java con WebLogic Server en un clúster de Azure Kubernetes Service (AKS).

Contexto de migración

Estos son algunos aspectos que se deben tener en cuenta sobre la migración de instalaciones WLS locales y Azure Application Gateway. Aunque los pasos de este tutorial son la manera más fácil de mantener un equilibrador de carga delante del clúster de WLS en Azure, hay muchas otras maneras de hacerlo. En esta lista se muestran algunas otras cosas que se deben tener en cuenta.

- Si tiene una solución de equilibrio de carga existente, asegúrese de que Azure Application Gateway cumple o supera sus funcionalidades. Para obtener un resumen de las funcionalidades de Azure Application Gateway en comparación con otras soluciones de equilibrio de carga de Azure, consulte Introducción a las opciones de equilibrio de carga en Azure.

- Si la solución de equilibrio de carga existente proporciona protección de seguridad frente a vulnerabilidades y vulnerabilidades comunes, Application Gateway satisface sus necesidades. El firewall de aplicaciones web (WAF) integrado de Application Gateway implementa los conjuntos de reglas principales OWASP (Open Web Application Security Project). Para obtener más información sobre la compatibilidad con WAF en Application Gateway, consulte la sección sobre Web Application Firewall de Características de Azure Application Gateway.

- Si la solución de equilibrio de carga existente requiere cifrado TLS/SSL de un extremo a otro, debe realizar más configuración después de seguir los pasos de esta guía. Consulte la sección Cifrado TLS de un extremo a otro del artículo Introducción a la terminación TLS y a TLS de un extremo a otro con Application Gateway, así como la documentación de Oracle sobre Configuración de SSL en el middleware de Oracle Fusion.

- Si está optimizando para la nube, en esta guía se muestra cómo empezar desde cero con Azure App Gateway y WLS.

- Para obtener una encuesta completa sobre la migración de WebLogic Server a Azure Virtual Machines, consulte Migración de aplicaciones de WebLogic Server a Azure Virtual Machines.

Implementación de WebLogic Server con Application Gateway en Azure

En esta sección se muestra cómo aprovisionar un clúster de WLS con Azure Application Gateway creado automáticamente como equilibrador de carga para los nodos del clúster. Application Gateway usa el certificado TLS/SSL proporcionado para la terminación TLS/SSL. Para más información sobre la terminación TLS/SSL con Application Gateway, consulte Introducción a la terminación TLS y a TLS de un extremo a otro con Application Gateway.

Para crear el clúster de WLS y Application Gateway, siga estos pasos.

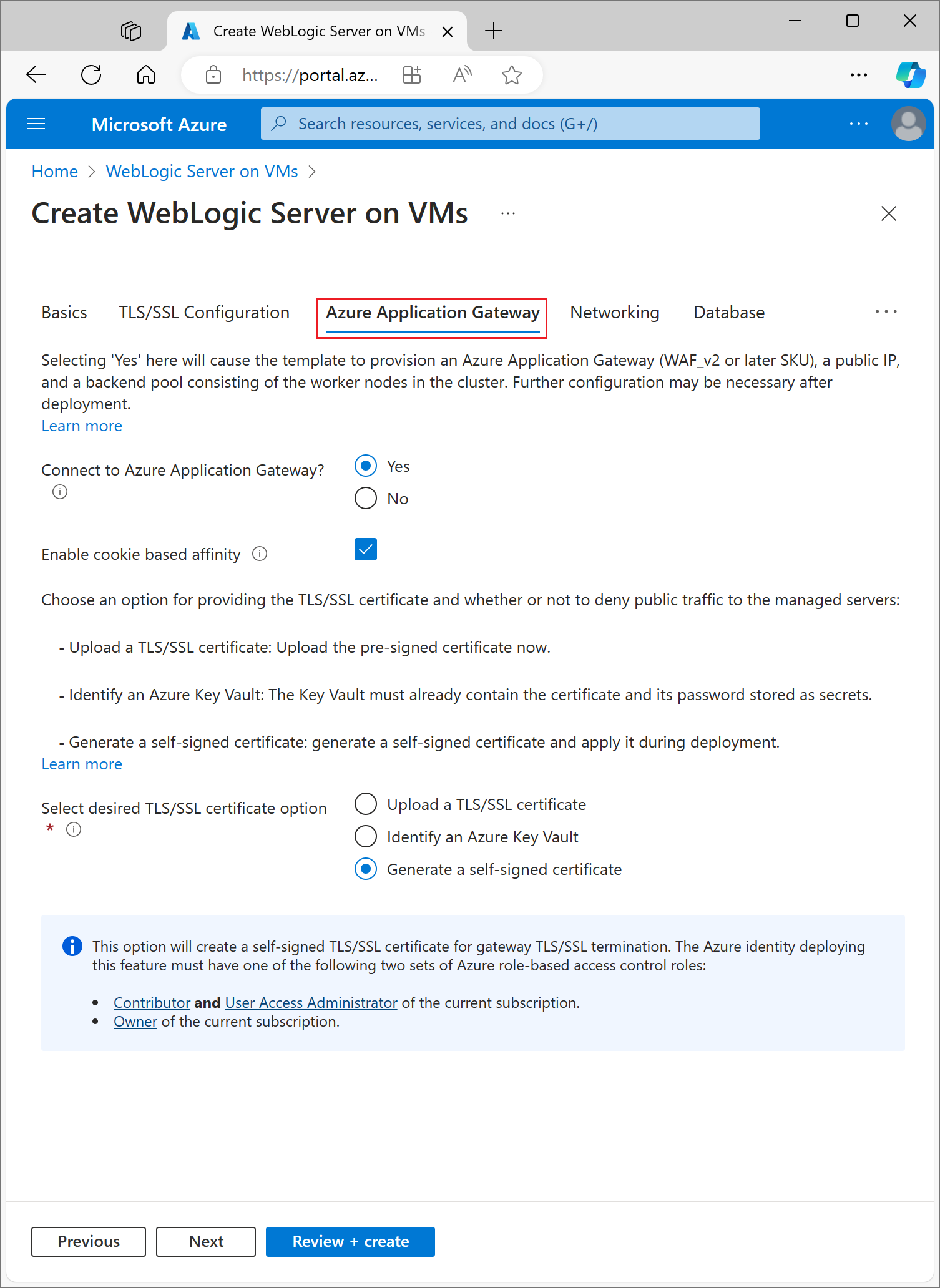

Comience el proceso de implementación de un clúster configurado de WLS como se describe en la documentación de Oracle, pero vuelva a esta página cuando llegue a Azure Application Gateway, como se muestra aquí.

Elección de cómo proporcionar el certificado TLS/SSL a App Gateway

Tiene varias opciones para proporcionar el certificado TLS/SSL a la puerta de enlace de aplicaciones, pero solo puede elegir uno. En esta sección se explica cada opción para que pueda elegir la mejor para la implementación.

Opción uno: Cargar un certificado TLS/SSL

Esta opción es adecuada para cargas de trabajo de producción en las que App Gateway se enfrenta a la red pública de Internet o para las cargas de trabajo de intranet que requieren TLS/SSL. Al elegir esta opción, se aprovisiona automáticamente una instancia de Azure Key Vault para contener el certificado TLS/SSL que usa App Gateway.

Para cargar un certificado TLS/SSL existente firmado, siga estos pasos:

- Siga los pasos del emisor de certificados para crear un certificado TLS/SSL protegido con contraseña y especificar el nombre DNS del certificado. Cómo elegir entre un certificado comodín y un certificado de nombre único queda fuera del alcance de este documento. Cualquiera de ellos funciona aquí.

- Exporte el certificado desde el emisor mediante el formato de archivo PFX y descárguelo en el equipo local. Si el emisor no admite la exportación como PFX, existen herramientas para convertir muchos formatos de certificado al formato PFX.

- Rellene completamente el panel Aspectos básicos .

- Seleccione la sección Azure Application Gateway.

- Junto a Connect to Azure Application Gateway (Conectar a Azure Application Gateway), seleccione Sí.

- Seleccione Cargar un certificado TLS/SSL.

- Seleccione, para el campo certificado SSL, el icono del explorador de archivos

. Navegue hasta el certificado en formato PFX descargado y seleccione Abrir. - Escriba la contraseña del certificado en los cuadros Contraseña y Confirmar contraseña.

- Seleccione Siguiente.

- Elija si desea denegar el tráfico público directamente a los nodos de los servidores administrados. Si selecciona Sí, los servidores administrados solo son accesibles a través de App Gateway.

Selección de configuración de DNS

Los certificados TLS/SSL están asociados a un nombre de dominio DNS en el momento en que el emisor de certificados los emite. Siga los pasos de esta sección para configurar la implementación con el nombre DNS del certificado. Debe estar lo suficientemente lejos en la interfaz de usuario de implementación para que ya haya seleccionado un grupo de recursos y una red virtual para la implementación.

Puede usar una zona DNS que ya ha creado o habilitar la implementación para crear una automáticamente. Para obtener información sobre cómo crear una zona DNS, consulte Inicio rápido: Creación de una zona y un registro de Azure DNS mediante Azure Portal.

Uso de una zona DNS de Azure existente

Para usar una zona DNS de Azure existente con App Gateway, siga estos pasos:

- Junto a Configure Custom DNS Alias (Configurar alias de DNS personalizado), seleccione Sí.

- Junto a Usar una zona de Azure DNS existente, seleccione Sí.

- Escriba el nombre de la Zona DNS de Azure junto a Nombre de Zona DNS.

- Escriba el grupo de recursos que contiene la zona DNS de Azure del paso anterior.

Nota

Los nombres de host que defina dentro de la zona DNS deben resolverse públicamente antes de implementar la oferta.

Habilitación de la implementación para crear una nueva zona DNS de Azure

Para crear una zona dns de Azure que se usará con App Gateway, siga estos pasos:

- Junto a Configure Custom DNS Alias (Configurar alias de DNS personalizado), seleccione Sí.

- Junto a Usar una zona de Azure DNS existente, seleccione No.

- Escriba el nombre de la Zona DNS de Azure junto a Nombre de Zona DNS. Se crea una nueva zona DNS en el mismo grupo de recursos que WLS.

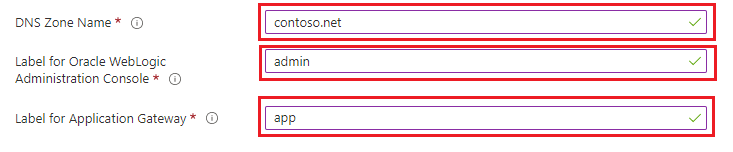

Por último, especifique los nombres de las zonas DNS secundarias. La implementación crea dos zonas DNS secundarias para su uso con WLS: una para la consola de administración y otra para App Gateway. Por ejemplo, si el valor de nombre de zona DNS es contoso.net, puede escribir el administrador y la aplicación como nombres. La consola de administración estaría disponible en admin.contoso.net y la puerta de enlace de aplicaciones estaría disponible en app.contoso.net. No olvide configurar la delegación DNS como se describe en Delegación de zonas DNS con Azure DNS.

Las demás opciones para proporcionar un certificado TLS/SSL a App Gateway se detallan en las secciones siguientes. Si está satisfecho con la opción elegida, puede ir directamente a la sección Continuar con la implementación.

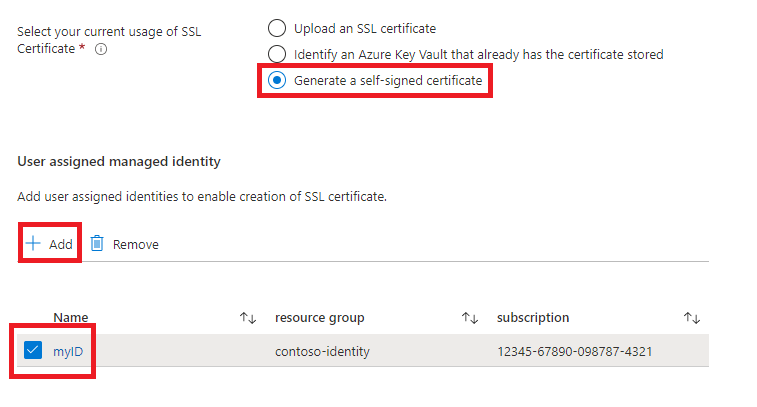

Opción dos: Generación de un certificado autofirmado

Esta opción solo es adecuada para las implementaciones de prueba y desarrollo. Con esta opción, se crean automáticamente una instancia de Azure Key Vault y un certificado autofirmado y el certificado se proporciona a App Gateway.

Para solicitar la implementación para realizar estas acciones, siga estos pasos:

- En la sección Azure Application Gateway, seleccione Generar un certificado autofirmado.

- Seleccione una identidad administrada asignada por el usuario. Esta selección es necesaria para permitir que la implementación cree azure Key Vault y el certificado.

- Si aún no tiene una identidad administrada asignada por el usuario, seleccione Agregar para comenzar el proceso de creación de una.

- Para crear una identidad administrada asignada por el usuario, siga los pasos descritos en la sección Creación de una identidad administrada asignada por el usuario de Crear, enumerar, eliminar o asignar un rol a una identidad administrada asignada por el usuario mediante Azure Portal. Después de seleccionar la identidad administrada asignada por el usuario, asegúrese de que la casilla situada junto a la identidad administrada asignada por el usuario esté activada.

Continuar con la implementación

Ahora puede continuar con los otros aspectos de la implementación de WLS, tal como se describe en la documentación de Oracle. Si está satisfecho con la configuración, seleccione Revisar y crear y, a continuación, Crear.

La implementación puede tardar hasta 15 minutos, en función de las condiciones de red y otros factores.

Validación correcta de la implementación de WLS y App Gateway

En esta sección se muestra una técnica para validar rápidamente la implementación correcta del clúster de WLS y Application Gateway.

Si seleccionó Ir al grupo de recursos y, a continuación, myAppGateway al final de la sección anterior, ahora verá la página de información general de Application Gateway. Si no es así, puede encontrar esta página escribiendo myAppGateway en el cuadro de texto de la parte superior de Azure Portal y seleccionando el correcto que aparece. Asegúrese de seleccionar el que se encuentra en el grupo de recursos que creó para el clúster de WLS. Después, complete los siguientes pasos:

- En el panel izquierdo de la página de información general de myAppGateway, desplácese hacia abajo hasta la sección Supervisión y seleccione Estado del back-end.

- Después de que desaparezca el mensaje que indica cargando, debería ver una tabla en el centro de la pantalla que muestra los nodos del clúster configurados como nodos del grupo de back-end.

- Compruebe que el estado muestra Correcto para cada nodo.

Limpieza de recursos

Si no va a seguir usando el clúster de WLS, elimine Key Vault y el clúster de WLS con los pasos siguientes:

- Visite la página de información general de myAppGateway como se muestra en la sección anterior.

- En la parte superior de la página, en el texto grupo de recursos, seleccione el grupo de recursos.

- Seleccione Eliminar grupo de recursos.

- La entrada se centra en el campo con la etiqueta TYPE THE RESOURCE GROUP NAME( ESCRIBA EL NOMBRE DEL GRUPO DE RECURSOS). Escriba el nombre del grupo de recursos según se solicite.

- Seleccione Eliminar.

Pasos siguientes

Continúe explorando las opciones para ejecutar WLS en Azure.