Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Para conectar la red virtual (VNet) de Azure y la red local mediante Azure ExpressRoute, primero debe crear una puerta de enlace de red virtual. Una puerta de enlace de red virtual tiene dos propósitos: para intercambiar rutas IP entre redes y para enrutar el tráfico de red.

En este artículo se explican los distintos tipos de puerta de enlace, las SKU de puerta de enlace y el rendimiento estimado por SKU. En este artículo también se explica FastPath de ExpressRoute, una característica que permite que el tráfico de red desde la red local omita la puerta de enlace de red virtual para mejorar el rendimiento.

Tipos de puerta de enlace

Al crear una puerta de enlace de red virtual, debe especificar varios valores de configuración. Uno de los valores de configuración necesarios, -GatewayType, especifica si la puerta de enlace se usará para el tráfico VPN o ExpressRoute. Los dos tipos de puerta de enlace son los siguientes:

Vpn: para enviar tráfico cifrado a través de la red pública de Internet, useVpnpara-GatewayType(también denominado VPN Gateway). Las conexiones de sitio a sitio, de punto a sitio y de red virtual a red virtual utilizan VPN Gateway.ExpressRoute: para enviar el tráfico por una conexión privada, useExpressRoutepara-GatewayType(también denominada puerta de enlace de ExpressRoute). Este tipo de puerta de enlace se usa al configurar ExpressRoute.

Cada red virtual solo puede tener una puerta de enlace de red virtual por tipo de puerta de enlace. Por ejemplo, puede tener una puerta de enlace de red virtual que use Vpn para -GatewayTypey otra que use ExpressRoute para -GatewayType.

SKU de puerta de enlace

Al crear una puerta de enlace de red virtual, debe especificar la SKU de puerta de enlace que desea usar. Al seleccionar una SKU de puerta de enlace superior, se asignan más CPU y ancho de banda de red a la puerta de enlace. Como resultado, la puerta de enlace puede admitir un mayor rendimiento de red en la red virtual.

Las puertas de enlace de red virtual de ExpressRoute pueden utilizar las SKU siguientes:

- ERGwScale (versión preliminar)

- Estándar

- HighPerformance

- UltraPerformance

- ErGw1Az

- ErGw2Az

- ErGw3Az

Puede actualizar la puerta de enlace a una SKU de mayor capacidad dentro de la misma familia de SKU, que es puerta de enlace no habilitada para Az o habilitada para Az.

Por ejemplo, puede actualizar:

- Desde una SKU no habilitada para Azure a otra SKU no habilitada para Azure

- De una SKU habilitada para Az a otra SKU habilitada para Az

Para todos los demás escenarios de degradación, debe eliminar y volver a crear la puerta de enlace, lo que conlleva tiempo de inactividad.

Creación de subredes de puerta de enlace

Antes de crear una puerta de enlace de ExpressRoute, debe crear una subred de puerta de enlace. Las máquinas virtuales (VM) y los servicios de puerta de enlace de red virtual usan direcciones IP contenidas en la subred de la puerta de enlace.

Al crear la puerta de enlace de red virtual, las máquinas virtuales de puerta de enlace se implementan en la subred de puerta de enlace y se configuran con la configuración de puerta de enlace de ExpressRoute necesaria. Nunca implemente nada más en la subred de la puerta de enlace. La subred de puerta de enlace debe denominarse "GatewaySubnet" para que funcione correctamente, ya que, al hacerlo, Azure sabe implementar los servicios y las máquinas virtuales de la puerta de enlace de red virtual en esta subred.

Nota

Las rutas definidas por el usuario con un destino 0.0.0.0/0 y grupos de seguridad de red (NSG) en la subred de puerta de enlace no se admiten. Las puertas de enlace con esta configuración no se pueden crear. Las puertas de enlace requieren acceso a los controladores de administración para funcionar correctamente. Propagación de rutas del Protocolo de puerta de enlace de borde (BGP) debe habilitarse en la subred de la puerta de enlace para garantizar la disponibilidad de la puerta de enlace. Si la propagación de rutas BGP está deshabilitada, la puerta de enlace no funcionará.

Los diagnósticos, la ruta de acceso de datos y la ruta de acceso de control pueden verse afectados si una ruta definida por el usuario se superpone con el intervalo de subredes de puerta de enlace o el intervalo IP público de la puerta de enlace.

- No se recomienda implementar Azure DNS Private Resolver en una red virtual que tenga una puerta de enlace de red virtual de ExpressRoute y establezca reglas comodín para dirigir toda la resolución de nombres a un servidor DNS específico. Esta configuración podría provocar problemas de conectividad de administración.

Al crear la subred de puerta de enlace, especifique el número de direcciones IP que contiene la subred. Las direcciones IP de la subred de puerta de enlace se asignan a las máquinas virtuales de puerta de enlace y a los servicios de puerta de enlace. Algunas configuraciones requieren más direcciones IP que otras.

Cuando planee el tamaño de la subred de puerta de enlace, consulte la documentación de la configuración que piensa crear. Por ejemplo, la configuración de coexistencia de ExpressRoute/VPN Gateway requiere una subred de puerta de enlace mayor que la mayoría de las restantes. Además, debe asegurarse de que la subred de puerta de enlace contenga suficientes direcciones IP para dar cabida a posibles configuraciones adicionales.

Se recomienda crear una subred de puerta de enlace de /27 o superior. Si tiene previsto conectar 16 circuitos ExpressRoute a la puerta de enlace, debe crear una subred de puerta de enlace de /26 o superior. Si va a crear una subred de puerta de enlace de pila dual, se recomienda usar también un intervalo IPv6 de /64 o superior. Esta configuración admite la mayoría de las configuraciones.

En el ejemplo de PowerShell de Azure Resource Manager siguiente, se muestra una subred de puerta de enlace con el nombre GatewaySubnet. Puede ver que la notación enrutamiento de interdominios sin clases (CIDR) especifica una /27, lo que permite suficientes direcciones IP para la mayoría de las configuraciones que existen actualmente.

Add-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -AddressPrefix 10.0.3.0/27

Importante

No se admiten grupos de seguridad de red en la subred de puerta de enlace. La asociación de un grupo de seguridad de red a esta subred puede causar que la puerta de enlace de la red virtual (VPN, puerta de enlace de ExpressRoute) deje de funcionar como cabría esperar. Para más información acerca de los grupos de seguridad de red, consulte ¿Qué es un grupo de seguridad de red?

Limitaciones y rendimiento de la puerta de enlace de red virtual

Compatibilidad con características por SKU de puerta de enlace

En la tabla siguiente se muestran las características que admite cada tipo de puerta de enlace y el número máximo de conexiones de circuito ExpressRoute que admite cada SKU de puerta de enlace.

| SKU de puerta de enlace | Coexistencia de VPN Gateway y ExpressRoute | FastPath | Número máximo de conexiones de circuito |

|---|---|---|---|

| SKU estándar/ERGw1Az | Sí | No | 4 |

| SKU de alto rendimiento/ERGw2Az | Sí | No | 8 |

| SKU de ultrarrendimiento/ErGw3AZ | Sí | Sí | 16 |

| ErGwScale (versión preliminar) | Sí | Sí: mínimo 10 unidades de escalado | 4: mínimo 1 unidad de escalado 8: mínimo 2 unidades de escalado 16: mínimo 10 unidades de escalado |

Nota

El número máximo de circuitos ExpressRoute de la misma ubicación de emparejamiento que puede conectarse a la misma red virtual es 4 para todas las puertas de enlace.

Rendimientos estimados por SKU de puerta de enlace

En las tablas siguientes se proporciona información general sobre los distintos tipos de puertas de enlace, sus respectivas limitaciones y sus métricas de rendimiento esperadas.

Límites máximos admitidos

Esta tabla se aplica a los modelos de implementación clásicos y de Azure Resource Manager.

| SKU de puerta de enlace | Megabits por segundo | Paquetes por segundo | Número de máquinas virtuales admitidas en la red virtual 1 | Límite de recuento de flujos | Número de rutas que ha aprendido la puerta de enlace |

|---|---|---|---|---|---|

| Standard/ERGw1Az | 1,000 | 100 000 | 2000 | 200 000 | 4000 |

| Alto rendimiento/ERGw2Az | 2000 | 200 000 | 4500 | 400 000 | 9500 |

| Ultrarrendimiento/ErGw3Az | 10 000 | 1 000 000 | 11 000 | 1 000 000 | 9500 |

| ErGwScale (por unidad de escalado 1-10) | 1000 por unidad de escalado | 100 000 por unidad de escalado | 2000 por unidad de escalado | 100 000 por unidad de escalado | 60 000 totales por puerta de enlace |

| ErGwScale (por unidad de escalado 11-40) | 1000 por unidad de escalado | 200 000 por unidad de escalado | 1000 por unidad de escalado | 100 000 por unidad de escalado | 60 000 totales por puerta de enlace |

1 Los valores de la tabla son estimaciones y varían en función del uso de la CPU de la puerta de enlace. Si el uso de la CPU es alto y se supera el número de máquinas virtuales admitidas, la puerta de enlace comenzará a excluir paquetes.

Nota

ExpressRoute puede facilitar hasta 11 000 rutas que abarcan espacios de direcciones de red virtual, redes locales y cualquier conexión de emparejamiento de red virtual pertinente. Para garantizar la estabilidad de la conexión de ExpressRoute, absténgase de propagar más de 11 000 rutas a ExpressRoute. El número máximo de rutas anunciadas por la puerta de enlace es de 1000 rutas.

Importante

- El rendimiento de la aplicación depende de varios factores, como la latencia de un extremo a otro y el número de flujos de tráfico que abre la aplicación. Los números de la tabla representan el límite superior que teóricamente la aplicación puede alcanzar en un entorno ideal. Además, se realizan el mantenimiento rutinario del host y del sistema operativo en la puerta de enlace de red virtual de ExpressRoute para mantener la confiabilidad del servicio. Durante un período de mantenimiento, se reduce la capacidad del plano de control y la ruta de acceso de datos de la puerta de enlace.

- Durante períodos de mantenimiento, podría experimentar problemas de conectividad intermitentes con los recursos de punto de conexión privado.

- ExpressRoute admite un tamaño máximo de paquete TCP y UDP de 1400 bytes. Un tamaño del paquete mayor que 1400 bytes se fragmentará.

- Azure Route Server puede admitir hasta 4000 máquinas virtuales. Este límite incluye a las máquinas virtuales en redes virtuales que son del mismo nivel. Para obtener más información, consulte Limitaciones del servidor de rutas Azure Route Server.

- Los valores de la tabla anterior representan los límites en cada SKU de puerta de enlace.

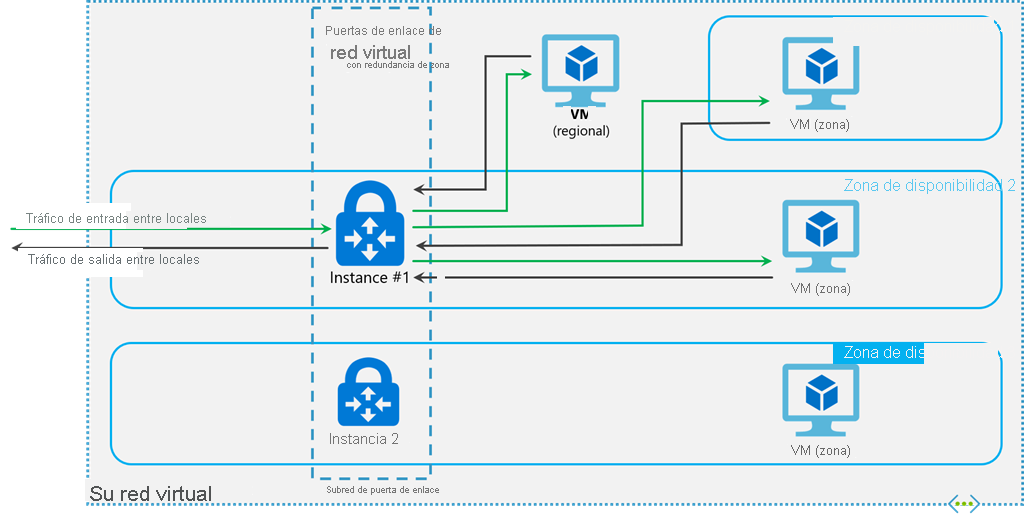

SKU de puerta de enlace con redundancia de zona

También puede implementar puertas de enlace de ExpressRoute en zonas de disponibilidad de Azure. La separación física y lógica de las puertas de enlace en zonas de disponibilidad ayuda a proteger la conectividad de red local con Azure de errores de nivel de zona.

Las puertas de enlace con redundancia de zona utilizan nuevas SKU de puerta de enlace específicas para las puertas de enlace de ExpressRoute:

- ErGw1AZ

- ErGw2AZ

- ErGw3AZ

- ErGwScale (versión preliminar)

Puerta de enlace escalable de ExpressRoute (versión preliminar)

La SKU de puerta de enlace de red virtual ErGwScale le permite lograr conectividad de 40 Gbps a máquinas virtuales y puntos de conexión privados en la red virtual. Esta SKU permite establecer una unidad de escalado mínima y máxima para la infraestructura de puerta de enlace de red virtual, que se escala automáticamente en función del ancho de banda activo o el recuento de flujos. También puede establecer una unidad de escalado fija para mantener una conectividad constante a un valor de ancho de banda deseado. ErGwScale será con redundancia de zona de forma predeterminada en regiones de Azure que admiten zonas de disponibilidad.

ErGwScale está disponible en la mayoría de las regiones, excepto en las siguientes regiones:

- Sudeste de Asia

- Centro de Bélgica

- Centro de Chile

- Norte de Europa

- Oeste de Europa

- Centro-oeste de Alemania

- India central

- India occidental

- Noroeste de Israel

- Japón Oriental

- Oeste de Malasia

- Centro de Qatar

- Centro de España

- Centro de Suecia

- Norte de Suiza

- Noroeste de Taiwán

- Sur de Reino Unido

- Centro de Estados Unidos

- Este de EE. UU. 2

- Norte de Reino Unido

- Sur de EE. UU.

- Sur de EE. UU. 2

- Sureste de EE. UU. 3

- Oeste de EE. UU.

- Oeste de EE. UU. 2

- Oeste de EE. UU. 3

Escalado automático frente a unidad de escalado fijo

La infraestructura de puerta de enlace de red virtual se escala automáticamente entre la unidad de escalado mínima y máxima que configure, en función del uso del ancho de banda o del recuento de flujos. Las operaciones de escalado pueden tardar hasta 30 minutos en completarse. Si desea lograr una conectividad fija con un valor de ancho de banda específico, puede configurar una unidad de escalado fija estableciendo la unidad de escalado mínima y la unidad de escalado máxima en el mismo valor.

Limitaciones

- IP básica: ErGwScale no admite la SKU de la IP básica. Debe usar una SKU ip estándar para configurar ErGwScale.

- Unidades de escalado mínimas y máximas: es posible configurar la unidad de escalado para ErGwScale entre 1 y 40. La unidad de escalado mínima no puede ser inferior a 1 y la unidad de escalado máxima no puede ser superior a 40.

- Escenarios de migración: no es posible migrar de Standard/ErGw1Az o HighPerf/ErGw2Az/UltraPerf/ErGw3Az a ErGwScale en la versión preliminar.

Precios

ErGwScale es gratuito durante la versión preliminar. Para más información sobre los precios de ExpressRoute, consulte Precios de Azure ExpressRoute.

Rendimiento admitido por unidad de escalado

| Unidad de escalado | Ancho de banda (Gbps) | Paquetes por segundo | Conexiones por segundo | Número máximo de conexiones de máquina virtual 1 | Número máximo de flujos |

|---|---|---|---|---|---|

| 1-10 | 1 | 100,000 | 7,000 | 2,000 | 100,000 |

| 11-40 | 1 | 200,000 | 7,000 | 1,000 | 100,000 |

Rendimiento de ejemplo con unidad de escalado

| Unidad de escalado | Ancho de banda (Gbps) | Paquetes por segundo | Conexiones por segundo | Número máximo de conexiones de máquina virtual 1 | Número máximo de flujos |

|---|---|---|---|---|---|

| 10 | 10 | 1,000,000 | 70,000 | 20,000 | 1,000,000 |

| 20 | 20 | 2,000,000 | 140,000 | 30,000 | 2,000,000 |

| 40 | 40 | 8,000,000 | 280,000 | 50,000 | 4,000,000 |

1 El número máximo de conexiones de máquina virtual se escala de forma diferente más allá de 10 unidades de escalado. Las primeras 10 unidades de escalado proporcionan capacidad para 2000 máquinas virtuales por unidad de escalado. Las unidades de escalado 11 y posteriores proporcionan una capacidad de VM adicional de 1000 por unidad de escalado.

Conectividad de VNet a VNet y de VNet a Virtual WAN

De forma predeterminada, la conectividad entre redes virtuales y redes virtuales a virtual-WAN está deshabilitada a través de un circuito ExpressRoute para todas las SKU de puerta de enlace. Para habilitar esta conectividad, debe configurar la puerta de enlace de red virtual de ExpressRoute para permitir este tráfico. Para más información, consulte la guía acerca de conectividad de red virtual a través de ExpressRoute. Para habilitar este tráfico, consulte Habilitación de la conectividad de VNet a VNet o de VNet a Virtual WAN a través de ExpressRoute.

FastPath

La puerta de enlace de red virtual de ExpressRoute está diseñada para intercambiar rutas de red y enrutar el tráfico de red. FastPath está diseñado para mejorar el rendimiento de la ruta de acceso de datos entre la red local y la red virtual. Cuando FastPath está habilitado, envía el tráfico de red directamente a las máquinas virtuales de la red virtual y pasa la puerta de enlace.

Para obtener más información sobre FastPath, incluidas las limitaciones y los requisitos, consulte Acerca de FastPath.

Conectividad a puntos de conexión privados

La puerta de enlace de red virtual de ExpressRoute facilita la conectividad a los puntos de conexión privados implementados en la misma red virtual que la puerta de enlace de red virtual y entre pares de red virtual.

Importante

- La capacidad del plano de control y el rendimiento para la conectividad a los recursos de punto de conexión privado podría reducirse a la mitad en comparación con la conectividad con los recursos de punto de conexión no privados.

- Durante períodos de mantenimiento, podría experimentar problemas de conectividad intermitentes con los recursos de punto de conexión privado.

- Debe asegurarse de que esa configuración local, incluyendo la configuración del enrutador y del firewall, es correcta para garantizar que los paquetes de la tupla IP 5 usan un único próximo salto (enrutador Microsoft Enterprise Edge) a menos que se produzca un evento de mantenimiento. Si el firewall local o la configuración del enrutador están causando la misma tupla IP 5 para cambiar con frecuencia los próximo saltos, experimentará problemas de conectividad.

Conectividad de punto de conexión privado y eventos de mantenimiento planeado

La conectividad del punto de conexión privado es con estado. Cuando se establece una conexión a un punto de conexión privado a través del emparejamiento privado de ExpressRoute, las conexiones entrantes y salientes se enrutan a través de una de las instancias de back-end de la infraestructura de puerta de enlace. Durante un evento de mantenimiento, las instancias de back-end de la infraestructura de puerta de enlace de red virtual se reinician de una en una, lo que podría provocar problemas de conectividad intermitentes.

Para evitar o minimizar los problemas de conectividad con puntos de conexión privados durante las actividades de mantenimiento, se recomienda establecer el valor de tiempo de espera de TCP entre 15 y 30 segundos en las aplicaciones locales. Pruebe y configure el valor óptimo en función de los requisitos de la aplicación.

API de REST y cmdlets de PowerShell

Consulte las páginas siguientes para obtener más recursos técnicos y requisitos de sintaxis específicos al usar las API de REST y los cmdlets de PowerShell para las configuraciones de puerta de enlace de red virtual:

| Clásico | Resource Manager |

|---|---|

| PowerShell | PowerShell |

| REST API | REST API |

Conectividad de VNet a VNet

De forma predeterminada, la conectividad entre redes virtuales se habilita cuando se vinculan varias redes virtuales al mismo circuito ExpressRoute. No se recomienda usar el circuito ExpressRoute para la comunicación entre redes virtuales. En su lugar, se recomienda usar el emparejamiento de red virtual. Para obtener más información sobre por qué no se recomienda la conectividad de red virtual a red virtual a través de ExpressRoute, consulte Conectividad entre redes virtuales a través de ExpressRoute.

Emparejamiento de redes virtuales de Azure

Una red virtual con una puerta de enlace de ExpressRoute puede tener emparejamiento de red virtual con hasta 500 otras redes virtuales. El emparejamiento de redes virtuales sin una puerta de enlace de ExpressRoute puede tener una limitación de emparejamiento más alta.

Contenido relacionado

Para obtener más información sobre las configuraciones de conexión disponibles, consulte Información general de ExpressRoute.

Para más información sobre cómo crear puertas de enlace de ExpressRoute, consulte Creación de una puerta de enlace de red virtual para ExpressRoute.

Para obtener más información sobre cómo implementar ErGwScale, consulte Configuración de una puerta de enlace de red virtual para ExpressRoute con Azure Portal.

Para más información acerca de cómo configurar puertas de enlace con redundancia de zona, consulte Crear una puerta de enlace de red virtual con redundancia de zona.

Para obtener más información sobre FastPath, consulte Acerca de FastPath.