Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describe la característica de conexiones de datos en Administración de superficie expuesta a ataques externos de Microsoft Defender.

Información general

Administración de superficie expuesta a ataques externos de Microsoft Defender ahora ofrece conexiones de datos para ayudarle a integrar sin problemas los datos de la superficie expuesta a ataques en otras soluciones de Microsoft para complementar los flujos de trabajo existentes con nuevas conclusiones. Debe obtener datos de Administración de superficie expuesta a ataques externos de Microsoft Defender en las otras herramientas de seguridad que use con fines de corrección para hacer el mejor uso de los datos de la superficie expuesta a ataques.

El conector de datos envía datos de recursos de Administración de superficie expuesta a ataques externos de Microsoft Defender a dos plataformas: Log Analytics y Azure Data Explorer. Debe exportar datos de Administración de superficie expuesta a ataques externos de Microsoft Defender a cualquiera de las herramientas. Las conexiones de datos están sujetas al modelo de precios para cada plataforma respectiva.

Log Analytics proporciona información de seguridad y administración de eventos y funcionalidades de orquestación, automatización y respuesta de seguridad. La información de información o recursos de Administración de superficie expuesta a ataques externos de Microsoft Defender se puede usar en Log Analytics para enriquecer los flujos de trabajo existentes con otros datos de seguridad. Esta información puede complementar la información de configuración y firewall, la inteligencia sobre amenazas y los datos de cumplimiento para proporcionar visibilidad de la infraestructura orientada a externa en la red abierta de Internet.

Puede:

- Cree o enriquezca incidentes de seguridad.

- Cree cuadernos de estrategias de investigación.

- Entrene algoritmos de aprendizaje automático.

- Desencadenar acciones de corrección.

Azure Data Explorer es una plataforma de análisis de macrodatos que le ayuda a analizar grandes volúmenes de datos de varios orígenes con funcionalidades de personalización flexibles. Los datos de información y recursos de Administración de superficie expuesta a ataques externos de Microsoft Defender se pueden integrar para usar las funcionalidades de visualización, consulta, ingesta y administración dentro de la plataforma.

Tanto si va a crear informes personalizados con Power BI como si busca recursos que coinciden con consultas KQL precisas, la exportación de datos de Administración de superficie expuesta a ataques externos de Microsoft Defender a Azure Data Explorer le permite usar los datos de la superficie expuesta a ataques con un potencial de personalización sin fin.

Opciones de contenido de datos

Las conexiones de datos de Administración de superficie expuesta a ataques externos de Microsoft Defender ofrecen la capacidad de integrar dos tipos diferentes de datos de superficie expuesta a ataques en la herramienta que prefiera. Puede optar por migrar datos de recursos, información de superficie expuesta a ataques o ambos tipos de datos. Los datos de recursos proporcionan detalles pormenorizados sobre todo el inventario. Las conclusiones de la superficie expuesta a ataques proporcionan información procesable inmediatamente en función de los paneles de Administración de superficie expuesta a ataques externos de Microsoft Defender.

Para presentar con precisión la infraestructura que más importa a su organización, ambas opciones de contenido solo incluyen activos en estado de inventario Aprobado.

Datos de recursos: la opción de datos de recursos envía datos sobre todos los recursos de inventario a la herramienta que prefiera. Esta opción es mejor para los casos de uso en los que los metadatos subyacentes pormenorizados son clave para la integración de Administración de superficie expuesta a ataques externos de Microsoft Defender. Algunos ejemplos son Microsoft Sentinel o informes personalizados en Azure Data Explorer. Puede exportar contexto de alto nivel en cada recurso de inventario y detalles pormenorizados específicos del tipo de recurso concreto.

Esta opción no proporciona información predeterminada sobre los recursos. En su lugar, ofrece una amplia cantidad de datos para que pueda encontrar la información personalizada que más le interesa.

Información sobre la superficie expuesta a ataques: la información de la superficie expuesta a ataques proporciona un conjunto accionable de resultados en función de la información clave que se proporciona a través de paneles de Administración de superficie expuesta a ataques externos de Microsoft Defender. Esta opción proporciona metadatos menos granulares en cada recurso. Clasifica los recursos en función de la información correspondiente y proporciona el contexto de alto nivel necesario para investigar más. Esta opción es ideal si desea integrar estas conclusiones predeterminadas en flujos de trabajo de informes personalizados con datos de otras herramientas.

Información general sobre la configuración

En esta sección se presenta información general sobre la configuración.

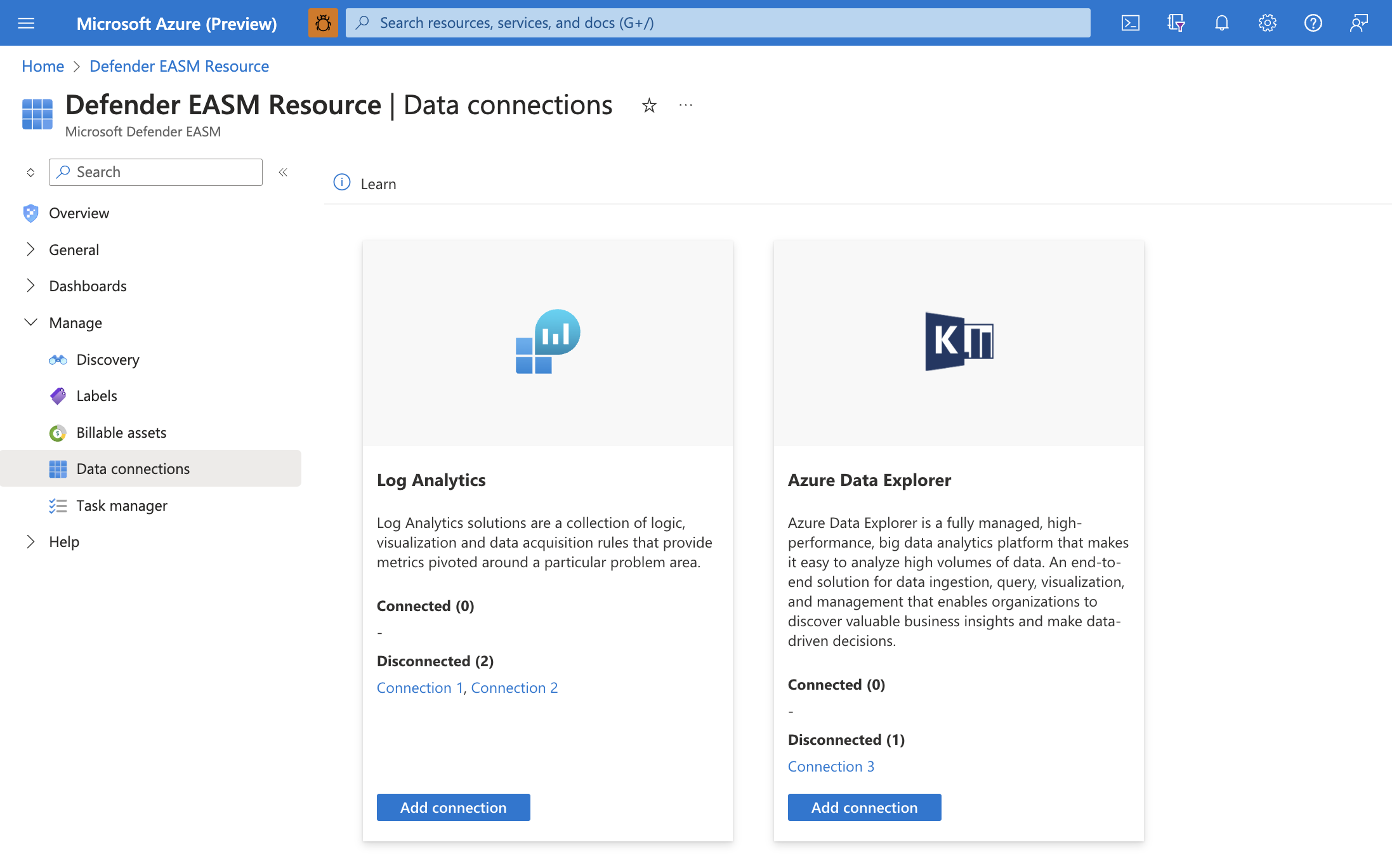

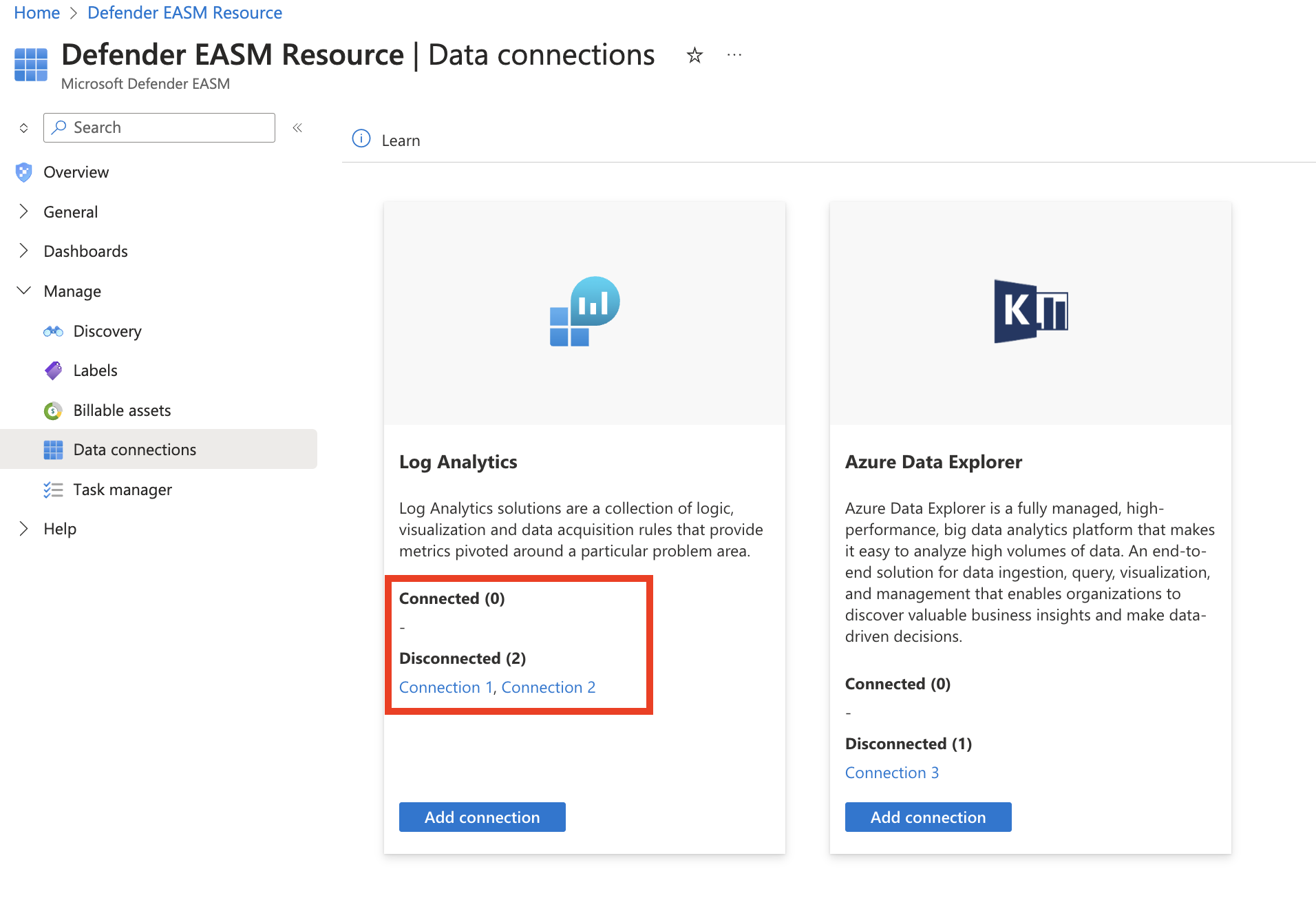

Acceso a conexiones de datos

En el panel izquierdo del panel de recursos de Administración de superficie expuesta a ataques externos de Microsoft Defender, en Administrar, seleccione Conexiones de datos. En esta página se muestran los conectores de datos para Log Analytics y Azure Data Explorer. Enumera las conexiones actuales y proporciona la opción de agregar, editar o quitar conexiones.

Requisitos previos de conexión

Para crear correctamente una conexión de datos, primero debe asegurarse de que ha completado los pasos necesarios para conceder el permiso de Administración de superficie expuesta a ataques externos de Microsoft Defender a la herramienta que prefiera. Este proceso permite a la aplicación ingerir los datos exportados. También proporciona las credenciales de autenticación necesarias para configurar la conexión.

Nota:

Las conexiones de datos de EASM de Defender no admiten vínculos privados ni redes.

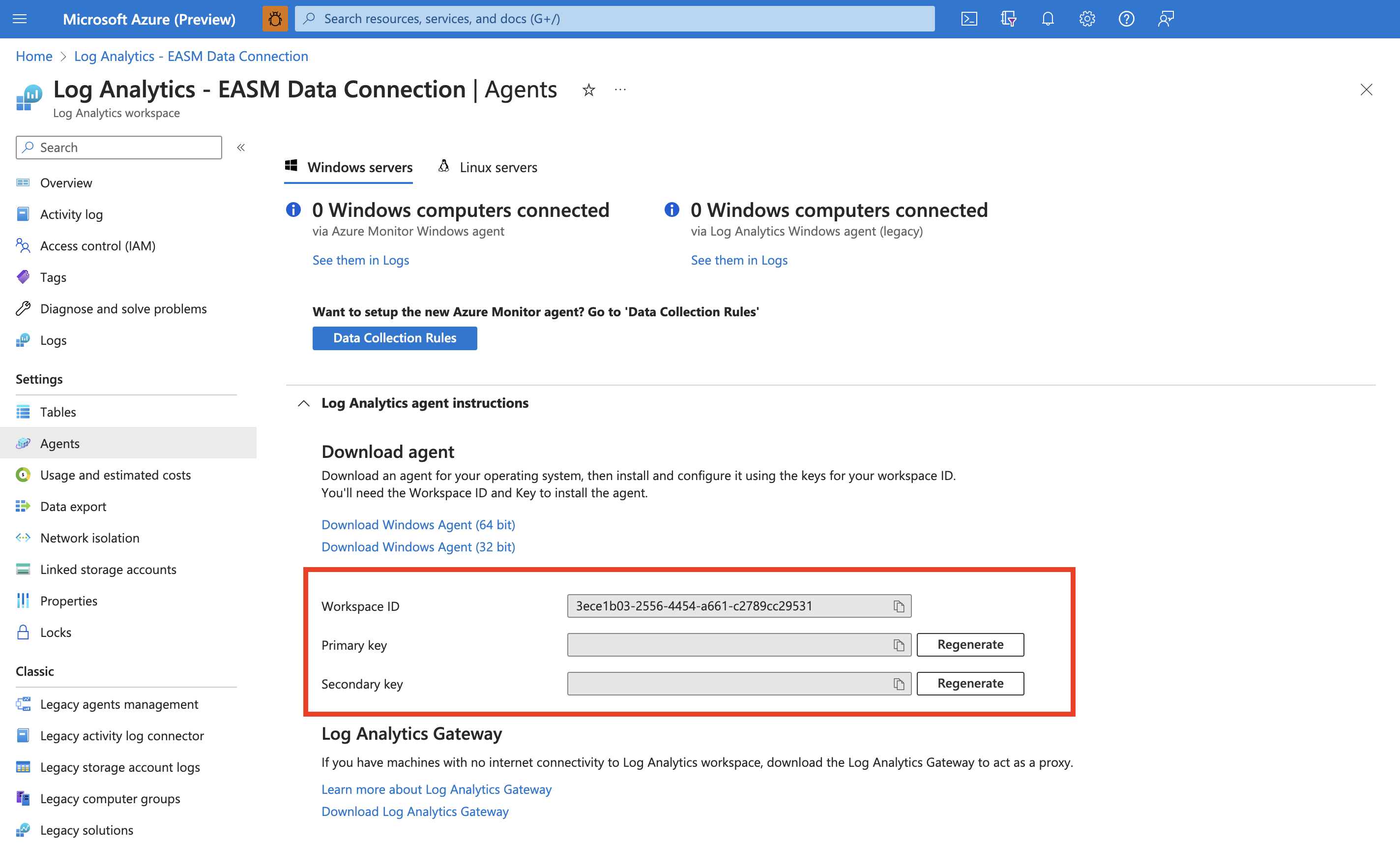

Configuración de permisos de Log Analytics

Abra el área de trabajo de Log Analytics que ingerirá los datos de Administración de superficie expuesta a ataques externos de Microsoft Defender o cree un área de trabajo.

En el panel izquierdo, en Configuración, seleccione Agentes.

Expanda la sección Instrucciones del agente de Log Analytics para ver el identificador del área de trabajo y la clave principal. Estos valores se usan para configurar la conexión de datos.

El uso de esta conexión de datos está sujeto a la estructura de precios de Log Analytics. Para obtener más información, consulte Precios de Azure Monitor.

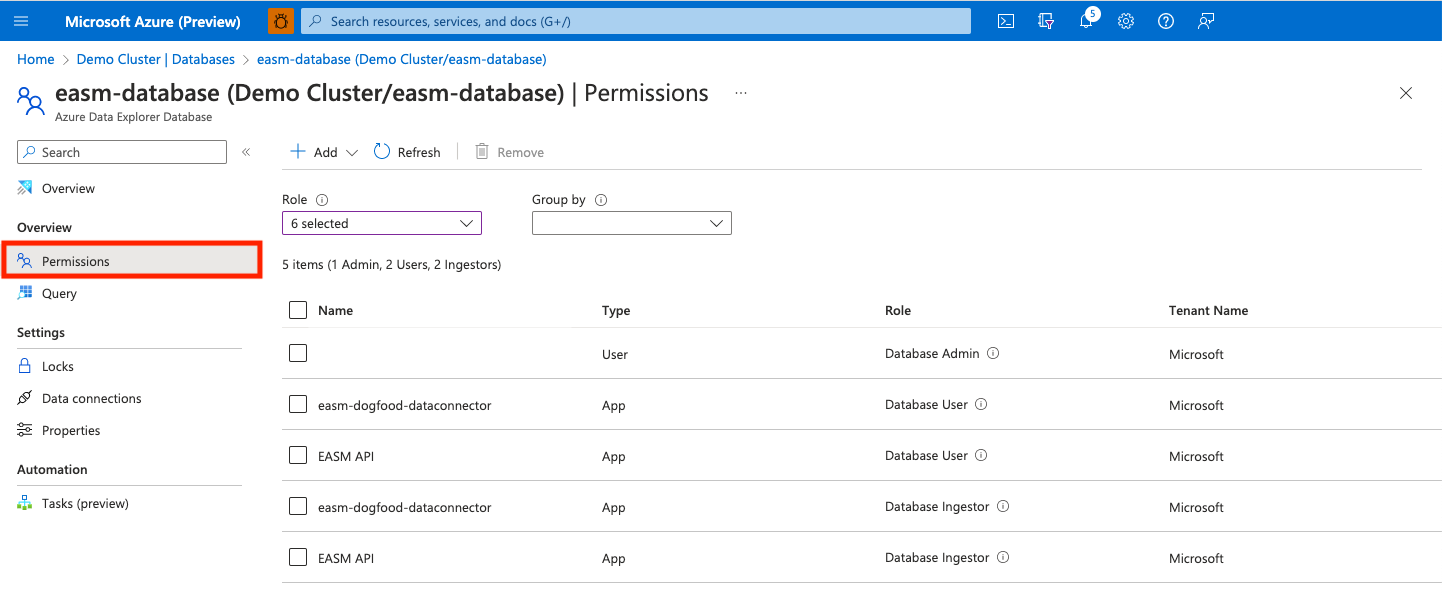

Configuración de permisos de Azure Data Explorer

Asegúrese de que la entidad de servicio de la API de Administración de superficie expuesta a ataques externos de Microsoft Defender tiene acceso a los roles correctos en la base de datos donde desea exportar los datos de la superficie expuesta a ataques. En primer lugar, asegúrese de que el recurso de Administración de superficie expuesta a ataques externos de Microsoft Defender se creó en el inquilino adecuado porque esta acción aprovisiona la entidad de seguridad de la API de Administración de superficie expuesta a ataques externos.

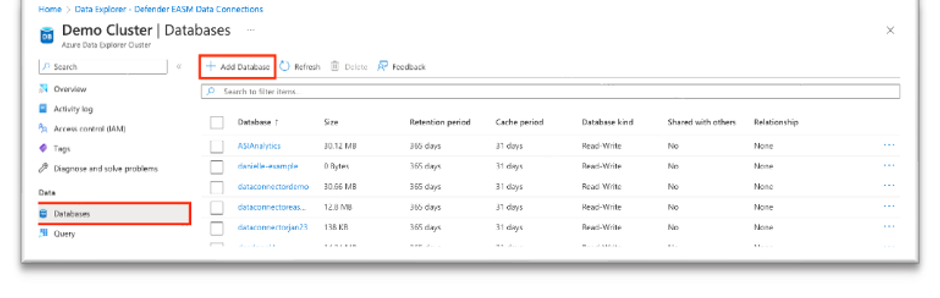

Abra el clúster de Azure Data Explorer que ingerirá los datos de Administración de superficie expuesta a ataques externos de Microsoft Defender o cree un nuevo clúster.

En el panel izquierdo, en Datos, seleccione Bases de datos.

Seleccione Agregar base de datos para crear una base de datos para hospedar los datos de Administración de superficie expuesta a ataques externos de Microsoft Defender.

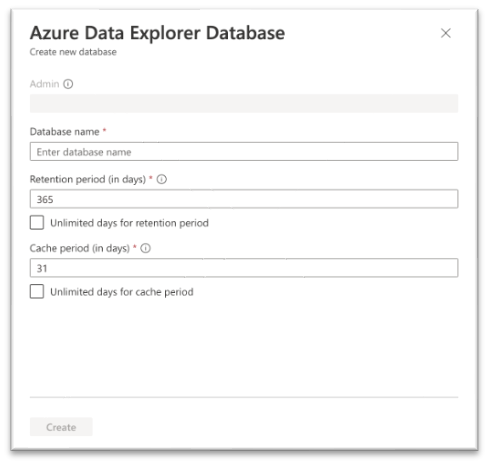

Asigne un nombre a la base de datos, configure períodos de retención y caché y seleccione Crear.

Una vez creada la base de datos de Administración de superficie expuesta a ataques externos de Microsoft Defender, seleccione el nombre de la base de datos para abrir la página de detalles. En el panel izquierdo, en Información general, seleccione Permisos. Para exportar correctamente los datos de Administración de superficie expuesta a ataques externos de Microsoft Defender a Azure Data Explorer, debe crear dos nuevos permisos para la API de Administración de superficie expuesta a ataques externos: usuario e ingestor.

Seleccione Agregar y cree un usuario. Busque API de Administración de superficie expuesta a ataques externos, seleccione el valor y elija Seleccionar.

Seleccione Agregar para crear un ingestor. Siga los mismos pasos descritos anteriormente para agregar la API de Administración de superficie expuesta a ataques externos como un ingestor.

La base de datos ya está lista para conectarse a Administración de superficie expuesta a ataques externos de Microsoft Defender. Necesita el nombre del clúster, el nombre de la base de datos y la región al configurar la conexión de datos.

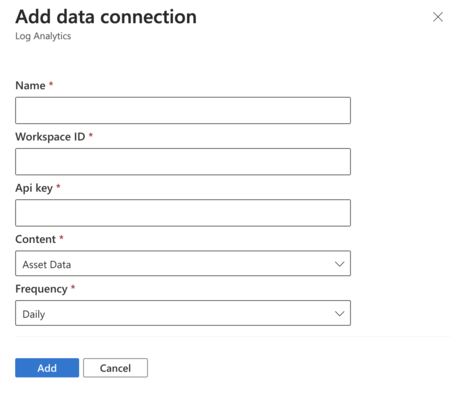

Agregar una conexión de datos

Puede conectar los datos de Administración de superficie expuesta a ataques externos de Microsoft Defender a Log Analytics o Azure Data Explorer. Para ello, seleccione Agregar conexión de la herramienta adecuada en la página Conexiones de datos.

Se abre un panel de configuración en el lado derecho de la página Conexiones de datos. Los siguientes campos son necesarios para cada herramienta correspondiente.

Log Analytics

Nombre: escriba un nombre para esta conexión de datos.

Id. de área de trabajo: escriba el identificador del área de trabajo de la instancia de Log Analytics donde desea exportar datos de Administración de superficie expuesta a ataques externos de Microsoft Defender.

Clave de API: escriba la clave de API para la instancia de Log Analytics.

Contenido: seleccione esta opción para integrar datos de recursos, información sobre la superficie expuesta a ataques o ambos conjuntos de datos.

Frecuencia: seleccione la frecuencia que usa la conexión de Administración de superficie expuesta a ataques externos de Microsoft Defender para enviar datos actualizados a la herramienta que prefiera. Las opciones disponibles son diarias, semanales y mensuales.

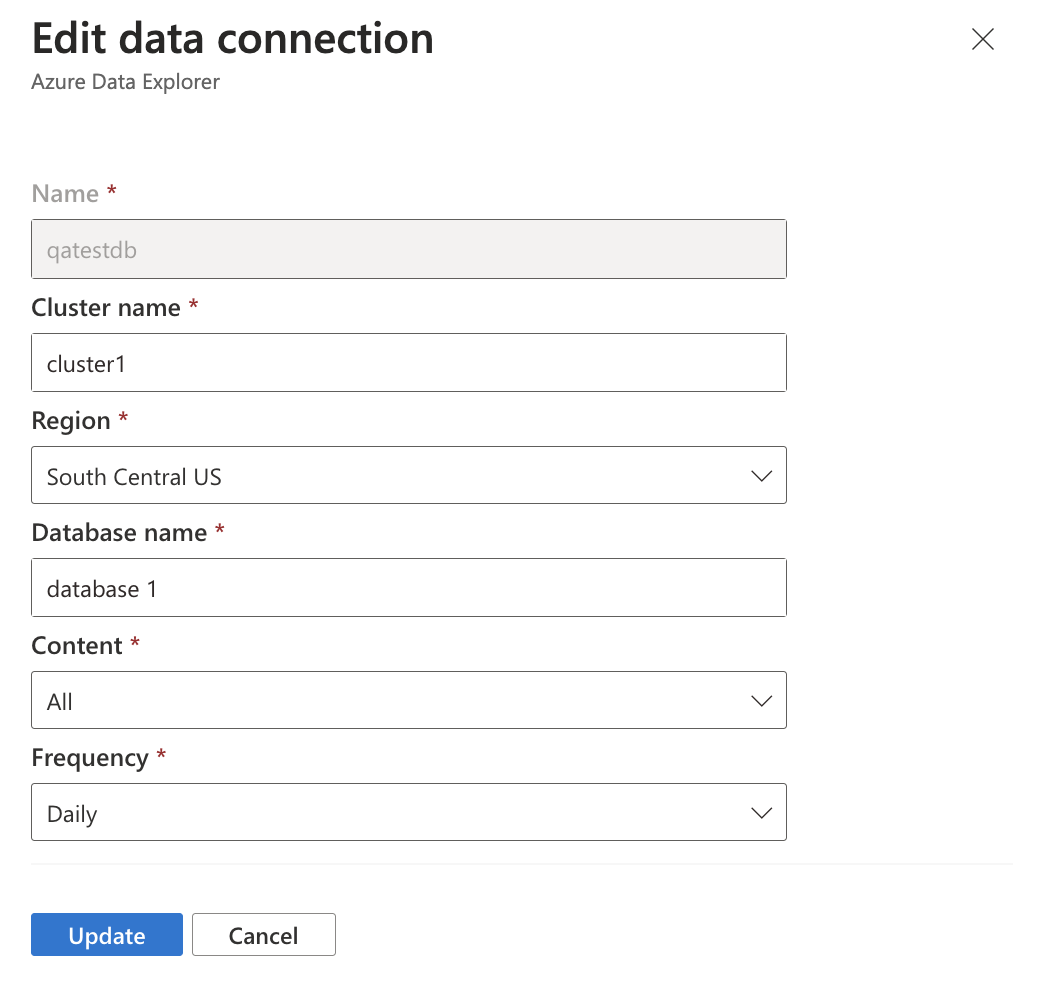

Azure Data Explorer

Nombre: escriba un nombre para esta conexión de datos.

Nombre del clúster: escriba el nombre del clúster de Azure Data Explorer donde desea exportar datos de Administración de superficie expuesta a ataques externos de Microsoft Defender.

Región: escriba la región del clúster de Azure Data Explorer.

Nombre de la base de datos: escriba el nombre de la base de datos deseada.

Contenido: seleccione esta opción para integrar datos de recursos, información sobre la superficie expuesta a ataques o ambos conjuntos de datos.

Frecuencia: seleccione la frecuencia que usa la conexión de Administración de superficie expuesta a ataques externos de Microsoft Defender para enviar datos actualizados a la herramienta que prefiera. Las opciones disponibles son diarias, semanales y mensuales.

Una vez configurados todos los campos, seleccione Agregar para crear la conexión de datos. En este momento, la página Conexiones de datos muestra un mensaje emergente que indica que el recurso se creó correctamente. En 30 minutos, los datos comienzan a rellenarse. Una vez creadas las conexiones, se muestran en la herramienta correspondiente en la página principal Conexiones de datos.

Edición o eliminación de una conexión de datos

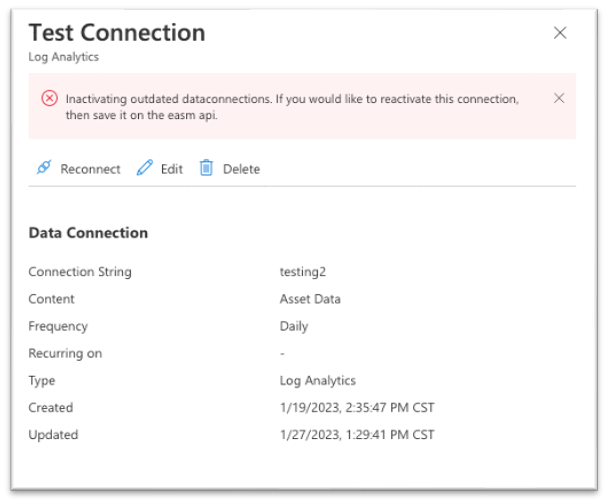

Puede editar o eliminar una conexión de datos. Por ejemplo, puede observar que una conexión aparece como Desconectado. En este caso, debe volver a escribir los detalles de configuración para corregir el problema.

Para editar o eliminar una conexión de datos:

Seleccione la conexión adecuada de la lista de la página principal de Conexiones de datos.

Se abre una página que proporciona más datos sobre la conexión. Muestra las configuraciones que eligió al crear la conexión y los mensajes de error. También verá los siguientes datos:

Periódica: el día de la semana o el mes que Administración de superficie expuesta a ataques externos de Microsoft Defender envía datos actualizados a la herramienta conectada.

Creada: fecha y hora en que se creó la conexión de datos.

Actualizada: fecha y hora en que se actualizó por última vez la conexión de datos.

Desde esta página, puede volver a conectar, editar o eliminar la conexión de datos.

- Volver a conectar: intenta validar la conexión de datos sin cambios en la configuración. Esta opción es mejor si validó las credenciales de autenticación usadas para la conexión de datos.

- Editar: permite cambiar la configuración de la conexión de datos.

- Eliminar: elimina la conexión de datos.