Información general sobre la directiva de Azure Firewall Manager

Directiva de Firewall es el método recomendado para configurar Azure Firewall. Es un recurso global que se puede utilizar en varias instancias de Azure Firewall en centros virtuales protegidos y redes virtuales de centros. Las directivas funcionan entre regiones y suscripciones.

Creación y asociación de una directiva

Una directiva se puede crear y administrar de varias maneras, entre las que se incluyen Azure Portal, API REST, plantillas, Azure PowerShell, CLI y Terraform.

También puede migrar las reglas clásicas existentes de Azure Firewall mediante el portal o mediante Azure PowerShell para crear las directivas. Para más información, consulte Cómo migrar configuraciones de Azure Firewall a la directiva de Azure Firewall.

Las directivas se pueden asociar a uno o varios centros o redes virtuales. El firewall puede estar en cualquier suscripción asociada a su cuenta y en cualquier región.

Directivas y reglas clásicas

Azure Firewall admite tanto reglas clásicas como directivas, pero la configuración recomendada son las directivas. En la tabla siguiente se comparan las directivas y las reglas clásicas:

| Asunto | Directiva | Reglas clásicas |

|---|---|---|

| Contains | Reglas NAT, de red y de aplicación, configuración de proxy DNS y DNS personalizado, grupos de IP y configuración de Inteligencia sobre amenazas (incluida la lista de permitidos), IDPS, inspección de TLS, categorías web, filtrado de direcciones URL | Reglas NAT, de red y de aplicación, configuración de proxy DNS y DNS personalizado, grupos de IP y configuración de inteligencia sobre amenazas (incluida la lista de permitidos) |

| Protege | Centros virtuales y redes virtuales | Solo redes virtuales |

| Experiencia del portal | Administración centralizada mediante Firewall Manager | Experiencia de firewall independiente |

| Compatibilidad con varios firewalls | La directiva de firewall es un recurso independiente que se puede usar entre firewalls. | Exporte e importe manualmente reglas o use soluciones de administración de terceros |

| Precios | Facturado en función de la asociación del firewall. Consulte Precios. | Gratuito |

| Mecanismos de implementación admitidos | Portal, API REST, plantillas, Azure PowerShell y CLI | Portal, API REST, plantillas, PowerShell y CLI. |

Directivas Básica, Estándar y Premium

Azure Firewall admite las directivas Básicas, Estándar y Premium. En la tabla siguiente se resume la diferencia entre estas directivas:

| Tipo de directiva | Compatibilidad de características | Compatibilidad con la SKU de Firewall |

|---|---|---|

| Directiva Básica | Reglas NAT, reglas de red, reglas de aplicación Grupos de IP Inteligencia sobre amenazas (alertas) |

Básico |

| Directiva Estándar | Reglas NAT, reglas de red, reglas de aplicación DNS personalizado, proxy DNS Grupos de IP Categorías web Información sobre amenazas |

Estándar o Premium |

| Directiva Premium | Admite todas las características de la directiva Estándar, además de: Inspección de TLS Categorías web Filtrado de direcciones URL IDPS |

Premium |

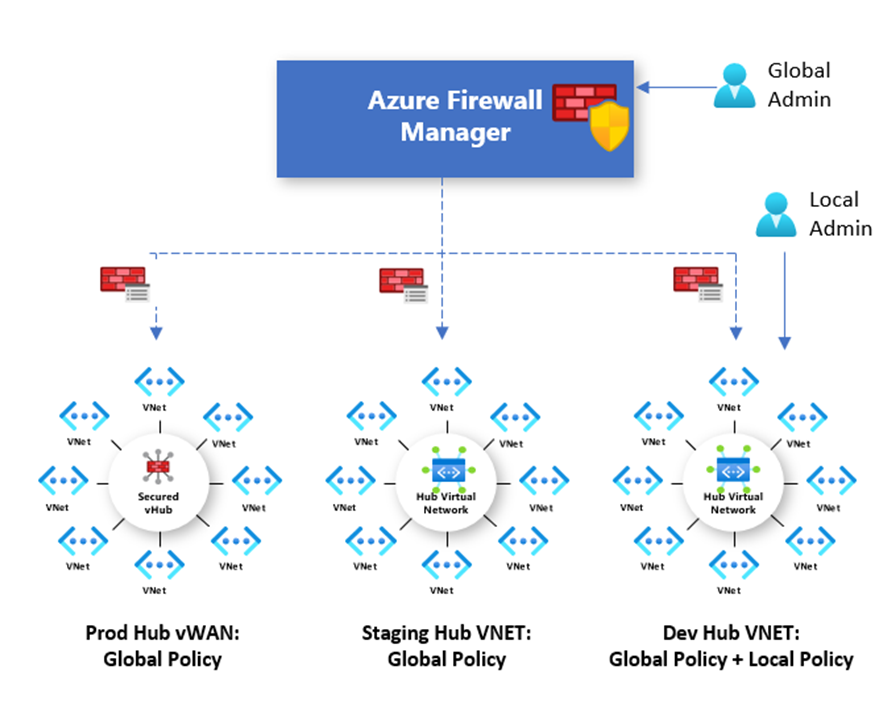

Directivas jerárquicas

Las nuevas directivas se pueden crear desde cero o heredar de directivas ya existentes. La herencia permite a DevOps crear directivas de firewall locales sobre la directiva base asignada de la organización.

Las directivas creadas con directivas primarias no vacías heredan todas las colecciones de reglas de la directiva primaria. La directiva primaria y la directiva secundaria deben estar en la misma región. Una directiva de firewall se puede asociar a firewalls entre regiones, independientemente de dónde se almacenen.

Las colecciones de reglas de red heredadas de una directiva primaria siempre se priorizan sobre las colecciones de reglas de red definidas como parte de una nueva directiva. La misma lógica también se aplica a las colecciones de reglas de aplicación. Las colecciones de reglas de red siempre se procesan antes que las colecciones de reglas de aplicación independientemente de la herencia.

El modo de inteligencia sobre amenazas también se hereda de la directiva primaria. Puede establecer el modo de inteligencia sobre amenazas en un valor diferente para invalidar este comportamiento, pero no puede desactivarlo. Solo es posible invalidarlo con un valor más estricto. Por ejemplo, si la directiva primaria está establecida en solo Alerta, puede configurar esta directiva local para Alertar y denegar.

Igual que en el modo de inteligencia sobre amenazas, la lista de permitidos de inteligencia sobre amenazas se hereda de la directiva primaria. La directiva secundaria puede agregar más direcciones IP a la lista de permitidos.

Las colecciones de reglas NAT no se heredan porque son específicas de un firewall determinado.

Mediante la herencia, los cambios en la directiva primaria se aplican automáticamente a las directivas secundarias de firewall asociadas.

Alta disponibilidad integrada

La alta disponibilidad está integrada, por lo que no es necesario configurar nada. Puede crear un objeto de Azure Firewall Policy en cualquier región y vincularlo globalmente a varias instancias de Azure Firewall en el mismo inquilino de Azure AD. Si la región en la que crea la directiva deja de funcionar y tiene una región emparejada, los metadatos de objeto de ARM (Azure Resource Manager) se conmutan automáticamente por error a la región secundaria. Durante la conmutación por error, o si la región única no emparejada permanece en estado de error, no puede modificar el objeto de Azure Firewall Policy. Sin embargo, las instancias de Azure Firewall vinculadas a la directiva de firewall siguen funcionando. Para obtener más información, consulte Replicación entre regiones en Azure: continuidad empresarial y recuperación ante desastres.

Precios

Las directivas se facturan en función de las asociaciones del firewall. Una directiva con una o cero asociaciones de firewall es gratuita. Una directiva con varias asociaciones de firewall se factura según una tarifa fija. Para más información, consulte Precios de Azure Firewall Manager.

Pasos siguientes

- Para obtener información sobre cómo implementar una instancia de Azure Firewall, consulte Tutorial: Protección de un centro virtual mediante Azure Firewall Manager.

- Más información sobre la seguridad de red de Azure