Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La topología de red en estrella tipo hub-and-spoke es un patrón de arquitectura de red común en Azure. El centro (hub) es una red virtual (VNet) en Azure que actúa como un punto central de conectividad para la red local. Las redes son redes virtuales del mismo nivel que el centro y se pueden usar para aislar cargas de trabajo. El centro (hub) se puede usar para aislar y proteger el tráfico entre radios (spoke). El centro también se puede usar para enrutar el tráfico entre radios. Esto se puede hacer mediante varios métodos.

Por ejemplo, puede usar Azure Route Server con enrutamiento dinámico y aplicaciones virtuales de red (NVA) para enrutar el tráfico entre radios. Puede ser una implementación bastante compleja. Un método menos complejo usa Azure Firewall y rutas estáticas para enrutar el tráfico entre radios.

En este artículo se muestra cómo puede usar Azure Firewall con rutas estáticas definidas por el usuario (UDR) para enrutar una topología de red en estrella tipo hub-and-spoke. En el diagrama siguiente se muestra la topología:

Arquitectura de línea base

Azure Firewall protege e inspecciona el tráfico, pero también lo enruta entre redes virtuales. Es un recurso administrado que crea automáticamente rutas del sistema a los radios locales, el centro y los prefijos en el entorno local que su puerta de enlace de Virtual Network local ha aprendido. La colocación de una NVA en el centro y la consulta de las rutas efectivas daría como resultado una tabla de rutas similar a la que se encuentra en Azure Firewall.

Como se trata de una arquitectura de enrutamiento estático, la ruta de acceso más corta a otro centro se puede realizar mediante el emparejamiento de red virtual global entre los centros. Por lo tanto, los centros se conocen entre sí y cada firewall local contiene la tabla de rutas de cada centro conectado directamente. Pero los centros locales solo conocen sus radios locales. Además, estos centros pueden estar en la misma región o en otra distinta.

Enrutamiento en la subred del firewall

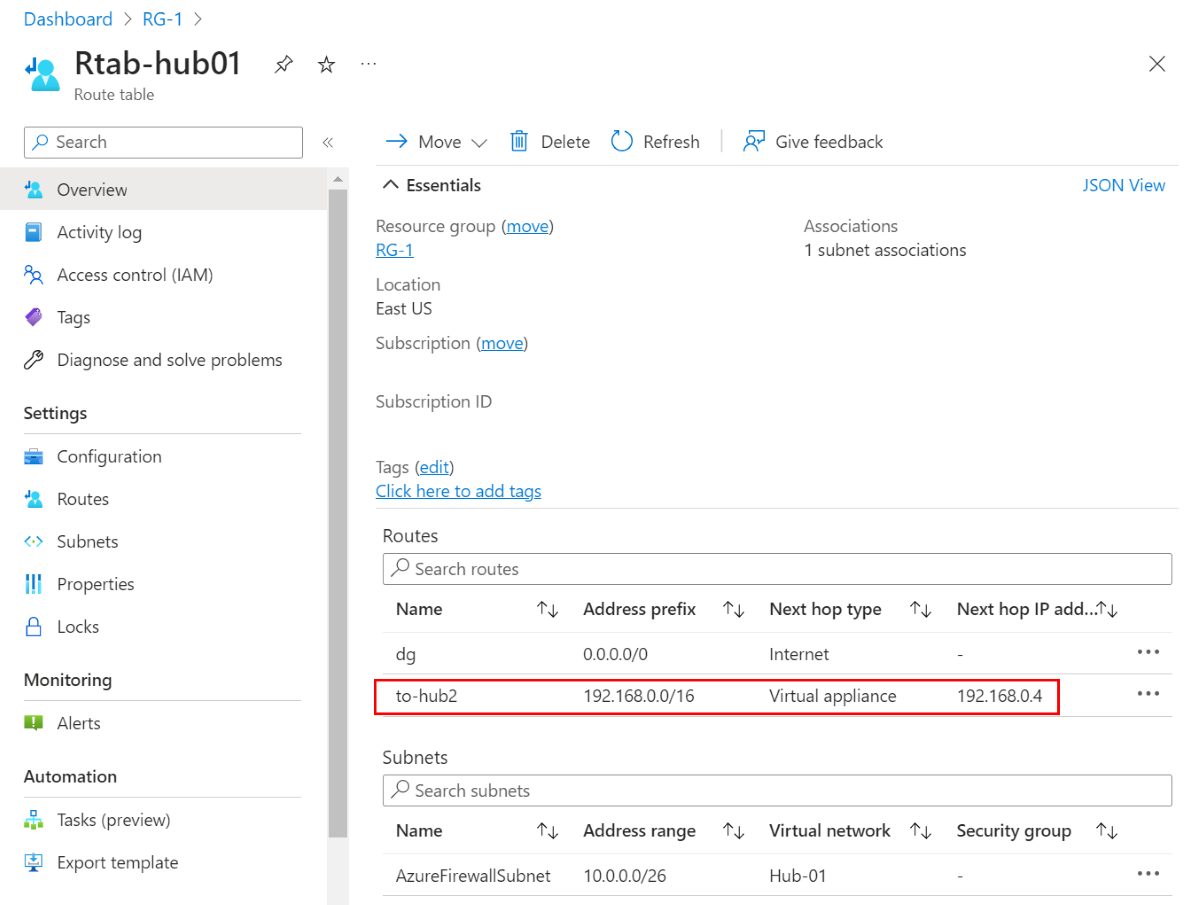

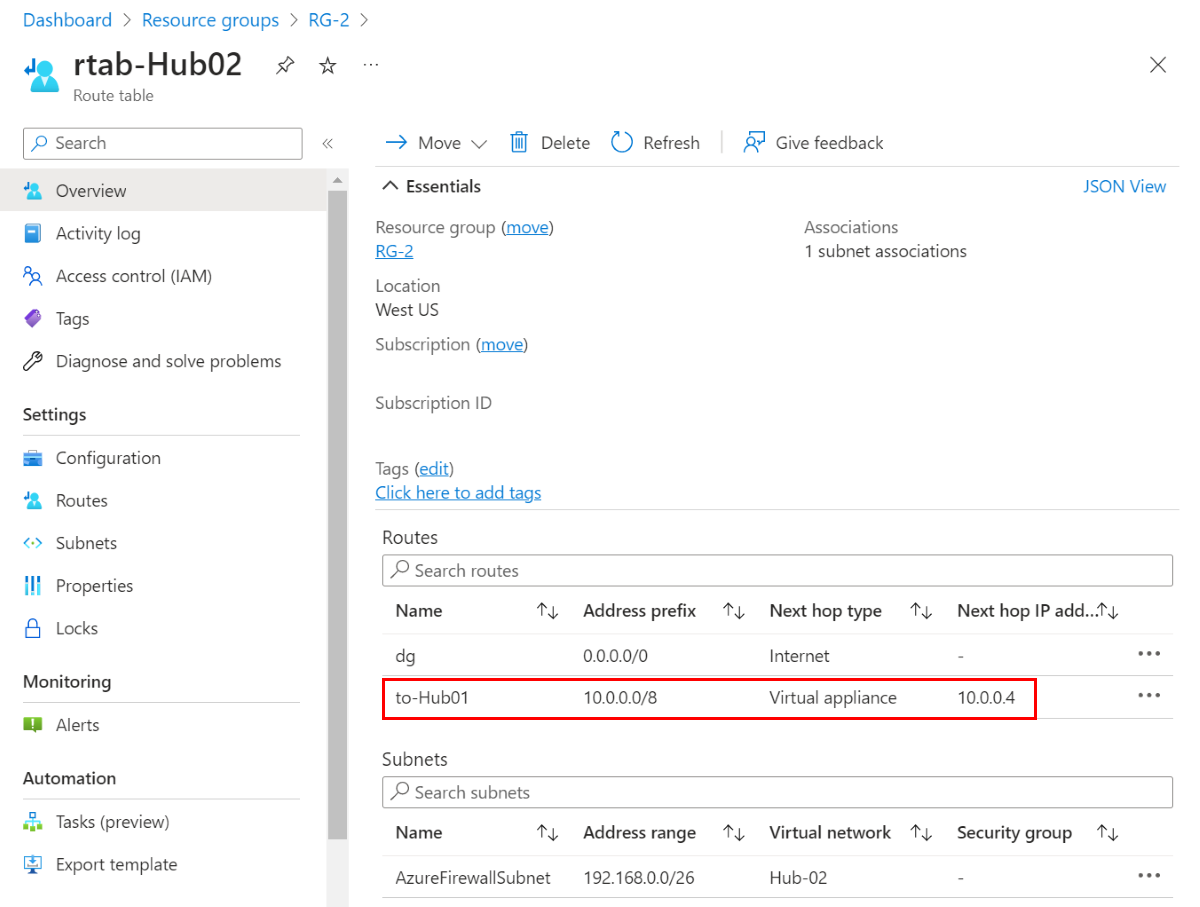

Cada firewall local debe saber cómo llegar a los otros radios remotos, por lo que debe crear varias UDR en las subredes del firewall. Para ello, primero debe crear una ruta predeterminada de cualquier tipo, lo que le permite crear rutas más específicas a los otros radios. Por ejemplo, estas capturas de pantalla muestran la tabla de rutas de las dos redes virtuales del centro:

Nota:

El prefijo de dirección de la tabla de rutas virtuales del concentrador debe abarcar los dos espacios de direcciones de red virtual de radio.

Tabla de enrutamiento Hub-01

Tabla de enrutamiento Hub-02

Enrutamiento en las subredes de radio

La ventaja de implementar esta topología es que, con el tráfico que va de un centro a otro, puede llegar al próximo salto que está conectado directamente mediante el emparejamiento global.

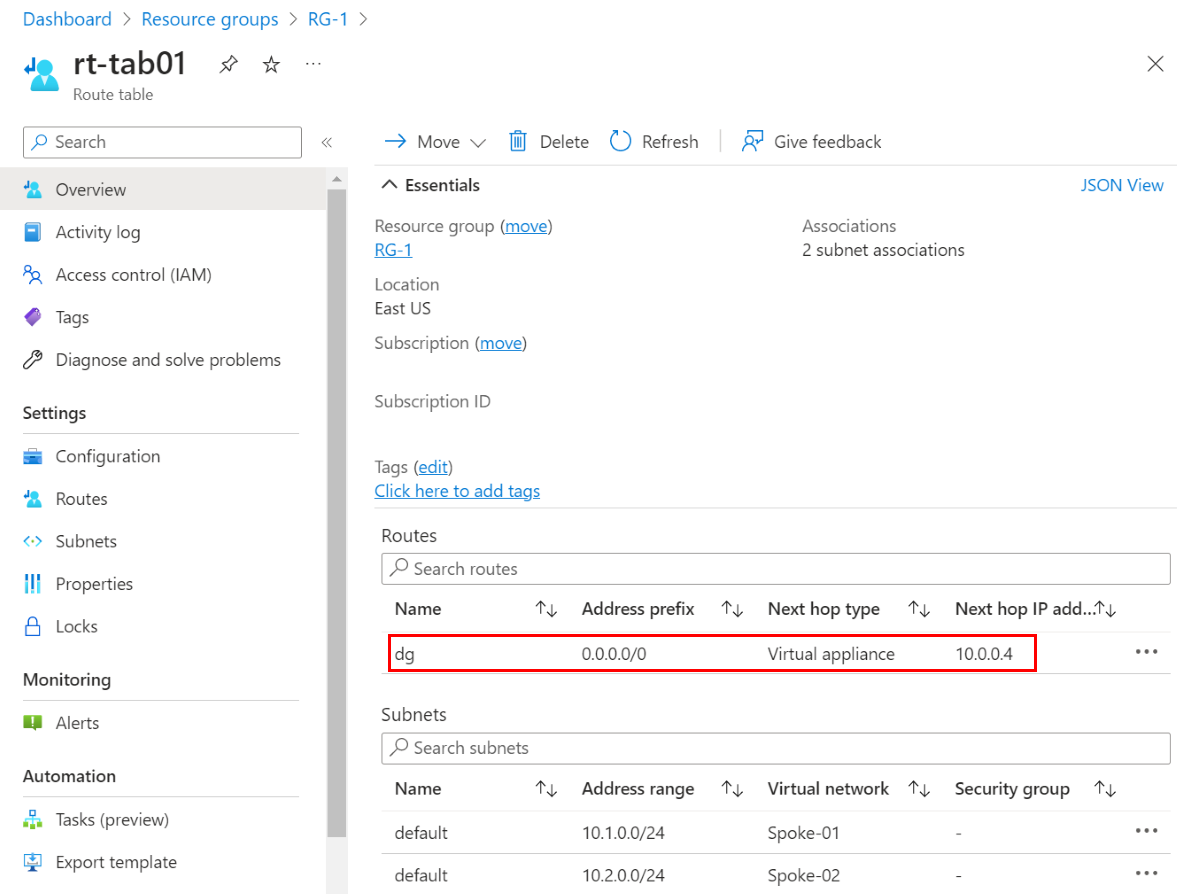

Como se muestra en el diagrama, es mejor colocar una UDR en las subredes de radio que tienen una ruta 0/0 (puerta de enlace predeterminada) con el firewall local como próximo salto. Esto bloquea el punto de salida del próximo salto único como firewall local. También reduce el riesgo de enrutamiento asimétrico si aprende prefijos más específicos del entorno local que podría provocar que el tráfico omita el firewall. Para más información, vea Don’t let your Azure Routes bite you (No permita que Azure Routes le gane).

Esta es una tabla de rutas de ejemplo para las subredes de radio conectadas a Hub-01:

Pasos siguientes

- Consulte el tutorial Implementación y configuración de Azure Firewall.