Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El control del acceso de red saliente es una parte importante de un plan de seguridad de red de ámbito general. Por ejemplo, puede que quiera limitar el acceso a sitios web. O bien, es posible que quiera limitar las direcciones IP de salida y los puertos a los que se puede acceder.

Una manera de controlar el acceso de red saliente desde una subred de Azure es con Azure Firewall. Con Azure Firewall, puede configurar:

- Reglas de aplicación que definen los nombres de dominio completos (FQDN) a los que se puede acceder desde una subred.

- Reglas de red que definen la dirección de origen, el protocolo, el puerto de destino y la dirección de destino.

El tráfico está sujeto a las reglas de firewall configuradas cuando enruta el tráfico al firewall como puerta de enlace predeterminada de la subred.

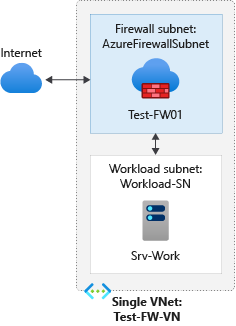

En este artículo, creará una red virtual simplificada con dos subredes para facilitar la implementación.

Para las implementaciones de producción, se recomienda un modelo de concentrador y radio, donde el firewall se encuentra en su propia red virtual. Los servidores de carga de trabajo están en redes virtuales emparejadas en la misma región con una o varias subredes.

- AzureFirewallSubnet: el firewall está en esta subred.

- Workload-SN: el servidor de carga de trabajo está en esta subred. El tráfico de red de esta subred va a través del firewall.

En este artículo aprenderá a:

- Configurar un entorno de red de prueba

- Implementar un firewall

- Crear una ruta predeterminada

- Configurar una regla de aplicación para permitir el acceso a www.google.com

- Configuración de una regla de red para permitir el acceso a los servidores DNS externos

- Configurar una regla NAT para permitir un escritorio remoto en el servidor de prueba

- Probar el firewall

Nota

En este artículo se usan reglas de firewall clásicas para administrar el firewall. El método preferido es usar una directiva de firewall. Para completar este procedimiento con una directiva de firewall, consulte Tutorial: Implementación y configuración de Azure Firewall y una directiva con Azure Portal.

Si lo prefiere, puede realizar los pasos de este procedimiento mediante Azure PowerShell.

Requisitos previos

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Configuración de la red

En primer lugar, cree un grupo de recursos para que contenga los recursos necesarios para implementar el firewall. A continuación, cree una red virtual, subredes y un servidor de prueba.

Crear un grupo de recursos

El grupo de recursos contiene todos los recursos que se utilizan en este procedimiento.

- Inicie sesión en Azure Portal.

- En el menú de Azure Portal, seleccione Grupos de recursos o busque y seleccione Grupos de recursos desde cualquier página. Seleccione Crear.

- En Suscripción, seleccione la suscripción.

- En nombre del Grupo de recursos, escriba Test-FW-RG.

- En Región, seleccione una región. Los demás recursos que cree deben estar en la misma región.

- Seleccione Revisar + crear.

- Seleccione Crear.

Creación de una red virtual

Esta red virtual tiene dos subredes.

Nota

El tamaño de la subred AzureFirewallSubnet es /26. Para más información sobre el tamaño de la subred, consulte Preguntas más frecuentes sobre Azure Firewall.

- En el menú de Azure Portal o en la página principal, busque Redes virtuales.

- En el panel de resultados, seleccione Redes virtuales.

- Seleccione Crear.

- En Suscripción, seleccione la suscripción.

- En Grupo de recursos, seleccione Test-FW-RG.

- Para Nombre de red virtual, escriba Test-FW-VN.

- En Región, seleccione la misma región que usó anteriormente.

- Seleccione Siguiente.

- En la pestaña Seguridad, seleccione Habilitar Azure Firewall.

- Para Nombre de Azure Firewall, escriba Test-FW01.

- Para Dirección IP pública de Azure Firewall, seleccione Crear una dirección IP pública.

- Para Nombre, escriba fw-pip y seleccione Aceptar.

- Seleccione Siguiente.

- En Espacio de direcciones, acepte el valor 10.0.0.0/16 predeterminado.

- En Subredes, seleccione el valor predeterminado y cambie el nombre a Workload-SN.

- Para Dirección inicial, cámbiela a 10.0.2.0/24.

- Seleccione Guardar.

- Seleccione Revisar + crear.

- Seleccione Crear.

Nota

Azure Firewall usa direcciones IP públicas según sea necesario en función de los puertos disponibles. Después de seleccionar aleatoriamente una dirección IP pública desde la que conectarse, solo usará la siguiente dirección IP pública disponible después de que no se puedan realizar más conexiones desde la dirección IP pública actual. En escenarios con un alto volumen de tráfico y rendimiento, se recomienda usar una puerta de enlace NAT para proporcionar conectividad saliente. Los puertos SNAT se asignan dinámicamente en todas las direcciones IP públicas asociadas a NAT Gateway. Para más información, consulte Escalado de puertos SNAT con Azure NAT Gateway.

Creación de una máquina virtual

Ahora cree la máquina virtual de la carga de trabajo y colóquela en la subred Workload-SN.

En el menú de Azure Portal o en la página principal, seleccione Crear un recurso.

Seleccione Windows Server 2019 Datacenter.

Especifique estos valores para la máquina virtual:

Configuración Value Grupo de recursos Test-FW-RG Nombre de la máquina virtual Srv-Work Region Igual que la anterior Imagen Windows Server 2019 Datacenter Nombre de usuario del administrador Escriba un nombre de usuario. Contraseña Escriba una contraseña. En Reglas de puerto de entrada, en Puertos de entrada públicos, seleccione Ninguno.

Acepte los restantes valores predeterminados y seleccione Siguiente: Discos.

Acepte los valores predeterminados del disco y seleccione Siguiente: Redes.

Asegúrese de que Test-FW-VN está seleccionada como red virtual y que la subred es Workload-SN.

En IP pública, seleccione Ninguno.

Acepte los restantes valores predeterminados y seleccione Siguiente: Administración.

Acepte los valores predeterminados y seleccione Siguiente: Supervisión.

En Diagnósticos de arranque, seleccione Deshabilitar para deshabilitar los diagnósticos de arranque. Acepte los restantes valores predeterminados y seleccione Revisar y crear.

Revise la configuración en la página de resumen y seleccione Crear.

Una vez completada la implementación, seleccione Ir al recurso y anote la dirección IP privada de Srv-Work que usará más adelante.

Nota

Azure proporciona una dirección IP de acceso de salida predeterminada para las máquinas virtuales que no tienen asignada una dirección IP pública o están en el grupo back-end de un equilibrador de carga de Azure básico interno. El mecanismo de dirección IP de acceso de salida predeterminado proporciona una dirección IP de salida que no se puede configurar.

La dirección IP de acceso de salida predeterminada está deshabilitada cuando se produce uno de los siguientes eventos:

- Se asigna una dirección IP pública a la máquina virtual.

- La máquina virtual se coloca en el grupo back-end de un equilibrador de carga estándar, con o sin reglas de salida.

- Se asigna un recurso de Azure NAT Gateway a la subred de la máquina virtual.

Las máquinas virtuales creadas mediante conjuntos de escalado de máquinas virtuales en modo de orquestación flexible no tienen acceso de salida predeterminado.

Para más información sobre las conexiones de salida en Azure, vea Acceso de salida predeterminado en Azure y Uso de traducción de direcciones de red (SNAT) de origen para conexiones de salida.

Examen del firewall

- Vaya al grupo de recursos y seleccione el firewall.

- Anote las direcciones IP privadas y públicas del firewall. Estas direcciones se usan más adelante.

Crear una ruta predeterminada

Al crear una ruta para la conectividad saliente y entrante a través del firewall, una ruta predeterminada a 0.0.0.0/0 con la dirección IP privada del dispositivo virtual como próximo salto es suficiente. Esto dirige las conexiones salientes y entrantes a través del firewall. Por ejemplo, si el firewall cumple un protocolo de enlace TCP y responde a una solicitud entrante, la respuesta se dirige a la dirección IP que envió el tráfico. es así por diseño.

Como resultado, no es necesario crear otra ruta definida por el usuario para incluir el intervalo IP de AzureFirewallSubnet. Esto podría dar lugar a conexiones eliminadas. Con la ruta predeterminada original es suficiente.

En la subred Workload-SN, configure la ruta predeterminada de salida que pase por el firewall.

- En Azure Portal, busque Tablas de rutas.

- Seleccione Tablas de enrutamiento en el panel de resultados.

- Seleccione Crear.

- En Suscripción, seleccione la suscripción.

- En Grupo de recursos, seleccione Test-FW-RG.

- En Región, seleccione la misma ubicación que usó anteriormente.

- En Nombre, escriba Firewall-route.

- Seleccione Revisar + crear.

- Seleccione Crear.

Una vez finalizada la implementación, seleccione Ir al recurso.

En la página Ruta de firewall, seleccione Subredes y, luego, seleccione Asociar.

En Red virtual, seleccione Test-FW-VN.

En Subred, seleccione Workload-SN. Asegúrese de seleccionar únicamente la subred Workload-SN para esta ruta o el firewall no funcionará correctamente.

Seleccione Aceptar.

Seleccione Rutas y después Agregar.

En Nombre de ruta, escriba fw-dg.

Para Tipo de destino, seleccione direcciones IP.

Para Intervalos de direcciones IP de destino y CIDR, escriba 0.0.0.0/0.

En Tipo del próximo salto, seleccione Aplicación virtual.

Azure Firewall es realmente un servicio administrado, pero una aplicación virtual funciona en esta situación.

En Dirección del próximo salto, escriba la dirección IP privada del firewall que anotó anteriormente.

Seleccione Agregar.

Configuración de una regla de aplicación

Esta es la regla de aplicación que permite el acceso de salida a www.google.com.

- Abra Test-FW-RGy seleccione el firewall Test-FW01.

- En la página Test-FW01, en Configuración, seleccione Reglas (clásicas) .

- Seleccione la pestaña Recopilación de reglas de aplicación.

- Seleccione Agregar una colección de reglas de aplicación.

- En Nombre, escriba App-Coll01.

- En Priority, escriba 200.

- En Acción, seleccione Permitir.

- En Reglas, FQDN de destino, como Nombre escriba Allow-Google.

- Como Tipo de origen, seleccione Dirección IP.

- Como Origen, escriba 10.0.2.0/24.

- En Protocolo:Puerto, escriba http, https.

- En FQDN de destino, escriba

www.google.com. - Seleccione Agregar.

Azure Firewall incluye una colección de reglas integradas para FQDN de infraestructura que están permitidos de forma predeterminada. Estos FQDN son específicos para la plataforma y no se pueden usar para otros fines. Para más información, consulte Nombres de dominio completos de infraestructura.

Configurar una regla de red

Se trata de la regla de red que permite el acceso saliente a dos direcciones IP en el puerto 53 (DNS).

Seleccione la pestaña Recopilación de reglas de red.

Seleccione Agregar una colección de reglas de red .

En Nombre, escriba Net-Coll01.

En Priority, escriba 200.

En Acción, seleccione Permitir.

En Reglas, Direcciones IP, como Nombre, escriba Allow-DNS.

En Protocolo, seleccione UDP.

Como Tipo de origen, seleccione Dirección IP.

Como Origen, escriba 10.0.2.0/24.

En Tipo de destino, seleccione Dirección IP.

Como Dirección de destino, escriba 209.244.0.3,209.244.0.4.

Estas direcciones son servidores DNS públicos operados por Level3.

En Puertos de destino, escriba 53.

Seleccione Agregar.

Configurar una regla de DNAT

Esta regla le permite conectar un escritorio remoto a la máquina virtual Srv-Work a través del firewall.

- Seleccione la pestaña Colección de reglas NAT.

- Seleccione Agregar una colección de reglas NAT.

- En Nombre, escriba rdp.

- En Priority, escriba 200.

- En Reglas, en Nombre, escriba rdp-nat.

- En Protocolo, seleccione TCP.

- Como Tipo de origen, seleccione Dirección IP.

- En Origen, escriba *.

- En Dirección de destino, escriba la dirección IP pública del firewall.

- En Puertos de destino, escriba 3389.

- En Dirección traducida, escriba la dirección IP privada de Srv-Work.

- En Puerto traducido, escriba 3389.

- Seleccione Agregar.

Cambio de la dirección DNS principal y secundaria para la interfaz de red Srv-Work

Con fines de prueba, configure las direcciones DNS principal y secundaria del servidor. Esto no es un requisito general de Azure Firewall.

- En el menú de Azure Portal, seleccione Grupos de recursos o busque y seleccione Grupos de recursos desde cualquier página. Seleccione el grupo de recursos Test-FW-RG.

- Seleccione la interfaz de red de la máquina virtual Srv-Work.

- En Configuración, seleccione Servidores DNS.

- En Servidores DNS, seleccione Personalizado.

- Escriba 209.244.0.3 y presione la tecla Entrar en el cuadro de texto Agregar servidor DNS y escriba 209.244.0.4 en el siguiente cuadro de texto.

- Seleccione Guardar.

- Reinicie la máquina virtual Srv-Work.

Probar el firewall

Ahora, pruebe el firewall para confirmar que funciona según lo previsto.

Conecte un escritorio remoto a la dirección IP pública del firewall e inicie sesión en la máquina virtual Srv-Work.

Abra Internet Explorer y vaya a

https://www.google.com.Seleccione Aceptar>Cerrar en las alertas de seguridad de Internet Explorer.

Debería ver la página principal de Google.

Vaya a

https://www.microsoft.com.El firewall debe bloquearlo.

Por lo tanto, ahora ha comprobado que las reglas de firewall funcionan:

- Puede conectarse a la máquina virtual mediante RDP.

- Puede navegar al FQDN permitido pero no a ningún otro.

- Puede resolver nombres DNS con el servidor DNS externo configurado.

Limpieza de recursos

Puede conservar los recursos del firewall para continuar con las pruebas o, si ya no los necesita, eliminar el grupo de recursos Test-FW-RG para eliminarlos todos.