Configuración de RBAC local para FHIR

Importante

Azure API for FHIR se retirará el 30 de septiembre de 2026. Siga las estrategias de migración para realizar la transición a servicio FHIR® de Azure Health Data Services en esa fecha. Debido a la retirada de Azure API for FHIR, no se permitirán nuevas implementaciones a partir del 1 de abril de 2025. El servicio FHIR de Azure Health Data Services es la versión evolucionada de la API de Azure para FHIR que permite a los clientes administrar FHIR, DICOM y los servicios de tecnologías médicas con integraciones en otros servicios de Azure.

En este artículo se explica cómo configurar Azure API for FHIR® para usar un inquilino secundario de Microsoft Entra para el acceso a datos. Use este modo solo si no es posible usar el inquilino de Microsoft Entra asociado a su suscripción.

Nota:

Si el servicio FHIR está configurado para usar el inquilino principal de Microsoft Entra asociado a su suscripción, use Azure RBAC para asignar roles de plano de datos.

Agregar una nueva entidad de servicio o usar una existente

El control de acceso basado en rol local (RBAC) permite usar una entidad de servicio en el inquilino secundario de Microsoft Entra con el servidor FHIR. Puede crear una nueva entidad de servicio a través de Azure Portal, powerShell o comandos de la CLI, o bien usar una entidad de servicio existente. El proceso también se conoce como registro de aplicaciones. Puede revisar y modificar las entidades de servicio a través de Microsoft Entra ID desde el portal o mediante scripts.

Los siguientes scripts de PowerShell y la CLI, que se prueban y validan en Visual Studio Code, crean una nueva entidad de servicio (o aplicación cliente) y agregan un secreto de cliente. El identificador de la entidad de servicio se usa para RBAC local y el identificador de aplicación y el secreto de cliente se usa para acceder al servicio FHIR más adelante.

Puede usar el Az módulo de PowerShell:

$appname="xxx"

$sp= New-AzADServicePrincipal -DisplayName $appname

$clientappid=sp.ApplicationId

$spid=$sp.Id

#Get client secret which is not visible from the portal

$clientsecret=ConvertFrom-SecureString -SecureString $sp.Secret -AsPlainText

O bien puede usar la CLI de Azure:

appname=xxx

clientappid=$(az ad app create --display-name $appname --query appId --output tsv)

spid=$(az ad sp create --id $appid --query objectId --output tsv)

#Add client secret with expiration. The default is one year.

clientsecretname=mycert2

clientsecretduration=2

clientsecret=$(az ad app credential reset --id $appid --append --credential-description $clientsecretname --years $clientsecretduration --query password --output tsv)

Configuración de RBAC local

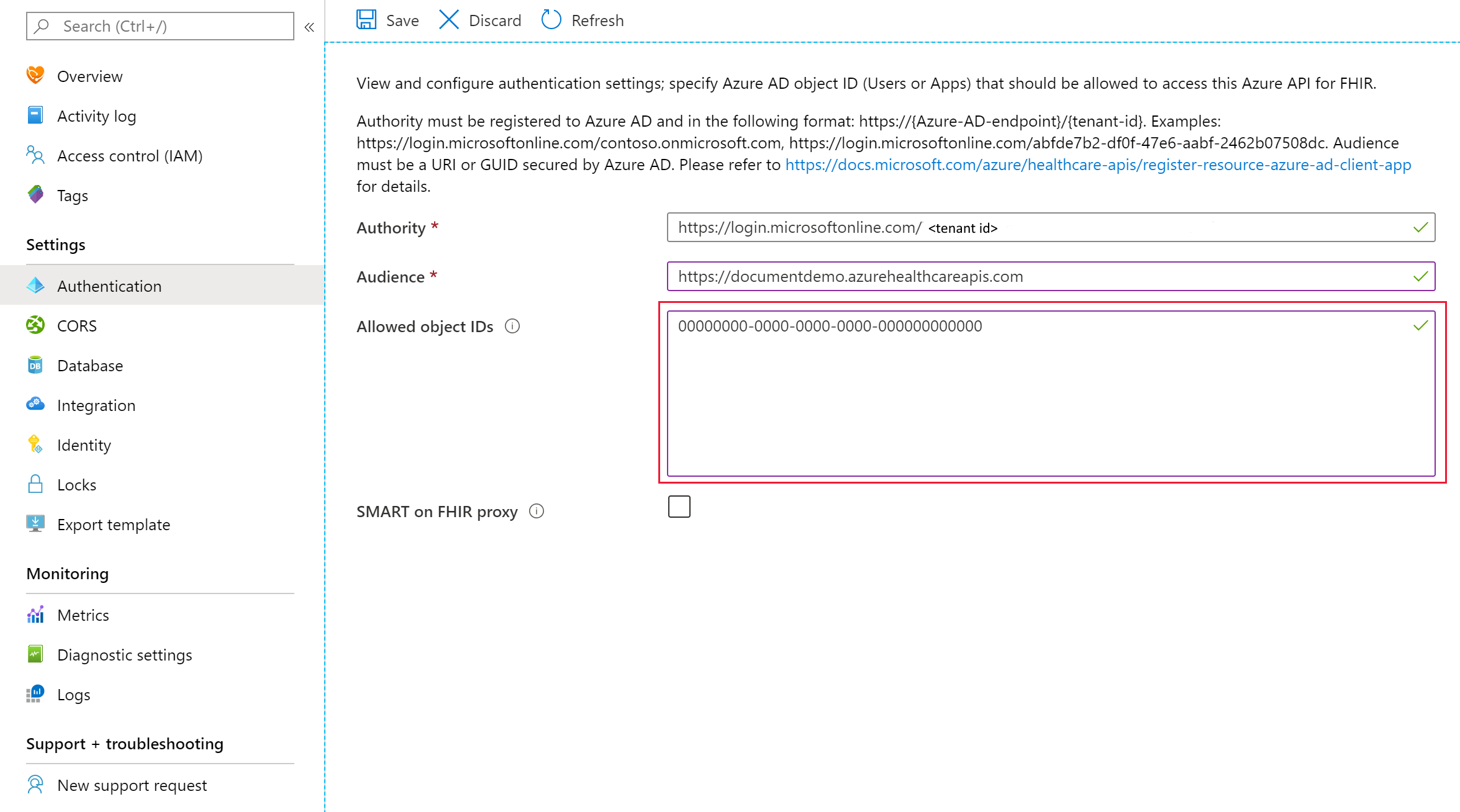

Puede configurar Azure API for FHIR para usar un inquilino secundario de Microsoft Entra en la hoja Autenticación .

En el cuadro de autoridad, escriba un inquilino de Microsoft Entra secundario válido. Una vez validado el inquilino, se debe activar el cuadro Identificadores de objeto permitidos y puede escribir uno o una lista de identificadores de objeto de entidad de servicio de Microsoft Entra. Estos identificadores pueden ser los identificadores de objeto de identidad de:

- Un usuario de Microsoft Entra.

- Una entidad de servicio de Microsoft Entra.

- Un grupo de seguridad de Microsoft Entra.

Puede leer el artículo sobre la búsqueda de identificadores de objetos de identidad para obtener más detalles.

Después de escribir los identificadores de objeto de Microsoft Entra necesarios, seleccione Guardar y espere a que se guarden los cambios antes de intentar acceder al plano de datos mediante los usuarios, entidades de servicio o grupos asignados. Los identificadores de objeto se conceden con todos los permisos, un equivalente del rol "Colaborador de datos FHIR".

La configuración de RBAC local solo es visible desde la hoja de autenticación; no está visible en la hoja Control de acceso (IAM).

Nota:

Solo se admite un solo inquilino para RBAC o RBAC local. Para deshabilitar la función RBAC local, puede volver a cambiarla al inquilino válido (o inquilino principal) asociado a la suscripción y quitar todos los identificadores de objeto de Microsoft Entra en el cuadro "Id. de objeto permitidos".

Comportamiento del almacenamiento en caché

Azure API for FHIR almacena en caché las decisiones durante un máximo de 5 minutos. Si concede a un usuario acceso al servidor de FHIR al agregarlo a la lista de identificadores de objeto permitidos, o lo quita de la lista, debe dejar hasta cinco minutos para que se propaguen los cambios de permisos.

Pasos siguientes

En este artículo, ha aprendido a asignar acceso al plano de datos de FHIR mediante un inquilino externo (secundario) de Microsoft Entra. A continuación, obtenga información sobre la configuración adicional de Azure API for FHIR.

Nota:

FHIR® es una marca registrada de HL7 y se usa con su permiso.