Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo aprenderá a registrar una aplicación de cliente en Microsoft Entra ID para acceder a Azure Health Data Services. Encontrará más información en Registro de una aplicación con la plataforma de identidad de Microsoft.

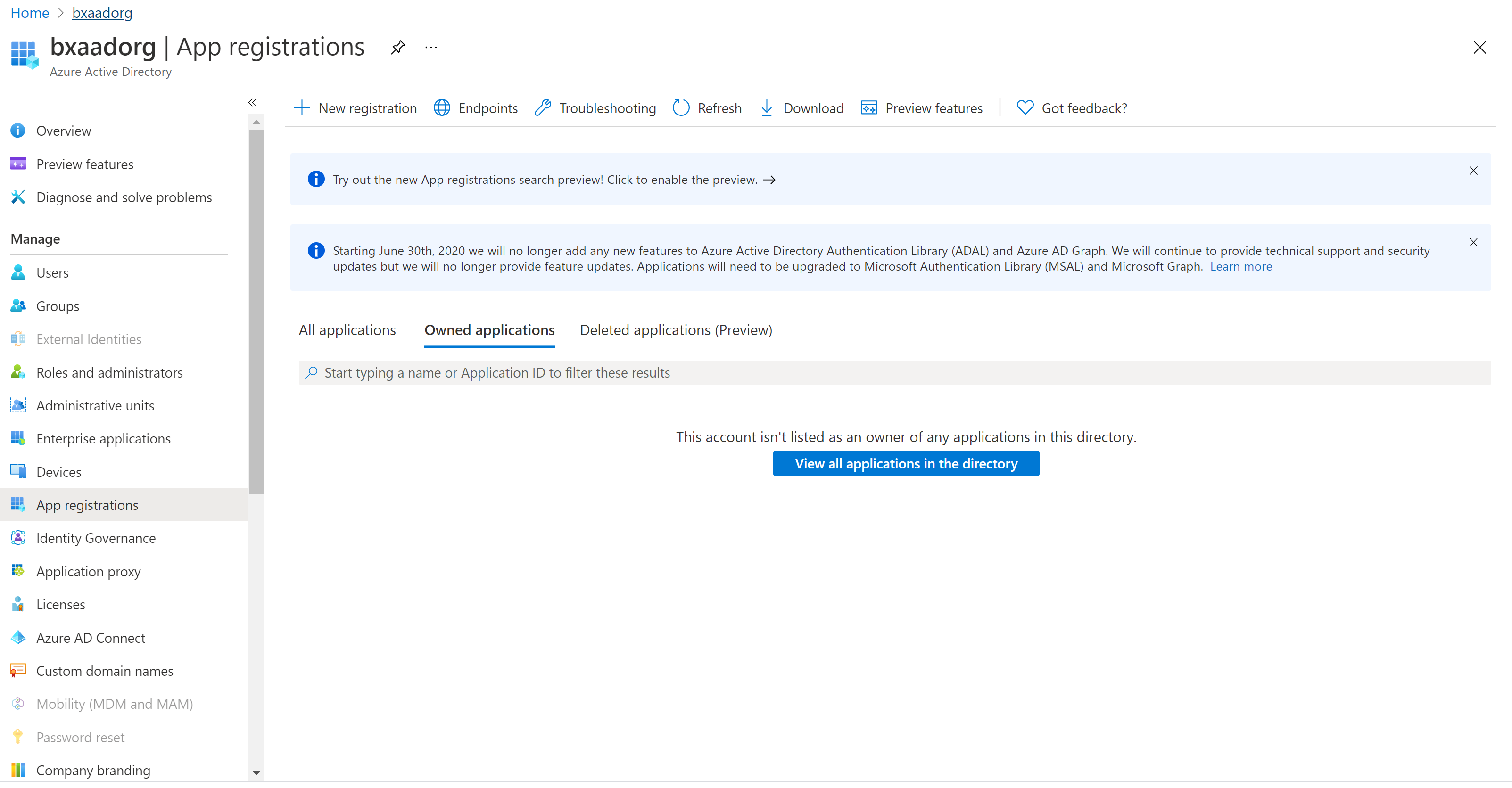

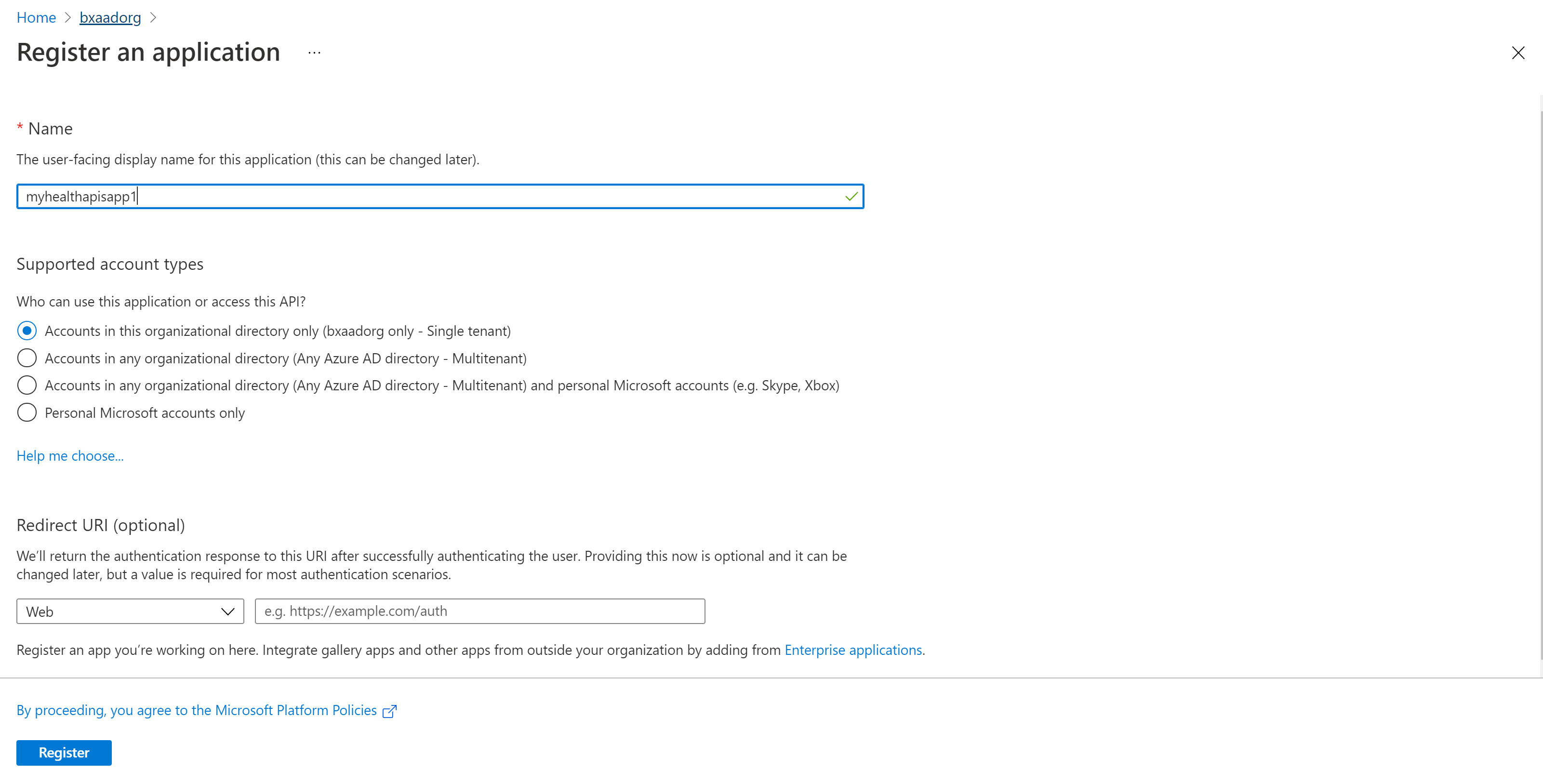

Registro de una nueva aplicación

- En el portal Azure, seleccione Microsoft Entra ID.

- Seleccione App registrations (Registros de aplicaciones).

- Seleccione Nuevo registro.

- Para la opción Tipos de cuenta admitidos, seleccione Solo las cuentas de este directorio organizativo. Deje las demás opciones tal como están.

- Seleccione Registrar.

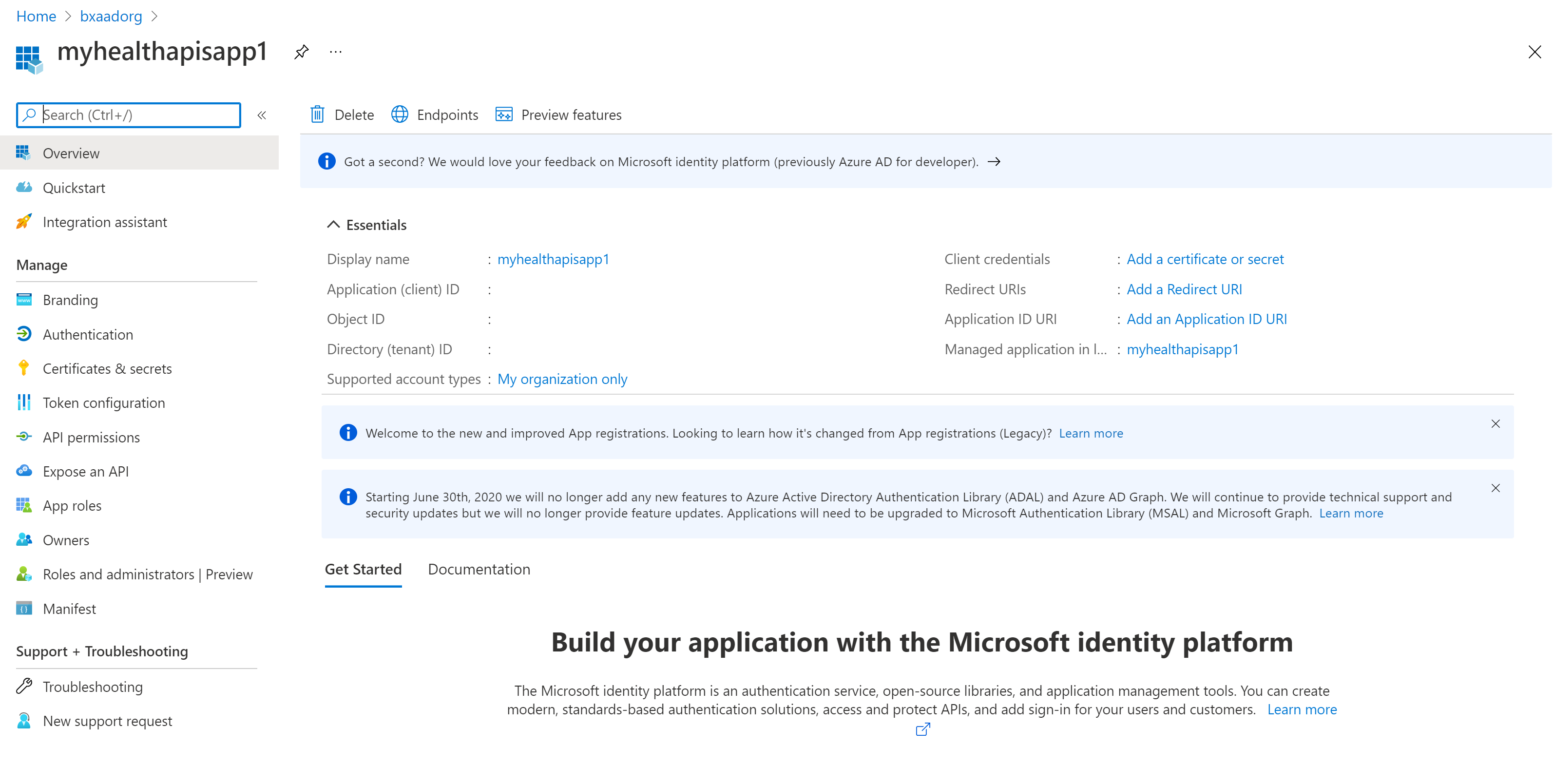

Id. de aplicación (id. cliente)

Después de registrar una nueva aplicación, puede encontrar el id. de la aplicación (cliente) y el id. de directorio (inquilino) en la opción de menú Información general. Anote los valores para usarlos más adelante.

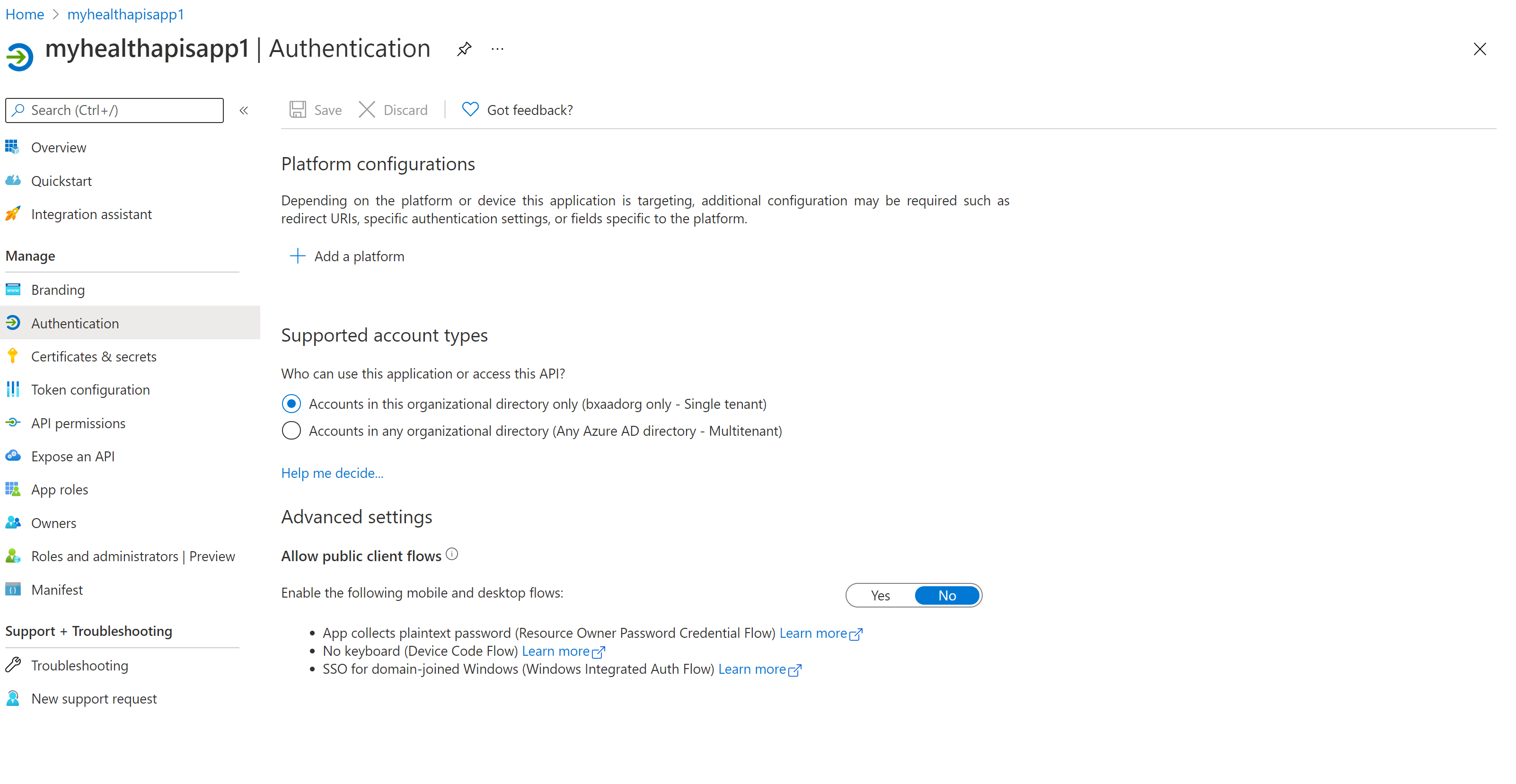

Configuración de la autenticación: confidencial frente a pública

Seleccione Autenticación para revisar la configuración. El valor predeterminado para Permitir flujos de clientes públicos es "No".

Si mantiene este valor predeterminado, el registro de la aplicación es una aplicación de cliente confidencial y se requiere un certificado o secreto.

Si cambia el valor predeterminado a "Sí" para la opción "Permitir flujos de clientes públicos" en la configuración avanzada, el registro de la aplicación es una aplicación de cliente público y no se requiere un certificado o secreto. El valor "Sí" es útil cuando desea crear una aplicación cliente pública mediante el protocolo de autorización OAuth o las características, tal como se describe en Aplicaciones cliente públicas y cliente confidenciales.

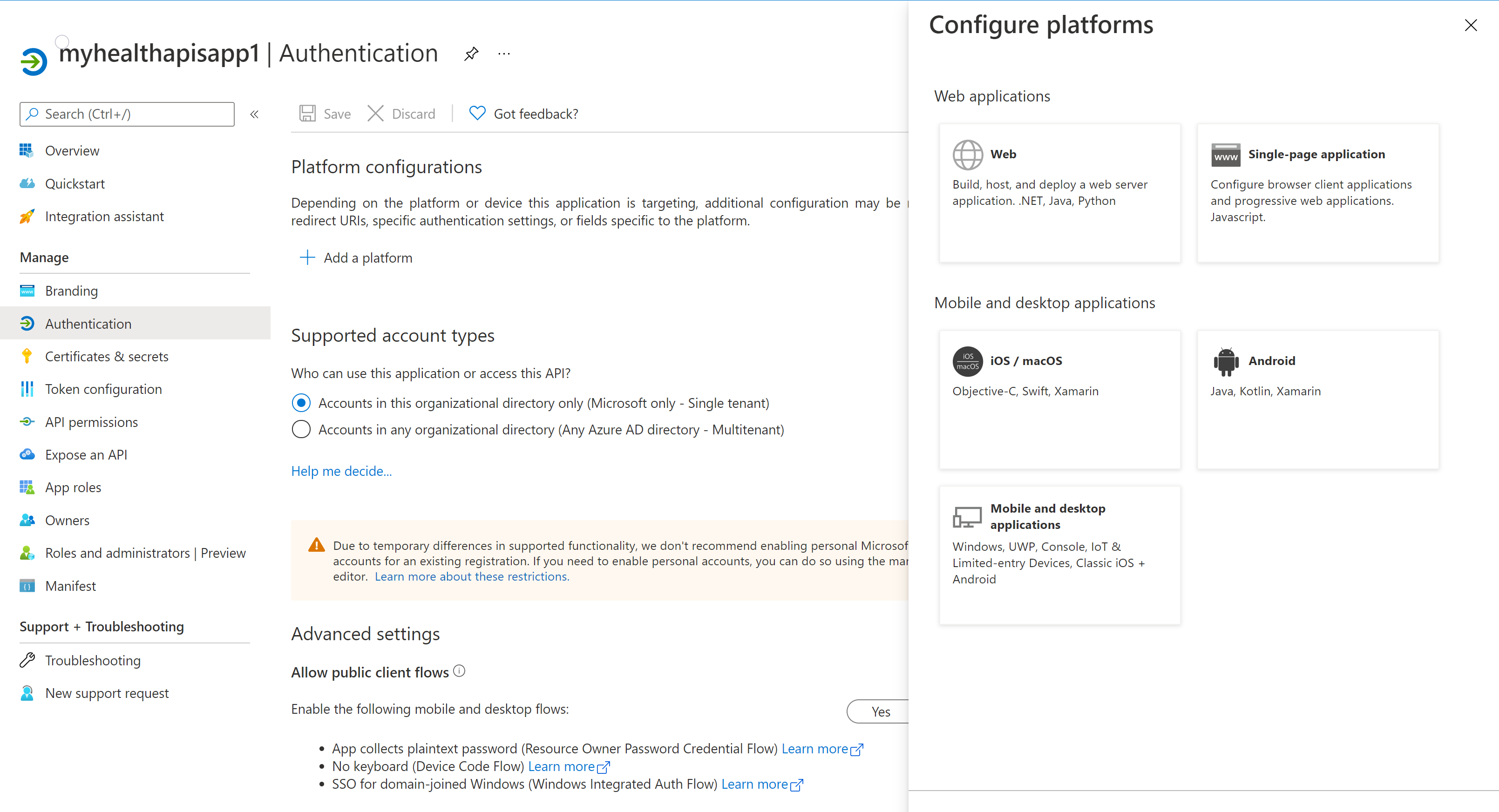

Para las herramientas que requieren una dirección URL de redireccionamiento, seleccione Añadir una plataforma para configurar la plataforma.

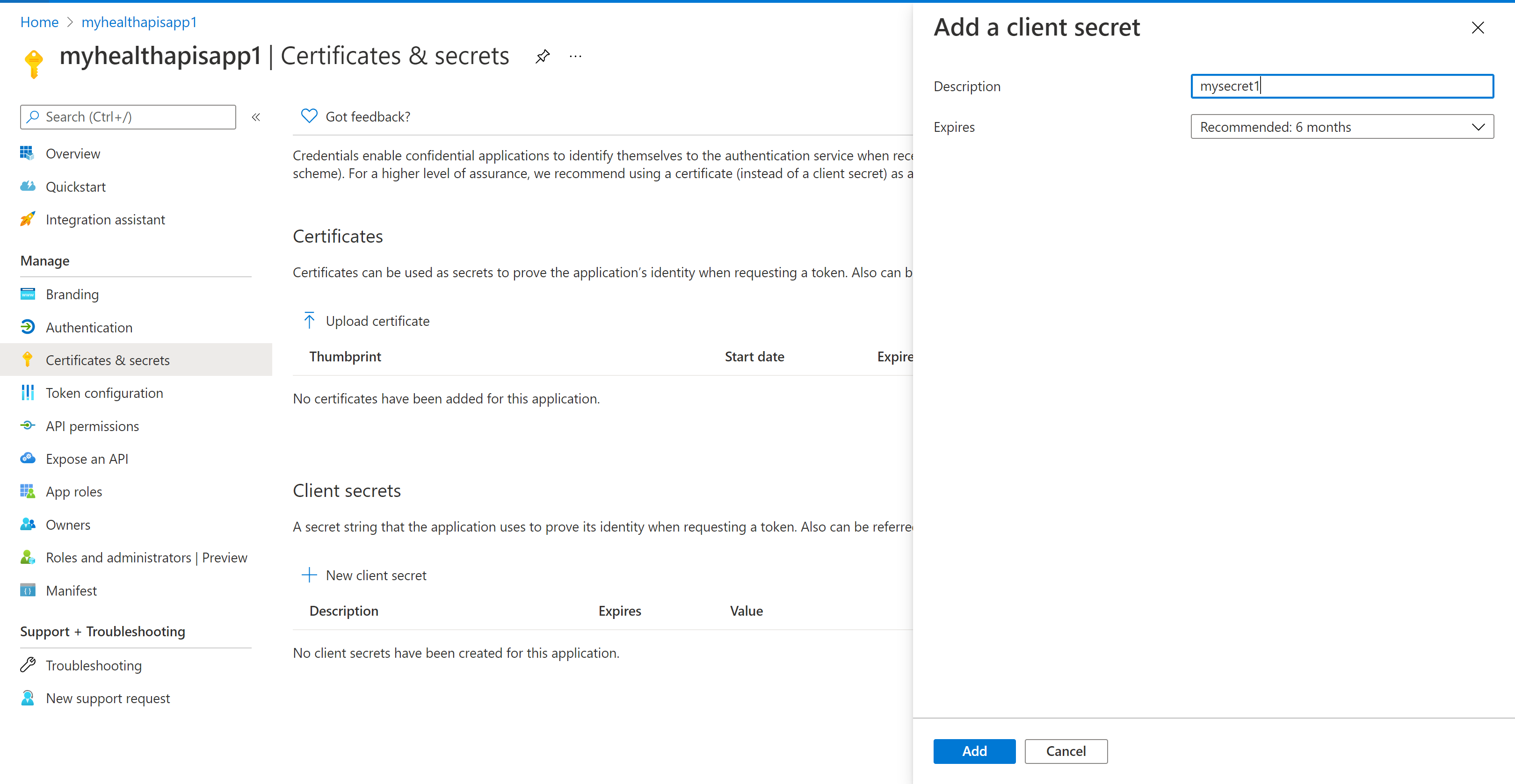

Certificados y secretos

Seleccione Certificados y secretos y seleccione Nuevo secreto de cliente. Seleccione Recomendado 6 meses en el campo Expira. Este nuevo secreto será válido durante seis meses. También puede elegir valores diferentes, como:

- 03 meses

- 12 meses

- 24 meses

- Fecha de inicio y fecha de finalización personalizadas.

Nota:

Es importante guardar el valor del secreto, no el identificador del secreto.

Opcionalmente, puede cargar un certificado (clave pública) y usar el id. de certificado, un valor GUID asociado al certificado. Con fines de prueba, puede crear un certificado autofirmado mediante herramientas como la línea de comandos de PowerShell, New-SelfSignedCertificate, y después exportar el certificado desde el almacén de certificados.

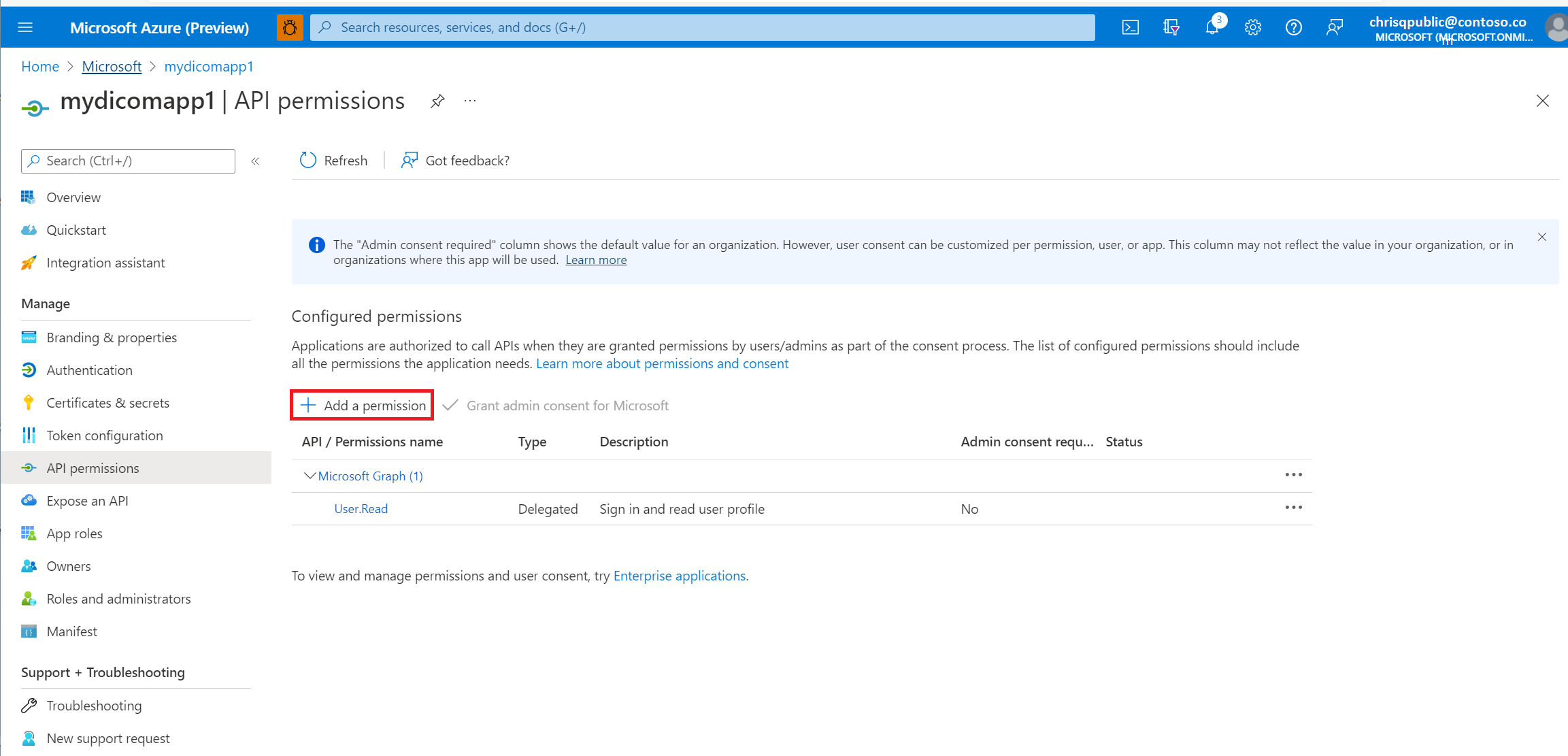

Permisos de API

Los pasos siguientes son necesarios para el servicio DICOM, pero opcional para el servicio FHIR. Además, los permisos de acceso de usuario o las asignaciones de roles para Azure Health Data Services se administran mediante RBAC. Para más información, visite Configuración de RBAC de Azure para Azure Health Data Services.

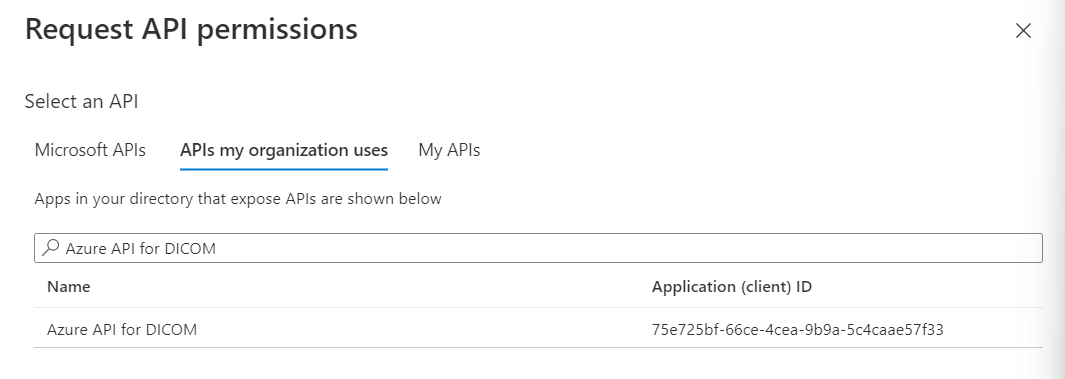

Seleccione la hoja Permisos de API.

Selecciona Agregar permiso.

Si está usando Azure Health Data Services, agregará un permiso al servicio DICOM buscando API de Azure para DICOM en API que usa mi organización.

La búsqueda de "Azure API for DICOM" solo devolverá resultados si ya ha implementado el servicio DICOM en el área de trabajo.

Si hace referencia a otra aplicación de recursos, seleccione el registro de la aplicación de recursos de la API de DICOM que ha creado antes en API usadas en mi organización.

Seleccione los ámbitos (permisos) que la aplicación cliente confidencial solicitará en nombre del usuario. Seleccione Dicom.ReadWrite y, a continuación, seleccione Agregar permisos.

Nota:

Use grant_type de client_credentials al intentar obtener un token de acceso para el servicio FHIR mediante herramientas como el cliente REST. Para más detalles, visite Acceso a Azure Health Data Services con la extensión Cliente REST en Visual Studio Code.

Use grant_type de client_credentials o authentication_code cuando pruebe a obtener un token de acceso para el servicio DICOM. Para más información, visite Uso de DICOM con cURL.

El registro de la aplicación ya está completo.

Pasos siguientes

En este artículo ha aprendido a registrar una aplicación cliente en Microsoft Entra ID. Además, ha aprendido a agregar un secreto y permisos de API a Azure Health Data Services. Para más información sobre Azure Health Data Services, consulte