Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a registrar una aplicación cliente para el servicio DICOM®. Encontrará más información en Registro de una aplicación con la plataforma de identidad de Microsoft.

Registro de una nueva aplicación

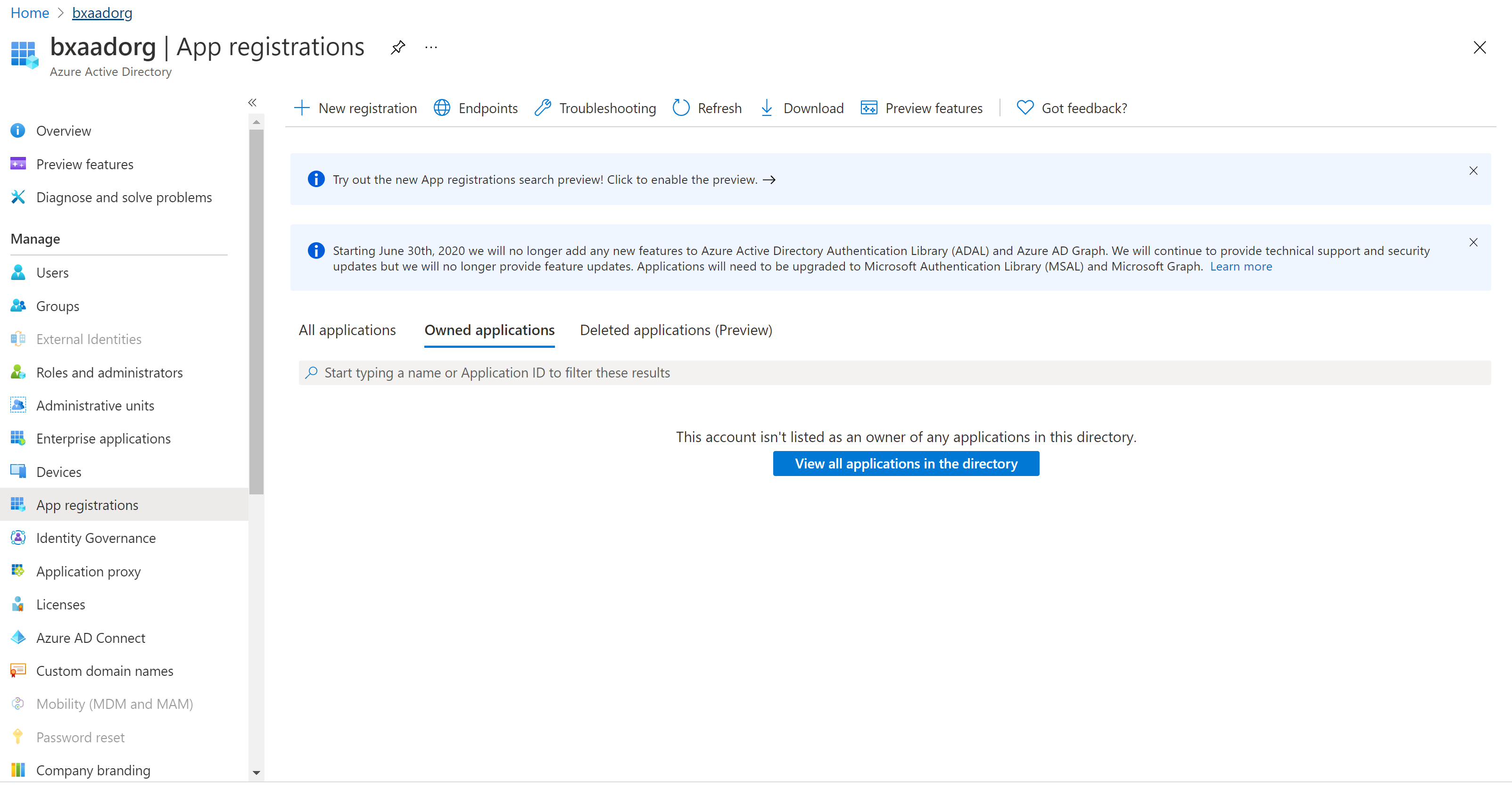

En el portal Azure, seleccione Microsoft Entra ID.

Seleccione App registrations (Registros de aplicaciones).

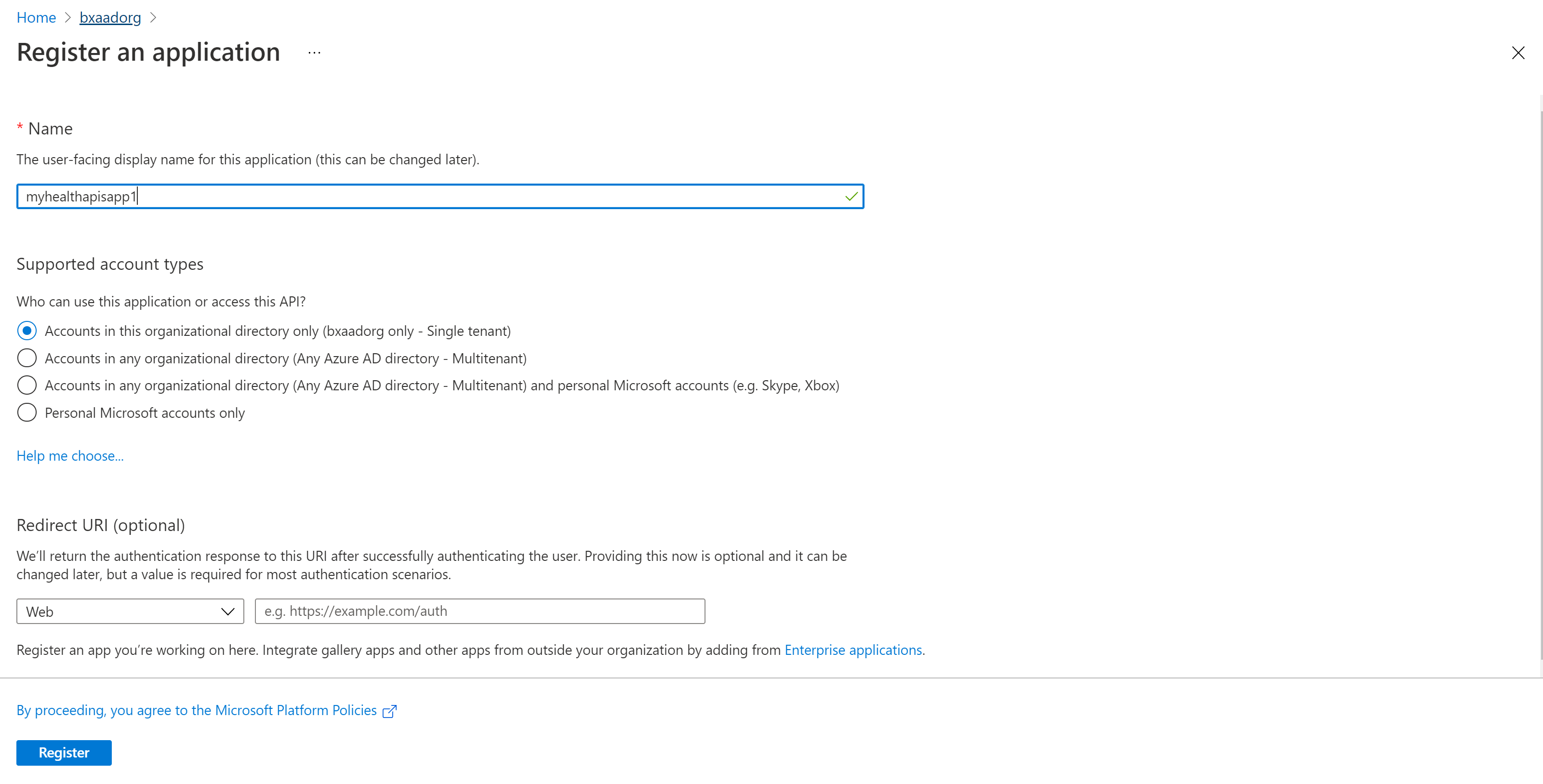

Seleccione Nuevo registro.

Para la opción Tipos de cuenta admitidos, seleccione Solo las cuentas de este directorio organizativo. Deje las demás opciones tal como están.

Seleccione Registrar.

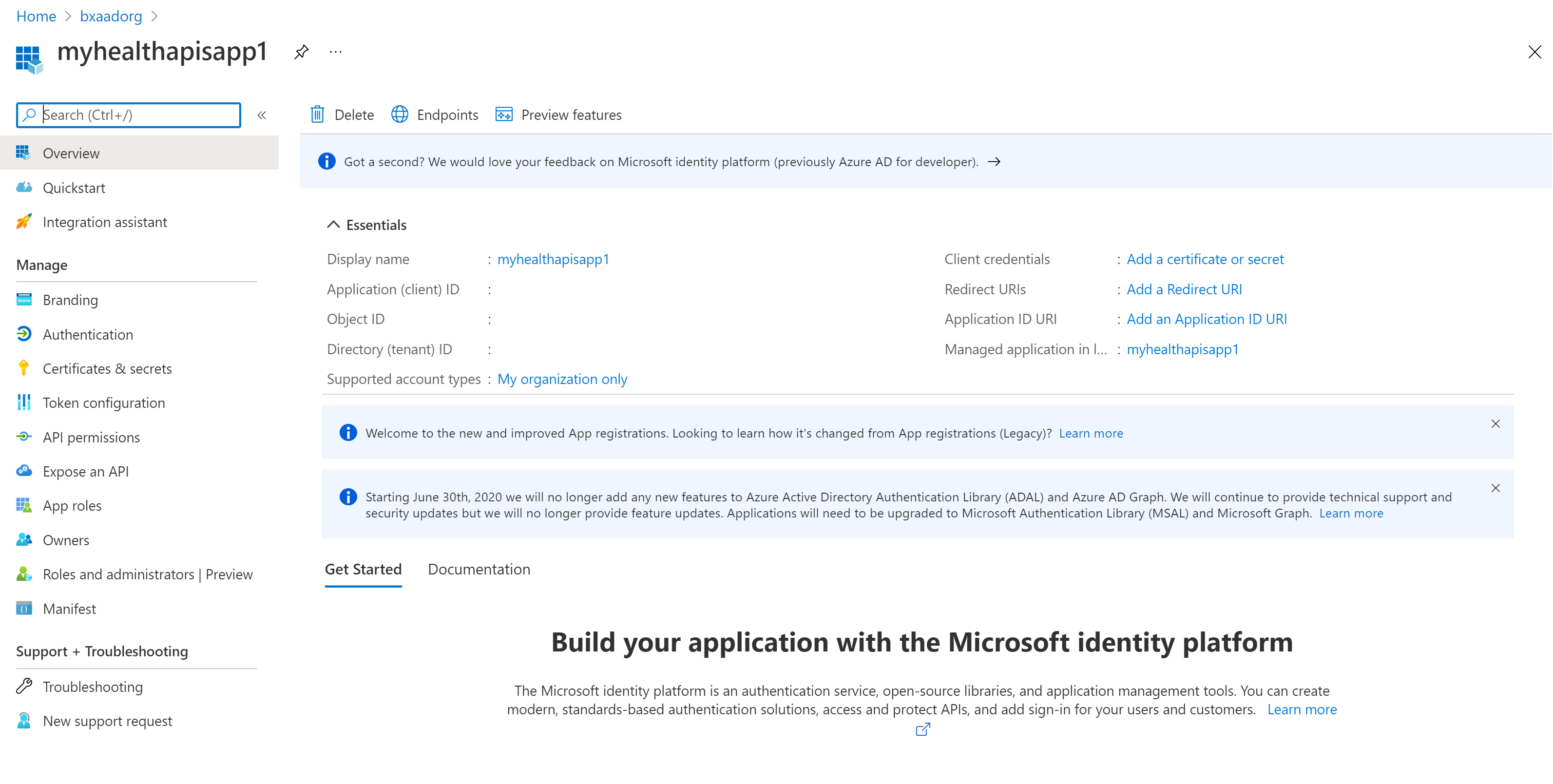

Id. de aplicación (id. cliente)

Después de registrar una nueva aplicación, puede encontrar el Id. de aplicación (cliente) e Id. de directorio (inquilino) en la opción de menú Información general. Anote los valores para usarlos más adelante.

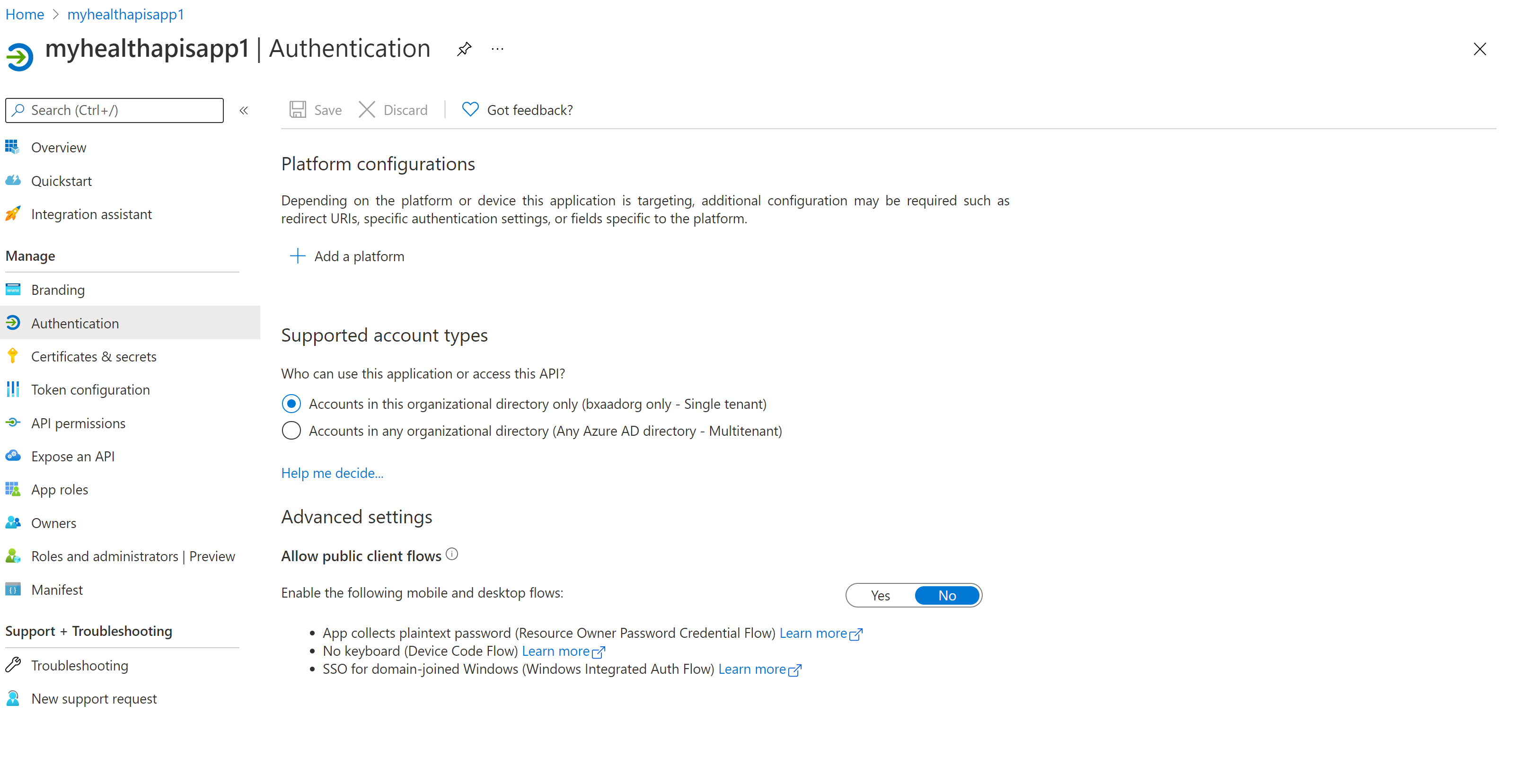

Configuración de la autenticación: confidencial frente a pública

Seleccione Autenticación para revisar la configuración. El valor predeterminado para Permitir flujos de clientes públicos es No.

Si mantiene este valor predeterminado, el registro de la aplicación es una aplicación de cliente confidencial y se requiere un certificado o secreto.

Si cambia el valor predeterminado a Sí para la opción Permitir flujos de clientes públicos en la configuración avanzada, el registro de la aplicación es una aplicación de cliente público y no se requiere un certificado o secreto. El valor Sí es útil cuando desea utilizar la aplicación cliente en su aplicación móvil o en una aplicación JavaScript en la que no desea almacenar ningún secreto.

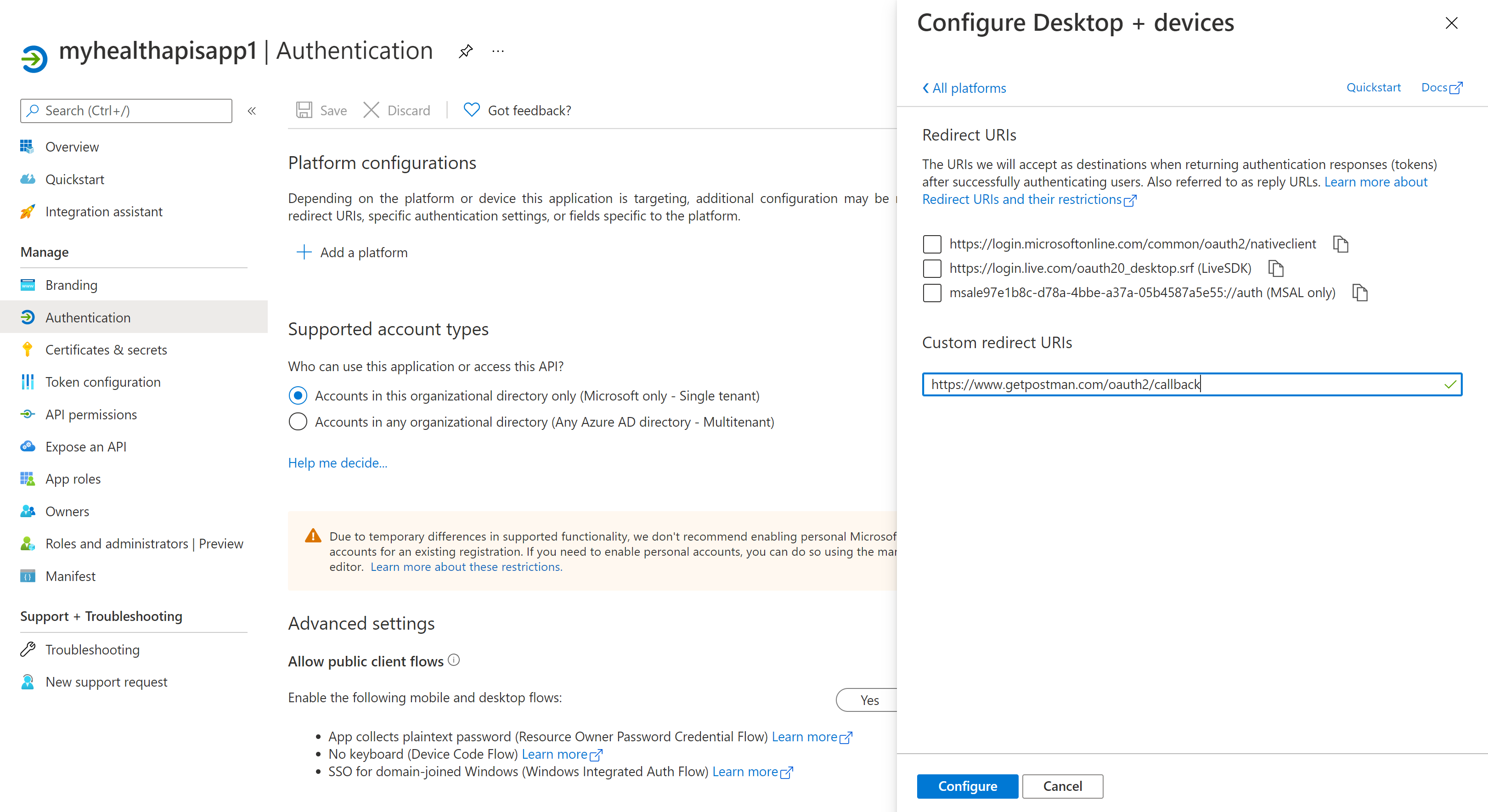

Para las herramientas que requieren una dirección URL de redireccionamiento, seleccione Añadir una plataforma para configurar la plataforma.

Nota:

Para Postman, seleccione Aplicaciones móviles y de escritorio. Escriba https://www.getpostman.com/oauth2/callback en la sección URI de redireccionamiento personalizado. Haga clic en Configurar para guardar la configuración.

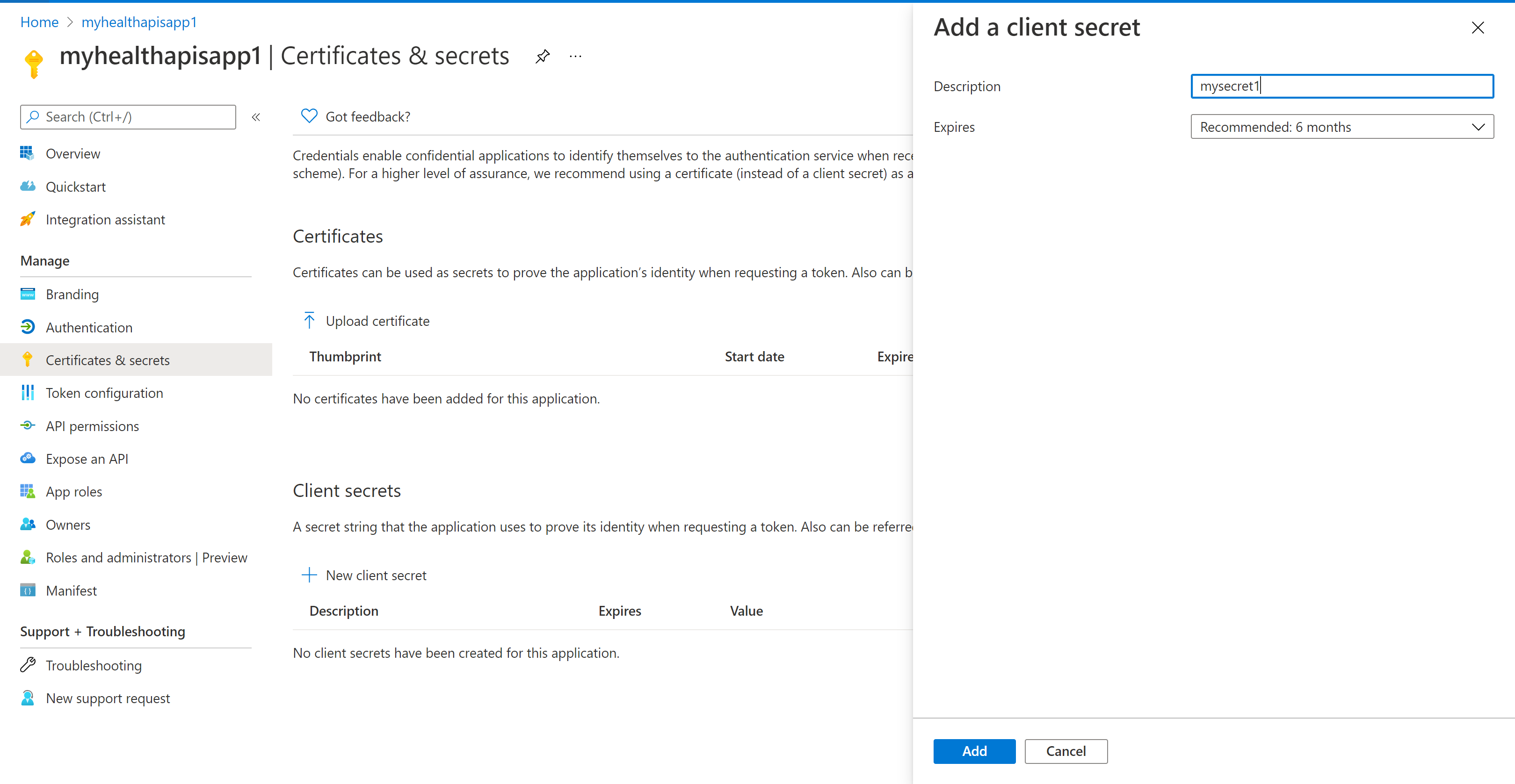

Certificados y secretos

Seleccione Certificados y secretos y seleccione Nuevo secretos de cliente.

Agregue y, a continuación, copie el valor secreto.

Opcionalmente, puede cargar un certificado (clave pública) y usar el id. de certificado, un valor GUID asociado al certificado. Con fines de prueba, puede crear un certificado autofirmado mediante herramientas como la línea de comandos de PowerShell, New-SelfSignedCertificate, y después exportar el certificado desde el almacén de certificados.

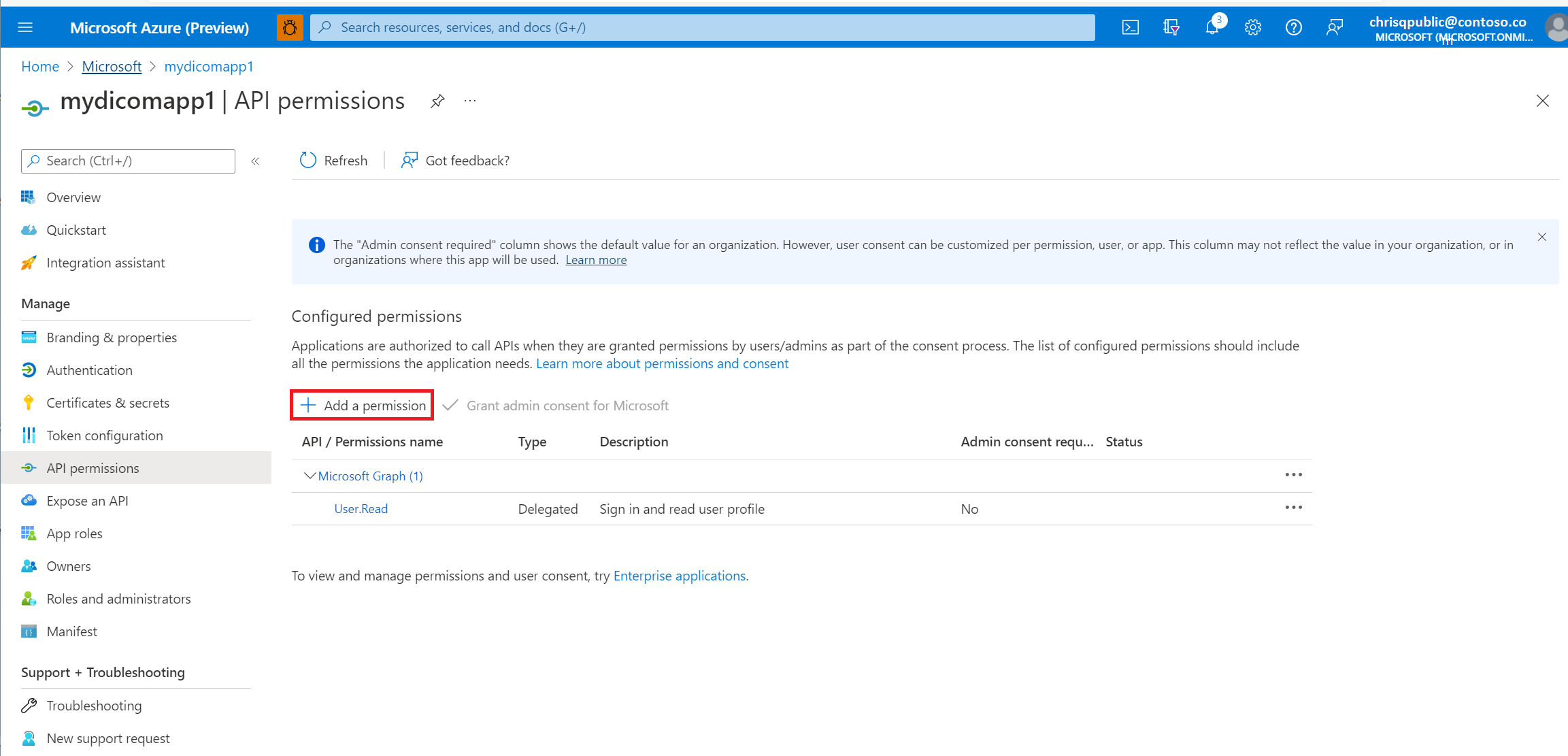

Permisos de API

Los pasos siguientes son necesarios para el servicio DICOM. Además, los permisos de acceso de usuario o las asignaciones de roles para Azure Health Data Services se administran mediante el control de acceso basado en rol (RBAC). Para más información, consulte Configuración de RBAC de Azure para Azure Health Data Services.

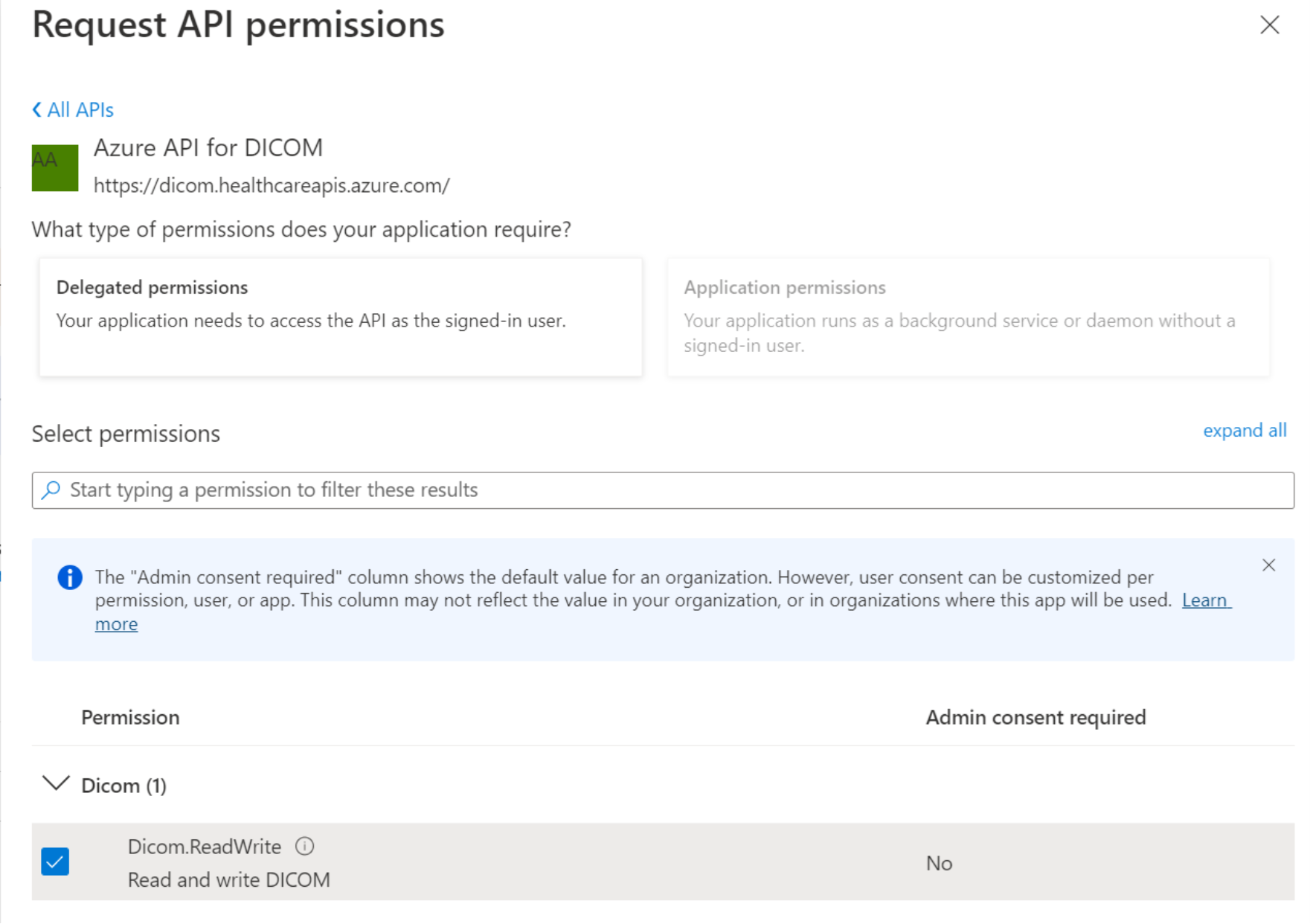

Seleccione el panel Permisos de API.

Selecciona Agregar permiso.

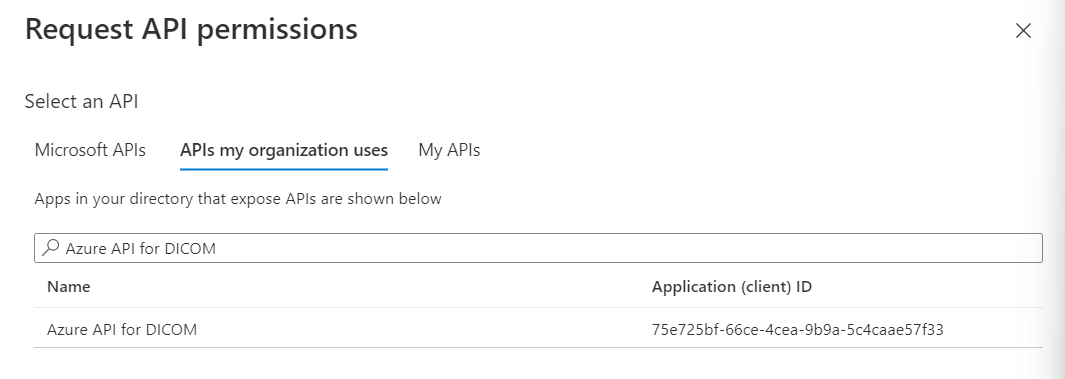

Agregue un permiso al servicio DICOM mediante la búsqueda de la API de Azure para DICOM en las API que usa mi organización.

La búsqueda de Azure API for DICOM solo devuelve resultados si ya ha implementado el servicio DICOM en el área de trabajo.

Si hace referencia a otra aplicación de recursos, seleccione el registro de la aplicación de recursos de la API de DICOM que ha creado antes en API que mi organización usa.

Seleccione los ámbitos (permisos) que la aplicación cliente confidencial solicita en nombre del usuario. Seleccione Dicom.ReadWrite y, a continuación, seleccione Agregar permisos.

El registro de la aplicación ya se completó.

Nota:

DICOM® es la marca registrada de la Asociación Nacional de Fabricantes Eléctricos para sus publicaciones de normas relacionadas con las comunicaciones digitales de información médica.