Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Al implementar Operaciones de IoT de Azure, se instala un conjunto de servicios en un clúster de Kubernetes habilitado para Azure Arc. En este artículo se proporciona información general sobre las distintas opciones de implementación que se deben tener en cuenta para su escenario.

Entornos admitidos

Entornos de Windows admitidos

Microsoft admite las siguientes distribuciones de Kubernetes para las implementaciones de Azure IoT Operations en Windows. En la tabla siguiente se detallan sus niveles de soporte técnico y las versiones que Usa Microsoft para validar las implementaciones:

| Distribución de Kubernetes | Architecture | Nivel de soporte | Versión mínima validada |

|---|---|---|---|

| AKS Edge Essentials | x86_64 | Versión preliminar pública | AksEdge-K3s-1.29.6-1.8.202.0 |

| AKS en Azure Local | x86_64 | Versión preliminar pública | SO de Azure Stack HCI, versión 23H2, compilación 2411 |

- La versión mínima validada es la versión más baja de la distribución de Kubernetes que Microsoft usa para validar las implementaciones de Azure IoT Operations.

Entornos de Linux admitidos

Microsoft admite las siguientes distribuciones de Kubernetes para las implementaciones de Azure IoT Operations en entornos linux. En la tabla siguiente se enumeran sus niveles de soporte técnico y las versiones que Usa Microsoft para validar las implementaciones:

| Distribución de Kubernetes | Architecture | Nivel de soporte | Versión mínima validada | Sistema operativo validado mínimo |

|---|---|---|---|---|

| K3s | x86_64 | Disponibilidad general | 1.31.1 | Ubuntu 24.04 |

| Versión de Tanzu Kubernetes (TKr) | x86_64 | Disponibilidad general | 1.28.11 | Tanzu Kubernetes Grid 2.5.2 |

- La versión mínima validada es la versión más baja de la distribución de Kubernetes que Microsoft usa para validar las implementaciones de Azure IoT Operations.

- El sistema operativo validado mínimo es la versión más baja del sistema operativo que Microsoft usa para validar las implementaciones.

Importante

La compatibilidad con las implementaciones de Azure IoT Operations solo está disponible en la versión 1.28.11 de TKr.

Nota

Los registros de uso de facturación se recopilan en cualquier entorno en el que instale operaciones de Azure IoT, independientemente del soporte técnico o los niveles de disponibilidad.

Para instalar Azure IoT Operations, debe tener disponibles los siguientes requisitos de hardware. Si usa un clúster de varios nodos que habilita la tolerancia a errores, escale verticalmente a la capacidad recomendada para mejorar el rendimiento.

| Especificación | Mínimo | Recomendado |

|---|---|---|

| Capacidad de memoria de hardware (RAM) | 16-GB | 32-GB |

| Memoria disponible para Operaciones de IoT de Azure (RAM) | 10-GB | Depende del uso |

| Unidad Central de Procesamiento (CPU) | 4 vCPU | 8 vCPU |

Nota

La configuración mínima es adecuada al ejecutar solo operaciones de Azure IoT.

Elección de las características

Operaciones de IoT de Azure ofrece dos modos de implementación. Puede optar por implementar con la configuración de prueba, un subconjunto básico de características que son más fáciles de empezar a usar para escenarios de evaluación. O bien, puede optar por implementar con la configuración segura, el conjunto de características completo.

Implementación de la configuración de prueba

Una implementación con solo la configuración de prueba tiene las siguientes características:

- No configura secretos ni funcionalidades de identidad administrada asignadas por el usuario.

- Está diseñado para habilitar el ejemplo de inicio rápido de un extremo a otro con fines de evaluación, por lo que admite el simulador de OPC PLC y se conecta a los recursos en la nube mediante la identidad administrada asignada por el sistema.

- Puede actualizarlo para usar la configuración segura.

Para obtener una experiencia de inicio rápido, use el inicio rápido: Ejecución de operaciones de Azure IoT en GitHub Codespaces con el escenario K3s . En este escenario se usa una distribución ligera de Kubernetes (K3s) y se ejecuta en GitHub Codespaces, por lo que no es necesario configurar un clúster ni instalar ninguna herramienta localmente.

Para implementar Operaciones de IoT de Azure con la configuración de prueba, siga estos artículos:

- Comience con Prepare su clúster de Kubernetes habilitado para Azure Arc para configurar y habilitar Arc en su clúster.

- A continuación, siga los pasos descritos en Implementación de Operaciones de IoT de Azure en un clúster de prueba.

Sugerencia

En cualquier momento, puede actualizar una instancia de Azure IoT Operations para usar la configuración segura siguiendo los pasos descritos en Habilitación de la configuración segura.

Implementación de la configuración segura

Una implementación con configuración segura tiene las siguientes características:

- Está diseñado para escenarios listos para producción.

- Permite secretos e identidad administrada asignada por el usuario, que son funcionalidades importantes para desarrollar un escenario listo para producción. Los secretos se usan siempre que los componentes de Azure IoT Operations se conectan a un recurso fuera del clúster, como un servidor OPC UA o un punto de conexión de flujo de datos.

Para implementar Operaciones de IoT de Azure con la configuración segura, siga estos artículos:

- Comience con Prepare su clúster de Kubernetes habilitado para Azure Arc para configurar y habilitar Arc en su clúster.

- A continuación, siga los pasos descritos en Implementación de Operaciones de IoT de Azure en un clúster de producción.

Permisos necesarios

En la tabla siguiente se describen las tareas de implementación y administración de Operaciones de IoT de Azure que requieren permisos elevados. Para obtener información sobre cómo asignar roles a los usuarios, consulte Pasos para asignar un rol de Azure.

| Tarea | Permiso necesario | Comentarios |

|---|---|---|

| Implementación de operaciones de Azure IoT | Rol de incorporación de Operaciones de IoT de Azure | Este rol tiene todos los permisos necesarios para leer y escribir Operaciones de IoT de Azure y recursos de Registro de dispositivos de Azure. Este rol tiene permisos Microsoft.Authorization/roleAssignments/write. |

| Registro de proveedores de recursos | Rol Colaborador en el nivel de suscripción | Solo es necesario hacer una vez por suscripción. Debe registrar los siguientes proveedores de recursos: Microsoft.ExtendedLocation, Microsoft.SecretSyncController, Microsoft.Kubernetes, Microsoft.KubernetesConfiguration, Microsoft.IoTOperations y Microsoft.DeviceRegistry. |

| Creación de secretos en Key Vault | Rol Responsable de secretos de Key Vault en el nivel de recurso | Solo es necesario para la implementación de la configuración segura para sincronizar secretos de Azure Key Vault. |

| Crear y administrar cuentas de almacenamiento | El rol Colaborador de una cuenta de almacenamiento | Necesario para la implementación de Operaciones de IoT de Azure. |

| Creación de un grupo de recursos | Rol Colaborador del grupo de recursos | Necesario para crear un grupo de recursos para almacenar recursos de Operaciones de IoT de Azure. |

| Incorporación de un clúster a Azure Arc | Clúster de Kubernetes: incorporación de Azure Arc | Los clústeres habilitados para Arc son necesarios para implementar Operaciones de IoT de Azure. |

| Administración de la implementación del puente de recursos de Azure | Rol de implementación de Azure Resource Bridge | Necesario para implementar Operaciones de IoT de Azure. |

| Proporcionar permisos para la implementación | Rol de usuario del clúster de Kubernetes habilitado para Azure Arc | Se requiere para conceder permiso de implementación al clúster de Kubernetes habilitado para Azure Arc. |

Sugerencia

Debe habilitar la sincronización de recursos en la instancia de Azure IoT Operations para usar las funcionalidades de detección automática de recursos de los servicios de Akri. Para más información, consulte ¿Qué es la detección de recursos de OPC UA?.

Si usa la CLI de Azure para asignar roles, use el comando az role assignment create para conceder permisos. Por ejemplo, az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

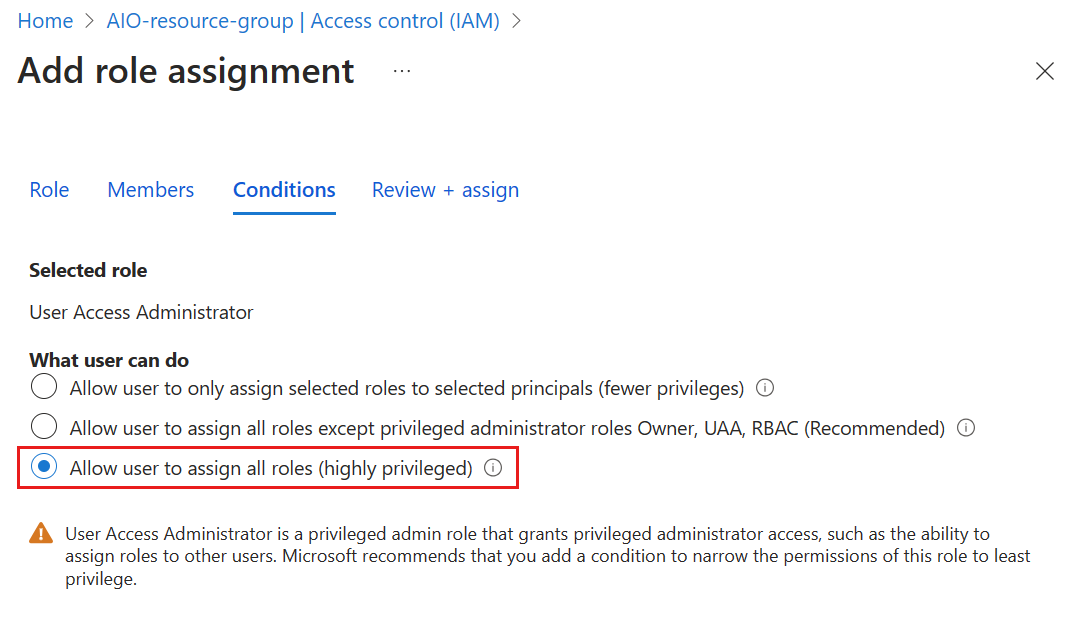

Si usa Azure Portal para asignar roles de administrador con privilegios a un usuario o entidad de seguridad, se le pedirá que restrinja el acceso mediante condiciones. En este escenario, seleccione la condición Permitir al usuario asignar todos los roles en la página Agregar asignación de roles .

Organización de instancias mediante sitios

Operaciones de IoT de Azure admite sitios de Azure Arc para organizar las instancias. Un sitio es un recurso de clúster en Azure, como un grupo de recursos, pero los sitios suelen agrupar instancias por ubicación física y facilitan a los usuarios de OT localizar y administrar recursos. Un administrador de TI crea los sitios y limita su ámbito a una suscripción o grupo de recursos. A continuación, las operaciones de Azure IoT implementadas en un clúster habilitado para Arc se recopilan automáticamente en el sitio asociado a su suscripción o grupo de recursos.

Para más información, consulte ¿Qué es el administrador de sitios de Azure Arc (versión preliminar)?

Puntos de conexión de Operaciones de IoT de Azure

Si utiliza firewalls de empresa o proxies para administrar el tráfico saliente, configure los siguientes puntos de conexión antes de implementar las Operaciones de IoT de Azure.

Puntos de conexión en los Puntos de conexión de Kubernetes habilitados para Azure Arc.

Nota

Si usa Azure Arc Gateway para conectar el clúster a Arc, puede configurar un conjunto más pequeño de puntos de conexión en función de la guía de Azure Arc Gateway.

Puntos de conexión de Puntos de conexión de la CLI de Azure.

graph.windows.net,*.azurecr.io,*.blob.core.windows.nety*.vault.azure.netson necesarios de esta lista de puntos de conexión.Para enviar datos a la nube, habilite los siguientes puntos de conexión en función de la plataforma de datos que elija.

- Microsoft Fabric OneLake: agregue direcciones URL de Fabric a la lista de permitidos.

- Event Hubs: solución de problemas de conectividad: Azure Event Hubs.

- Event Grid: Solución de problemas de conectividad: Azure Event Grid.

- Azure Data Lake Storage Gen2: puntos de conexión estándar de la cuenta de almacenamiento.

Azure IoT Operations usa un registro de esquema basado en la nube que requiere acceso a un contenedor de Azure Blob Storage proporcionado por el cliente. Para que el registro de esquema acceda al contenedor, el contenedor debe exponer un punto de conexión público o designar el registro de esquema de Azure Device Registry (

Microsoft.DeviceRegistry/schemaRegistries) como un servicio de Azure de confianza. Esto no afecta a ninguna configuración de firewall o proxy de cliente en el borde. Para más información, consulte Registro y almacenamiento de esquemas.Puntos de conexión (DNS) Descripción <customer-specific>.blob.core.windows.netAlmacenamiento para el registro de esquemas. Consulte los puntos de conexión de la cuenta de almacenamiento para identificar el subdominio específico del cliente de su punto de conexión.

Residencia de datos

Azure Resource Manager le permite administrar y controlar la instancia de Azure IoT Operations en el clúster de Kubernetes desde la nube mediante Azure Portal o la CLI de Azure. Aunque debe implementar los recursos de Azure Resource Manager para Azure IoT Operations en una región admitida actualmente, elija dónde residen físicamente las cargas de trabajo operativas y los datos. El entorno de ejecución y el proceso de Azure IoT Operations permanecen en el entorno local y bajo su control.

Esta arquitectura garantiza las siguientes características de la implementación:

- Todos los procesos operativos y las cargas de trabajo se ejecutan en su propia infraestructura local.

- Para cumplir los requisitos de residencia de datos, elija la región de Azure para cualquier recurso de almacenamiento de datos o procesamiento de datos que use la solución.

- Transferencias de datos directamente desde su infraestructura local hacia los recursos de almacenamiento y procesamiento de Azure. Los datos no pasan por los recursos de Azure IoT Operations en la nube.

- La ubicación de Azure Resource Manager para la instancia de Azure IoT Operations es una referencia lógica para la administración y orquestación.

- No se reubica ningún dato de producción del cliente. Algunos datos de telemetría del sistema, como las métricas y los registros, que se usan para la mejora del servicio y la identificación proactiva de problemas de infraestructura pueden fluir a la región de Azure donde se encuentran los recursos de Azure IoT Operations.

En el diagrama siguiente se muestra una implementación de ejemplo que muestra cómo mantener la soberanía de datos en la infraestructura local, mientras que, opcionalmente, usa otra región de Azure para el almacenamiento y el procesamiento de datos. En este ejemplo:

- Los recursos de administración de operaciones de Azure IoT se implementan en la región Oeste de EE. UU . Esta región es una de las regiones admitidas para operaciones de Azure IoT.

- Las cargas de trabajo y los datos operativos permanecen en el entorno local y perimetral bajo su control completo para garantizar la residencia de los datos y la soberanía de los datos.

- Los recursos de procesamiento y almacenamiento de datos se implementan en la región Centro de Canadá para cumplir requisitos específicos de residencia de datos regionales.

Pasos siguientes

Prepare el clúster de Kubernetes habilitado para Azure Arc para configurar y habilitar con Azure Arc un clúster para las operaciones de Azure IoT.