Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Azure Key Vault ofrece dos sistemas de autorización: el control de acceso basado en rol de Azure (Azure RBAC) y un modelo de directiva de acceso. Azure RBAC es el sistema de autorización predeterminado y recomendado para Azure Key Vault. Para ver una comparación de los dos métodos de autorización, consulte Control de acceso basado en rol de Azure (Azure RBAC) frente a las directivas de acceso.

En este artículo se ofrece la información necesaria para migrar un key vault de un modelo de directiva de acceso a un modelo de Azure RBAC.

Directivas de acceso para el mapeo de roles de Azure

Azure RBAC tiene varios roles integrados de Azure que se pueden asignar a usuarios, grupos, entidades de servicio e identidades administradas. Si los roles integrados no satisfacen las necesidades específicas de la organización, puede crear roles personalizados de Azure propios.

Roles integrados de Key Vault para la administración de acceso a secretos, certificados y claves:

- Administrador de Key Vault

- Lector de Key Vault

- Operador de purga de Key Vault

- Agente de certificados de Key Vault

- Usuario de certificado de Key Vault

- Agente criptográfico de Key Vault

- Usuario criptográfico de Key Vault

- Usuario de cifrado de servicio criptográfico de Key Vault

- Usuario de la versión del servicio criptográfico de Key Vault

- Agente de secretos de Key Vault

- Usuario de secretos de Key Vault

Para más información sobre los roles integrados existentes, vea Roles integrados de Azure.

Las directivas de acceso del almacén se pueden asignar con permisos seleccionados individualmente o con plantillas de permisos predefinidas.

Plantillas de permisos predefinidas de directiva de acceso:

- Administración de claves, secretos y certificados

- Administración de claves y secretos

- Administración de secretos y certificados

- Administración de claves

- Administración de secretos

- Administración de certificados

- Conector de SQL Server

- Azure Data Lake Storage o Azure Storage

- Azure Backup

- Clave de cliente de Exchange Online

- Clave de cliente de SharePoint Online

- BYOK de información de Azure

Plantillas de directiva de acceso para la asignación de roles de Azure

| Plantilla de directiva de acceso | Operaciones | Rol de Azure |

|---|---|---|

| Administración de claves, secretos y certificados | Claves: todas las operaciones Certificados: todas las operaciones Secretos: todas las operaciones |

Administrador de Key Vault |

| Administración de claves y secretos | Claves: todas las operaciones Secretos: todas las operaciones |

Agente criptográfico de Key Vault Agente de secretos de Key Vault |

| Administración de secretos y certificados | Certificados: todas las operaciones Secretos: todas las operaciones |

Agente de certificados de Key Vault Agente de secretos de Key Vault |

| Administración de claves | Claves: todas las operaciones | Agente criptográfico de Key Vault |

| Administración de secretos | Secretos: todas las operaciones | Agente de secretos de Key Vault |

| Administración de certificados | Certificados: todas las operaciones | Agente de certificados de Key Vault |

| Conector de SQL Server | Claves: obtener, enumerar, encapsular clave y desencapsular clave | Usuario de cifrado de servicio criptográfico de Key Vault |

| Azure Data Lake Storage o Azure Storage | Claves: obtener, enumerar y desencapsular clave | N/D Rol personalizado necesario |

| Azure Backup | Claves: obtener, enumerar y copia de seguridad Secretos: get, list, backup |

N/D Se requiere un rol personalizado |

| Clave de cliente de Exchange Online | Claves: obtener, enumerar, encapsular clave y desencapsular clave | Usuario de cifrado de servicio criptográfico de Key Vault |

| Clave de cliente de Exchange Online | Claves: obtener, enumerar, encapsular clave y desencapsular clave | Usuario de cifrado de servicio criptográfico de Key Vault |

| BYOK de información de Azure | Claves: obtener, descifrar y firmar | N/A Rol personalizado necesario |

Asignación de ámbitos de asignación

Azure RBAC para Key Vault permite la asignación de roles en los siguientes ámbitos:

- Grupo de administración

- Suscripción

- Grupo de recursos

- Recurso de Key Vault

- Clave, secreto y certificado individuales

El modelo de permisos de directiva de acceso del almacén se limita a asignar directivas solo en el nivel de recurso de Key Vault.

En general, se recomienda tener un almacén de claves por aplicación y administrar el acceso en el nivel de almacén de claves. Hay escenarios en los que la administración del acceso en otros ámbitos puede simplificar la administración del acceso.

Infraestructura, administradores de seguridad y operadores: administrar el grupo de almacenes de claves en el nivel de grupo de administración, suscripción o grupo de recursos con directivas de acceso de almacén requiere mantener directivas para cada almacén de claves. Azure RBAC permite crear una asignación de roles en el grupo de administración, la suscripción o el grupo de recursos. Esa asignación se aplicará a los nuevos almacenes de claves creados en el mismo ámbito. En este escenario, se recomienda usar Privileged Identity Management con acceso Just-In-Time a través de proporcionar acceso permanente.

Aplicaciones: hay escenarios en los que la aplicación necesita compartir el secreto con otra aplicación. El uso de directivas de acceso al almacén de claves independientes tenía que crearse para evitar conceder acceso a todos los secretos. Azure RBAC permite asignar, en su lugar, un rol con el ámbito de un secreto individual mediante un almacén de claves único.

Pasos para migrar directivas de acceso de almacén a Azure RBAC

Hay muchas diferencias entre RBAC de Azure y el modelo de permisos de directiva de acceso de almacén. Para evitar interrupciones durante la migración, se recomiendan los pasos siguientes.

- Identificar y asignar roles: identifique roles integrados basados en la tabla de asignación anterior y cree roles personalizados cuando sea necesario. Asigne roles en ámbitos, en función de las instrucciones de asignación de ámbitos. Para más información sobre cómo asignar roles al almacén de claves, consulte Proporcionar acceso a Key Vault con un control de acceso basado en rol de Azure.

- Validar la asignación de roles: las asignaciones de roles en Azure RBAC pueden tardar varios minutos en propagarse. Para obtener instrucciones sobre cómo comprobar las asignaciones de roles, vea Lista de las asignaciones de rol en un ámbito.

- Configurar la supervisión y las alertas en el almacén de claves: es importante habilitar el registro y configurar las alertas para las excepciones de acceso denegado. Para más información, vea Supervisión y alertas de Azure Key Vault.

- Establecer el modelo de permisos de control de acceso basado en rol de Azure en Key Vault: al habilitar el modelo de permisos de Azure RBAC, se invalidarán todas las directivas de acceso existentes. Si se produce un error, se puede volver a cambiar el modelo de permisos con todas las directivas de acceso existentes que quedan intactas.

Requisitos previos

Cambiar el modelo de permisos de un almacén de claves requiere dos permisos:

- El permiso "Microsoft.Authorization/roleAssignments/write", que está incluido en el rol de Propietario y en el rol de Administrador de acceso de usuario.

- Permiso "Microsoft.KeyVault/vaults/write", que se incluye en el rol Colaborador de Key Vault .

No se admiten roles de administrador de suscripciones clásicas como "Administrador de servicios" y "Coadministrador".

Nota:

Cuando el modelo de permisos de Azure RBAC está habilitado, se producirá un error en todos los scripts que intenten actualizar las directivas de acceso. Es importante actualizar esos scripts para que usen Azure RBAC.

Gobernanza de migración

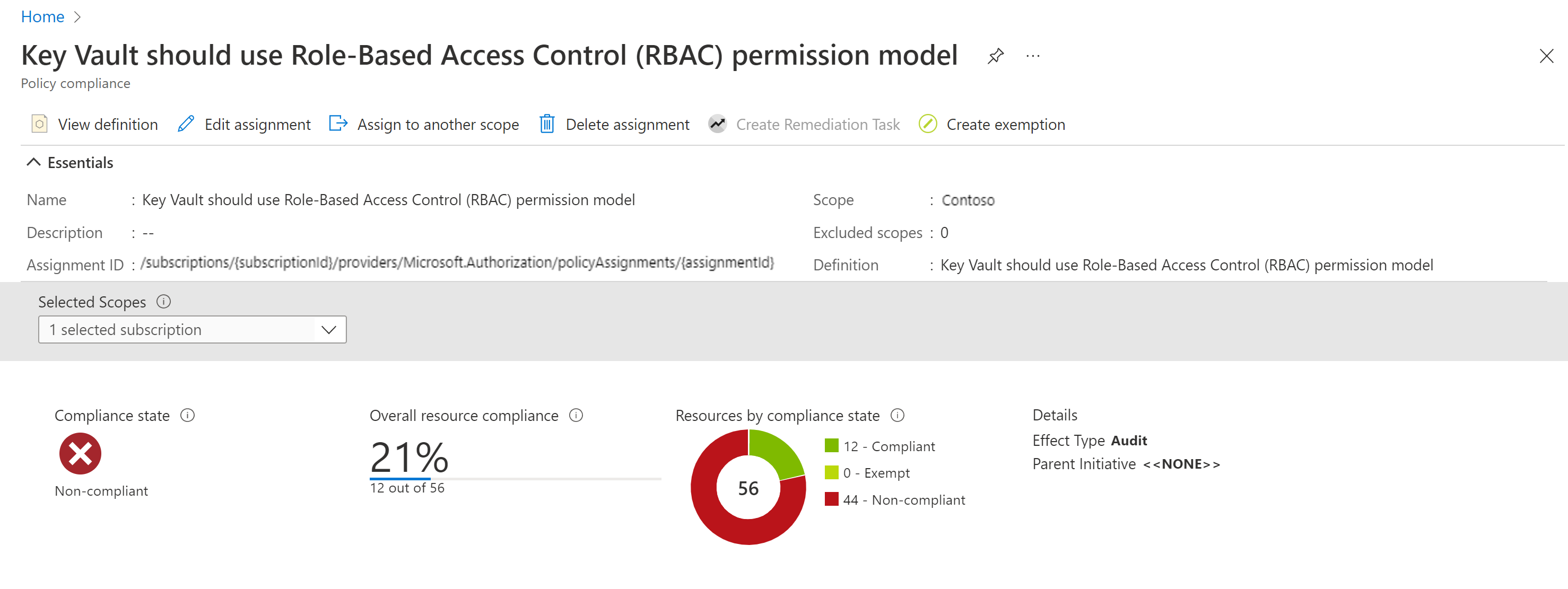

Con el servicio Azure Policy, puede controlar la migración del modelo de permisos RBAC en todos los almacenes. Puede crear una definición de directiva personalizada para auditar los almacenes de claves existentes y exigir que todos los almacenes de claves nuevos usen el modelo de permisos RBAC de Azure.

Creación y asignación de la definición de directiva para el modelo de permisos RBAC de Azure de Key Vault

- Vaya al recurso de directiva.

- Seleccione Asignaciones bajo Autoría en el lado izquierdo de la página de políticas de Azure.

- Seleccione Asignar directiva en la parte superior de la página. Este botón se abre en la página Asignación de directiva.

- Escribe la siguiente información:

- Defina el ámbito de la directiva eligiendo la suscripción y el grupo de recursos en el que se aplicará la directiva. Seleccione haciendo clic en el botón de tres puntos en el campo Ámbito.

- Seleccione el nombre de la definición de directiva: "[versión preliminar]: Azure Key Vault debe usar el modelo de permisos RBAC"

- Vaya a la pestaña Parámetros de la parte superior de la página y defina el efecto deseado de la directiva (auditoría, denegación o deshabilitado).

- Rellene los campos adicionales. Navegue por las pestañas haciendo clic en los botones Anterior y Siguiente en la parte inferior de la página.

- Seleccionar Revisar y crear.

- Seleccione Crear

Una vez asignada la directiva integrada, puede tardar hasta 24 horas en completar el escaneo. Después de completar el examen, puede ver los resultados de cumplimiento tal como se muestra a continuación.

Para obtener más información, vea

Directiva de acceso a la herramienta de comparación de RBAC de Azure

Importante

Esta herramienta es creada y mantenida por miembros de la comunidad de Microsoft y no cuenta con el apoyo formal de los servicios de atención al cliente. La herramienta se proporciona TAL CUAL sin garantía de ningún tipo.

Herramienta de PowerShell para comparar directivas de acceso de Key Vault con roles de RBAC asignados para ayudar con la migración de la directiva de acceso al modelo de permisos de RBAC. La intención de la herramienta es proporcionar una comprobación de integridad al migrar los Key Vault existentes al modelo de permisos RBAC para asegurarse de que los roles asignados con acciones de datos subyacentes abarcan las directivas de acceso existentes.

Solución de problemas

- La asignación de roles no funciona después de varios minutos: hay situaciones en las que las asignaciones de roles pueden tardar más tiempo. Es importante escribir lógica de reintento en el código para cubrir esos casos.

- Las asignaciones de roles desaparecen cuando se eliminó Key Vault (eliminación temporal) y se recuperó: actualmente es una limitación de la característica de eliminación temporal en todos los servicios de Azure. Es necesario volver a crear todas las asignaciones de roles después de la recuperación.