Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

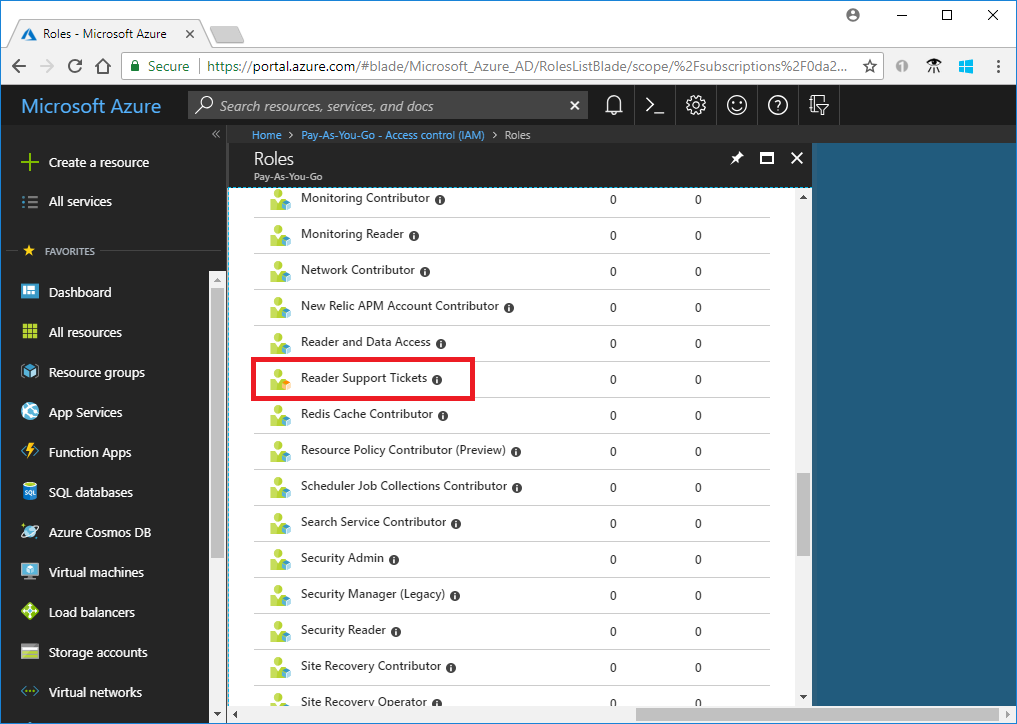

Si los roles integrados de Azure no cumplen las necesidades específicas de su organización, puede crear los suyos propios. En este tutorial, creará un rol personalizado denominado Reader Support Tickets mediante la CLI de Azure. El rol personalizado permite al usuario ver todo lo relativo al plano de control de una suscripción y también abrir incidencias de soporte técnico.

En este tutorial, aprenderá a:

- Crear un rol personalizado

- Listado de roles personalizados

- Actualización de un rol personalizado

- Eliminación de un rol personalizado

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Prerrequisitos

Para completar este tutorial, necesitará:

- Permisos para crear roles personalizados, como administrador de acceso de usuario

- Azure Cloud Shell o la CLI de Azure

Inicio de sesión en la CLI de Azure

Inicie sesión en la CLI de Azure.

Crear un rol personalizado

La manera más fácil de crear un rol personalizado es empezar con una plantilla JSON, agregar los cambios y, a continuación, crear un nuevo rol.

Revise la lista de acciones del proveedor de recursos Microsoft.Support. Resulta útil conocer las acciones que están disponibles para crear los permisos.

Acción Description Microsoft.Support/register/action Registros para apoyar al proveedor de recursos Microsoft.Support/supportTickets/read Obtiene los detalles de las incidencias de soporte técnico (incluido el estado, gravedad, detalles de contacto y comunicaciones) u obtiene la lista de incidencias de soporte técnico de las diversas suscripciones. Microsoft.Support/supportTickets/write Crea o actualiza un ticket de soporte técnico. Puede crear un ticket de soporte para problemas técnicos, facturación, cuotas o administración de suscripciones. Puede actualizar la gravedad, los detalles de contacto y las comunicaciones para los tickets de soporte existentes. Cree un nuevo archivo denominado ReaderSupportRole.json.

Abra ReaderSupportRole.json en un editor y agregue el siguiente json.

Para obtener información sobre las distintas propiedades, consulte Roles personalizados de Azure.

{ "Name": "", "IsCustom": true, "Description": "", "Actions": [], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [ "/subscriptions/{subscriptionId1}" ] }Agregue las siguientes acciones a la

Actionspropiedad . Estas acciones permiten al usuario ver todo lo que hay en la suscripción y crear tickets de soporte."*/read", "Microsoft.Support/*"Obtenga el identificador de la suscripción mediante el comando az account list .

az account list --output tableEn

AssignableScopes, reemplace{subscriptionId1}por su ID de suscripción.Debe agregar identificadores de suscripción explícitos; de lo contrario, no podrá importar el rol a su suscripción.

Cambie el valor de las propiedades

NameyDescriptionpor "Reader Support Tickets" (Lector de incidencias de soporte) y "Ver todo el contenido de la suscripción y también abrir incidencias de soporte técnico".El archivo JSON debe tener un aspecto similar al siguiente:

{ "Name": "Reader Support Tickets", "IsCustom": true, "Description": "View everything in the subscription and also open support tickets.", "Actions": [ "*/read", "Microsoft.Support/*" ], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [ "/subscriptions/00000000-0000-0000-0000-000000000000" ] }Para crear el nuevo rol personalizado, use el comando az role definition create y especifique el archivo de definición de roles JSON.

az role definition create --role-definition "~/CustomRoles/ReaderSupportRole.json"{ "additionalProperties": {}, "assignableScopes": [ "/subscriptions/00000000-0000-0000-0000-000000000000" ], "description": "View everything in the subscription and also open support tickets.", "id": "/subscriptions/00000000-0000-0000-0000-000000000000/providers/Microsoft.Authorization/roleDefinitions/22222222-2222-2222-2222-222222222222", "name": "22222222-2222-2222-2222-222222222222", "permissions": [ { "actions": [ "*/read", "Microsoft.Support/*" ], "additionalProperties": {}, "dataActions": [], "notActions": [], "notDataActions": [] } ], "roleName": "Reader Support Tickets", "roleType": "CustomRole", "type": "Microsoft.Authorization/roleDefinitions" }El nuevo rol personalizado ya está disponible y se puede asignar a usuarios, grupos o entidades de servicio, al igual que los roles integrados.

Listado de roles personalizados

Para enumerar todos los roles personalizados, use el comando az role definition list con el

--custom-role-onlyparámetro .az role definition list --custom-role-only true[ { "additionalProperties": {}, "assignableScopes": [ "/subscriptions/00000000-0000-0000-0000-000000000000" ], "description": "View everything in the subscription and also open support tickets.", "id": "/subscriptions/00000000-0000-0000-0000-000000000000/providers/Microsoft.Authorization/roleDefinitions/22222222-2222-2222-2222-222222222222", "name": "22222222-2222-2222-2222-222222222222", "permissions": [ { "actions": [ "*/read", "Microsoft.Support/*", "Microsoft.Resources/deployments/*", "Microsoft.Insights/diagnosticSettings/*/read" ], "additionalProperties": {}, "dataActions": [], "notActions": [], "notDataActions": [] } ], "roleName": "Reader Support Tickets", "roleType": "CustomRole", "type": "Microsoft.Authorization/roleDefinitions" } ]También puede ver el rol personalizado en Azure Portal.

Actualización de un rol personalizado

Para actualizar el rol personalizado, actualice el archivo JSON y, a continuación, actualice el rol personalizado.

Abra el archivo ReaderSupportRole.json.

En

Actions, agregue la acción para crear y administrar las implementaciones del grupo de recursos"Microsoft.Resources/deployments/*". Asegúrese de incluir una coma después de la acción anterior.El archivo JSON actualizado debe ser similar al siguiente:

{ "Name": "Reader Support Tickets", "IsCustom": true, "Description": "View everything in the subscription and also open support tickets.", "Actions": [ "*/read", "Microsoft.Support/*", "Microsoft.Resources/deployments/*" ], "NotActions": [], "DataActions": [], "NotDataActions": [], "AssignableScopes": [ "/subscriptions/00000000-0000-0000-0000-000000000000" ] }Para actualizar el rol personalizado, use el comando az role definition update y especifique el archivo JSON actualizado.

az role definition update --role-definition "~/CustomRoles/ReaderSupportRole.json"{ "additionalProperties": {}, "assignableScopes": [ "/subscriptions/00000000-0000-0000-0000-000000000000" ], "description": "View everything in the subscription and also open support tickets.", "id": "/subscriptions/00000000-0000-0000-0000-000000000000/providers/Microsoft.Authorization/roleDefinitions/22222222-2222-2222-2222-222222222222", "name": "22222222-2222-2222-2222-222222222222", "permissions": [ { "actions": [ "*/read", "Microsoft.Support/*", "Microsoft.Resources/deployments/*" ], "additionalProperties": {}, "dataActions": [], "notActions": [], "notDataActions": [] } ], "roleName": "Reader Support Tickets", "roleType": "CustomRole", "type": "Microsoft.Authorization/roleDefinitions" }

Eliminación de un rol personalizado

Use el comando az role definition delete y especifique el nombre del rol o el identificador de rol para eliminar el rol personalizado.

az role definition delete --name "Reader Support Tickets"