Configuración del tráfico de red entrante y saliente

Azure Machine Learning requiere acceso a servidores y servicios de la red pública de Internet. Al implementar el aislamiento de red, debe comprender qué acceso es necesario y cómo habilitarlo.

Nota:

La información de este artículo se aplica al área de trabajo de Azure Machine Learning configurada para usar una red virtual de Azure. Cuando se usa una red virtual administrada, se aplica automáticamente la configuración de entrada y salida necesaria para el área de trabajo. Para obtener más información, consulte Red virtual administrada de Azure Machine Learning.

Términos habituales e información

Los siguientes términos e información se utilizan a lo largo de este artículo:

Etiquetas de servicio de Azure: una etiqueta de servicio es una manera fácil de especificar los intervalos IP que usa un servicio de Azure. Por ejemplo, la etiqueta

AzureMachineLearningrepresenta las direcciones IP usadas por Azure Machine Learning Service.Importante

Algunas etiquetas de servicio solo son compatibles con algunos servicios de Azure. Para obtener una lista de etiquetas de servicio compatibles con grupos de seguridad de red y Azure Firewall, consulte el artículo Etiquetas de servicio de red virtual.

Si usa una solución que no es de Azure, como un firewall de terceros, descargue una lista de intervalos IP y etiquetas de servicio de Azure. Extraiga el archivo y busque la etiqueta de servicio dentro del archivo. Las direcciones IP pueden cambiar periódicamente.

Región: algunas etiquetas de servicio permiten especificar una región de Azure. Esto limita el acceso a las direcciones IP del servicio de una región específica, normalmente aquella en la que se encuentra el servicio. En este artículo, cuando vea

<region>, sustitúyalo por la región de Azure en su lugar. Por ejemplo,BatchNodeManagement.<region>seríaBatchNodeManagement.uswestsi el área de trabajo de Azure Machine Learning se encuentra en la región Oeste de EE. UU.Azure Batch: los clústeres de proceso de Azure Machine Learning y las instancias de proceso se basan en una instancia de back-end de Azure Batch. Este servicio de back-end se hospeda en una suscripción de Microsoft.

Puertos: los puertos siguientes se usan en este artículo. Si un intervalo de puertos no aparece en esta tabla, es específico del servicio y es posible que no haya publicada información acerca de para qué se usa:

Port Descripción 80 Tráfico web no seguro (HTTP) 443 Tráfico web seguro (HTTPS) 445 Tráfico SMB usado para acceder a recursos compartidos en Azure File Storage 8787 Se usa al conectarse a RStudio en una instancia de proceso 18881 Se usa para conectarse al servidor de lenguaje y habilitar IntelliSense para cuadernos en una instancia de proceso. Protocolo: a menos que se indique lo contrario, todo el tráfico de red mencionado en este artículo usa TCP.

Configuración básica

En esta configuración se realizan los siguientes supuestos:

- Está usando imágenes de Docker proporcionadas por un registro de contenedor que ha proporcionado y no usará imágenes proporcionadas por Microsoft.

- Está usando un repositorio de paquetes de Python privado y no tendrá acceso a repositorios de paquetes públicos, como

pypi.org,*.anaconda.como*.anaconda.org. - Los puntos de conexión privados se pueden comunicar directamente entre sí dentro de la red virtual. Por ejemplo, todos los servicios tienen un punto de conexión privado en la misma red virtual:

- Área de trabajo de Azure Machine Learning

- Cuenta de almacenamiento (blob, archivo, tabla, cola)

Tráfico entrante

| Source | Source ports |

Destination | Puertos dedestino | Propósito |

|---|---|---|---|---|

AzureMachineLearning |

Any | VirtualNetwork |

44224 | De entrada a la instancia o clúster de proceso. Solo es necesario si la instancia o clúster está configurada para usar una dirección IP pública. |

Sugerencia

Un grupo de seguridad de red (NSG) se crea de forma predeterminada para este tráfico. Para más información, consulte Reglas de seguridad predeterminadas.

Tráfico de salida

| Etiquetas de servicio | Puertos | Propósito |

|---|---|---|

AzureActiveDirectory |

80, 443 | Autenticación mediante Microsoft Entra ID. |

AzureMachineLearning |

443, 8787, 18881 UDP 5831 |

Usar los servicios de Azure Machine Learning. |

BatchNodeManagement.<region> |

443 | Comunicación, Azure Batch. |

AzureResourceManager |

443 | Crear recursos de Azure con Azure Machine Learning. |

Storage.<region> |

443 | Acceda a los datos almacenados en la cuenta de Azure Storage para el clúster de proceso y la instancia de proceso. Esta salida se puede usar para exfiltrar datos. Para obtener más información, consulte Protección de filtración de datos. |

AzureFrontDoor.FrontEnd* No es necesario en Microsoft Azure operado por 21Vianet. |

443 | Establecer un punto de entrada global para Estudio de Azure Machine Learning. Almacene imágenes y entornos para AutoML. |

MicrosoftContainerRegistry |

443 | Acceder a las imágenes de Docker proporcionadas por Microsoft. |

Frontdoor.FirstParty |

443 | Acceder a las imágenes de Docker proporcionadas por Microsoft. |

AzureMonitor |

443 | Se usa para registrar la supervisión y las métricas en Azure Monitor. Solo es necesario si no ha protegido Azure Monitor para el área de trabajo. * Este saliente también se usa para registrar información de incidentes de soporte técnico. |

VirtualNetwork |

443 | Obligatorio cuando los puntos de conexión privados están presentes en la red virtual o en las redes virtuales emparejadas. |

Importante

Si una instancia de proceso o un clúster de proceso está configurado para ninguna dirección IP pública, no podrán acceder a Internet de manera predeterminada. Si todavía puede enviar tráfico saliente a Internet, se debe al acceso saliente predeterminado de Azure y tiene un grupo de seguridad de red que permite la salida a Internet. No se recomienda usar el acceso saliente predeterminado. Si necesita acceso saliente a Internet, se recomienda usar una de las siguientes opciones en lugar del acceso saliente predeterminado:

- Azure Virtual Network NAT con una dirección IP pública: para más información sobre el uso de Virtual Network NAT, consulte la documentación correspondiente.

- Ruta y firewall definidos por el usuario: cree una ruta definida por el usuario en la subred que contiene el proceso. El próximo salto de la ruta debe hacer referencia a la dirección IP privada del firewall, con un prefijo de dirección 0.0.0.0/0.

Para más información, consulte el artículo Acceso de salida predeterminado en Azure.

Configuración recomendada para el entrenamiento e implementación de modelos

Tráfico de salida

| Etiquetas de servicio | Puertos | Propósito |

|---|---|---|

MicrosoftContainerRegistry y AzureFrontDoor.FirstParty |

443 | Permite el uso de imágenes de Docker que Microsoft proporciona para el entrenamiento y la inferencia. También configura el enrutador de Azure Machine Learning para Azure Kubernetes Service. |

Para permitir la instalación de paquetes de Python para el entrenamiento y la implementación, permita el tráfico saliente a los siguientes nombres de host:

Nota

Esta no es una lista completa de los hosts necesarios para todos los recursos de Python en Internet, solo el que se usa con más frecuencia. Por ejemplo, si necesita acceder a un repositorio de GitHub o a otro host, debe identificar y agregar los hosts necesarios para ese escenario.

| Nombre de host | Propósito |

|---|---|

anaconda.com*.anaconda.com |

Se usa para instalar paquetes predeterminados. |

*.anaconda.org |

Se usa para obtener datos del repositorio. |

pypi.org |

Se usa para enumerar las dependencias del índice predeterminado, si hay alguna, y el índice no se sobrescribe con la configuración del usuario. Si el índice se sobrescribe, también debe permitir *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Se usa en algunos ejemplos basados en PyTorch. |

*.tensorflow.org |

Se usa en algunos ejemplos basados en TensorFlow. |

Escenario: Instalación de RStudio en la instancia de proceso

Para permitir la instalación de RStudio en una instancia de proceso, el firewall debe permitir el acceso saliente a los sitios desde los que extraer la imagen de Docker. Agregue la siguiente regla de aplicación a la directiva de Azure Firewall:

- Nombre: AllowRStudioInstall

- Tipo de origen: Dirección IP

- Direcciones IP de origen: intervalo de direcciones IP de la subred donde creará la instancia de proceso. Por ejemplo,

172.16.0.0/24. - Tipo de destino: FQDN

- FQDN de destino:

ghcr.io,pkg-containers.githubusercontent.com - Protocolo:

Https:443

Para permitir la instalación de paquetes de R, permita el tráfico saliente a cloud.r-project.org. Este host se usa para instalar paquetes CRAN.

Nota

Si necesita acceder a un repositorio de GitHub o a otro host, debe identificar y agregar los hosts necesarios para ese escenario.

Escenario: Uso de un clúster o instancia de proceso con una dirección IP pública

Importante

Una instancia o un clúster de proceso sin una dirección IP pública no necesita tráfico entrante desde la administración de Azure Batch y los servicios de Azure Machine Learning. Sin embargo, si tiene varios procesos y algunos de ellos usan una dirección IP pública, deberá permitir este tráfico.

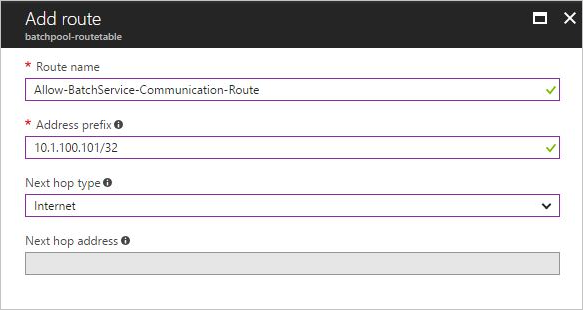

Cuando use una instancia de proceso o un clúster de proceso (con una dirección IP pública) de Azure Machine Learning, permita el tráfico entrante desde Azure Machine Learning Service. La instancia de proceso o clúster de proceso sin dirección IP pública (versión preliminar) no requiere esta comunicación entrante. Se crea dinámicamente un grupo de seguridad de red que permite este tráfico, pero es posible que tenga que crear rutas definidas por el usuario (UDR) si tiene un firewall. Al crear una ruta definida por el usuario para este tráfico, puede usar direcciones IP o etiquetas de servicio para enrutar el tráfico.

Para el servicio Azure Machine Learning, debe agregar la dirección IP de las regiones primaria y secundaria. Para buscar la región secundaria, vea Replicación entre regiones en Azure. Por ejemplo, si Azure Machine Learning Service está en la región Este de EE. UU. 2, la región secundaria es Centro de EE. UU.

Para obtener una lista de direcciones IP de Azure Machine Learning Service, descargue los intervalos IP y etiquetas de servicio de Azure y busque AzureMachineLearning.<region> en el archivo, donde <region> es su región de Azure.

Importante

Las direcciones IP pueden cambiar con el tiempo.

Al crear la UDR, configure el tipo de próximo salto como Internet. Esto significa que la comunicación entrante de Azure omite el firewall para acceder a los equilibradores de carga con direcciones IP públicas de la instancia de proceso y el clúster de proceso. La UDR es necesaria porque la instancia de proceso y el clúster de proceso obtendrán direcciones IP públicas aleatorias durante su creación y el usuario no puede saber las direcciones IP públicas antes de la creación para poder registrarlas en el firewall de forma que permita la entrada de Azure a direcciones IP específicas para la instancia de proceso y el clúster de proceso. La siguiente imagen muestra un ejemplo de UDR basado en la dirección IP en Azure Portal:

Para obtener información sobre cómo configurar UDR, consulte Enrutamiento del tráfico de red con una tabla de enrutamiento.

Escenario: Firewall entre Azure Machine Learning y los puntos de conexión de Azure Storage

También debe permitir el acceso saliente a Storage.<region> en el puerto 445.

Escenario: área de trabajo creada con la marca hbi_workspace habilitada.

También debe permitir el acceso saliente a Keyvault.<region>. Este tráfico saliente se usa para acceder a la instancia del almacén de claves para el servicio de Azure Batch de back-end.

Para más información sobre la marca hbi_workspace, consulte el artículo sobre cifrado de datos.

Escenario: Uso del proceso de Kubernetes

El clúster de Kubernetes que se ejecuta detrás de un servidor proxy o firewall de salida necesita configuración de red de salida adicional.

- Para Kubernetes con conexión de Azure Arc, configure los requisitos de red de Azure Arc necesarios para los agentes de Azure Arc.

- Para el clúster de AKS sin conexión de Azure Arc, configure los requisitos de red de la extensión de AKS.

Además de los requisitos anteriores, se requieren también las direcciones URL de salida siguientes para Azure Machine Learning,

| Punto de conexión de salida | Port | Descripción | Cursos | Inferencia |

|---|---|---|---|---|

*.kusto.windows.net*.table.core.windows.net*.queue.core.windows.net |

443 | Necesario para cargar registros del sistema en Kusto. | ✓ | ✓ |

<your ACR name>.azurecr.io<your ACR name>.<region>.data.azurecr.io |

443 | Azure Container Registry, necesario para extraer imágenes de Docker, que se usan para las cargas de trabajo del aprendizaje automático. | ✓ | ✓ |

<your storage account name>.blob.core.windows.net |

443 | Azure Blob Storage, necesario para capturar scripts, datos o modelos de proyectos de aprendizaje automático, y cargar registros y salidas de trabajos. | ✓ | ✓ |

<your workspace ID>.workspace.<region>.api.azureml.ms<region>.experiments.azureml.net<region>.api.azureml.ms |

443 | API de Azure Machine Learning Service. | ✓ | ✓ |

pypi.org |

443 | Índice de paquetes de Python, para instalar paquetes de PIP, usados para la inicialización del entorno de trabajo de entrenamiento. | ✓ | N/D |

archive.ubuntu.comsecurity.ubuntu.comppa.launchpad.net |

80 | Necesario para descargar los parches de seguridad necesarios. | ✓ | N/D |

Nota

- Reemplace

<your workspace workspace ID>por el identificador del área de trabajo. El identificador se puede encontrar en Azure Portal - la página de recursos de Machine Learning - Propiedades - Id. del área de trabajo. - Sustituya

<your storage account>por el nombre de la cuenta de almacenamiento. - Reemplace

<your ACR name>por el nombre de Azure Container Registry para el área de trabajo. - Reemplace

<region>por la región del área de trabajo.

Requisitos de comunicación en el clúster

Para instalar la extensión de Azure Machine Learning en el proceso de Kubernetes, todos los componentes relacionados con Azure Machine Learning se implementan en un espacio de nombres azureml. Para asegurarse de que las cargas de trabajo de ML funcionan bien en el clúster de AKS, es necesario seguir la siguiente comunicación en el clúster.

- Los componentes del espacio de nombres

azuremldeben poder comunicarse con el servidor de la API de Kubernetes. - Los componentes del espacio de nombres

azuremldeben poder comunicarse entre sí. - Los componentes del espacio de nombres

azuremldeben poder comunicarse conkube-dnsykonnectivity-agenten el espacio de nombreskube-system. - Si el clúster se usa para la inferencia en tiempo real, los POD de

azureml-fe-xxxdeben poder comunicarse con los POD del modelo implementado en el puerto 5001 en otro espacio de nombres. Los POD deazureml-fe-xxxdeben abrir los puertos 11001, 12001, 12101, 12201, 20000, 8000, 8001, 9001 para la comunicación interna. - Si el clúster se usa para la inferencia en tiempo real, los POD del modelo implementado deben poder comunicarse con los POD de

amlarc-identity-proxy-xxxen el puerto 9999.

Escenario: Visual Studio Code

Visual Studio Code depende de hosts y puertos específicos para establecer una conexión remota.

Hosts

Los hosts de esta sección se usan para instalar paquetes de Visual Studio Code y establecer una conexión remota entre Visual Studio Code y las instancias de proceso del área de trabajo de Azure Machine Learning.

Nota

No es una lista completa de los hosts necesarios para todos los recursos de Visual Studio Code en Internet, solo de los que se usan con más frecuencia. Por ejemplo, si necesita acceder a un repositorio de GitHub o a otro host, debe identificar y agregar los hosts necesarios para ese escenario. Para obtener una lista completa de los nombres de host, consulte Conexiones de red en Visual Studio Code.

| Nombre de host | Propósito |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

Necesario para acceder a vscode.dev (Visual Studio Code para la Web) |

code.visualstudio.com |

Necesario para descargar e instalar el escritorio de VS Code. Este host no es necesario para VS Code Web. |

update.code.visualstudio.com*.vo.msecnd.net |

Se usa para recuperar bits de servidor de VS Code que se instalan en la instancia de proceso por medio de un script de instalación. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Necesarios para descargar e instalar extensiones de VS Code. Estos hosts habilitan la conexión remota para procesar las instancias mediante la extensión de Azure Machine Learning para VS Code. Para más información, consulte Conexión a una instancia de proceso de Azure Machine Learning en Visual Studio Code. |

raw.githubusercontent.com/microsoft/vscode-tools-for-ai/master/azureml_remote_websocket_server/* |

Se usa para recuperar bits de servidor de WebSocket que se instalan en la instancia de proceso. El servidor de WebSocket se usa para transmitir solicitudes desde el cliente de Visual Studio Code (aplicación de escritorio) al servidor de Visual Studio Code que se ejecuta en la instancia de proceso. |

vscode.download.prss.microsoft.com |

Se usa para la descarga de CDN de Visual Studio Code |

Puertos

Debe permitir el tráfico de red a los puertos 8704 a 8710. El servidor de VS Code selecciona dinámicamente el primer puerto disponible dentro de este intervalo.

Escenario: firewall de terceros o Azure Firewall sin etiquetas de servicio

La guía de esta sección es genérica, ya que cada firewall tiene su propia terminología y configuraciones específicas. Si tiene alguna duda, consulte la documentación del firewall que utiliza.

Sugerencia

Si usa Azure Firewall y desea usar los FQDN enumerados en esta sección en lugar de usar etiquetas de servicio, siga estas instrucciones:

- Los FQDN que usan puertos HTTP/S (80 y 443) deben configurarse como reglas de aplicación.

- Los FQDN que usan otros puertos deben configurarse como reglas de red.

Para más información, consulte Diferencias en las reglas de aplicación frente a las reglas de red.

Si no está configurado correctamente, el firewall puede provocar problemas al usar el área de trabajo. Hay una serie de nombres de host que se usan en el área de trabajo de Azure Machine Learning. En las secciones siguientes se enumeran los hosts necesarios para Azure Machine Learning.

API de dependencias

También puede usar la API REST de Azure Machine Learning para obtener una lista de hosts y puertos a los que debe permitir el tráfico saliente. Para usar esta API, siga estos pasos:

Obtenga un token de autenticación. El comando siguiente muestra cómo usar la CLI de Azure para obtener un token de autenticación y un identificador de suscripción:

TOKEN=$(az account get-access-token --query accessToken -o tsv) SUBSCRIPTION=$(az account show --query id -o tsv)Llame a la API. En el comando siguiente, reemplace los valores siguientes:

- Reemplace

<region>por la región de Azure en la que se encuentra el área de trabajo. Por ejemplo,westus2. - Reemplace

<resource-group>por el grupo de recursos que contiene el área de trabajo. - Reemplace

<workspace-name>por el nombre del área de trabajo.

az rest --method GET \ --url "https://<region>.api.azureml.ms/rp/workspaces/subscriptions/$SUBSCRIPTION/resourceGroups/<resource-group>/providers/Microsoft.MachineLearningServices/workspaces/<workspace-name>/outboundNetworkDependenciesEndpoints?api-version=2018-03-01-preview" \ --header Authorization="Bearer $TOKEN"- Reemplace

El resultado de la llamada API es un documento JSON. El fragmento de código siguiente es un extracto de este documento:

{

"value": [

{

"properties": {

"category": "Azure Active Directory",

"endpoints": [

{

"domainName": "login.microsoftonline.com",

"endpointDetails": [

{

"port": 80

},

{

"port": 443

}

]

}

]

}

},

{

"properties": {

"category": "Azure portal",

"endpoints": [

{

"domainName": "management.azure.com",

"endpointDetails": [

{

"port": 443

}

]

}

]

}

},

...

Hosts de Microsoft

Los hosts de las siguientes tablas son propiedad de Microsoft y proporcionan servicios necesarios para que el área de trabajo funcione correctamente. Las tablas enumeran los hosts para las regiones de Azure público, Azure Government y Microsoft Azure operado por 21Vianet.

Importante

Azure Machine Learning usa cuentas de Azure Storage en su suscripción y en suscripciones administradas por Microsoft. Cuando corresponda, se usarán los siguientes términos para diferenciarlas en esta sección:

- Su almacenamiento: las cuentas de Azure Storage de la suscripción, que se usan para almacenar los datos y artefactos como modelos, datos de entrenamiento, registros de entrenamiento y scripts de Python.>

- Almacenamiento de Microsoft: la instancia de proceso de Azure Machine Learning y los clústeres de proceso se basan en Azure Batch y deben acceder al almacenamiento ubicado en una suscripción de Microsoft. Este almacenamiento solo se usa para la administración de las instancias de proceso. Ninguno de sus datos se almacena aquí.

Hosts generales de Azure

| Requerido para | Hosts | Protocolo | Puertos |

|---|---|---|---|

| Microsoft Entra ID | login.microsoftonline.com |

TCP | 80, 443 |

| Portal de Azure | management.azure.com |

TCP | 443 |

| Azure Resource Manager | management.azure.com |

TCP | 443 |

Hosts de Azure Machine Learning

Importante

En la tabla siguiente, reemplace <storage> por el nombre de la cuenta de almacenamiento predeterminada para el área de trabajo de Azure Machine Learning. Reemplace <region> por la región del área de trabajo.

| Requerido para | Hosts | Protocolo | Puertos |

|---|---|---|---|

| Azure Machine Learning Studio | ml.azure.com |

TCP | 443 |

| API | *.azureml.ms |

TCP | 443 |

| API | *.azureml.net |

TCP | 443 |

| Administración de modelos | *.modelmanagement.azureml.net |

TCP | 443 |

| Cuaderno integrado | *.notebooks.azure.net |

TCP | 443 |

| Cuaderno integrado | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Cuaderno integrado | <storage>.dfs.core.windows.net |

TCP | 443 |

| Cuaderno integrado | <storage>.blob.core.windows.net |

TCP | 443 |

| Cuaderno integrado | graph.microsoft.com |

TCP | 443 |

| Cuaderno integrado | *.aznbcontent.net |

TCP | 443 |

| AutoML NLP, Visión | automlresources-prod.azureedge.net |

TCP | 443 |

| AutoML NLP, Visión | aka.ms |

TCP | 443 |

Nota:

Actualmente, AutoML NLP, Visión solo se admite en regiones públicas de Azure.

Hosts de instancia de proceso y clúster de proceso de Azure Machine Learning

Sugerencia

- El host de Azure Key Vault solo es necesario si el área de trabajo se creó con la marca hbi_workspace habilitada.

- Los puertos 8787 y 18881 para la instancia de proceso solo son necesarios cuando el área de trabajo de Azure Machine Learning tiene un punto de conexión privado.

- En la tabla siguiente, reemplace

<storage>por el nombre de la cuenta de almacenamiento predeterminada para el área de trabajo de Azure Machine Learning. - En la tabla siguiente, reemplace

<region>por la región de Azure que contiene su área de trabajo de Azure Machine Learning. - Debe permitirse la comunicación de Websocket a la instancia de proceso. Si bloquea el tráfico de Websocket, los cuadernos de Jupyter Notebook no funcionarán correctamente.

| Requerido para | Hosts | Protocolo | Puertos |

|---|---|---|---|

| Instancia/clúster de proceso | graph.windows.net |

TCP | 443 |

| Instancia de proceso | *.instances.azureml.net |

TCP | 443 |

| Instancia de proceso | *.instances.azureml.ms |

TCP | 443, 8787, 18881 |

| Instancia de proceso | <region>.tundra.azureml.ms |

UDP | 5831 |

| Instancia de proceso | *.<region>.batch.azure.com |

ANY | 443 |

| Instancia de proceso | *.<region>.service.batch.azure.com |

ANY | 443 |

| Acceso al almacenamiento de Microsoft | *.blob.core.windows.net |

TCP | 443 |

| Acceso al almacenamiento de Microsoft | *.table.core.windows.net |

TCP | 443 |

| Acceso al almacenamiento de Microsoft | *.queue.core.windows.net |

TCP | 443 |

| Cuenta de almacenamiento | <storage>.file.core.windows.net |

TCP | 443, 445 |

| Cuenta de almacenamiento | <storage>.blob.core.windows.net |

TCP | 443 |

| Azure Key Vault | *.vault.azure.net | TCP | 443 |

Imágenes de Docker que mantiene Azure Machine Learning

| Requerido para | Hosts | Protocolo | Puertos |

|---|---|---|---|

| Registro de contenedor de Microsoft | mcr.microsoft.com *.data.mcr.microsoft.com |

TCP | 443 |

Sugerencia

- Azure Container Registry es necesario para cualquier imagen personalizada de Docker. Esto incluye pequeñas modificaciones (como paquetes adicionales) en las imágenes base proporcionadas por Microsoft. También es necesario para el proceso interno de envío de trabajos de entrenamiento de Azure Machine Learning.

- Microsoft Container Registry solo es necesario si planea usar las imágenes de Docker predeterminadas proporcionadas por Microsoft y habilitar las dependencias administradas por el usuario.

- Si tiene previsto usar la identidad federada, siga el artículo Procedimientos recomendados para proteger los Servicios de federación de Active Directory (AD FS).

Además, use la información de la sección Proceso con IP pública para agregar direcciones IP para BatchNodeManagement y AzureMachineLearning.

Para obtener información sobre la restricción del acceso a los modelos implementados en AKS, consulte Control del tráfico de salida de los nodos de clúster en Azure Kubernetes Service (AKS).

Supervisión, métricas y diagnósticos

Si no ha protegido Azure Monitor para el área de trabajo, debe permitir el tráfico saliente a los hosts siguientes:

Si no ha protegido Azure Monitor para el área de trabajo, debe permitir el tráfico saliente a los hosts siguientes:

Nota

Soporte técnico de Microsoft también usa la información registrada en estos hosts para poder diagnosticar los problemas con los que se encuentre con el área de trabajo.

dc.applicationinsights.azure.comdc.applicationinsights.microsoft.comdc.services.visualstudio.com*.in.applicationinsights.azure.com

Para obtener una lista de las direcciones IP de esos hosts, consulte Direcciones IP usadas por Azure Monitor.

Pasos siguientes

Este artículo forma parte de una serie sobre la protección de un flujo de trabajo de Azure Machine Learning. Consulte los demás artículos de esta serie:

Para más información sobre la configuración de Azure Firewall, consulte Implementación y configuración de Azure Firewall mediante Azure Portal.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de